Ransomware-Angriffe bleiben in den internationalen Schlagzeilen und richten bei Unternehmen auf der ganzen Welt verheerende Schäden an. Bei einem Zwischenfall kam es sogar zu einem Todesfall, der mutmaßlich mit Ransomware in Verbindung stand. Und leider müssen wir davon ausgehen, dass Ransomware weiterhin eine der größten Bedrohungen für Unternehmen bleiben wird. Das bedeutet: Wenn Sie noch keine Anti-Ransomware-Strategie haben, müssen Sie sich jetzt darum kümmern. Doch wie genau gehen Sie nun vor? Wie schützt man sich vor Ransomware?

Zunächst benötigen Sie ein Framework für eine für Sie passende Ransomware-Mitigation. In meiner Zeit als Gartner-Analyst habe ich viel Zeit damit verbracht, mit Kunden über Strategien zur Reaktion auf Zwischenfälle, über die ersten Schritte und Verbesserungsmöglichkeiten zu sprechen. Eine häufig früh gestellte Frage war: „An welches Framework sollte ich mich halten?“, oder schlimmer noch, „Sollte ich mein eigenes Framework entwickeln?“.

Frameworks zur Cybersicherheit sollen als Orientierung dienen und sind nicht dazu da, umgeschrieben oder überarbeitet zu werden. Das gilt eher für Ihre Richtlinien, Leitfäden und Prozeduren, also dort, wo es ins Detail geht. Und wenn Sie sich für die ISO 27001 oder das „NIST Cybersecurity Framework“ entscheiden, wählen Sie nur eins davon.

Versuchen Sie bitte nicht, sich die besten Komponenten aus mehreren Frameworks herauszupicken – wählen Sie nur ein einziges. Passen Sie dann die unternehmensspezifischen Richtlinien, Leitfäden und Prozeduren an Ihre Bedürfnisse an. Das gilt ebenso für Frameworks zur Reaktion auf Zwischenfälle. Sowohl ISO 27035 als auch NIST 800-61 sind als Grundlage konzipiert. Suchen Sie sich ein Framework aus und bauen Sie ihre Strategie darauf auf.

Ein umfassenderer Überblick über Ihre Anwender und deren Bedrohungen

Unabhängig davon, ob Sie sich für NIST oder ISO entscheiden: Bei der Entwicklung Ihrer Strategie zur Abwehr von Ransomware besteht der nächste Schritt in der Vorbereitung und darin, mehr Zeit, Geld und Mühe in die vorbereitenden Maßnahmen zu investieren.

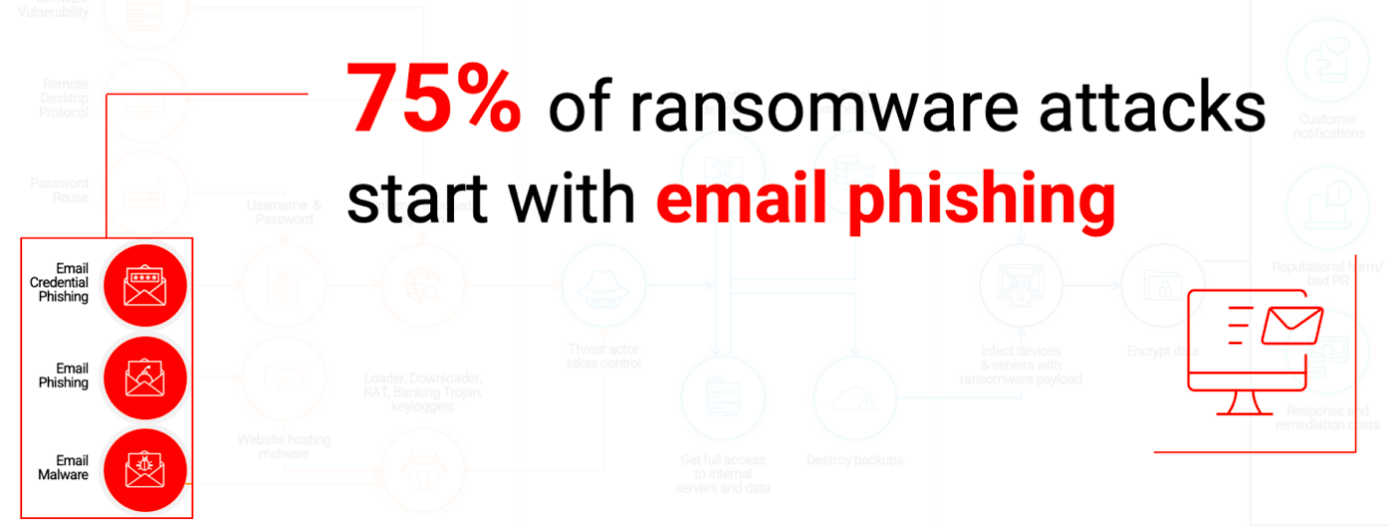

Der Ransomware-Bedrohungsbericht 2021 der Unit 42 von Palo Alto Networks stellt fest, dass etwa 75 % der Ransomware-Erstzugriffe mit E-Mail-Protokollen wie SMTP (45,0 %), IMAP (26,5 %) und POP3 (3,8 %) beginnen.

Abb. 1: Laut Untersuchung von Unit 42 beginnt die Mehrzahl der Ransomware-Angriffe mit Phishing-E-Mails.

Zu einer umfassenden Vorbereitung gehören natürlich auch technische Kontrollen. Viel wichtiger ist jedoch, die Risiken für Ihr konkretes Unternehmen genau zu kennen. Das NIST Cybersecurity Framework kann Sie dabei unterstützen, da es „internen und externen Verantwortlichen eine gemeinsame Sprache zum Verständnis sowie zur Verwaltung und Darstellung von Cybersicherheitsrisiken bietet“. Im Framework Core (Hauptteil des Frameworks, unter Punkt 2) geht es um die Zuordnung von Aktivitäten zu bestimmten Cybersicherheitszielen.

Auch Ransomware-Betreiber beschleunigen nun ihre Aktivitäten

Ransomware-Akteure intensivieren ihre Bemühungen und stärken die Beziehungen zwischen den eigentlichen Angreifern, den Malware-Entwicklern und den Betreibern der Ransomware-Infrastruktur.

In der Vergangenheit mussten Ransomware-Angriffe von Grund auf vollständig geplant und entwickelt werden. Ransomware-Entwickler schrieben ihren eigenen Verschlüsselungs-Code, wohingegen sie heute auf vorgefertigte Optionen zurückgreifen, die schwerer zu entschlüsseln sind. Auch bei der Übertragung sind sie von traditionellem E-Mail-Phishing zu raffinierteren Spear Phishing-Kampagnen übergegangen.

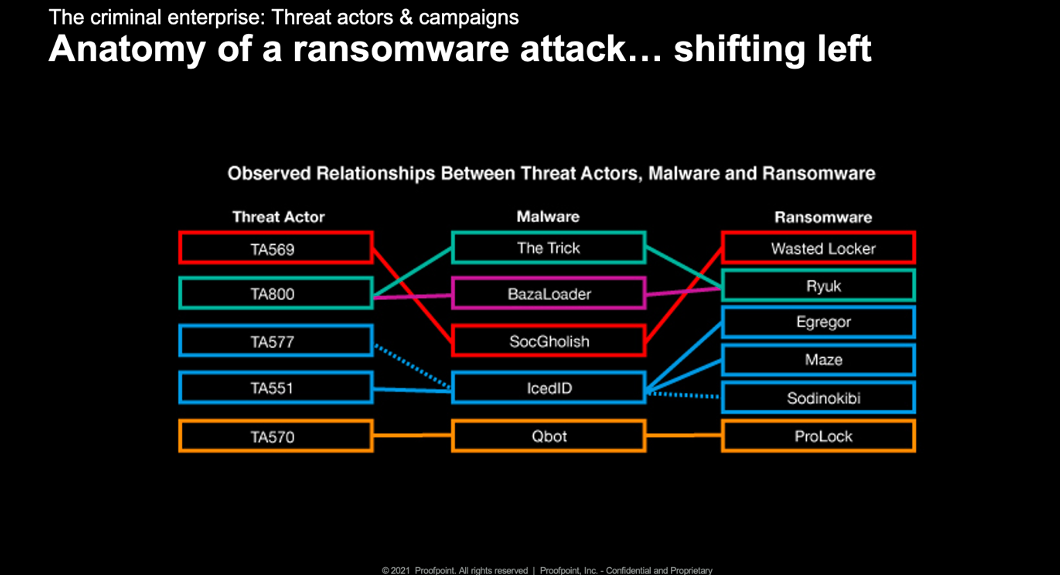

Abb. 2: Festgestellte Beziehungen zwischen Bedrohungsakteuren, Malware und Ransomware.

Mit Malware der ersten Stufe wie The Trick, Dridex und Buer Loader erlangen Bedrohungsakteure Erstzugriff auf ein Unternehmensnetzwerk. Ist der Zugriff einmal etabliert, können sie ihn an Ransomware-Betreiber verkaufen und somit Datendiebstahl und Verschlüsselung ermöglichen. Häufig erwerben die Ransomware-Betreiber den Zugriff von unabhängigen Gruppen, die große Ziele infiltrieren.

Mehrere Bedrohungsakteure sind aus der Verbreitung von Bank-Trojanern ausgestiegen und stattdessen zu Erstzugriffsvermittlern geworden. Diese Zugriffsvermittler verbreiten ihre Hintertüren mithilfe schädlicher Links und Anhänge per E-Mail. In der Regel eskalieren diese Gruppen die Rechte bis zur Administratorebene und sorgen für eine umfassende Kompromittierung der Umgebung, bevor sie die Ransomware einsetzen.

Warum nehmen Ransomware-Angriffe zu? Cyberkriminelle haben ihr Geschäft im großen Stil etabliert und können nun Programme wie Ransomware-as-a-Service anbieten. Mit Services „von der Stange“ wie Locky, CryptoLocker und TeslaCrypt haben es Cybercrime-Gruppen leichter, Karriere zu machen.

Proofpoint beobachtet mehrere Bedrohungsakteure, die als Vermittler für den Erstzugriff oder als wahrscheinliche Ransomware-Partner agieren. Im Jahr 2020 identifizierten wir 48 Millionen Nachrichten im Rahmen von Kampagnen, die zu einer Ransomware-Infektion hätten führen können. Viele Bedrohungsakteure wählen ihre Opfer mittlerweile gezielt aus und führen zunächst Aufklärungsaktionen durch, bevor sie ihre Angriffe starten.

Tools zur Unterstützung einer effektiven Ransomware-Mitigation-Strategie

Technologien wie Proofpoint Nexus People Risk Explorer können Sie dabei unterstützen, ein besseres unternehmensweites Verständnis über Ihre Anwender zu erlangen, und Ihnen klar und deutlich zeigen, welche Anwender, Abteilungen oder Gruppen anfällig sind, umfangreiche Zugriffsrechte haben und angegriffen werden. Mit diesem besseren Verständnis können Sie faktenbasierte Sicherheitsentscheidungen treffen. (Für alle Proofpoint-Kunden, die eines unserer Proofpoint-Pakete einsetzen, ist Proofpoint Nexus People Risk Explorer kostenlos verfügbar.)

Für Proofpoint Targeted Attack Protection (TAP) steht Threat Actor Reporting ebenfalls als kostenloses Upgrade zur Verfügung. Mit Threat Actor Reporting in Kombination mit Nexus People Risk Explorer können Sie besser verstehen, wer in Ihrem Unternehmen aus welchen Gründen angegriffen wird, und anschließend eine proaktive Schutzstrategie für diese Angriffe entwickeln.

Unser CISO-Dashboard – verfügbar für Kunden von Proofpoint Security Awareness Training – bietet weitere Einblicke zu Ihren Anwendern. Mit der Lösung können Sie die Anwender ermitteln, die zusätzlichen Schutz benötigen, zum Beispiel eine strengere Richtlinie zur Browser-Isolierung, die vor schädlichen Downloads wie Loadern und anderen Malware-Komponenten komplexer, mehrstufiger Ransomware-Angriffe schützt.

Der Überblick und die Erkenntnisse über Ihre Anwender sowie die Bedrohungen, denen sie ausgesetzt sind, tragen entscheidend zur Entwicklung einer wirksamen Strategie zu Abwehr von Ransomware bei.

Weitere Informationen

Abonnieren Sie auch unseren Proofpoint-Blog, damit Sie keinen Artikel verpassen.