Was ist Cobalt Strike?

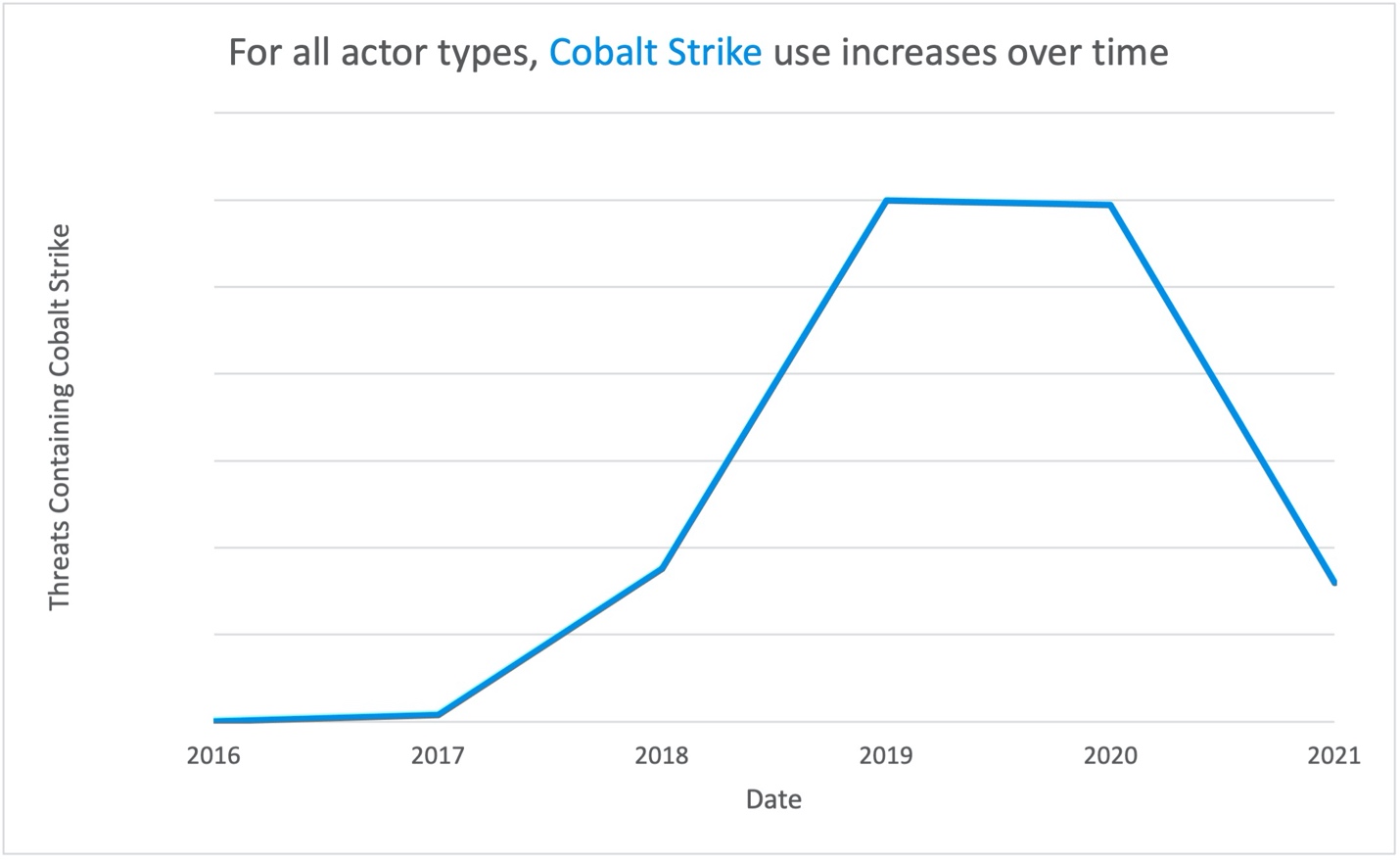

Cobalt Strike ist ein legitimes Sicherheitstool, das von Penetrationstestern zum Emulieren der Aktivitäten von Bedrohungsakteuren in einem Netzwerk genutzt wird. Das Tool wird jedoch immer häufiger von Bedrohungsakteuren eingesetzt – von 2019 bis 2020 verzeichnete Proofpoint eine Zunahme der böswilligen Nutzung um 161 %. Dies deckt sich mit Beobachtungen anderer Sicherheitsunternehmen, da immer mehr Bedrohungsakteure Hacker-Tools für ihre Aktivitäten nutzen.

Die wichtigsten Erkenntnisse

- Cobalt Strike wird immer häufiger von Bedrohungsakteuren für ihre Kampagnen eingesetzt.

- Die Nutzung von Cobalt Strike durch Bedrohungsakteure ist von 2019 bis 2020 um 161 % gestiegen und bleibt auch im Jahr 2021 eine hochvolumige Bedrohung.

- Derzeit wird Cobalt Strike häufiger von Cyberkriminellen und Betreibern von Standard-Malware als von Advanced Persistant Threats (APT)- und Spionageakteuren genutzt.

Einsatz von Cobalt Strike durch Bedrohungsakteure nimmt zu

Im Jahr 2021 taucht Cobalt Strike häufiger als je zuvor in den Proofpoint-Bedrohungsdaten auf. Bei der Zuordnung zum MITRE ATT&CK-Framework konzentriert sich der Proofpoint-Überblick über die Angriffskette auf die Mechanismen für Erstzugriff, Ausführung und Persistenz. Die wichtigste Frage lautet also: Wie gehen Bedrohungsakteure bei der Kompromittierung von Hosts vor und welche Payloads setzen sie zuerst ein? Unser Bestand an Daten zu Bedrohungsakteuren umfasst auch kriminelle und staatlich unterstützte Akteure. Für Proofpoint spricht basierend auf diesen Daten viel dafür, dass Cobalt Strike als Erstzugriff-Payload bei Bedrohungsakteuren immer größere Beliebtheit findet. Die Nutzung beschränkt sich also nicht auf Kriminelle, die das Tool für die zweite Stufe nach dem Erlangen des Zugriffs nutzen. Kriminelle Bedrohungsakteure machen den größten Teil der zugeordneten Cobalt Strike-Kampagnen des Jahres 2020 aus.

Wie Cobalt Strike Beacon Teil von Bedrohungskampagnen wurde

Im Dezember 2020 wurde eine umfangreiche und effektive Spionagekampagne bekannt, die eine Backdoor in die verbreitete Netzwerküberwachungssoftware SolarWinds installierte. Die Ermittler deckten auf, dass zu den von den Bedrohungsakteuren verwendeten Tools auch Cobalt Strike Beacon gehörte. Diese Kampagne wurde Bedrohungsakteuren zugeordnet, die für den russischen Auslandsgeheimdienst arbeiten – eine Gruppe, die mindestens seit 2018 auf Cobalt Strike setzt. Diese großmaßstäbliche Aktion war Teil einer raffinierten Angriffskette, durch die raffinierte Bedrohungsakteure heimlich eine relativ kleine Zahl von Opfern kompromittieren konnten. Das verwendete und für die Zwecke der Akteure angepasste Tool wird seit fast 10 Jahren eingesetzt, erfreut sich jedoch immer größerer Beliebtheit.

Cobalt Strike wurde 2012 als Reaktion auf fehlende Möglichkeiten des damals dominierenden Red Team-Tools, dem Metasploit-Framework, veröffentlicht. Im Jahr 2015 startete Cobalt Strike 3.0 als eigenständige Plattform zur Emulation krimineller Aktivitäten. 2016 stellten Proofpoint-Forscher erstmals fest, dass Bedrohungsakteure für ihre Aktivitäten auf Cobalt Strike setzen.

Bislang wurde Cobalt Strike vor allem von gut ausgestatteten Bedrohungsakteuren genutzt, darunter große Cybercrime-Gruppen wie TA3546 (auch als FIN7 bekannt) sowie APT-Betreiber (Advanced Persistent Threat) wie TA423 (auch bekannt als Leviathan oder APT40). Proofpoint-Forscher konnten zwei Drittel der identifizierten Cobalt Strike-Kampagnen der Jahre 2016 bis 2018 gut ausgestatteten Cybercrime-Organisationen oder APT-Gruppen zuordnen. Dieses Verhältnis hat sich in den nachfolgenden Jahren dramatisch verschlechtert – von 2019 bis heute konnten nur 15 % der Cobalt Strike-Kampagnen bekannten Bedrohungsakteuren zugeordnet werden.

Abb. 1: Die Zahl der E-Mail-Nachrichten im Zusammenhang mit einem Cobalt Strike-Payload in den vergangenen Jahren. Hinweis: Die Zahlen für 2021 enthalten nur Daten bis Mai 2021.

Bedrohungsakteure können Cobalt Strike auf verschiedene Weise in die Hände bekommen: durch Kauf direkt auf der Website des Herstellers (was eine Verifizierung erfordert), durch Kauf einer Dark Web-Version über verschiedene Hacker-Foren oder durch Verwendung gecrackter, illegaler Software-Versionen. Im März 2020 wurde eine gecrackte Version von Cobalt Strike 4.0 veröffentlicht und Bedrohungsakteuren zur Verfügung gestellt.

Was macht Cobalt Strike zu einem attraktiven Tool für Angreifer?

Cobalt Strike wird von verschiedensten Bedrohungsakteuren genutzt. Obwohl es nicht ungewöhnlich ist, dass Cyberkriminelle und APT-Akteure die gleichen Tools für ihre Kampagnen einsetzen, ist Cobalt Strike einzigartig: Dank der integrierten Funktionen kann die Software schnell bereitgestellt und eingesetzt werden – unabhängig von der Raffinesse des Akteurs oder seinem Zugang zu fachlichen oder finanziellen Ressourcen. Das Simulieren von Angriffen und Überwinden der Schutzmaßnahmen könnte etwas einfacher werden, wenn beide Seiten das gleiche Tool einsetzen.

Zudem wird Cobalt Strike sitzungsbasiert eingesetzt – wenn also Bedrohungsakteure auf einen Host zugreifen und eine Operation abschließen können, ohne dass sie eine permanente Präsenz etablieren müssen, verbleiben auf dem Host keine Artefakte, sobald Cobalt Strike nicht mehr im Arbeitsspeicher ausgeführt wird. Kurz gesagt: Die Akteure können sich auf „Fire and Forget“ beschränken.

Außerdem können Bedrohungsakteure die Anpassungsfähigkeit von Cobalt Strike nutzen, um individuelle Builds mit zusätzlichen oder entfernten Funktionen zu erstellen, damit sie ihre Ziele effektiver erreichen oder eine Entdeckung besser verhindern können. Beispielsweise nutzt APT29 häufig angepasste Loader für Cobalt Strike Beacons, um sich nahtlos in legitimen Datenverkehr einzufügen oder Analysen zu verhindern.

Für Sicherheitsteams können die angepassten Cobalt Strike-Module häufig individuelle Signaturen erforderlich machen, sodass die Experten für Bedrohungserkennung mit den im Umlauf befindlichen Cobalt Strike-Varianten kaum Schritt halten können. Cobalt Strike ist auch wegen der integrierten Obfuskationsfunktionen für Bedrohungsakteure interessant. Wenn jeder das gleiche Tool einsetzt, wird die Zuordnung schwieriger. Wenn ein Unternehmen über ein Red Team verfügt, das Cobalt Strike aktiv einsetzt, könnte der schädliche Datenverkehr fälschlicherweise als legitim eingestuft werden. Die Benutzerfreundlichkeit der Software erweitert die Möglichkeiten für weniger raffinierte Akteure. Gleichzeitig müssen technisch versierte Akteure keine Entwicklungszyklen investieren, da sie bereits über ein hervorragendes Tool für ihre Aktivitäten verfügen.

Wie die Proofpoint-Daten zeigen, ist Cobalt Strike ein beliebtes Tool für die verschiedensten Anwendungsbereiche – von strategischen Kompromittierungen bis hin zu auffälligen und umfangreichen Kampagnen. Die folgenden Beispiele verdeutlichen einen kleinen Teil der von Proofpoint beobachteten Bedrohungsakteure, die Proofpoint einsetzen.

Bedrohungsakteure

TA800

TA800 ist eine große Crimeware-Gruppe, die seit Mitte 2019 von Proofpoint beobachtet wird. Dieser Akteur verteilt und installiert Banking-Malware oder Malware-Loader, beispielsweise The Trick und BazaLoader. Im April 2020 begann TA800 als erste beobachtete Gruppe mit der Verteilung von BazaLoader. Bei diesen frühen Kampagnen versendete der Bedrohungsakteur E-Mails mit einem schädlichen Link zu einer ausführbaren Datei oder zu einer auf Google Docs gehosteten Landing Page, die einen Link zu einer ausführbaren Datei enthielt. Die ausführbare Datei, die wiederum den Download von Cobalt Strike startete, holte sich die BazaLoader-Backdoor aus dem Internet. Im Februar 2021 wechselte die Gruppe dann zur Verteilung von Cobalt Strike als Erst-Payload mithilfe schädlicher URLs. Es gibt Hinweise darauf, dass TA800 auf NimzaLoader setzt, um Cobalt Strike als sekundäres Payload herunterzuladen und auszuführen.

TA547

TA547 ist ein Crimeware-Akteur, der seit Oktober 2017 von Proofpoint beobachtet wird. Diese Gruppe konzentriert sich anscheinend primär auf die Verbreitung von Bank-Trojanern (z. B. The Trick und ZLoader) in verschiedenen geografischen Regionen. Seit Mitte 2020 setzt dieser Akteur zur Verteilung von Malware bevorzugt auf schädliche Microsoft Office-Anhänge. Im Februar 2021 begann TA547 mit der Verteilung von Cobalt Strike als Payload der zweiten Stufe für Command and Control.

TA415

TA415 ist ein APT-Akteur, der möglicherweise im staatlichen Auftrag für die Volksrepublik China aktiv ist. Laut US-amerikanischen Gerichtsunterlagen soll die Gruppe mit dem chinesischen Ministerium für Staatssicherheit in Verbindung stehen. TA415 wird auch als Barium und APT41 geführt. Proofpoint stellte Mitte 2020 fest, dass TA415 in begrenzten Kampagnen auf Cobalt Strike als Payload der ersten Stufe setzt. Im September 2020 erhob das US-Justizministerium Anklage gegen mehrere Bedrohungsakteure, die dieser Gruppe angehören sollen, und erläuterte detailliert die Nutzung von Cobalt Strike. Laut aktuellen Berichten von Group-IB setzte TA415 für dauerhafte Kampagnen gegen Einrichtungen im Luftfahrtsektor auf Cobalt Strike. Konkret fanden die Forscher Hinweise darauf, dass Cobalt Strike für den Angriff auf die Lieferkette des IT-Providers SITA eingesetzt wurde. Diese Kompromittierung eines der wichtigsten IT-Anbieter für hunderte Fluglinien auf der ganzen Welt könnte alle Unternehmen betroffen haben, die mit den SITA-Servern zur Datenverarbeitung verbunden sind.

Cobalt Strike-Angriffe im Zeitverlauf

Die folgende Zeitleiste bietet nur einen groben Überblick über die Nutzung von Cobalt Strike durch Bedrohungsakteure für Cyberkriminalität und APT-Bedrohungen. Die hier gezeigten Ereignisse wurden nach ihrer Bedeutung ausgewählt und decken nicht die gesamte Cobalt Strike-Bedrohungslage ab.

Januar 2016

FIN7 aka Carabank zielen weltweit auf Finanzorganisationen und nutzen dafür Cobalt Strike.

Mai 2017

Die Cobalt-Gruppe zielt auf Banken und Anbieter von Banking-, Geldautomaten- und Hardware-Software.

Oktober 2017

Der Spionageakteur Leviathan greift Verteidigungs- und maritime Ziele in den USA und Westeuropa an.

April 2018

APT10-Bedrohungsakteure nutzen Cobalt Strike in Angriffen auf mehrere japanische Organisationen.

August 2018

TASOS verbreitet zehntausende schädliche E-Mail-Anhänge mit Makros, die – sind sie einmal aktiviert – eine Cobalt-Strike-Hintertür herunterladen.

November 2018

APT29 greift mehrere Industrien an und tarnt sich dabei als das US-State Department.

2019

APT41-Bedrohungsakteure nutzen Cobalt Strike auf Computern der indischen Regierung. Hinweis: Der genaue zeitliche Ablauf dieser Kampagne wurde in der Anklageschrift der US-amerikanischen Staatsanwaltschaft nicht weiter ausgeführt.

November 2019

TA2101 zielt auf deutsche Institutionen und gibt sich dabei als das Bundeszentralamt für Steuern aus.

Juni 2020

TA800 nutzt durch die COVID-19-Pandemie medial stark präsente Themen, um BazaLoader > BazaBackdoor > Cobalt Strike zu verbreiten.

September 2020

CISA warnt vor Aktivitäten der chinesischen MSS, die unter anderem Cobalt Strike für Angriffe auf kommerzielle und Regierungsnetzwerke einsetzen.

Dezember 2020

Der SolarWinds-Lieferkettenangriff wird aufgedeckt, bei dem Bedrohungsakteure einen angepassten Cobalt-Strike-Beacon einsetzen.

März 2021

TA800-Kampagnen verbreiten eine neue NimzaLoader-Malware und hören letztendlich auf, Cobalt Strike Beacon zu verwenden.

Mai 2021

Microsoft deckt eine neue E-Mail-basierte NOBELIUM-Aktivität auf, die versucht, einen Cobalt Strike Beacon zu installieren.

Abb. 2: Zeitleiste der Angriffe mit Cobalt Strike. Links zu den Quellen finden Sie im Abschnitt mit den Literaturhinweisen.

Typische Angriffsketten

Proofpoint hat dutzende Bedrohungsakteure beobachtet, die Cobalt Strike einsetzen. Ebenso wie ihre legitimen Gegenspieler nutzen jedoch auch Kriminelle viele verschiedene Angriffspfade und Anwendungsfälle für die Software zur Emulation von böswilligen Akteuren. Bedrohungsakteure nutzen unterschiedliche Köderthemen, Bedrohungstypen, Dropper und Payloads. Beispielsweise verteilten die frühesten Cobalt Strike-Kampagnen die Malware noch über E-Mails mit schädlichen Dokumentanhängen. Mittlerweile werden jedoch häufiger Kampagnen mit schädlichen URLs direkt im Nachrichtentext beobachtet.

Auch wenn Fälle, bei denen Cobalt Strike direkt als Erst-Payload versendet wird, erheblich zugenommen haben, wird das Tool auch weiterhin gern als Payload der zweiten Stufe eingesetzt. Cobalt Strike wurde in den verschiedensten Angriffsketten im Zusammenspiel mit Malware wie The Trick, BazaLoader, Ursnif, IcedID und vielen weiteren beliebten Loadern beobachtet. In diesen Fällen lädt die vorhergehende Malware typischerweise Cobalt Strike herunter und führt die Software aus. Zudem ist in Fällen, in denen Cobalt Strike direkt eingesetzt wird, ein breites Spektrum an genutzten Techniken zu beobachten: schädliche Makros in manipulierten Office-Dokumenten, kompromittierte ausführbare Dateien, PowerShell, Dynamic Data Exchange (DDE), HTA/HTML-Dateien sowie Datenverkehr-Verteilungssysteme.

Nachdem Cobalt Strike ausgeführt und ein Beacon für die Command-and-Control-Kommunikation etabliert wurde, versuchen Akteure eine Enumeration der Netzwerkverbindungen durchzuführen und Active Directory-Anmeldedaten zu erfassen, während sie sich lateral zu einer Netzwerkressource wie einem Domänencontroller bewegen. Dadurch ist es ihnen möglich, Ransomware auf allen mit dem Netzwerk verbundenen Systemen auszubringen. Beispielsweise erläutert die Dokumentation von Cobalt Strike explizit:

Mithilfe des Befehls net dclist finden Sie den Domänencontroller für die Domäne, mit der das Ziel verbunden ist. Mit dem Befehl net view finden Sie Ziele in der Domäne, mit der das Ziel verbunden ist.

Neben Funktionen zur Netzwerkerkennung und Anmeldedatenerfassung bietet Cobalt Strike Beacon auch die Möglichkeit, Berechtigungen zu erhöhen, weitere Tools zu laden und auszuführen sowie diese Funktionen in laufende Host-Prozesse zu injizieren, um eine Erkennung zu verhindern.

Ausblick

Proofpoint-Forscher gehen davon aus, dass Cobalt Strike auch weiterhin ein gern genutztes Tool im Arsenal von Bedrohungsakteuren bleiben wird. Laut internen Daten und basierend auf beobachteten Kampagnen wurden bereits zehntausende Unternehmen mit Cobalt Strike angegriffen. Wir rechnen damit, dass diese Zahl im Jahr 2021 noch weiter steigen wird.

Abb. 3: Anzahl angegriffener Kunden nach Bedrohungen, die Cobalt Strike einsetzen.

Fazit

Cobalt Strike ist ein nützliches Tool – für Sicherheitsforscher ebenso wie für Bedrohungsakteure. Dank der leichten Anpassbarkeit gepaart mit der Benutzerfreundlichkeit ist dieses Tool sehr zuverlässig und effektiv darin, Daten zu exfiltrieren, sich lateral innerhalb des Netzwerks zu bewegen und zusätzliche Malware-Payloads zu laden.

Cobalt Strike ist nicht das einzige Red Team-Tool, das häufiger in den Proofpoint-Daten auftaucht. Auch Mythic, Meterpreter und das Veil Framework sind hier zu finden.

Die Nutzung öffentlich verfügbarer Tools folgt einer allgemeinen Entwicklung, die Proofpoint schon länger beobachtet: Bedrohungsakteure nutzen so viele legitime Tools wie möglich und führen auch Windows-Prozesse wie PowerShell und WMI aus. Sie injizieren schädlichen Code in legitime Binärdateien und verwenden häufig zulässige Services wie Dropbox, Google Drive, SendGrid und Constant Contact, um Malware zu hosten sowie zu verteilen.

Literaturhinweise

Die folgenden Literaturhinweise gelten für die oben genannte Zeitleiste.

Januar 2016 – Odinaff: New Trojan used in high level financial attacks (Odinaff: Neuer Trojaner wird in bekannten Finanzangriffen verwendet)

Mai 2017 – Microsoft Word Intruder Integrates CVE-2017-0199, Utilized by Cobalt Group to Target Financial Institutions (Microsoft Word Intruder nutzt CVE-2017-0199 aus und wird von Cobalt Group für Angriffe gegen Finanzinstitute eingesetzt)

Oktober 2017 – Leviathan: Espionage actor spearphishes maritime and defense targets (Leviathan: Spionageakteur führt Spearphishing-Angriffe gegen Ziele im Marine- und Verteidigungssektor durch)

April 2018 – APT攻撃者グループ menuPass(APT10) による新たな攻撃を確認

November 2018 – Not So Cozy: An Uncomfortable Examination of a Suspected APT29 Phishing Campaign (Untersuchung einer vermuteten APT29-Phishing-Kampagne)

2019 – Seven International Cyber Defendants, Including „Apt41“ Actors, Charged In Connection With Computer Intrusion Campaigns Against More Than 100 Victims Globally (Sieben internationale Cyberakteure wegen Computereinbrüchen bei über 100 weltweiten Opfern angeklagt)

November 2019 – TA2101 plays government imposter to distribute malware to German, Italian, and US organizations (TA2101 gibt sich als staatliche Behörde aus, um Malware an deutsche, italienische und US-amerikanische Unternehmen zu verteilen)

September 2020 – Chinese Ministry of State Security-Affiliated Cyber Threat Actor Activity (Chinesisches Ministerium für Staatssicherheit in Aktivitäten von Cyber-Bedrohungsakteur verwickelt)

December 2020 – Highly Evasive Attacker Leverages SolarWinds Supply Chain to Compromise Multiple Global Victims With SUNBURST Backdoor (Gut getarnter Angreifer nutzt SolarWinds-Lieferkette aus, um mehrere Opfer weltweit mit SUNBURST-Backdoor zu kompromittieren)

März 2021 – NimzaLoader: TA800’s New Initial Access Malware (NimzaLoader: Neue TA800-Malware für Erstzugriff)

Mai 2021 – New sophisticated email-based attack from NOBELIUM (Neuer raffinierter E-Mail-Angriff von NOBELIUM)

Erkennungen

Proofpoint Emerging Threats Intelligence führt zuverlässige Erkennungen von Cobalt Strike auf. Im Folgenden sind nur einige unserer Erkennungen genannt, die sich auf die in diesem Bericht genannten Verhaltensweisen beziehen.

2028591 ET TROJAN Cobalt Strike Malleable C2 Request YouTube Profile

2028589 ET TROJAN Cobalt Strike Malleable C2 Response O365 Profile M2

2032749 ET TROJAN Cobalt Strike Malleable C2 Amazon Profile

2032746 ET TROJAN Cobalt Strike Malleable C2 QiHoo Profile

2027082 ET TROJAN Observed Malicious SSL Cert CobaltStrike C2

2023629 ET INFO Suspicious Empty SSL Certificate - Observed in Cobalt Strike

2032362 ET TROJAN Cobalt Strike Beacon Activity

2032951 ET TROJAN Observed Cobalt Strike User-Agent