Inhaltsverzeichnis

Definition

Man spricht von einer betrügerischen Account-Übernahme, auch bekannt als Accountübernahme oder -kompromittierung sowie Account Takeover Fraud (ATO), wenn Cyber-Angreifer die Kontrolle über einen legitimen Account erlangen.

Sobald Angreifer unbegrenzten Zugang zu einem Konto haben, können sie eine Vielzahl von Angriffen ausführen, unter anderem:

- Internes Phishing: E-Mails werden über das kompromittierte Unternehmenskonto eines Mitarbeiters zu einem anderen Mitarbeiter desselben Unternehmens gesendet.

- Phishing in der Lieferkette: Die meisten Unternehmen wickeln ihre Geschäfte über E-Mails ab. Ein Angreifer, der die Kontrolle über einen legitimen E-Mail-Account erlangt, kann die Identität Ihres Mitarbeiters annehmen, um Kunden und Geschäftspartner zu betrügen.

- BEC-ähnliche Angriffe: Stellen Sie sich eine Account-Übernahme als den ultimativen Identitätsdiebstahl vor. Bei einem betrügerischen Account-Übernahme kapern Angreifer einen E-Mail-Account, um die Identität der Person anzunehmen, der es gehört. Angriffe per Account-Übernahme sind attraktiv für die Angreifer, da sie auf diese Weise viele E-Mail-Authentifizierungskontrollen umgehen.

- Datenexfiltration: Durch den Zugriff auf das Postfach einer Person können Angreifer nicht nur auf E-Mails, sondern auch auf Kalenderereignisse, Kontakte und sensible Daten in Dateifreigaben zugreifen.

- Finanzieller Betrug: Wenn Angreifer die Kontrolle über das Bankkonto oder andere Finanzdienste einer Person erlangen, können sie mit betrügerischen Überweisungen und Einkäufen direkt Geld stehlen.

Betrügerische Account-Übernahmen funktionieren in der Regel automatisiert durch die Verwendung von Skripten, die potenziell Tausende von Anmeldeinformationen und Nutzerkonten enthalten. Auf Darknet-Märkten geht der Umsatz, der durch einen erfolgreichen Angriff generiert werden kann, mitunter in die Millionen.

Cybersicherheits-schulungen beginnen hier

So können Sie Ihre kostenlose Testversion nutzen:

- Vereinbaren Sie einen Termin mit unseren Cybersicherheitsexperten, bei dem wir Ihre Umgebung bewerten und Ihre Sicherheitsrisiken identifizieren.

- Wir implementieren unsere Lösung innerhalb von lediglich 24 Stunden und mit minimalem Konfigurationsaufwand. Anschließend können Sie unsere Lösungen für 30 Tage testen.

- Lernen Sie unsere Technologie in Aktion kennen!

- Sie erhalten einen Bericht zu Ihren Sicherheitsschwachstellen, sodass Sie sofort Maßnahmen gegen Cybersicherheitsrisiken ergreifen können.

Füllen Sie dieses Formular aus, um einen Termin mit unseren Cybersicherheitsexperten zu vereinbaren.

Vielen Dank

Wir werden Sie zeitnah zur Abstimmung der nächsten Schritte kontaktieren.

Wie funktioniert eine Account-Übernahme?

Die Grundlage für eine erfolgreiche Kontoübernahme ist der Zugriff auf die Zugangsdaten eines Nutzerkontos. Angreifer kompromittieren legitime Konten üblicherweise auf eine der folgenden Arten:

- Brute-Force-Angriff. Der Angreifer probiert eine Kombination aus Nutzername und Kennwort bei vielen verschiedenen Accounts, bis sie bei einem funktioniert. Diese Methode erfolgt in der Regel über ein automatisiertes Skript. Auch sogenannte Wörterbuchangriffe fallen unter diese Kategorie. Hierbei verwendet der Angreifer gängige Passwörter und Wörterbuchbegriffe, um Passwörter zu erraten.

- Breach-Replay-Angriff (auch bekannt als Credential Stuffing). Es ist eine schlechte Angewohnheit, aber viele Menschen verwenden dasselbe Passwort für mehrere Konten. Wenn eines dieser Passwörter im Rahmen einer anderen Datenverletzung an die Öffentlichkeit gelangt, ist jedes weitere Konto mit demselben Nutzernamen (oft eine E-Mail-Adresse) und Passwort gefährdet.

- Phishing. Das altmodische Phishing von Anmeldedaten ist nach wie vor eine effektive Methode, um an das Passwort einer Zielperson zu gelangen. Ohne Kontrollen wie Multifaktor-Authentifizierung (MFA) können verlorene Anmeldeinformationen zu kompromittierten Konten führen.

- Malware-Angriff. Keylogger, Stealer und andere Formen von Malware können Nutzeranmeldedaten offenlegen und Angreifern Zugang zu den Konten der Zielperson geben.

Angreifer laden auch geknackte Passwörter von Darknet-Märkten herunter. Sie nutzen dann das bereits kompromittierte Nutzerkonto des Opfers und versuchen einen dazugehörigen Account auf ihrer Zielwebsite zu übernehmen.

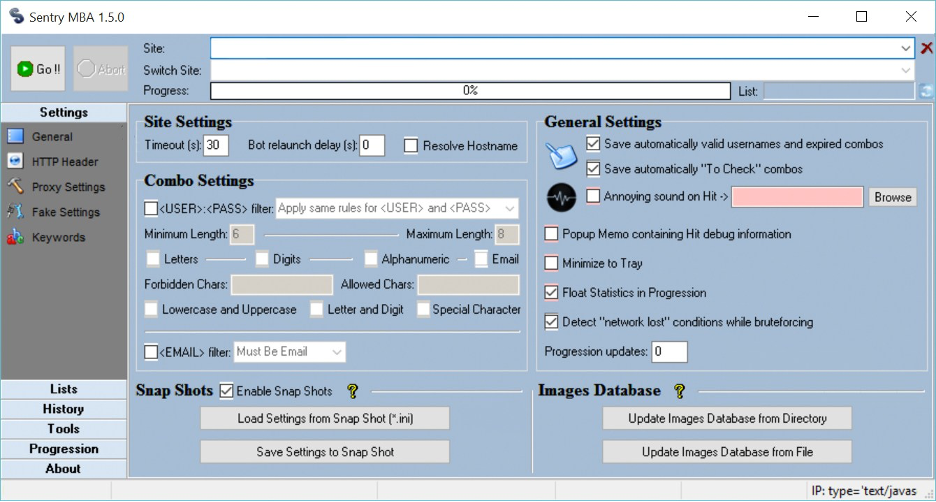

Wenn Angreifer eine lange Liste mit Anmeldeinformationen haben, können sie den Accountbetrug mit verschiedenen Anwendungen ausführen. Einige bekannte Tools sind SentryMBA, SNIPR, STORM und MailRanger. Das folgende Bild zeigt eines der Hauptfenster in SentryMBA:

SentryMBA ist aufgrund seiner vielen Optionen und allgemeinen Einstellungen ein beliebtes Tool. Oben gibt ein Angreifer die Website ein, an die Anfragen für die Authentifizierung in Nutzerkonten gesendet werden sollen. Zu den weiteren Einstellungen gehören die Liste der Kennwörter und Nutzernamen und die Möglichkeit, eine Liste erfolgreicher Authentifizierungsversuche zu speichern. SentryMBA bietet zudem Timeout-Einstellungen, die den Angreifer davor schützen, entdeckt zu werden. Der gesamte Angriff ist automatisiert, sodass der größte Aufwand im Stehlen der Anmeldedaten besteht. Tools wie SentryMBA können auf dem Computer des Angreifers unbegrenzt ausgeführt werden, bis eine Liste mit erfolgreich kompromittierten Konten erstellt ist.

Manchmal führt der Angreifer die erste betrügerische Account-Übernahmen nicht direkt auf der eigentlichen Zielwebsite durch. Nutzer verwenden häufig dieselben Anmeldeinformationen für mehrere Websites. Das nutzt der Angreifer aus, indem er zuerst eine Website mit schwächeren Cybersicherheitsmaßnahmen und einer geringeren Betrugserkennung anvisiert, um die Anmeldeinformationen zu validieren.

Wenn ein Nutzer dieselben Anmeldedaten auf mehreren Websites verwendet, funktioniert die erfolgreiche Authentifizierung auf einer Website möglicherweise auch auf der Zielwebsite. So könnte ein Angreifer z.B. SentryMBA verwenden, um sich bei einer beliebten Hotel-Website zu authentifizieren, da er weiß, dass die meisten Nutzer einen Account bei bekannten Hotelmarken haben. Wenn die Authentifizierung auf der Hotel-Website erfolgreich ist, könnte sie auch auf einer Bank-Website erfolgreich sein. Indem der Angreifer die Anmeldedaten zuerst auf einer zweiten Website validiert, reduziert er die Anzahl der missglückten Authentifizierungsversuche bei der Zielwebsite und verringert so die Wahrscheinlichkeit, dass er entdeckt wird.

Mit einer Liste erfolgreich authentifizierter Bankkonten haben die Angreifer nun zwei Möglichkeiten: Sie können Geld überweisen oder die validierten Anmeldedaten online verkaufen. Angreifer können Geld vom Bankkonto des Zielnutzers auf ihr eigenes Konto überweisen. Sie können auch Kreditkarten auf den Namen des richtigen Nutzers bestellen und die neuen Karten an die Adresse des Angreifers senden lassen. Wenn die Website nicht über eine geeignete Betrugserkennung verfügt, bemerken die Opfer nicht, dass Geld überwiesen oder Kreditkarten an eine neue Adresse gesendet werden.

Sollten sich die Angreifer dafür entscheiden, die Liste der authentifizierten Konten zu verkaufen, können sie viel Geld für ihre Bemühungen erhalten. Der Wert eines einzigen gehackten Accounts hängt von der Menge der gestohlenen Daten und der Art des Accounts ab. Ein PayPal-Account ist beispielsweise etwa 1.200 US-Dollar wert, während persönliche Daten für 40 bis 200 US-Dollar verkauft werden. Der Wert für Bankkarten liegt zwischen 800 und 1.000 Dollar. Bei Hunderten und potenziell Tausenden von Konten können Angreifer mit dem Verkauf auf Darknet-Märkten somit einen hohen Gewinn erzielen. Zudem ist das Risiko, entdeckt zu werden, im Vergleich zum direkten Diebstahl bei den Opfern geringer.

Betrügerische Account-Übernahmen sind nicht auf Bank- und Kreditkartenkonten beschränkt. Angreifer nutzen auch Prämienkarten und -dienste, einschließlich gespeicherter Punkte auf Hotelkonten und Flugmeilen. Dieser Betrug wird immer beliebter, da Nutzer ihre Prämienkonten im Vergleich zu Kreditkarten und Bankkonten selten auf Betrug überprüfen.

Social Media-Sicherheit mit Social Patrol

Echtzeit-Schutz und Compliance-Überwachung für Ihre Konten in allen großen sozialen Medien

Welche Faktoren machen Account-Übernahmen zu einer beliebten Betrugsmethode?

Die Einführung von Darknet-Märkten macht betrügerische Account-Übernahmen für Angreifer sehr attraktiv. Die Betrüger müssen nicht mehr direkt von den Opfern stehlen und setzen sich so weniger Risiken aus. Angreifer können einfach gültige Konten auf Darknet-Märkten kaufen und müssen nicht erst mühsam Passwörter knacken.

Darknet-Märkte erleichtern es den Angreifern, die Nutzer zu bestehlen, aber auch die Zunahme von Finanzkonten und -angeboten heizt den Markt an. Anvisierte Nutzer haben oft viele Finanzkonten auf verschiedenen Websites. Eine höhere Anzahl an Finanzkonten und generell eine stärkere Online-Präsenz bedeuten automatisch eine größere Angriffsfläche für betrügerische Account-Übernahmenn.

Digital Risk Protection

Schützt Ihre Marke und Kunden vor digitalen Sicherheitsrisiken

Prävention von Account-Übernahmen

Nutzer und Website-Besitzer sollten grundlegende Vorsichtsmaßnahmen ergreifen, um betrügerische Account-Übernahmen zu verhindern. Die Websites von Finanzinstituten und Einrichtungen im Gesundheitswesen stehen häufig im Fokus von Angreifern. Diese Websites verfügen in der Regel über Betrugserkennungssysteme und senden E-Mails an den registrierten Accountinhaber, wenn sich Daten ändern.

Nutzer sollten immer die E-Mails lesen, die von Finanzinstituten gesendet werden, und den Kundendienst anrufen, sobald sie verdächtige Warnmeldungen erhalten. Wenn z.B. neue Kreditkarten verschickt wurden und der Accountinhaber diese nicht angefordert hatte, sollten Sie den Kundendienst konsultieren, um zu überprüfen, ob der Account gehackt wurde.

Wenn Sie dasselbe Passwort für mehrere Konten nutzen, machen Sie es den Angreifern leicht. Verwenden Sie stattdessen für jeden Online-Account ein eindeutiges, starkes Passwort. Um den Überblick über die vielen Passwörter zu behalten, können Sie verschlüsselte Speicherdienste wie LastPass, 1Password oder Bitwarden verwenden. Achten Sie auf Phishing-Angriffe, um nicht Opfer von gestohlenen Zugangsdaten zu werden.

Auch Website-Administratoren müssen Vorkehrungen treffen. Eine Infrastruktur zur Erkennung von Account-Übernahmen sollte eingerichtet werden, um verdächtige Aktivitäten zu erkennen.

Wenn die Systeme Alarm schlagen, sollte die IP-Adresse, von der verdächtige Aktivitäten ausgehen, sofort gesperrt werden. Später können Analysten den Vorfall überprüfen. Zum Beispiel sollte eine ungewöhnlich hohe Anzahl von Authentifizierungsversuchen bei verschiedenen Konten von derselben IP-Adresse und demselben Betriebssystem eine Betrugserkennung auslösen. Analysten können später die protokollierten Aktivitäten überprüfen und feststellen, ob die Website tatsächlich von Betrügern angegriffen wurde.

Anstatt eine IP-Adresse zu blockieren, können Betrugserkennungssysteme auch nach einer bestimmten Anzahl von gescheiterten Authentifizierungsversuchen ein CAPTCHA anzeigen. Das CAPTCHA kann dann für eine bestimmte Dauer aktiviert bleiben.

Der Einsatz von Multifaktor-Authentifizierung (MFA) trägt ebenfalls zum Schutz der Nutzer bei. Angreifer mit funktionierenden Website-Anmeldeinformationen können sich so ohne die an das Smartphone des Nutzers gesendete sekundäre PIN nicht authentifizieren. Das automatische Senden der PIN an das Smartphone des Nutzers warnt den Nutzer auch vor einer potenziellen Account-Übernahme. Der betroffene Nutzer kann dann sein Website-Passwort unmittelbar ändern.

Mit einer besseren Betrugserkennung können Website-Betreiber ihre Kundendaten schützen. Aber auch Kunden können ihren Datenschutz sicherstellen, indem sie:

- sich über die Gefahren und Warnzeichen von Phishing informieren,

- Links in E-Mails genau betrachten, bevor sie sie anklicken,

- eindeutige Passwörter für jeden Online-Account verwenden, und

- immer sichere Kennwörter verwenden, insbesondere auf Websites von Finanzinstitutionen.