Índice

¿Qué es la fuga de información? - Significado de la exfiltración de datos

Según Techopedia, la exfiltración de datos ocurre cuando se incurre en la copia, transferencia o recuperación no autorizadas de datos de un servidor o el ordenador de un individuo. Las empresas que poseen datos de alto valor tienen un riesgo particularmente elevado de sufrir de este tipo de ataques, ya sean perpetrados por actores externos o por infiltrados.

Las incidencias de amenazas internas en informática son una de las principales causas de las fugas de información, tanto accidentales como malintencionadas. Las amenazas internas malintencionadas suelen estar encarnadas en individuos que buscan infligir daños intencionalmente a una organización para su propio beneficio (o el de un tercero). Sin embargo, es importante destacar que dos de cada tres incidencias de amenazas internas son causadas por accidente, cosa que podría resultar igual de costosa a una organización si los errores tardan demasiado en investigarse.

La exfiltración de datos es una de las principales preocupaciones para las organizaciones en la actualidad: un estudio reciente de McAfee determinó que el 61% de los profesionales de la seguridad han sufrido violaciones de datos en sus empresas. La severidad de las nuevas regulaciones para privacidad de datos, como el RGPD y la Ley de Privacidad del Consumidor de California, hacen que las consecuencias de la fuga de información se vuelvan más graves. En este artículo, definiremos lo que es la exfiltración de datos, explicaremos los métodos más comunes de filtración de datos y discutiremos cómo prevenir la fuga de información en informática de manera efectiva.

La formación en ciberseguridad empieza aquí

La prueba gratuita funciona de la siguiente manera:

- Reúnase con nuestros expertos en ciberseguridad para evaluar su entorno e identificar su exposición a riesgos.

- En un plazo de 24 horas y con una configuración mínima, desplegaremos nuestras soluciones durante 30 días.

- ¡Conozca nuestra tecnología en acción!

- Reciba un informe que identifica sus vulnerabilidades de seguridad para ayudarle a tomar medidas inmediatas frente a ataques de ciberseguridad.

Rellene este formulario para solicitar una reunión con nuestros expertos en ciberseguridad.

Un representante de Proofpoint se comunicará con usted en breve.

Tipos de exfiltración de datos

Según las investigaciones de McAfee que mencionamos anteriormente, los métodos más comunes de fuga de información en una empresa comprenden:

- Filtraciones en bases de datos

- Tráfico de red

- Intercambio de archivos

- Correo electrónico corporativo

Aplicaciones en la nube y bases de datos

Un informe reciente acerca de amenazas internas de CA Technologies concluyó que las bases de datos son el activo de TI más vulnerable, por delante de los servidores de archivos, aplicaciones basadas en la nube y dispositivos móviles. Como los datos contenidos en estas son tan valiosos, las bases de datos son objetivos comunes tanto para los infiltrados como para los atacantes externos.

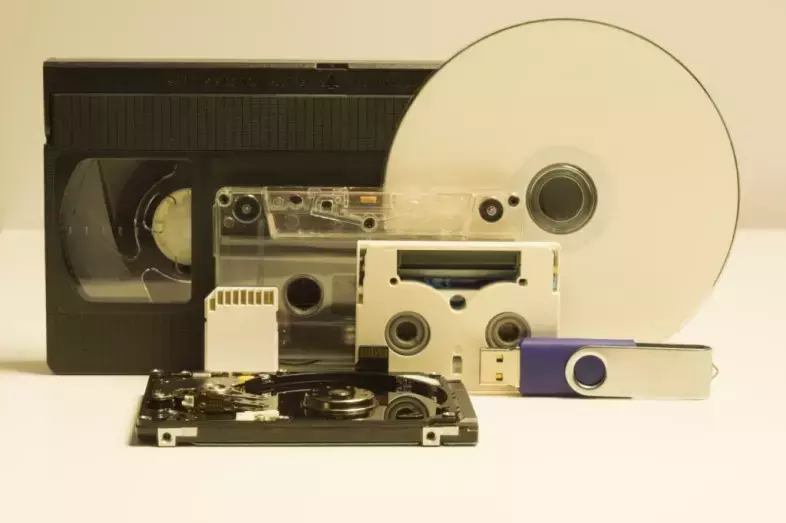

Dispositivos extraíbles de almacenamiento

Los dispositivos extraíbles de almacenamiento son otro vector muy común para amenazas internas. Incluso en la actualidad, donde el almacenamiento en la nube es omnipresente, los métodos “anticuados” de exfiltración de datos, como las memorias USB, siguen estando vigentes. Si bien no es muy realista pensar en términos de prohibir las memorias USB en todas las organizaciones, los empleados deben comprender los riesgos y ceñirse a las políticas de acceso, almacenamiento y archivo de datos.

Si bien el intercambio de archivos encabeza la lista de estos métodos en Norteamérica, las memorias USB son el principal vector de fuga de información en Europa y en la APAC.

Amenazas internas accidentales

Más allá de los usuarios malintencionados, las amenazas internas accidentales también pueden ser una causa importante de exfiltración de datos. Los correos electrónicos de phishing y los ataques de ingeniería social siguen siendo un método “comprobado” para que los hackers accedan a los datos de las empresas. Adicionalmente, las contraseñas débiles o recicladas y la falta de autenticación multifactor son debilidades comunes que los hackers buscan aprovechar para infiltrarse en las cuentas de los usuarios. En estos casos, la mejor defensa suele ser la conciencia hacia la ciberseguridad. El estudio de McAfee también halló que las amenazas internas utilizaban frecuentemente el correo electrónico para las exfiltraciones de datos.

Mal uso de los datos

Según un Informe de Amenazas Internas de Verizon, el mal uso es otra de las principales causas a destacar. A diferencia de su “prima” descuidada, la amenaza interna accidental, el mal uso puede ocurrir cuando los usuarios intentan evadir los protocolos o políticas de seguridad, ya sea de manera intencional o accidental. Por ejemplo, un empleado puede usar software no autorizado para trabajar con un contratista externo, porque es más rápido o más fácil de usar, cosa que redunda en una fuga de información no intencional.

Los empleados también pueden filtrar datos de la empresa de múltiples maneras, incluyendo cuentas de correo electrónico personales, almacenamiento en la nube, impresoras, páginas web de intercambio de archivos, métodos abreviados de teclado y muchas otras. Puede resultar difícil para una organización distinguir entre lo que es una actividad legítima de un usuario y lo que no. En estos casos, contar con un sistema que ofrezca contexto hacia las acciones de los usuarios puede ser de utilidad.

Cómo prevenir la fuga de información en una empresa con la monitorización de los usuarios y sus actividades

Muchas organizaciones optan por defensas más tradicionales, como las soluciones de Prevención de Pérdida de Datos (Data Loss Prevention, DLP) para evitar las exfiltraciones de datos. Si bien estas herramientas son eficaces en algunos casos, no suelen ser muy buenas para detectar exfiltraciones de datos provenientes de amenazas internas.

Por ejemplo, es muy común que las organizaciones implementen soluciones de DLP empresariales para detectar violaciones en la política de uso de datos para evitar pérdidas. La implementación implica el uso de un extenso proceso de descubrimiento y clasificación de datos para hallar, clasificar y entender los datos sensibles. Estas configuraciones deben gestionarse periódicamente a medida que vayan cambiando las necesidades, lo que obliga a los equipos a afinar sus reglas de políticas para garantizar que las fuentes y definiciones de los datos delicados se actualicen adecuadamente.

En realidad, estas soluciones de DLP tienen las desventajas de ser difíciles de implementar y mantener para las organizaciones, gravosas para los puntos de contacto y frustrantes para los usuarios. Los procesos exhaustivos de descubrimiento y clasificación de datos pueden resultar onerosos para organizaciones con pocos recursos. Por otra parte, es posible que las nuevas tecnologías implementadas en la empresa caigan en saco roto si no se hace un mantenimiento adecuado. Es más, es posible que los usuarios simplemente eviten el uso de estas si afecta su productividad. Estos sistemas suelen depender de los usuarios finales para clasificar o etiquetar documentos, y algunos empleados pueden agregar etiquetas deliberadamente equívocas para proteger su libertad de uso autorizado.

Como alternativa o complemento a una solución de prevención de pérdida de datos, las organizaciones pueden adoptar una solución exclusivamente dedicada a la gestión de las amenazas internas para evitar la exfiltración de datos. A diferencia de las soluciones de DLP, una plataforma de gestión de amenazas internas, como la de Proofpoint, se apoya en una monitorización tanto de los usuarios como de las actividades de datos. Si bien los DLP y otras herramientas se enfocan exclusivamente en los datos, la monitorización de la actividad de los usuarios también puede ofrecer una perspectiva clara hacia quién está haciendo qué cosas, en qué momento y por qué.

Muchas de las defensas tradicionales de seguridad están orientadas “hacia afuera”, con lo que contar con una solución para el monitoreo de los datos y los usuarios puede detectar acciones potencialmente sospechosas de los usuarios que resultan invisibles para otras soluciones... hasta que se vuelve tarde. Como las amenazas internas están, por definición, dentro del perímetro, es común que no sean detectadas a menos que los equipos de seguridad tengan visibilidad hacia la actividad de los usuarios, en contexto con otros datos que puedan servir para demostrar si una incidencia es accidental o malintencionada. Una plataforma como la Gestión de Amenazas Internas de Proofpoint puede alertar rápidamente a los equipos acerca de potenciales amenazas internas y suministrar un cronograma de actividades y reproducciones de vídeo detalladas para acelerar las investigaciones.

Las organizaciones ya no pueden darse el lujo de dejar sus valiosísimos datos expuestos sin más. Deben aprender cómo evitar las amenazas más comunes de fuga de información, implementar las políticas y formación adecuadas para evitar las amenazas accidentales y adoptar una solución de gestión de amenazas internas para obtener el nivel de contexto necesario hacia potenciales incidencias. Si este tema le parece relevante y quisiera probar el entorno de pruebas de Proofpoint, no se lo piense más y pruébelo (no hace falta instalar ni descargar nada en absoluto), y así podrá ver cuán sencillo puede ser el detectar y prevenir la fuga de información en una empresa.