Sommaire

- Malware : définition

- Histoire des malwares ou logiciels malveillants

- Types de malwares

- Techniques d’évasion des logiciels malveillants

- Quels sont les objectifs des logiciels malveillants ?

- Statistiques sur les logiciels malveillants (malwares)

- Exemples de malwares

- Pourquoi les logiciels malveillants sont-ils utilisés ?

- Comment devient-on victime d’un malware ?

- Comment puis-je savoir si j'ai un malware sur mon ordinateur ?

- Les téléphones peuvent-ils être infectés par des malwares ?

- Les iPhones peuvent-ils être infectés par des malwares ?

- Les téléphones Android peuvent-ils être infectés par des malwares ?

- Prévention contre les logiciels malveillants

- Comment supprimer les malwares

- Attaques de malwares au sein des organisations : comment se protéger ?

- Comment Proofpoint peut vous aider à vous protéger des malwares

Malware : définition

Les malwares, ou logiciels malveillants en français, sont des cyberattaques courantes et un terme générique désignant divers programmes malveillants livrés et installés sur les systèmes et serveurs des utilisateurs finaux.

Ces attaques sont conçues pour causer des dommages à un ordinateur, un serveur ou un réseau informatique. Les cybercriminels les utilisent pour obtenir des données à des fins financières.

La formation à la cybersécurité commence ici

Votre évaluation gratuite fonctionne comme suit :

- Prenez rendez-vous avec nos experts en cybersécurité afin qu'ils évaluent votre environnement et déterminent votre exposition aux menaces.

- Sous 24 heures et avec une configuration minimale, nous déployons nos solutions pour une durée de 30 jours.

- Découvrez nos technologies en action !

- Recevez un rapport mettant en évidence les vulnérabilités de votre dispositif de sécurité afin que vous puissiez prendre des mesures immédiates pour contrer les attaques de cybersécurité.

Remplissez ce formulaire pour demander un entretien avec nos experts en cybersécurité.

Un représentant de Proofpoint vous contactera sous peu.

Histoire des malwares ou logiciels malveillants

La plupart des historiens de l’informatique affirment que le premier virus a été créé en 1970. Le ver Creeper s’est auto-répliqué et s’est copié sur ARPANET (une première version d’Internet). Lorsqu’il était activé, il affichait le message “Je suis le Creeper, attrapez-moi si vous le pouvez !”.

Le terme “virus” n’a été inventé qu’en 1986, lorsqu’un étudiant doctorant, Fred Cohen, a décrit un virus informatique comme un programme capable d’infecter d’autres programmes et de créer une version évoluée de lui-même.

La plupart des premiers virus détruisaient des fichiers ou infectaient des secteurs d’amorçage. Les logiciels malveillants d’aujourd’hui sont beaucoup plus sinistres et conçus pour voler des données, espionner des entreprises, créer un déni de service ou verrouiller des fichiers pour extorquer de l’argent aux victimes.

Types de malwares

Les types de logiciels malveillants se répartissent en catégories communément appelées :

- Ransomware : chiffre des fichiers qui ne peuvent pas être récupérés à moins que la victime ne paie une rançon. Les attaques de ransomware sont malheureusement courantes de nos jours.

- Adware : affiche des publicités (parfois des publicités malveillantes) aux utilisateurs pendant qu’ils travaillent sur leurs ordinateurs ou naviguent sur le web.

- Malware sans fichier : au lieu d’utiliser un fichier exécutable pour infecter les systèmes informatiques, les malwares sans fichier utilisent des macros de Microsoft Office, des scripts WMI (Windows Management Instrumentation), des scripts PowerShell et d’autres outils de gestion.

- Virus : un virus infecte un ordinateur et exécute diverses charges. Il peut corrompre des fichiers, détruire des systèmes d’exploitation, supprimer ou déplacer des fichiers, ou délivrer une charge utile à une date spécifique.

- Ver : un ver est un virus auto-réplicatif, mais au lieu d’affecter les fichiers locaux, un ver se propage vers d’autres systèmes et épuise leurs ressources.

- Cheval de Troie : le malware cheval de Troie est nommé d’après la stratégie de guerre grecque utilisant un cheval en bois pour entrer dans la ville de Troie. Le malware se fait passer pour un programme inoffensif, mais il s’exécute en arrière-plan en volant des données, en permettant le contrôle à distance du système ou en attendant un ordre d’un attaquant pour délivrer une charge utile.

- Bots : les ordinateurs infectés peuvent devenir une partie d’un botnet utilisé pour lancer une attaque par déni de service distribué en envoyant un trafic intensif vers un hôte spécifique.

- Logiciels espions : un malware qui s’installe, collecte silencieusement des données et les envoie à un attaquant qui “espionne” continuellement les utilisateurs et leurs activités. Les logiciels espions visent à recueillir autant de données importantes que possible avant d’être détectés.

- Portes dérobées : les utilisateurs distants peuvent accéder à un système et éventuellement se déplacer latéralement. Les chevaux de Troie délivrent des charges utiles de porte dérobée lors de l’installation.

- Chevaux de Troie bancaires : visualisent ou volent des identifiants bancaires pour accéder aux comptes. En général, ils manipulent les navigateurs web pour tromper les utilisateurs en leur faisant entrer leurs informations bancaires personnelles.

- Keyloggers : enregistrent les frappes sur le clavier lorsque les utilisateurs saisissent des URL, des informations d’identification et des informations personnelles, puis les envoient à un attaquant.

- RAT : les “outils d’accès à distance” permettent aux attaquants d’accéder et de contrôler à distance le dispositif ciblé.

- Téléchargeurs : téléchargent d’autres malwares à installer localement. Le type de malware dépend des motivations de l’attaquant.

- Point de vente : compromettent un dispositif de point de vente pour voler des numéros de cartes de crédit, des cartes de débit et les codes PIN, l’historique des transactions et des informations de contact.

Des types de malwares plus sophistiqués combineront les capacités de plusieurs des éléments ci-dessus, et nous voyons fréquemment des malwares employant des tactiques d’évasion pour éviter la détection.

Techniques d’évasion des logiciels malveillants

Les techniques d’évasion sont un sujet important, car l’efficacité des outils de sécurité diminue lorsque les attaquants appliquent avec succès une ou plusieurs techniques d’évasion.

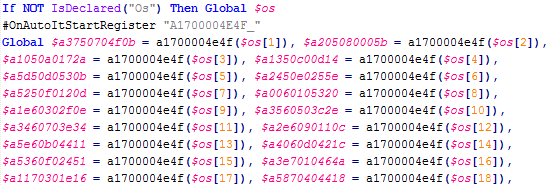

Un sous-ensemble de ces techniques d’attaque de malwares est présenté ci-dessous :

- Obfuscation du code : utilisation du codage pour masquer la syntaxe du code

- Compression du code : utilisation de formats de compression comme gzip, zip, rar, etc. pour masquer la syntaxe du code

- Chiffrement de code : appliquer un nombre quelconque de techniques de cryptage pour masquer la syntaxe du code

- Stéganographie : cacher du code ou des programmes dans des images

- Évitement des domaines ou des plages d’adresses IP : identification des domaines ou des adresses IP appartenant à des sociétés de sécurité et désactivation des malwares s’ils se trouvent à ces endroits

- Détection des actions de l’utilisateur : recherchez les actions telles que les clics droit ou gauche, les mouvements de souris, etc.

- Délais : rester en sommeil pendant un certain temps, puis activer

- Détection des dossiers récents : recherchez les actions passées comme l’ouverture et la fermeture de dossiers provenant de plusieurs demandes

- Prise d’empreintes digitales de l’appareil : ne s’exécute que sur certaines configurations du système

Les attaquants peuvent utiliser une ou plusieurs des techniques d’évasion pour donner à leurs malwares une meilleure chance d’éviter la détection et de ne fonctionner que sur des systèmes gérés par l’homme.

Quels sont les objectifs des logiciels malveillants ?

Les cyberattaquants utilisent des logiciels malveillants à des fins malveillantes variées.

Dans la plupart des cas, leur objectif est de voler des informations critiques ou des ressources en vue d’un gain financier. Par exemple, les pirates utilisent des logiciels malveillants comme un outil pour compromettre des réseaux informatiques ou des dispositifs spécifiques afin de voler ou compromettre des données sensibles, comme des informations de cartes de crédit ou des identifiants de connexion confidentiels.

Cependant, dans certaines situations, les logiciels malveillants sont simplement conçus pour semer la pagaille et saboter les systèmes informatiques de leurs victimes afin de perturber leur fonctionnement.

Statistiques sur les logiciels malveillants (malwares)

Depuis le début des confinements liés à la pandémie, les auteurs de logiciels malveillants ont intensifié leurs attaques pour exploiter les pratiques de cybersécurité médiocres.

Les chercheurs d’AV-TEST détectent plus de 450 000 nouveaux programmes malveillants chaque jour.

En 2021, AV-TEST a enregistré plus de 1,3 milliard d’applications malveillantes, comparé à un peu plus de 182 millions en 2013. Le nombre d’applications malveillantes devrait doubler en 2022 par rapport à 2021.

Selon l’étude Ponemon sur le coût du phishing, les coûts liés à l’incapacité à contenir les logiciels malveillants ont presque doublé, passant de 3,1 millions de dollars à 5,3 millions de dollars.

Google met à disposition du grand public un robot d’exploration de logiciels malveillants pour repérer les sites web malveillants et les empêcher d’être indexés. Ces efforts de recherche sécurisée détectent que 7 % des sites web hébergent des malwares ou sont infectés par des logiciels malveillants.

Au cours du premier semestre de 2020 seulement, 20 millions d’attaques de malware liées à l’Internet des objets ont été détectées, et ce chiffre ne cesse d’augmenter. Symantec estime que trois appareils IoT infectés sur quatre sont des routeurs.

Malheureusement, de nombreuses organisations ne sont pas bien équipées pour prévenir efficacement et gérer des cyberattaques catastrophiques liées aux malwares.

Un rapport de l’ISACA sur l’état de la cybersécurité en 2022 a révélé que 69 % des professionnels de la cybersécurité estiment que l’équipe de leur organisation manque cruellement de personnel. Cela pourrait intensifier la pression sur le personnel existant et aggraver les risques liés aux attaques de logiciels malveillants dévastatrices.

Ces menaces cybernétiques ne montrent aucun signe de ralentissement. À mesure que les attaques de logiciels malveillants continuent d’augmenter en volume et en sophistication, les rapports de Cybersecurity Ventures estiment que les coûts mondiaux de la cybercriminalité augmenteront de 15 % d’une année sur l’autre au cours des cinq prochaines années, atteignant plus de 10,5 billions de dollars de dommages d’ici 2025.

Alimentées en grande partie par les attaques liées aux ransomwares, ces tendances indiquent le plus grand transfert de richesse de l’histoire. Des données et des tendances alarmantes alimentent l’essor des logiciels malveillants :

- 139 % : le coût total moyen pour résoudre les attaques de logiciels malveillants a augmenté de 139 %, passant de 338 098 $ en 2015 à 807 506 $ en 2021.

- 137,2 millions de dollars : une attaque de logiciels malveillants entraînant une violation de données en raison de l’exfiltration de données peut coûter en moyenne 137,2 millions de dollars à une organisation. Source : Étude “Le coût du phishing” de Ponemon.

- 117,3 millions de dollars : la perte maximale due aux perturbations commerciales causées par une attaque de logiciels malveillants s’élevait à 117,3 millions de dollars en 2021, contre 66,3 millions de dollars en 2015.

Exemples de malwares

Voici quelques exemples d’attaques de malwares qui remontent à plusieurs décennies, depuis les premiers jours des premiers ordinateurs personnels.

La toute première attaque de malware ciblant un ordinateur, baptisée “Brain”, a été lancée en 1986, contaminant les disquettes de 5,2 pouces des ordinateurs personnels IBM. Ce virus informatique précoce a marqué le commencement d’une tendance dommageable dans les attaques de logiciels malveillants émergents, lesquelles allaient devenir de plus en plus sophistiquées au fil du temps.

D’autres exemples notables d’attaques de malwares historiques incluent :

- Le virus Melissa de 1999 était une attaque de malware basée sur des e-mails qui utilisait une pièce jointe Word infectée pour tromper les victimes. Melissa a été l’une des premières formes de logiciels malveillants à utiliser l’ingénierie sociale et a causé des dommages de 80 millions de dollars.

- Le ver ILOVEYOU du début des années 2000 était une autre attaque par e-mail basée sur l’ingénierie sociale, déguisée en lettre d’amour. Infectant plus de 45 millions de personnes, le ver ILOVEYOU a causé des dommages financiers de 15 millions de dollars.

- Le cheval de Troie Emotet de 2018 a été qualifié comme “l’attaque de malware la plus menaçante et dévastatrice” par le Département de la Sécurité intérieure des États-Unis. Il a volé des informations financières sensibles d’organisations gouvernementales grâce à la diffusion de spam et de phishing. La remédiation des attaques de malware Emotet a coûté environ 1 million de dollars par incident dans de nombreux cas.

- Les attaques WannaCry de 2017 étaient parmi les plus sophistiquées et coûteuses de leur époque, se dupliquant sans aucune modification suspecte de fichiers. En infectant plus de 230 000 ordinateurs en moins d’une journée, WannaCry a été responsable de pertes de 4 milliards de dollars dues aux ransomwares.

- Les attaques au ransomware CovidLock de 2020 témoignent d’une des ères les plus actives parmi les hackers, car ils ont exploité la pandémie de COVID-19. Se faisant passer pour une offre d’informations sur la maladie, le ransomware CovidLock installait des fichiers infectés qui chiffraient toutes les données sur les appareils et refusaient l’accès aux utilisateurs. Un paiement de 100 dollars était exigé pour récupérer chaque appareil infecté.

Pourquoi les logiciels malveillants sont-ils utilisés ?

Le piratage est un métier, et les logiciels malveillants sont l’un des outils utilisés par les pirates pour voler des données ou contrôler des appareils. Les cybercriminels utilisent des logiciels malveillants spécifiques pour remplir certaines fonctions. Par exemple, les ransomwares sont utiles pour extorquer de l’argent aux entreprises, tandis que Mirai est utilisé pour contrôler les appareils IoT dans le cadre d’une attaque par déni de service distribué (DDoS).

Objectifs des attaquants qui utilisent des malwares :

- Tromper les utilisateurs pour qu’ils saisissent des informations personnelles identifiables (PII).

- Voler des données financières telles que des numéros de carte de crédit ou des comptes bancaires.

- Donner aux attaquants un accès et un contrôle à distance des appareils.

- Utiliser les ressources informatiques pour miner des bitcoins ou d’autres crypto-monnaies.

Comment devient-on victime d’un malware ?

Un bon antivirus empêche les logiciels malveillants d’infecter un ordinateur. Les auteurs de logiciels malveillants développent donc plusieurs stratégies pour contourner la cybersécurité installée sur le réseau. Un utilisateur peut être victime d’un malware à partir de nombreux vecteurs.

Les moments où vous risquez d’attraper un malware :

- Vous téléchargez un programme d’installation qui installe un programme légitime, mais ce programme contient également un malware.

- Vous naviguez sur un site web avec un navigateur vulnérable (par exemple, Internet Explorer 6), et le site web contient un installateur malveillant.

- Vous ouvrez un e-mail de phishing et un script malveillant utilisé pour télécharger et installer un logiciel malveillant.

- Vous téléchargez un programme d’installation d’un fournisseur non officiel et installez un logiciel malveillant au lieu d’une application légitime.

- Vous cliquez sur une publicité sur une page Web qui vous convainc de télécharger un logiciel malveillant.

Comment puis-je savoir si j'ai un malware sur mon ordinateur ?

Même lorsqu’un logiciel malveillant fonctionne silencieusement en arrière-plan de votre ordinateur, les ressources qu’il utilise et l’affichage de sa charge sont des signes révélateurs d’une infection.

La détection de certaines infections peut nécessiter un utilisateur expérimenté, mais vous pouvez approfondir vos recherches après avoir remarqué certains signes.

Quelques signes indiquant que vous pourriez avoir un malware :

- Un ordinateur lent : Certains malwares, comme les cryptojackers, ont besoin d’une grande quantité de CPU et de mémoire pour s’exécuter. Votre ordinateur fonctionnera anormalement lentement, même après un redémarrage.

- Popups constants : Les logiciels publicitaires s’intègrent dans le système d’exploitation ou votre navigateur affiche constamment des publicités. Après avoir fermé une publicité, une autre apparaît.

- Écran bleu de la mort (BSOD) : Windows se bloque sur un écran bleu et affiche une erreur, mais ce problème ne devrait se produire que rarement. Des problèmes BSOD constants peuvent signifier que l’ordinateur est infecté par un malware.

- Stockage excessif ou perte de disque : Les logiciels malveillants peuvent supprimer des données, libérer de grandes quantités d’espace de stockage ou ajouter plusieurs gigaoctets de données sur le stockage.

- Activité Internet inconnue : Votre routeur montre une activité excessive même lorsque vous n’utilisez pas votre connexion Internet.

- Modification des paramètres du navigateur : Les logiciels malveillants modifient les pages d’accueil du navigateur ou les paramètres du moteur de recherche pour vous rediriger vers des sites de spam ou des sites contenant des programmes malveillants.

- L’antivirus est désactivé : Certains logiciels malveillants sont conçus pour désactiver l’antivirus afin de délivrer leur charge utile, et ils seront désactivés même après avoir été activés.

Les téléphones peuvent-ils être infectés par des malwares ?

La plupart des ordinateurs de bureau sont équipés d’un antivirus installé par un tiers ou fourni par le système d’exploitation. Les smartphones et les tablettes ne disposent pas du même type de protections installées par défaut, ce qui en fait des cibles parfaites pour les attaquants.

L’installation de logiciels malveillants sur un smartphone est une stratégie de plus en plus populaire auprès des attaquants. Apple et Android incluent une sécurité avec le système d’exploitation, mais cela ne suffit pas à stopper complètement tous les logiciels malveillants.

Les smartphones transportent plus de données privées que les ordinateurs en raison de leur popularité. Les utilisateurs emportent leur téléphone partout avec eux, de sorte qu’il contient des informations financières, la localisation des déplacements, le suivi GPS, l’historique des achats, l’historique de la navigation, et bien d’autres choses encore qui pourraient être utiles à un attaquant.

Les utilisateurs sont plus enclins à installer des applications sur leurs smartphones, pensant que c’est plus sûr que d’installer des logiciels sur un ordinateur de bureau. Tous ces facteurs font des smartphones des cibles plus importantes que les ordinateurs de bureau pour certaines menaces.

Les menaces peuvent tirer parti de la connexion permanente d’un smartphone au Wi-Fi ou aux données cellulaires, ce qui rend l’internet toujours disponible. Lorsque le logiciel malveillant s’exécute en arrière-plan, il peut télécharger silencieusement les données et les informations d’identification volées vers un serveur contrôlé par l’attaquant, indépendamment de l’endroit où se trouve le propriétaire du smartphone.

Les iPhones peuvent-ils être infectés par des malwares ?

Bien que cela soit extrêmement rare, les iPhones peuvent être infectés par des logiciels malveillants.

Cela résulte généralement du “jailbreak” manuel d’un iPhone et de la désactivation de ses protections intégrées, laissant ainsi iOS vulnérable aux installations d’applications non approuvées.

Cependant, il est hautement improbable que des logiciels malveillants infectent un iPhone, principalement parce que la plupart des propriétaires ne peuvent télécharger que des applications approuvées et vérifiées par l’App Store d’Apple pour garantir la sécurité des utilisateurs.

Les téléphones Android peuvent-ils être infectés par des malwares ?

Oui, les appareils Android sont beaucoup plus vulnérables aux attaques de logiciels malveillants. Le téléchargement d’applications à partir de magasins d’applications non officiels et de tiers est l’un des principaux risques auxquels sont confrontés les utilisateurs Android, car certaines applications peuvent dissimuler des logiciels malveillants jusqu’à leur téléchargement et leur installation.

Une fois téléchargées, ces applications peuvent infecter l’appareil avec des logiciels malveillants, ce qui se traduit par de nombreux symptômes tels qu’une batterie rapidement déchargée, une utilisation accrue des données et des pop-ups aléatoires.

Les smartphones contiennent plus de données privées que les ordinateurs en raison de leur popularité. Les utilisateurs emmènent leurs téléphones partout avec eux, ce qui signifie qu’ils contiennent des informations financières, des lieux de voyage, un suivi GPS, un historique d’achats, un historique de navigation, et bien plus encore qui pourraient être utiles à un attaquant.

Les utilisateurs ont tendance à installer des applications sur leurs smartphones en pensant que c’est plus sûr que d’installer des logiciels sur un ordinateur de bureau. Tous ces facteurs font des smartphones des cibles plus importantes que les ordinateurs de bureau pour certaines menaces.

Les menaces profitent de la connexion constante d’un smartphone à Internet via le Wi-Fi ou les données cellulaires, ce qui rend Internet toujours disponible.

Comme les logiciels malveillants s’exécutent en arrière-plan, ils peuvent télécharger silencieusement des données et des informations volées vers un serveur contrôlé par l’attaquant, quel que soit l’endroit du propriétaire du smartphone.

Prévention contre les logiciels malveillants

Les particuliers et les entreprises doivent prendre les mesures nécessaires pour protéger les ordinateurs de bureau et les appareils mobiles.

Cela signifie qu’il faut exécuter un logiciel antivirus sur les ordinateurs et les appareils mobiles, ce qui réduit considérablement les risques de menaces de logiciels malveillants.

Autres moyens d’empêcher les logiciels malveillants d’affecter les appareils :

- Incluez l’authentification multifactorielle (MFA), comme la biométrie (par exemple, les empreintes digitales ou la reconnaissance faciale) ou les codes PIN par SMS.

- Utilisez des règles strictes de complexité et de longueur des mots de passe pour obliger les utilisateurs à créer des mots de passe efficaces.

- Obligez les utilisateurs à changer leurs mots de passe tous les 30 à 45 jours afin de réduire la fenêtre d’opportunité pour un attaquant d’utiliser un compte compromis.

- N’utilisez les comptes d’administrateur qu’en cas de nécessité et évitez d’exécuter des logiciels tiers avec des privilèges d’administrateur.

- Mettez à jour les systèmes d’exploitation et les logiciels avec les derniers correctifs dès que les fournisseurs les publient.

- Installez des systèmes de détection des intrusions, des pare-feu et des protocoles de cryptage des communications pour empêcher l’écoute des données.

- Utilisez la sécurité du courrier électronique pour bloquer les messages suspects ou ceux qui sont considérés comme du phishing.

- Surveillez le réseau de l’entreprise pour détecter tout trafic suspect.

- Formez les employés à identifier les courriels malveillants et à éviter d’installer des logiciels provenant de sources non officielles.

Comment supprimer les malwares

Si vous pensez que votre ordinateur est infecté par un malware, vous devez prendre des mesures pour le supprimer. Pour les postes de travail d’entreprise, la suppression des logiciels malveillants peut être effectuée à distance à l’aide d’outils antivirus professionnels. Des formes de suppression plus sophistiquées peuvent être nécessaires pour les logiciels malveillants qui échappent aux antivirus.

La première étape de la suppression consiste à mettre à jour le logiciel antivirus de la machine et à lancer une analyse de l’ensemble du système. Assurez-vous que votre antivirus est activé avant de commencer l’analyse, car certains logiciels malveillants le désactivent. L’analyse d’un ordinateur peut prendre plusieurs minutes, il est donc préférable de la laisser fonctionner toute la nuit si vous avez besoin de l’ordinateur pour travailler.

Une fois que l’antivirus a terminé l’analyse, il produit un rapport sur ses résultats. La plupart des antivirus mettent en quarantaine les fichiers suspects et vous demandent ce que vous voulez faire des fichiers mis en quarantaine.

Après l’analyse, redémarrez l’ordinateur. Le logiciel antivirus doit avoir un paramètre qui lui indique d’analyser l’ordinateur périodiquement, chaque semaine. L’analyse de l’ordinateur à un horaire fixe permet d’éviter que des logiciels malveillants ne soient à nouveau installés à votre insu.

Dans le pire des cas, vous pouvez être obligé de réimager ou de réinitialiser un ordinateur aux paramètres d’usine. Si vous disposez d’une sauvegarde complète de votre système d’exploitation et de vos fichiers, vous pouvez le réimager.

La réimagerie installe tout, y compris les fichiers, afin que vous puissiez récupérer à partir de votre dernier point de stockage. Si vous ne disposez pas de ce type de sauvegarde, vous pouvez réinitialiser le PC aux paramètres d’usine. N’oubliez pas que vous perdez ainsi tous les fichiers et logiciels, et que l’ordinateur est remis dans l’état où vous l’avez acheté.

Il est important de s’assurer que les logiciels malveillants sont complètement supprimés. Si vous ne supprimez pas complètement les logiciels malveillants d’un environnement, ils peuvent être codés pour réinfecter un ordinateur récemment analysé et nettoyé.

Pour empêcher les logiciels malveillants de réinfecter un ordinateur, assurez toujours la surveillance et la protection des données sur toutes les ressources du réseau. Les systèmes de détection d’intrusion surveillent activement le réseau à la recherche de modèles de trafic suspects et alertent les administrateurs des menaces potentielles afin d’empêcher de manière proactive les incidents de cybersécurité de se transformer en violation de données.

Attaques de malwares au sein des organisations : comment se protéger ?

Les malwares ont été utilisés pour attaquer des entreprises dans presque tous les secteurs d’activité.

Alors que certains criminels utilisent des logiciels malveillants pour attaquer directement une entreprise, nous avons vu des attaques de logiciels malveillants tenter de contourner l’acheminement normal par email.

Les attaques de malware peuvent causer des dommages significatifs aux entreprises et à leurs employés.

En plus de saboter les systèmes informatiques et de compromettre des données cruciales, les attaques de malware peuvent :

- Extraire des données sensibles, telles que des adresses e-mail, des mots de passe et d’autres actifs professionnels.

- Bloquer les réseaux et les ordinateurs des organisations, les rendant inopérables.

- Provoquer des problèmes opérationnels tels que la baisse de la productivité et la perte catastrophique de données.

- Se reproduire et se propager à travers les appareils connectés au sein du réseau.

- Chiffrer des informations qui ne peuvent être ouvertes qu’avec une clé connue uniquement de l’attaquant (ransomware).

- Compromettre la confidentialité, l’intégrité ou la disponibilité des données et des actifs de l’organisation.

Les entreprises qui dépendent de l’échange de documents externes sont une cible de choix pour les attaquants. Étant donné que chaque entreprise dépend de ses employés, les criminels ont dirigé leurs attaques de malwares vers la fonction des ressources humaines de l’entreprise.

En téléchargeant directement ou en envoyant des CV via des sites de recrutement, les attaquants transmettent des CV directement aux employés des ressources humaines tout en contournant la passerelle de messagerie sécurisée, un mécanisme clé de détection.

Comment Proofpoint peut vous aider à vous protéger des malwares

Proofpoint utilise plusieurs stratégies anti-malware et outils d’infrastructure qui arrêtent les menaces avant qu’elles ne puissent s’installer et infecter un environnement entier. Nous adoptons une approche multicouche de la cybersécurité et de la protection de votre réseau.

Quelques stratégies que Proofpoint utilise dans sa sécurité d’entreprise :

- Protection des e-mails et mise en quarantaine des pièces jointes malveillantes et du phishing.

- La protection contre les attaques ciblées (Targeted Attack Protection ou TAP) détecte et bloque les ransomwares, les pièces jointes et les documents malveillants des e-mails, ainsi que les URL.

- Protection des informations et gestion facile des contenus sensibles.

- Chiffrement des communications.

- Threat Response Auto Pull (TRAP) des logiciels malveillants potentiels envoyés dans un courriel ou hébergés sur un site web malveillant.

- Renseignements sur les menaces : utilisation de l’analyse dynamique des menaces à partir des données collectées de diverses sources.