Seja bem-vindo à nossa nova série Momento de cibersegurança do mês. Todo mês, exploraremos as táticas em constante mudança dos perpetradores de ameaças e revelaremos como elas atuam nas primeiras etapas críticas da cadeia de ataque cibernético. Vamos nos aprofundar em desdobramentos do ataque, como ele passou por outras ferramentas de segurança e, por último, como a Proofpoint o bloqueou.

Nosso objetivo é oferecer insights que ajudem você a proteger o seu pessoal e defender seus dados contra as ameaças atuais em evolução.

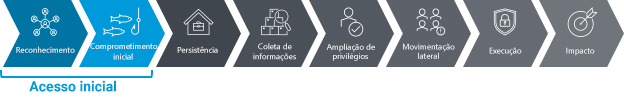

Esta série concentra-se na fase de acesso inicial da cadeia de ataque: reconhecimento e comprometimento inicial.

Em nossa primeira postagem, vamos desvendar a natureza intrincada de um comprometimento de e-mail corporativo (BEC) e de um ataque de cadeia de fornecimento. O BEC é um dos vetores de ataque de e-mail mais prejudiciais financeiramente. Nesses ataques, os perpetradores de ameaças frequentemente fingem ser entidades externas confiáveis. Muitas vezes eles utilizam as contas comprometidas de parceiros ou fornecedores confiáveis para se infiltrar.

O cenário

Vamos começar com um incidente de BEC que a Proofpoint detectou em um varejista global com mais de 40.000 usuários. O ataque veio da cadeia de fornecimento do varejista e sua solução de segurança existente não conseguiu detectá-lo. Este exemplo é útil porque ressalta a rapidez com que o cenário de cibersegurança evolui e a importância de se quebrar a cadeia de ataque.

A ameaça: como o ataque aconteceu?

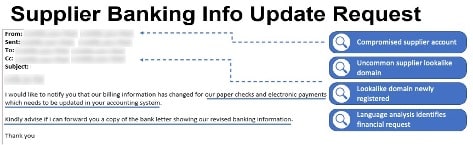

O varejista global recebeu um e-mail de um remetente “legítimo”, dentro de sua cadeia de fornecimento do cliente, que solicitou uma atualização em suas informações de pagamento. Mas o que parecia uma solicitação rotineira foi um ato malicioso, pois a conta do remetente tinha sido comprometida. O atacante estava tentando redirecionar os e-mails de resposta para um domínio parecido recém-registrado, com o objetivo de interceptar informações confidenciais e desviar fundos.

E-mail inicial do atacante, mostrado com observações forenses da Proofpoint.

Detecção: como a Proofpoint detectou o ataque?

Seguem algumas razões pelas quais a solução de segurança existente do cliente deixou essa ameaça passar:

- Confiança excessiva na idade do domínio como um fator de detecção

- Incapacidade de identificar domínios parecidos

- Ausência de análise de alterações no endereço de resposta

Confiar unicamente na idade do domínio pode gerar ruído excessivo e sobrecarregar as equipes de segurança com um grande número de falsos positivos. (Nota: quando a idade do domínio é combinada com outros identificadores de intenção maliciosa, ela pode ser um indício valioso para identificação de possíveis ataques maliciosos.)

A resposta do cliente, enviada para um domínio parecido.

A Proofpoint tem uma abordagem multicamada para detectar esse tipo de ameaça. Nosso mecanismo comportamental, Proofpoint Supernova, utiliza inteligência artificial, autoaprendizagem e análise comportamental para nos ajudar a identificar indicadores de comprometimento fundamentais. Ele detecta padrões de e-mail fora do comportamento “normal” e melhora a detecção de todos os tipos de ameaça — de BEC a phishing de credenciais.

Nesse exemplo, o Proofpoint Supernova identificou uma linguagem que indicava haver uma requisição financeira. Embora a requisição por si só não parecesse incomum, quando combinada com a mudança no endereço de resposta ela se tornava suspeita. O domínio também foi registrado no mesmo dia em que o e-mail foi enviado.

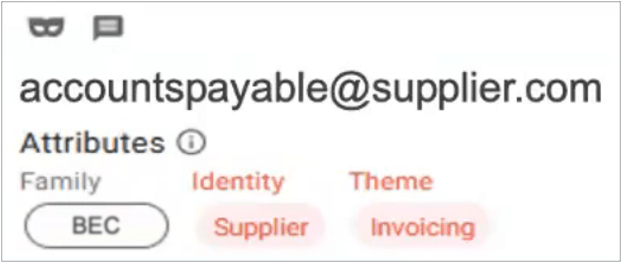

Nossa nova solução Proofpoint Supplier Threat Protection ajudou a detectar essa ameaça por combinar dados comportamentais com nossa inteligência sobre ameaças. Isso nos permitiu identificar quais contas de fornecedor comprometidas investigar.

O dashboard do Proofpoint Targeted Attack Protection (TAP) categoriza cada ameaça. Neste exemplo, ele mostra que identificamos a ameaça como BEC, que a ameaça veio de um fornecedor e que envolvia faturamento.

Remediação: quais foram as vantagens ou resultados?

Após nossa avaliação da ameaça, a Proofpoint ajudou nosso cliente a tomar providências imediatas:

- Nossa equipe de resposta alertou o cliente quanto à presença do BEC e do ataque de cadeia de fornecimento.

- Com nossa orientação, o cliente neutralizou a ameaça para evitar quaisquer violações de dados ou perdas financeiras.

- Nós oferecemos um plano abrangente de remediação que incluía o uso da solução Proofpoint Supplier Threat Protection para obter insights detalhados sobre contas de fornecedor comprometidas e isolar links oriundos dessas contas.

- Nós ajudamos o cliente a aprimorar os protocolos de segurança ao redor das contas comprometidas e a implementar medidas rigorosas de autenticação de e-mail.

Seguindo esses passos, o varejista global pôde manter a confiança de seus clientes e parceiros, além de reforçar sua resiliência contra ataques futuros.

A Proofpoint também aprendeu com essa experiência. Nós atualizamos nossa inteligência abrangente sobre ameaças com dados valiosos obtidos com esse incidente. Com isso, nós aumentamos efetivamente a visibilidade sobre as ameaças, resguardando melhor todos os nossos clientes contra ataques futuros.

A Proofpoint ajuda a quebrar a cadeia de ataque

Os atacantes do exemplo acima aproveitaram-se de vulnerabilidades na solução de segurança de e-mail existente do nosso cliente. Se a solução utilizada fosse a da Proofpoint, nós teríamos mitigado o risco completamente, bem como teríamos evitado que a mensagem chegasse às caixas de entrada dos funcionários.

Você está convidado a retornar no mês que vem para saber como ajudamos a frustrar mais um ataque cibernético em nossa série Momento de cibersegurança do mês. Ao lançar luz sobre a cadeia de ataque, nós fazemos nossa parte para ajudar a quebrá-la — e a capacitar as empresas a construir defesas melhores.

Faça o download de nosso e-book, Guia definitivo de estratégia de segurança cibernética de e-mail, para saber mais sobre como a Proofpoint pode proteger a sua empresa contra ataques de cadeia de fornecimento e BEC.