Weltweit kommen immer mehr Cloud-Anwendungen zum Einsatz, wodurch der Mensch zum neuen Perimeter wird. Um diesen Perimeter vor Bedrohungen, Datenverlust und Compliance-Risiken zu schützen, benötigt Ihr Unternehmen einen umfassenden Überblick über riskante Verhaltensweisen von Mitarbeitern mit Remote-Zugriff. Dazu gehören zum Beispiel:

- Herunterladen vertraulicher Daten von Anwendungen, die von der IT genehmigt wurden

- Speichern von Unternehmensdaten in privatem Cloud-Speicher

- Verwenden nicht genehmigter Cloud-Anwendungen (z. B. Chat- und Konferenzanwendungen)

- Surfen auf Websites mit schädlichen oder unangemessenen Inhalten

Um diese Herausforderungen meistern zu können, benötigen Unternehmen von Anfang an Inline-Zugriffssteuerung sowie Echtzeit-Datenverlustprävention (Data Loss Prevention, DLP). Deshalb haben wir Proofpoint CASB Proxy umstrukturiert und auf der Proofpoint Protect 2021 das Cloud-native sichere Web-Gateway Proofpoint Web Security vorgestellt.

Diese Proxy-basierten Cloud-Sicherheitslösungen setzen auf der ausgereiften, Cloud-nativen Proofpoint Zero Trust Network Access (ZTNA)-Infrastruktur auf. Die Lösungen bieten in Kombination mit Proofpoint Cloud App Security Broker (CASB), Remote-Browser-Isolierung und Proofpoint ZTNA-Lösungen eine neue Secure Access Service Edge (SASE)-Sicherheitsarchitektur. Für Anwender, die auf Internetseiten, Cloud-Dienste und private Anwendungen zugreifen, gewährleistet sie Zugriffssteuerung sowie Bedrohungs- und Datenschutz.

Proofpoint CASB Proxy zur Echtzeit-Kontrolle genehmigter und akzeptierter Cloud-Anwendungen

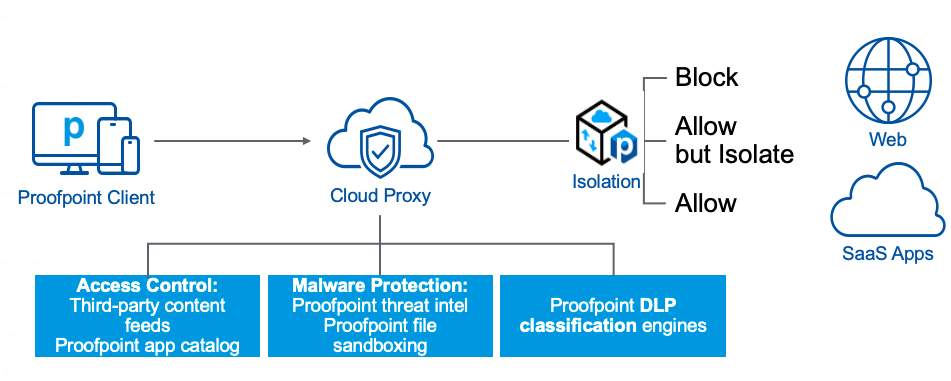

Sie benötigen einen Forward-Proxy-Ansatz, um den Zugriff auf Cloud-Anwendungen über unternehmenseigene Geräte zu steuern und den Verlust vertraulicher Daten über die Cloud zu verhindern. Wenn Dateien in der Cloud hoch- oder heruntergeladen werden, überwacht Proofpoint CASB Proxy den Datenverkehr auf vertrauliche Informationen und erzwingt DLP-Richtlinien. Die Lösung identifiziert und klassifiziert zudem regulierte Daten (z. B. personenbezogene Gesundheitsdaten, personenbezogene Informationen und Zahlungskartendaten) sowie geistiges Eigentum und vertrauliche Dokumente (z. B. Quellcode, Designunterlagen, rechtliche und technische Dokumente).

In Kombination mit Proofpoint SaaS Isolation bietet Proofpoint CASB Proxy granulare Zugangskontrollen wie schreibgeschützten Zugriff und Echtzeit-DLP für genehmigte und akzeptierte Anwendungen. Proofpoint SaaS Isolation sichert den Anwenderzugriff auf Cloud-Anwendungen und -Daten ab, indem Browser-Sitzungen in einem geschützten Container isoliert werden.

Mit unseren kontextbezogenen und personenzentrierten Proxy-Richtlinien können Sie Echtzeit-Datenkontrollen zu Cloud-Aktivitäten anwenden und auf diese Weise Datenverlust und Compliance-Verstöße verhindern. Mithilfe eines ressourcenschonenden Agenten auf dem Endpunkt wird der Datenverkehr an unsere Cloud-native Lösung weitergeleitet. Auf diese Weise lassen sich riskante Anwendungen blockieren und Zugriffs- und Datenkontrolle für genehmigte und akzeptierte Anwendungen umsetzen. Proofpoint CASB Proxy ist ein Add-on für unsere CASB-Lösung und ein fester Bestandteil der Proofpoint Information and Cloud Security-Plattform.

Bei der Implementierung von Cloud-Sicherheit können Sie zunächst unsere CASB-Lösung im API-Modus bereitstellen, um einen vollständigen Überblick über Cloud-Risiken zu erhalten, einschließlich kompromittierter Cloud-Konten, ungewöhnlich umfangreicher Datenweitergabe und schädlichen oder riskanten externen OAuth-Anwendungen (Open Authorization). Außerdem können Sie mit unserem Katalog für Cloud-Anwendungen und den Datenverkehr-Prüffunktionen Ihre Schatten-IT-Risiken bewerten.

Sobald Sie die Risiken Ihrer Mitarbeiter, Anwendungen und Daten besser kennen, können Sie Ihre CASB-Lösung um Echtzeit-Kontrollen erweitern, einschließlich anpassbarer Zugriffs- und Datenkontrollen für nicht verwaltete Geräte sowie Forward Proxy und Isolierungsmöglichkeiten für verwaltete Geräte. Und wenn Sie die Zugangskontrollen, den Bedrohungsschutz und die DLP-Funktionen nicht nur auf Cloud-Anwendungen, sondern auf den gesamten Internet-Datenverkehr erweitern möchten, können Sie auf Proofpoint Web Security upgraden.

Web-Sicherheit mit branchenführenden Bedrohungsdaten

Bei der Umgestaltung der Sicherheit für die hybride Belegschaft müssen Unternehmen auch ihre Sicherheitsmaßnahmen umgestalten. Das schließt die Tools für die Absicherung des Internetdatenverkehrs ein.

Der traditionelle Ansatz mit einer Web-Gateway-Appliance als Wächter für die zentralen Rechenzentren funktioniert heute nicht mehr, da sich Anwender von überall verbinden und auf Unternehmensdaten an verschiedenen Standorten zugreifen. Stattdessen wird ein Cloud-basierter Sicherheitsansatz benötigt, mit dem sichergestellt werden kann, dass die Anwender beim Surfen im Web geschützt werden – und Angreifer die wichtigen Daten und Ressourcen des Unternehmens nicht kompromittieren können.

Proofpoint Web Security bietet Kontroll- und Isolierungsfunktionen für Anwenderzugriff auf das Web. Unsere Lösung baut auf einem globalen, sehr elastischen Cloud-Framework auf, das für Unternehmen aller Größen und Standorte absolute Skalierbarkeit ermöglicht. Proofpoint Web Security untersucht den gesamten (auch verschlüsselten) Internet-Datenverkehr, um für alle Anwender nahtlose Zugangskontrollen zu ermöglichen. Sie können die akzeptable Nutzung für konkrete Websites kontrollieren und erhalten einen Überblick sowie Kontrollmöglichkeiten über die Nutzung von Web-Anwendungen. Auf diese Weise erhalten Sie bessere Kontrolle über Schatten-IT.

Um beim Surfen der Anwender im Internet höchste Sicherheit zu gewährleisten, integriert sich Proofpoint Web Security mit unseren branchenführenden Bedrohungsdaten. Dadurch können Unternehmen äußerst raffinierte, webbasierte Sicherheitsbedrohungen einfach blockieren.

Abb. 1

Proofpoint Web Security bietet nicht nur herkömmliche Web-Gateway-Funktionen und die Möglichkeit, den Zugriff auf Websites zu gewähren oder zu blockieren. Die Lösung integriert sich nahtlos mit Proofpoint Browser Isolation, damit Anwender beim Besuch bestimmter Kategorien von Websites (z. B. unbekannte oder private Websites wie Webmail oder Gesundheitsanbieter) in isolierte Browser-Sitzungen umgeleitet werden.

In dieser Isolationsumgebung können Anwender auf die Website zugreifen – und eventuell auf der Website vorhandene Bedrohungen können die Umgebung nicht verlassen und somit keinen Schaden anrichten. Dadurch wird die Angriffsfläche des Unternehmens deutlich reduziert. Zudem werden die User Experience verbessert und die Privatsphäre Ihrer Mitarbeiter beim Surfen auf privaten Websites gewährleistet. Proofpoint Web Security und Proofpoint Browser Isolation sind Bestandteil der Proofpoint Information and Cloud Security-Plattform.

Leistungsstarke Plattform mit einer zentralen Konsole

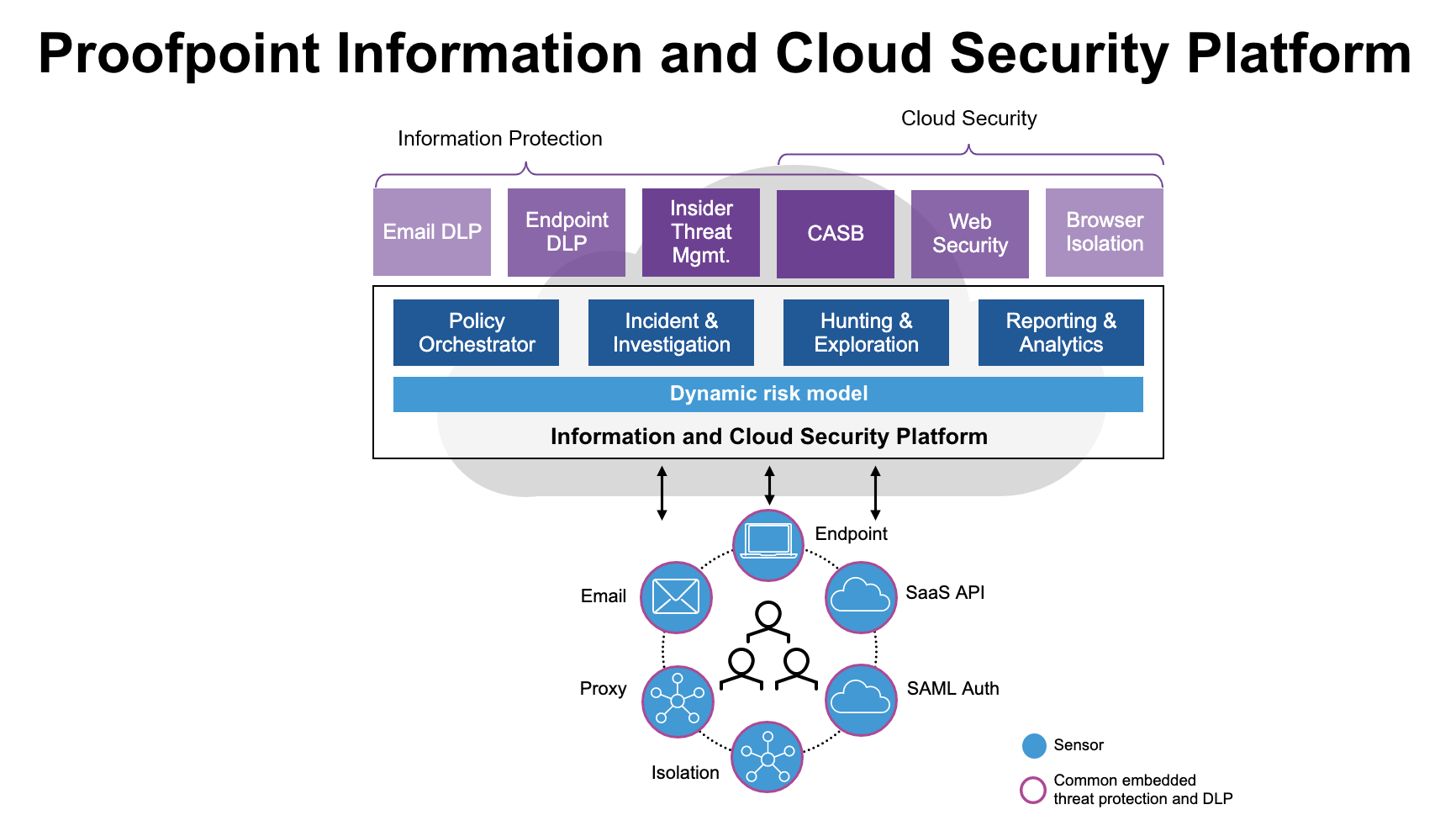

Die Proofpoint Information and Cloud Security-Plattform führt die folgenden Produkte zusammen: Proofpoint Enterprise DLP, Proofpoint Insider Threat Management, Proofpoint CASB, Proofpoint ZTNA, Proofpoint Browser Isolation und Proofpoint Web Security. Die leistungsstarke, Cloud-native und zentrale Plattform verfügt über eine SASE-Architektur, sodass Unternehmen sicheren Zugriff und Bedrohungsschutz gewährleisten können – unabhängig davon, von welchem Standort und mit welchem Gerät ihre Mitarbeiter auf Anwendungen und Daten zugreifen.

Abb. 2

Unsere Plattform bietet einen einzigartigen personenzentrierten Ansatz für die Kontrolle von Zugriffen auf Internet, Cloud-Dienste und private Anwendungen sowie DLP-Funktionen für E-Mail, Cloud-Anwendungen, das Web und Endpunkte. Sie kombiniert:

- Eine umfassende Suite an Lösungen für Informationssicherheit und Cloud-Sicherheit

- Eine einheitliche Konsole für Verwaltungs- und Reaktionsfunktionen

- Ein intelligentes Risikomodell

- Erstklassige Funktionen zur Erkennung von Bedrohungen, Inhalten und Verhalten

- Personenzentrierte Transparenz und Kontrollen

Proofpoint Cloud Security vereint personenzentrierte Zugriffssteuerung und Bedrohungsschutz für Anwender von Internetdiensten, Cloud-Anwendungen und privaten Anwendungen in einer globalen Cloud-nativen Plattform. Um sicheren, anpassbaren und personenzentrierten Zugriff im gesamten Unternehmen zu ermöglichen, bieten wir diese Vorteile:

- Granulare Kontrollen wie risikobasierte Authentifizierung, schreibgeschützter Zugriff und mikrosegmentierter Anwendungszugriff

- Umfangreiche, vektorübergreifende Bedrohungsdaten zum Risiko der Anwender

- Schutz vor hochentwickelten Bedrohungen

Proofpoint Information Protection deckt alle DLP-Kanäle ab und bietet ein allgemeines Framework zur Datenklassifizierung. Dabei kombiniert die Lösung Inhalts-, Verhaltens- und Bedrohungs-bezogene Telemetriedaten mit hochentwickelten Analysen. Sicherheitsteams auf der ganzen Welt vertrauen bei der Verhinderung von Datenverlust durch kompromittierte, böswillig oder nachlässige handelnde Anwender auf Proofpoint. Die einheitlichen Warnmeldungen bieten zudem die Möglichkeit, Warnungen besser zu priorisieren, schneller Reaktionsmaßnahmen zu ergreifen und schneller Rendite zu erzielen.

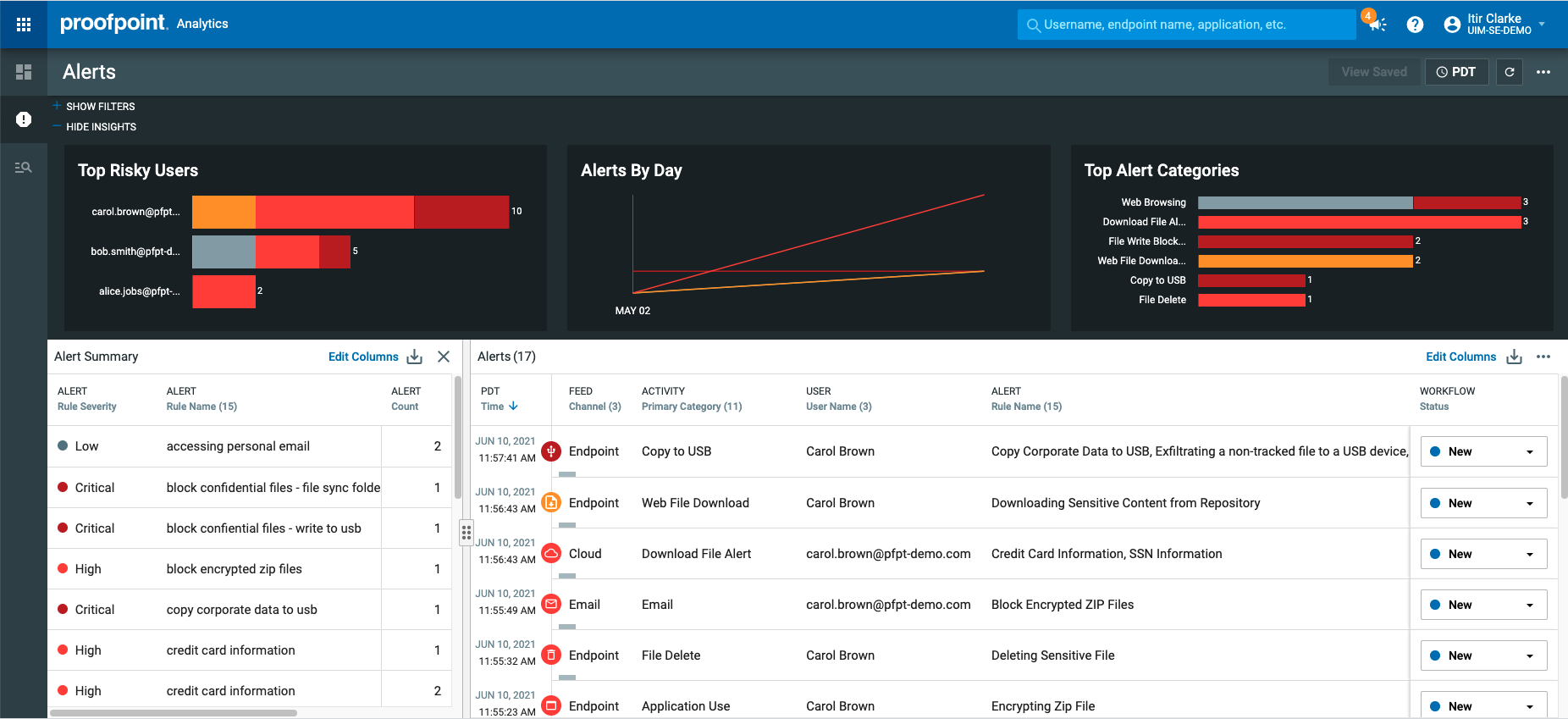

Unsere einheitliche Konsole für Verwaltungs- und Reaktionsfunktionen vereinfacht alltägliche Sicherheitsabläufe und ermöglicht mit den folgenden modernen Tools schnellere Reaktionen:

Abb. 3

Richtlinienverwaltung:

- Verwaltung aller Cloud- und Datenzugriffsrichtlinien über eine zentrale Konsole

- Erstellung komplexer Regeln für mehrere Kanäle basierend auf einem allgemeinen Framework zur Datenklassifizierung sowie auf hochentwickelten Funktionen zur Bedrohungsanalyse und -erkennung

Workflows für die Untersuchung und Behebung von Zwischenfällen:

- Erfassung von Warnmeldungen zu Bedrohungen, DLP-Ereignissen und Anwenderverhalten in einer einheitlichen Verwaltungsübersicht, um ein ganzheitliches Risikoprofil involvierter Anwender zu erhalten

- Untersuchung von Anwenderverhalten, um deren Motive und den Schweregrad des Risikos zu verstehen

- Verwaltung des Warnmeldungsstatus für alle Bereiche von der Erkennung bis zur Behebung

Bedrohungssuche und -analyse:

- Proaktive Suche nach neuen Bedrohungen, einschließlich kompromittierte Cloud-Konten, Übertragung großer Datenmengen in privaten Cloud-Speicher, Verwendung nicht genehmigter Anwendungen usw.

- Einrichtung von Überwachungslisten zur Organisation und Priorisierung von Anwendern anhand des Risikoprofils (z. B. Führungskräfte, Very Attacked People™ (VAPs), Anwender mit besonderen Berechtigungen, Mitarbeiter der Personalabteilung, externe Auftragnehmer)

- Leistungsstarke Filter- und Suchfunktionen, mit denen die integrierten Untersuchungsfunktionen angepasst werden können

Berichte und Analysen:

- Intuitive Zeitleistenansichten zu Anwender- und Datenaktivitäten für mehrere Kanäle

- Berichte zu riskanten Aktivitäten basierend auf Anwendermotiven und Weitergabe dieser Berichte an Geschäftspartner

- Korrelation von Aktivitäten und Warnmeldungen zu mehreren Kanälen mit Daten aus anderen Sicherheitstools durch nahtlose Integration mit SIEM-Systemen (Sicherheitsinformations- und Ereignis-Management), SOAR-Systemen (Koordinierung und Automatisierung von Sicherheitsmaßnahmen) und Ticket-Systemen

Verwaltungs- und Datenschutzfunktionen:

- Funktionsübergreifende Verwaltung von Warnmeldungen und Untersuchungen mit rollenbasierter Zugriffssteuerung

- Gewährleistung von Datenschutz mit granularer, attributbasierter Zugriffssteuerung

Unsere Plattform ist global ausgelegt und kann Daten auch lokal speichern, damit Sie regionsspezifische Compliance-Vorgaben einhalten.

Weitere Informationen

Weitere Informationen zu Proofpoint-Lösungen für Informations- und Cloud-Sicherheit: