Microsoft – ein Spielplatz für Bedrohungsakteure. Eine Blogartikel-Reihe.

Dieser Artikel gehört zu einer laufenden Reihe an Blogartikeln über verschiedene Arten personenzentrierter E-Mail-Angriffe, die Microsoft übersieht. Jedes Jahr sind diese Angriffe für Verluste in Millionenhöhe bei Unternehmen verantwortlich. Wegen der veralteten Erkennungstechnologien und den Beschränkungen von Microsofts E-Mail-Sicherheitssystem sorgen sie bei Sicherheitsteams und Anwendern für Unzufriedenheit. In dieser Reihe erfahren Sie mehr über die verschiedenen Angriffsarten, die Microsoft übersieht. Auf die folgenden Bedrohungen gehen wir näher ein und nennen Beispiele dazu:

- Business Email Compromise (BEC) oder E-Mail-Betrug

- Ransomware

- Risiken in der Lieferkette

- Kontenkompromittierung

- Manipulierter Datenaustausch

Am Ende dieses Artikels können Sie unseren Blog abonnieren, sodass Sie über diese übersehenen Angriffe, die Folgen für Ihr Unternehmen haben können, stets bestens informiert sind. Zudem erhalten Sie durch eine Bedrohungsbewertung ein besseres Verständnis über das Risiko für Ihr Unternehmen.

Von Microsoft übersehene BEC-Angriffe

Die E-Mail-Betrugsmethode Business Email Compromise (BEC, auch Chefmasche genannt) gehört zu den Bedrohungen, die die größten finanziellen Schäden bei Unternehmen aller Größen und in allen Branchen verursacht. Zudem stellt sie im Hinblick auf die finanziellen Verluste die meisten anderen Arten von Cyberkriminalität in den Schatten.

Allein im Jahr 2020 kosteten BEC-Betrugsversuche Unternehmen und Privatpersonen 2 Milliarden US-Dollar. Laut dem jährlichen Cyberkriminalitätsbericht des Internet Crime Complaint Center (IC3), das dem FBI unterstellt ist, machte dies 44 % des gesamten finanziellen Verlusts aus – ein Anstieg von 100 Millionen US-Dollar im Vergleich zu 2019. Andere Untersuchungen wie die Ponemon-Studie zu Kosten durch Phishing-Angriffe 2021 zeigen, dass sich die durchschnittlichen direkten und indirekten Jahresverluste für Großunternehmen auf beinahe 6 Millionen US-Dollar belaufen. Das entspricht 40 % der Gesamtkosten durch Phishing-Angriffe.

Abb. 1: Proofpoint blockiert täglich mehr als 15.000 BEC-Nachrichten

Im Schnitt erkennt Proofpoint monatlich rund 450.000 BEC-Angriffe. In einem begrenzten Datensatz von Bedrohungsbewertungen hat Proofpoint im vergangenen Monat etwa 2.100 BEC-Bedrohungen erkannt, die den Perimeterschutz von Microsoft überwinden konnten.

Bei einem großen Hersteller mit mehr als 18.000 Mitarbeitern erreichten beinahe 300 Impostor-Angriffe ihr Ziel. In einer Universität mit 1.000 Benutzerkonten übersah Microsoft beinahe 150 Impostor-Nachrichten, die an die Mitarbeiter verschickt wurden. Und in einem kleineren Unternehmen mit etwa 600 Mitarbeitern wurden von Microsoft mehr als 80 Impostor-Nachrichten übersehen. In allen Fällen liefen die Proof-of-Concepts (PoC) etwa einen Monat lang.

Im Folgenden sehen Sie ein Beispiel für die BEC-Angriffstypen, die Microsoft in den ein- und ausgehenden Nachrichten übersehen hat und die bei kürzlich erstellten Proofpoint-Bedrohungsbewertungen entdeckt wurden.

Angriffe mit Umleitung von Gehaltszahlungen:

Umleitungen von Gehaltszahlungen sind E-Mail-Betrugsversuche, die sich üblicherweise gegen Mitarbeiter richten, die etwas mit Finanzen, Steuern, Gehältern und Personal zu tun haben. Bei dieser Angriffsart werden verschiedene Social-Engineering-Taktiken angewandt, die sich nur schwer erkennen lassen. Proofpoint erkennt im Monat durchschnittlich etwa 60.000 Versuche von Umleitung von Gehaltszahlungen.

Umleitungen von Gehaltszahlungen werden als ein mittleres Risiko für Unternehmen eingestuft. Dem Bericht über BEC-Angriffe des FBI Internet Crime Complaint Center aus dem Jahr 2019 zufolge beträgt der durchschnittliche Verlust durch Gehaltszahlungsbetrug 7.904 US-Dollar pro Zwischenfall.

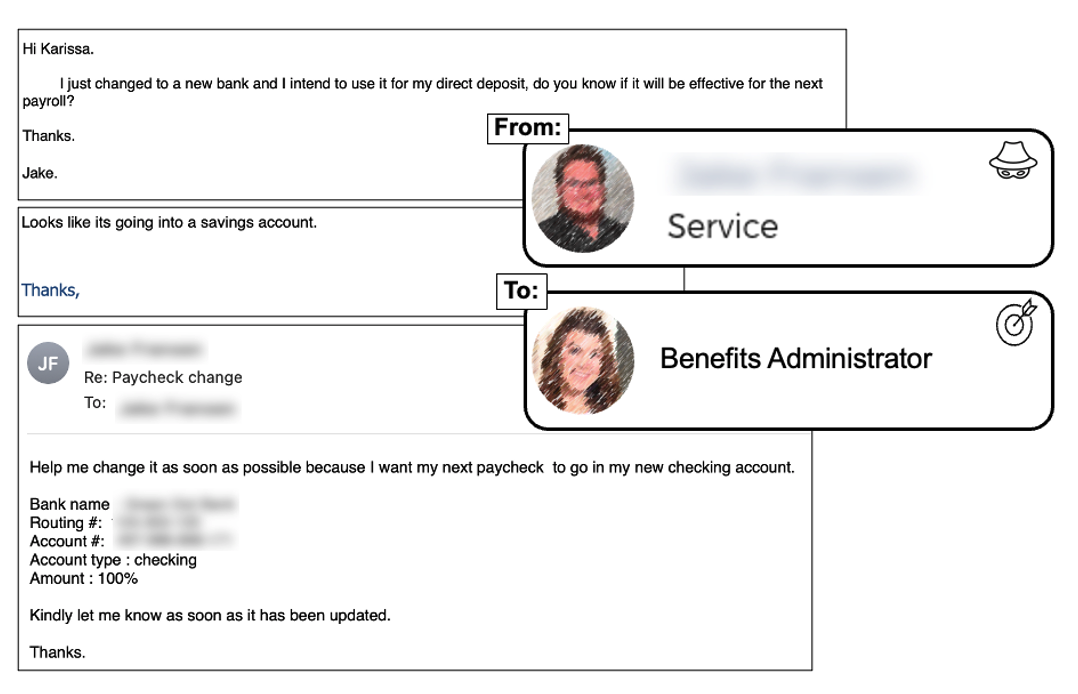

Hier ist ein Beispiel für einen Angriff, den Microsoft übersehen hat:

- Umgebung: Microsoft 365

- Bedrohungskategorie: Business Email Compromise

- Angriffstyp: Umleitung von Gehaltszahlungen

- Ziel: Verantwortlicher für Personalbezüge

Abb. 2: Beispiel eines Angriffs mit Umleitung von Gehaltszahlungen

Der Ablauf eines Angriffs mit Umleitung von Gehaltszahlungen:

Der Angriff unterlief die nativen E-Mail-Sicherheitskontrollen von Microsoft und ermöglichte es dem Impostor sogar, Nachrichten mit dem Opfer auszutauschen. Über ein Gmail-Konto gab sich der Impostor als Mitarbeiter aus und bat um Überweisung auf ein neues Bankkonto. Die Nachahmung von Mitarbeitern ist bereits problematisch, doch wenn Führungskräfte nachgeahmt werden, können die finanziellen Schäden noch erheblich größer sein.

Überblick über Angriffe mit Nachahmung von Führungskräften:

Nachahmer-Angriffe, insbesondere von Führungskräften, sind im Rahmen des veränderten Arbeitsumfeldes drastisch gestiegen. Seit März 2020 hat Proofpoint die Nachahmung von insgesamt mehr als 7.000 CEOs beobachtet. Über die Hälfte der Proofpoint-Kunden verzeichnete mindestens einen Betrugsversuch, bei dem eine hochrangige Führungskraft mithilfe der E-Mail-Identität nachgeahmt wurde.

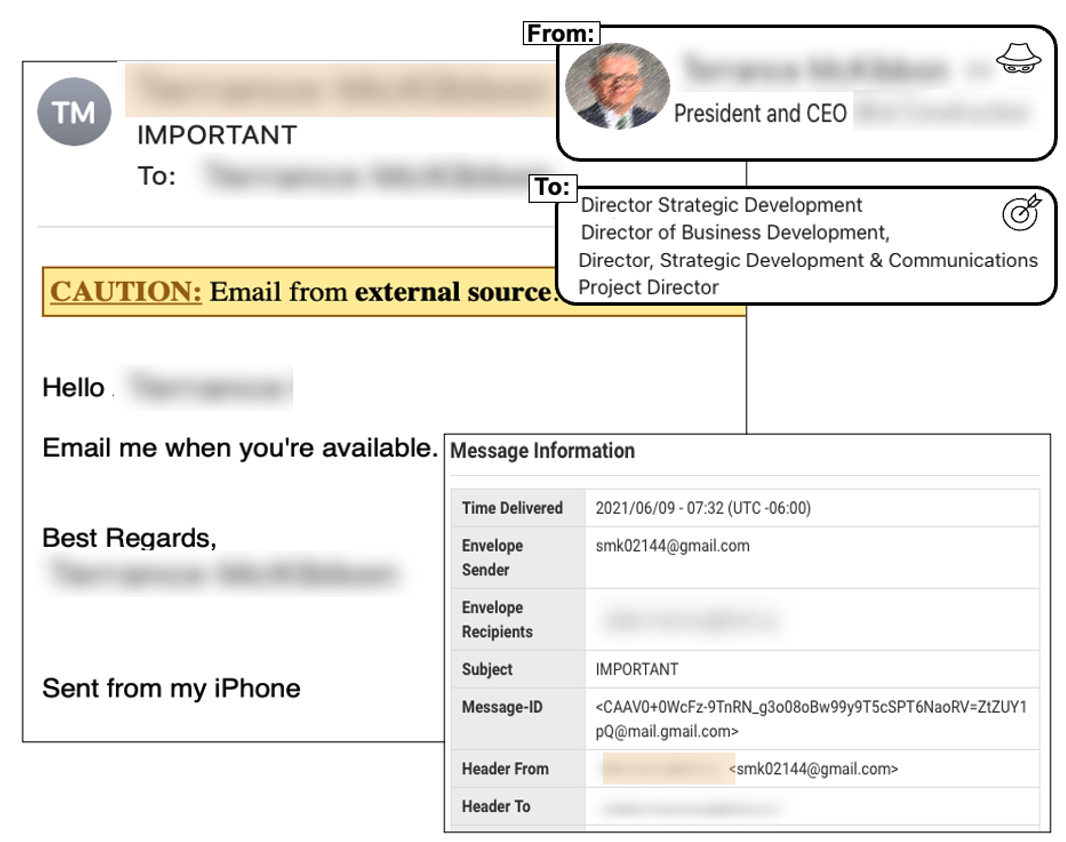

Hier ist ein Beispiel für einen Angriff, den Microsoft übersehen hat:

- Umgebung: Microsoft 365

- Bedrohungskategorie: Business Email Compromise

- Angriffstyp: Nachahmung

- Ziel: Führungskräfte für strategische und geschäftliche Entwicklung

Abb. 3: Beispiel eines Angriffs mit Nachahmung einer Führungskraft

Der Ablauf eines Angriffs mit Nachahmung einer Führungskraft:

Der Nachahmer-Angriff unterlief die nativen E-Mail-Sicherheitskontrollen von Microsoft. Der Impostor gab sich über ein Gmail-Konto als CEO aus und bat die Mitarbeiter um eine Reaktion auf seine Nachricht. Hätten die Mitarbeiter auf seine E-Mail reagiert, dann hätte der Angreifer seine Manipulation problemlos fortsetzen und sie zur Herausgabe von Daten oder Geld bringen können.

Warum Microsoft BEC-Angriffe übersieht

In diesen Angriffen werden raffinierte Täuschungstaktiken genutzt. Microsoft übersieht derartige Angriffe aus mehreren Gründen:

- Die E-Mails bestehen einfache Prüfungen der Versender-Reputation; da ein Gmail-Konto verwendet wird, bestehen sie Authentifizierungsprüfungen für SPF (Sender Policy Framework) und DKIM (DomainKeys Identified Mail). Die Nutzung legitimer Dienste ist eine gängige Taktik, deren Erkennung vielen reputationsbasierten Anbietern Probleme bereitet.

- In diesen Nachrichten wurde der Anzeigename eines Mitarbeiters gefälscht. Microsoft erkennt dies erst, nachdem die Nachrichten manuell identifiziert wurden. Zudem nutzen Kriminelle häufig Spitznamen oder Abwandlungen von Mitarbeiternamen, um die Analyse des E-Mail-Headers von Microsoft zu umgehen.

- Microsoft bietet keine Metonym-Erkennung (Wortersetzung), mit der der Tonfall und die Absicht der Formulierungen entschlüsselt werden kann. In diesen Angriffen werden eindeutige Formulierungen verwendet, die auf E-Mail-Betrug hinweisen.

- Da die E-Mail keine Schaddaten enthält, wird dieser Bedrohungstyp in den integrierten Sandbox-Analysen von Microsoft nicht erkannt.

Werden die Angriffe übersehen, müssen Unternehmen einen erheblichen Zeit- und Ressourcenaufwand betreiben, um sie – oft manuell – zu beheben. In einer Fallstudie konnte ein Unternehmen mit den optimierten Proofpoint-Erkennungsfunktionen für E-Mail-Sicherheit in drei Jahren drei Vollzeit-Mitarbeiter oder rund 345.000 US-Dollar einsparen.

So stoppt Proofpoint BEC-Angriffe

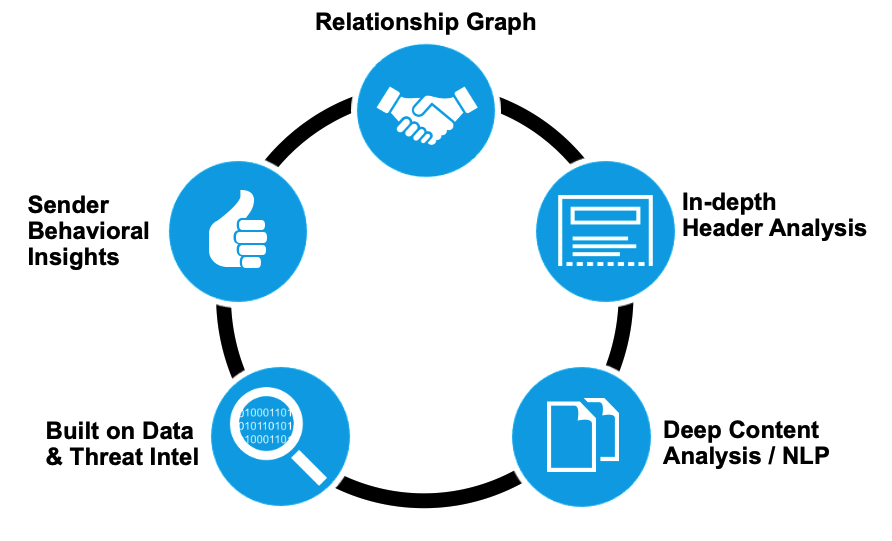

Abb. 4: Ein Beziehungskreislauf, der veranschaulicht, wie Proofpoint BEC-Angriffe stoppt

Proofpoint ist der einzige Anbieter, der eine umfassende integrierte Lösung zur Abwehr von BEC-Angriffen bietet. Unser Machine Learning-Modul Supernova nutzt ein- sowie ausgehende Gateway-Telemetriedaten, Analysen von Lieferkettenrisiken und API-Daten aus Cloud-Plattformen wie Microsoft 365 und Google Workspace. Im Ergebnis erhalten Sie hochentwickelten Schutz vor BEC-Angriffen.

Mit einer Kombination von Machine Learning, statusbasierten Analysen sowie Bewertungen des Anwenderverhaltens, Regelsätzen und der Arbeit von Forschern, die die Taktiken von Bedrohungsakteuren verfolgen, gewährleistet Supernova eine hohe Effektivität und die niedrigste False Positive-Rate unter all unseren Erkennungsplattformen. Die Machine Learning-Bestandteile von Supernova werden mit einer beispiellosen Menge an Daten trainiert, die aus unserem E-Mail-Bedrohungsschutz stammt, den die Mehrheit der Unternehmen in den Fortune 100, Fortune 1000 und Global 2000 nutzt.

Für die oben stehenden Beispiele ist zu beachten, dass Proofpoint diese Nachrichten erkannt hat und gestoppt hätte, bevor sie das Postfach von Anwendern erreichen.

Empfehlungen zur Abwehr von BEC-Angriffen

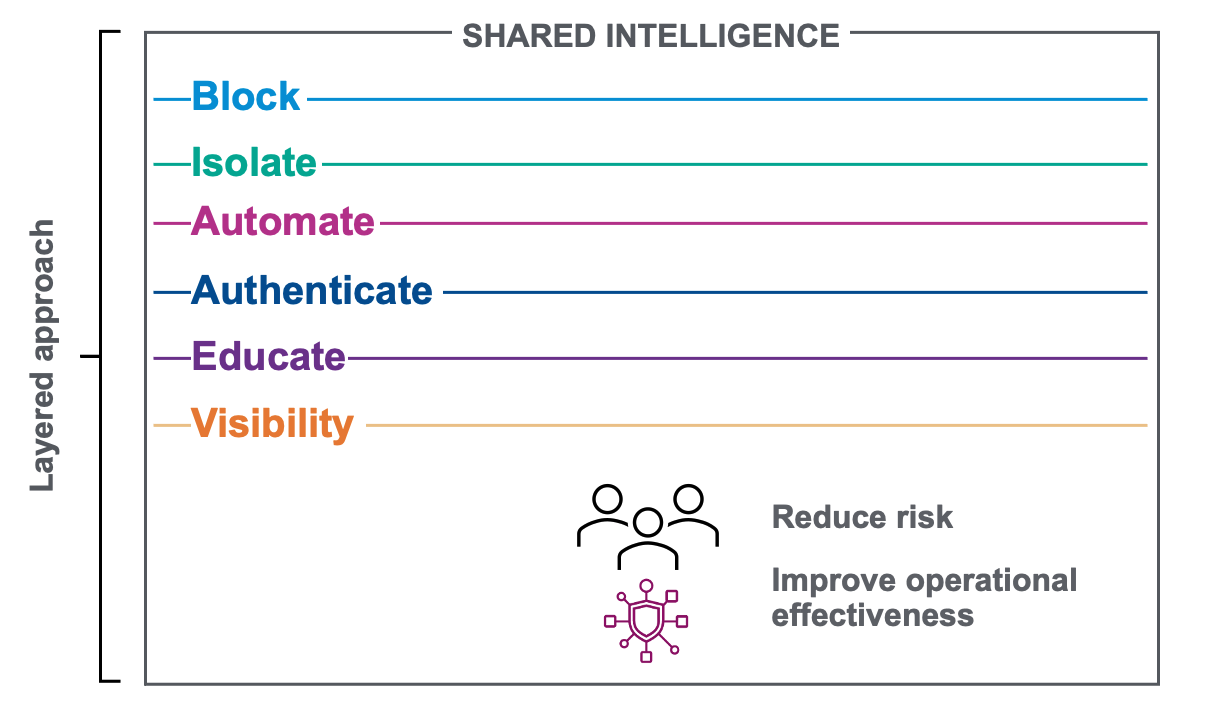

Abb. 5: Ein Überblick über den mehrstufigen Ansatz, mit dem Proofpoint BEC-Angriffe stoppt

Proofpoint stoppt BEC-Angriffe mit einem mehrstufigen Ansatz mithilfe der Proofpoint Threat Protection-Plattform. Einige dieser Stufen enthalten unsere führenden Funktionen zur Erkennung, Isolierung, Authentifizierung, Schulung und automatisierten Behebung. Da es gegen die ständig zunehmenden Phishing-Bedrohungen keine Wunderwaffe gibt, ist eine mehrstufige integrierte Lösung zum Schutz vor Bedrohungen nötig. Um zusätzlich zu BEC-Angriffen auch Ransomware, Phishing und Kontoübernahmen abzuwehren, verwendet Proofpoint auch Machine Learning und eine hochentwickelte Sandbox-Analyse-Technologie.

Wenn Sie mehr darüber erfahren möchten, wie Sie diese Bedrohungen in Ihrer Umgebung mit unserer Proofpoint Threat Protection-Plattform stoppen können, besuchen Sie bitte diese Seite. Darüber hinaus bieten wir Ihnen auch eine kostenlose Bewertung Ihrer E-Mail-Bedrohungen an.