Willkommen bei unserer neuen Blog-Reihe „Cybersecurity Stop of the Month“. Im Rahmen dieser Reihe werden wir jeden Monat Bedrohungsakteure und ihre sich ändernden Taktiken vorstellen und Ihnen zeigen, was das für die ersten wichtigen Schritte der Cyber-Angriffskette bedeutet. Wir gehen detailliert darauf ein, wie der Angriff erfolgt, warum er von Sicherheitstools übersehen wird und wie Proofpoint ihn dennoch stoppen kann.

Wir möchten damit zeigen, wie Sie Ihre Mitarbeiter und Ihre Daten vor den heutigen dynamischen Bedrohungen schützen können.

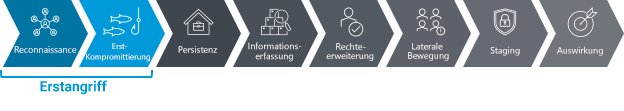

Diese Reihe konzentriert sich auf die Erstangriffsphase der Angriffskette: Reconnaissance und Erst-Kompromittierung.

In unserem ersten Beitrag gehen wir auf die raffinierten Taktiken von Business Email Compromise (BEC)- und Supply-Chain-Angriffen ein. BEC gehört zu den E-Mail-Angriffsvektoren mit den schwerwiegendsten finanziellen Folgen. Bei diesen Angriffen geben sich die Bedrohungsakteure häufig als vertrauenswürdige externe Entitäten aus und nutzen oft kompromittierte Konten oder vertrauenswürdige Lieferanten bzw. Partner zur Infiltration.

Das Szenario

Wir beginnen mit einem BEC-Zwischenfall, den Proofpoint bei einem weltweit tätigen Einzelhändler mit mehr als 40.000 Anwendern festgestellt hat. Der Angriff erfolgte über den Supply Chain (die Lieferkette) des Einzelhändlers und wurde von der implementierten Lösung nicht erkannt. Dieses Beispiel illustriert eindrücklich, wie schnell sich die Cybersicherheitslandschaft weiterentwickelt und wie wichtig es ist, die Angriffskette zu unterbrechen.

Die Bedrohung: Wie lief der Angriff ab?

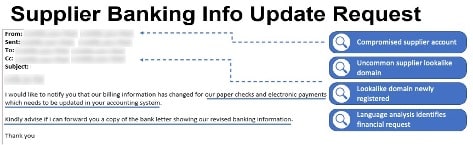

Der weltweit tätige Einzelhändler erhielt eine E-Mail von einem legitimen Absender innerhalb des Kunden-Supply-Chain mit der Bitte, die Zahlungsdaten zu aktualisieren. Die scheinbare Routineanfrage erfolgte jedoch mit böswilliger Absicht, denn das Konto des Absenders war zuvor kompromittiert worden. Der Angreifer versuchte, die Antwort-E-Mails an eine neu registrierte Doppelgänger-Domain weiterzuleiten, um vertrauliche Informationen abzufangen und Gelder abzuzweigen.

Die erste E-Mail des Angreifers, ergänzt mit forensischen Beobachtungen von Proofpoint.

Die Erkennung: Wie konnte Proofpoint den Angriff erkennen?

Die beim Kunden implementierte Sicherheitslösung konnte diese Bedrohung aus folgenden Gründen nicht erkennen:

- Zu großer Fokus auf das Domain-Alter bei der Erkennung

- Fehlende Möglichkeit, Doppelgänger-Domains zu identifizieren

- Fehlende Prüfung auf abweichende Reply-to-Adressen

Der ausschließliche Fokus auf das Domain-Alter kann unzählige irrelevante Warnmeldungen generieren und Sicherheitsteams mit einer großen Zahl von False Positives überlasten. (Hinweis: Wenn das Domain-Alter mit anderen Anzeichen für böswillige Absichten kombiniert wird, ist dieser Faktor ein wertvolles Signal für einen potenziellen Angriff.)

Die Antwort des Kunden, die an eine Doppelgänger-Domain gesendet wurde.

Proofpoint verwendet einen mehrschichtigen Ansatz zur Erkennung solcher Bedrohungen. Proofpoint Supernova, unser Modul zur Verhaltensanalyse, nutzt künstliche Intelligenz, Machine Learning und Verhaltensanalysen, um wichtige Kompromittierungsindikatoren zu identifizieren. Das Modul erkennt E-Mail-Muster, die von der Norm abweichen. Dadurch wird die Erkennungsleistung für alle Bedrohungstypen von BEC bis hin zu Anmeldedaten-Phishing verbessert.

Bei diesem Beispiel erkannte Proofpoint Supernova anhand der verwendeten Begriffe, dass es sich um eine finanzbezogene Anfrage handelt, die an sich nicht ungewöhnlich war. Durch die Kombination mit der geänderten Reply-to-Adresse wurde sie jedoch als verdächtig eingestuft. Zudem wurde die Domain genau an dem Tag registriert, an dem die E-Mail versendet wurde.

Unsere neue Lösung Proofpoint Supplier Threat Protection trug zur Erkennung dieser Bedrohung bei, da sie Verhaltensdaten mit unseren Bedrohungsdaten kombiniert, sodass wir Hinweise darauf erhalten, welche kompromittierten Lieferantenkonten untersucht werden sollten.

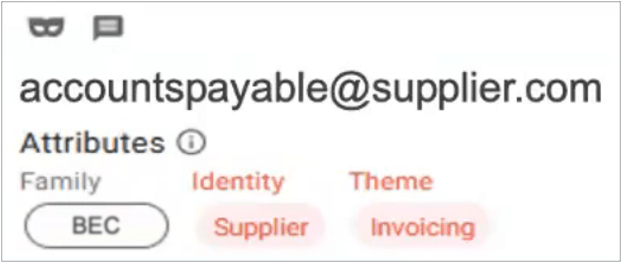

Das Dashboard von Proofpoint Targeted Attack Protection (TAP) kategorisiert jede Bedrohung. In diesem Fall erfahren wir, dass es sich um eine BEC-Bedrohung handelt, dass die Bedrohung von einem Lieferanten stammt und dass es um eine Rechnung geht.

Die Behebung: Welche Vorteile oder Folgen entstehen dadurch?

Nach der Bedrohungsbewertung konnte unser Kunde dank Proofpoint schnell handeln:

- Unser Incident-Response-Team warnte den Kunden vor dem BEC- und Supply-Chain-Angriff.

- Mit unserer Unterstützung konnte der Kunde die Bedrohung neutralisieren und jegliche Datenschutzverletzungen oder finanziellen Verluste verhindern.

- Wir stellten einen umfassenden Plan zur Behebung zur Verfügung. Dieser umfasste die Verwendung von Proofpoint Supplier Threat Protection, um detaillierte Informationen zu den kompromittierten Lieferantenkonten zu erhalten und Links von diesen Konten zu isolieren.

- Wir halfen dem Kunden, die Sicherheitsprotokolle für die kompromittierten Konten zu verbessern und strikte Maßnahmen zur E-Mail-Authentifizierung zu implementieren.

Der weltweit tätige Einzelhändler konnte durch das Befolgen dieser Schritte das Vertrauen seiner Kunden und Partner bewahren und gleichzeitig die Resilienz gegenüber zukünftigen Angriffen verbessern.

Proofpoint hat aus dieser Erfahrung ebenfalls gelernt. Wir aktualisierten unsere umfassenden Bedrohungsdaten mit wertvollen Informationen aus diesem Zwischenfall. Dadurch konnten wir den Überblick effektiv verbessern und somit alle Kunden besser vor zukünftigen Angriffen schützen.

Proofpoint hilft beim Unterbrechen der Angriffskette

Die Angreifer im oben gezeigten Beispiel haben Schwachstellen in der beim Kunden implementierten E-Mail-Sicherheitslösung ausgenutzt. Wenn der Kunde bereits Proofpoint verwendet hätte, wäre das Risiko gar nicht erst aufgetreten, da wir die Nachricht noch vor der Zustellung in das Mitarbeiter-Postfach gestoppt hätten.

Im nächsten Monat können Sie in unserer Reihe „Cybersecurity Stop of the Month“ erfahren, wie wir eine andere Cyberangriffsform stoppen konnten. Durch den genauen Blick auf die Angriffskette tragen wir dazu bei, sie zu unterbrechen – und helfen Unternehmen, ihre Schutzmaßnahmen zu optimieren.

Laden Sie unser E-Book Strategischer Leitfaden E-Mail-Cybersicherheit herunter und erfahren Sie, wie Proofpoint Ihr Unternehmen vor BEC- und Supply-Chain-Angriffen schützen kann.