Bedrohungen durch Insider sind ein allgegenwärtiges und jederzeit mögliches Risiko. Um sie einzudämmen, müssen zunächst die Anwender identifiziert werden, die dem Unternehmen absichtlich oder unabsichtlich schaden könnten. Trotz bekannter Indikatoren für Insider-Bedrohungen und automatischer Kontrollen ist dies jedoch nach wie vor eine sehr komplexe Aufgabe. Diese Unsicherheit ist durchaus beunruhigend und einer der Gründe, warum Insider-Bedrohungen eine der größten Herausforderungen für CISOs weltweit sind.

Die Untersuchung von Insider-Bedrohungen erfolgt häufig reaktiv. In der Regel konzentrieren sich die Verantwortlichen für Cybersicherheit auf riskante Anwender, beispielsweise Mitarbeiter, die das Unternehmen verlassen, oder solche, die einen Leistungssteigerungsplan umsetzen sollen. Auch Auftragnehmer werden stärker überwacht, wenn bekannt wird, dass sie ein potenzielles Risiko für das Unternehmen darstellen.

Dieser Ansatz ist sinnvoll, um bekannte Risiken zu bewältigen. Doch wie lassen sich unbekannte Risiken bewältigen? Proofpoint Insider Threat Management (ITM) bietet Funktionen, die dynamische Richtlinien auf dem Endpunkt ermöglichen und das Sicherheitsteam in genau diesem Bereich effektiv unterstützen.

Reaktive Überwachung bringt Herausforderungen mit sich

Besonders riskante Anwender im Unternehmen gehören meist zu einer dieser Kategorien:

- Anwender, die riskante Verhaltensweisen zeigen, z. B. eine große Menge an vertraulichen Dateien herunterladen

- Anwender, die zu einer vorab definierten Gruppe riskanter Anwender gehören, z. B. Mitarbeiter, die das Unternehmen verlassen, privilegierte Anwender mit Zugang zu vertraulichen Daten und Systemen sowie Very Attacked People™

- Anwender, die aufgrund zahlreicher Indikatoren einen hohen Risikowert haben

In der Regel erstellt das Sicherheitsteam manuelle Richtlinien, um diese Anwender auf ungewöhnliches oder riskantes Verhalten zu überwachen. Wenn ein Anwender mit seinen Aktivitäten gegen die Unternehmensrichtlinien verstößt, werden diese Aktivitäten erkannt und dem Sicherheitsteam angezeigt. Bei Bedarf kann das Team den Anwender weiterhin überwachen und präventive Maßnahmen ergreifen.

Dieses Vorgehen ist grundsätzlich sinnvoll. Voraussetzung dafür ist jedoch, dass der riskante Anwender im Voraus identifiziert wird, sein Verhalten überwacht wird und die Richtlinien manuell geändert werden. Sicherheitsteams, die riskante Anwender nicht identifizieren können, müssen möglicherweise alle Anwender als riskant einstufen und überwachen. Eine solche Totalüberwachung ist jedoch sehr ineffizient, da das Sicherheitsteam mit zu vielen Warnmeldungen und False Positives überlastet wird.

Eine weitere Herausforderung für das Sicherheitsteam ist der Schutz der Anwenderprivatsphäre entsprechend den geltenden Compliance-Vorschriften. Bei einer Untersuchung einer Insider-Bedrohung ist das Abgreifen von Bildschirminhalten von entscheidender Bedeutung. Screenshots bieten unwiderlegbare Beweise, die die Absichten eines Anwenders belegen können. Allerdings gehen mit der Erfassung dieser Art von Information datenschutzrechtliche Bedenken einher, besonders in Ländern mit strengen Datenschutzbestimmungen. Um Datenschutz und Sicherheit in Einklang zu bringen, darf die Datenerfassung nur bei Bedarf erfolgen.

Identifizieren riskanter Anwender mit dynamischen Richtlinien

Proofpoint ITM unterstützt Sie umfassend bei der anspruchsvollen Aufgabe, riskante Anwender zu identifizieren. Dank dynamischer Richtlinien für Endpunkte muss das Sicherheitsteam die Richtlinien nicht mehr an bestimmte Anwender oder Gruppen anpassen. Stattdessen kann die Überwachungsrichtlinie für eine Anwender dynamisch und flexibel in Echtzeit geändert werden, sobald er eine Warnmeldung auslöst. Dynamische Richtlinien bieten dem Sicherheitsteam folgende Möglichkeiten:

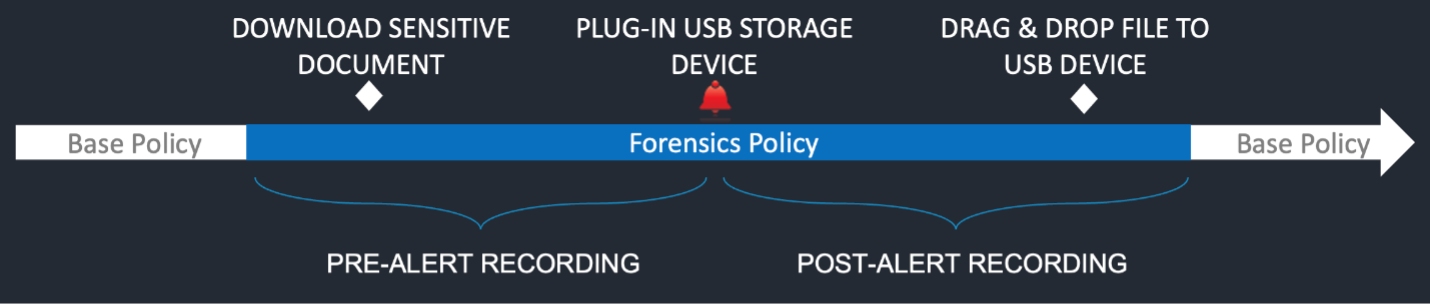

- Die Richtlinien des Endpunkt-Agenten können von reiner Metadatenerfassung auf den Screenshot-Modus umgestellt werden, der für einen bestimmten Zeitraum vor und nach der Warnmeldung aktiv ist.

- Screenshots werden nur bei riskanten Verhaltensweisen erstellt, die eine Warnmeldung auslösen, sodass Privatsphäre des Anwenders geschützt bleibt.

- Die Bedingungen zur Verschärfung oder Lockerung von Transparenz- und Kontrollrichtlinien auf dem Endpunkt können frei definiert werden.

Anwenderszenario: Eine Mitarbeiterin, der das Unternehmen verlässt

Im Folgenden betrachten wir ein Beispiel einer Mitarbeiterin, die das Unternehmen verlässt. Eva ist leitende Wissenschaftlerin in einem weltweit führenden Unternehmen der Biowissenschaften und hat im Rahmen ihrer Tätigkeit Zugang zu vertraulichen Impfstoffdaten.

Eva ist als Anwender mit geringem Risiko eingestuft und wird entsprechend überwacht. Das bedeutet, dass bei Datenübertragungen Metadaten erfasst werden, z. B. wenn sie eine PPT-Datei mit vertraulichen Daten auf eine Partner-Website hochlädt oder wenn sie ein strategisches Dokument in den Cloud-Synchronisierungsordner des Unternehmens kopiert. Verhaltensweisen wie die Manipulation der Windows-Registry bzw. von Sicherheitskontrollen oder das Herunterladen einer nicht genehmigten Anwendung werden nicht erfasst.

Eva unternimmt eine längere Reise. Während der Fahrt möchte sie einige Dokumente lesen und schließt daher ein USB-Medium an ihren Computer an, um die Dokumente darauf zu kopieren. Da Eva versucht, ein Dokument mit vertraulichen, patentierten Daten zu kopieren, wird beim Anschließen des USB-Mediums eine Warnmeldung ausgelöst.

Die Warnmeldung veranlasst den Endpunkt-Agenten, für einen bestimmten Zeitraum Screenshots zu erstellen. Danach kehrt er zur Standardrichtlinie zurück, bei der nur Metadaten erfasst werden. Die im Rahmen der Forensikrichtlinie erstellten Screenshots können genutzt werden, um Untersuchungen zu unterstützen und zu beschleunigen. Sie dienen als unwiderlegbare Beweise für das Sicherheitsteam, die Personalabteilung, die Rechtsabteilung und die Datenschutzexperten des Unternehmens.

Anwenderszenario einer Mitarbeiterin, die das Unternehmen verlässt und versucht, Daten zu verschieben.

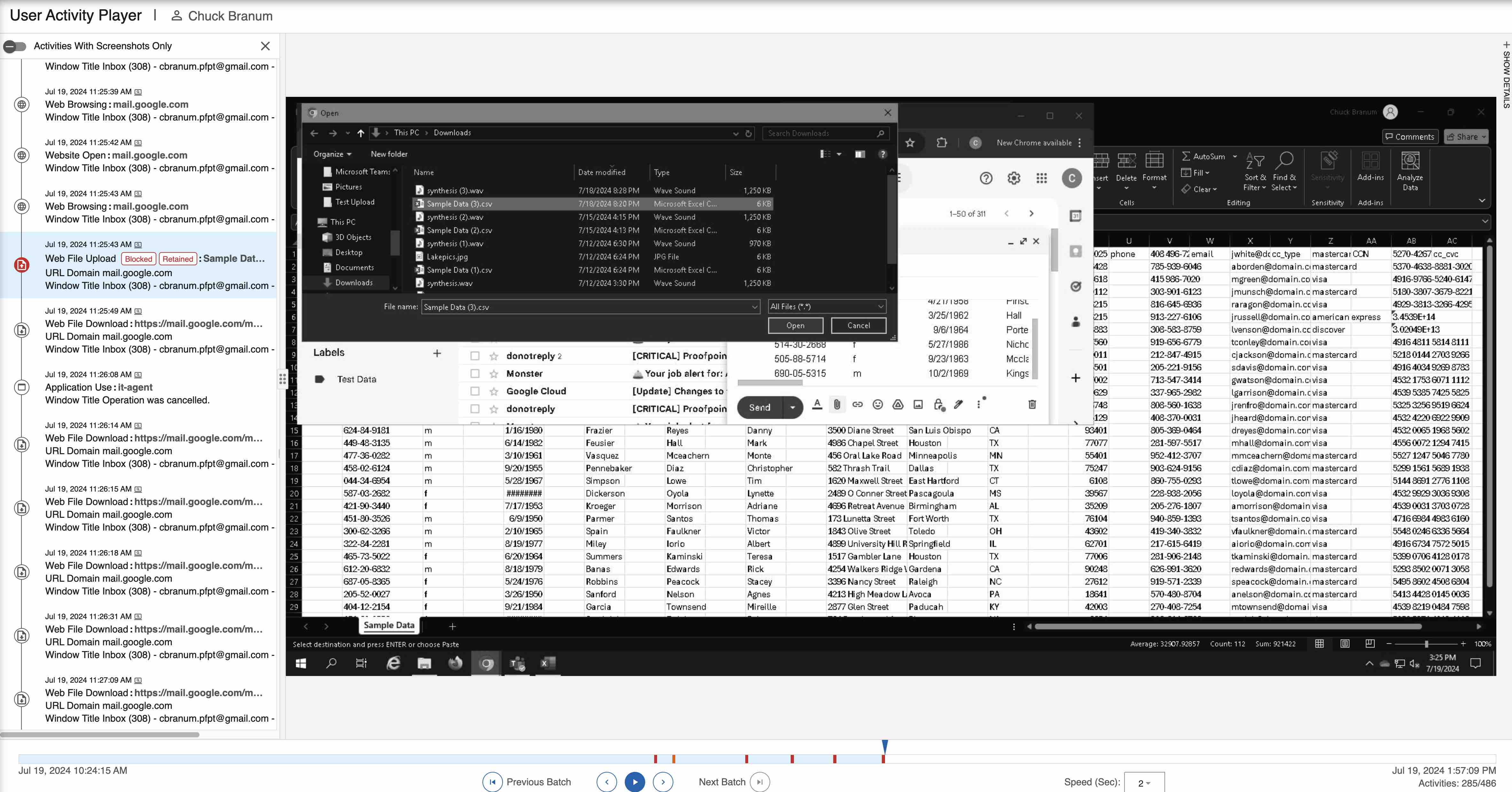

Der Sicherheitsanalyst wird mit einer Warnmeldung darüber informiert, dass Eva ein USB-Medium angeschlossen hat. Daraufhin kann er sich eine Zeitleiste mit Evas Aktivitäten und die zugehörigen Screenshots anzeigen lassen. Anhand dieser Informationen lässt sich lückenlos nachvollziehen, welche Aktivitäten Eva vor und nach dem Auslösen der Warnmeldung durchgeführt hat. Diese zusätzlichen Kontextinformationen erleichtern die Untersuchung, da sie Aufschluss über die Absicht geben.

Der Analyst kann sich die Folge der Screenshots ansehen und sich einen umfassenden Überblick über Evas Aktivitäten im zeitlichen Zusammenhang mit der Warnmeldung verschaffen. Anstatt sich mit einer Vielzahl von Warnmeldungen befassen zu müssen, stehen dem Sicherheitsanalysten gezielte Kontextinformationen und Warnmeldungen zur Verfügung, die ihm helfen, angemessen auf die Aktionen des Anwenders zu reagieren.

Zeitleistenansicht der Anwenderaktivitäten mit Screenshots in Proofpoint ITM.

Dynamische Richtlinien für effizientere Sicherheitsanalysen

Die dynamischen Endpunkt-Richtlinien in Proofpoint ITM unterstützen das Sicherheitsteam bei einer seiner größten Herausforderungen: der Überwachung riskanter Anwender, bevor sie die Marke oder die Finanzen des Unternehmens schädigen können.

Dank der dynamischen Richtlinien müssen Sicherheitsanalysten nicht bereits im Vorfeld wissen, mit welchen Anwendern sie es zu tun haben. Stattdessen können sie Regeln definieren, die eine Überwachung erst bei riskanten Verhaltensweisen vorsehen. Durch die Verwendung dynamischer Richtlinien wird die Verantwortung der Sicherheitsanalysten von der manuellen Anpassung von Richtlinien auf eine dynamische Reaktion auf das riskante Verhalten der Anwender verlagert. Dadurch können sie ihre Arbeit effizienter erledigen und profitieren von folgenden Vorteilen:

- Änderungen von Richtlinien in Echtzeit, sodass diese nicht aufwändig manuell an einzelne Anwender angepasst werden müssen

- Objektivität bleibt gewährleistet, da nur riskante Verhaltensweisen in der Unternehmensumgebung und nicht einzelne Anwender gezielt überwacht werden

- Anwenderprivatsphäre bleibt gewährleistet, da Screenshots nur beim Auslösen einer Warnmeldung erstellt werden

- Weniger Arbeitsaufwand dank entscheidungsrelevanter Warnmeldungen

- Schnellere Untersuchungen durch Kontextinformationen und unwiderlegbare Beweise

- Geringerer Speicherplatzbedarf, da Screenshots und Metadaten nur bei Bedarf erfasst werden

Weitere Informationen

Weitere Informationen zu Proofpoint ITM sowie zu den Vorteilen der Lösung bei der Eindämmung von Insider-Bedrohungen finden Sie auf unserer Website. Darüber hinaus bietet der Data Loss Landscape-Bericht 2024 einen Überblick über aktuelle Entwicklungen im Bereich Datenverlust und Insider-Bedrohungen.