Proofpoint vs. Microsoft

Ziehen Sie Microsoft in Betracht? Betrachten Sie zuerst das Risiko.

Schützen Sie Ihre Microsoft-Investition mit Proofpoint

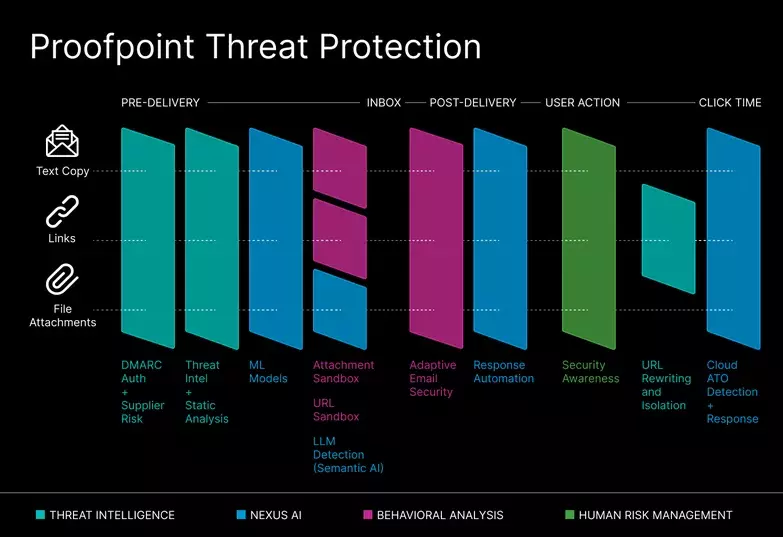

Dank kontinuierlicher Erkennung und Analysen wehrt Proofpoint aktuelle E-Mail-Bedrohungen im gesamten E-Mail-Zustellungsprozess zuverlässig ab – vor und nach der Zustellung sowie zum Klickzeitpunkt. Verbessern Sie Ihre Microsoft 365-Sicherheit mit Proofpoint und schützen Sie Ihre Mitarbeiter und Ihr Unternehmen.

Mit Proofpoint kann Ihr Unternehmen die Sicherheit von Microsoft 365 noch heute steigern.

Microsoft ist ein hervorragender Anbieter für geschäftliche Produktivitätslösungen, aber…

Die nativ von Microsoft angebotenen E-Mail-Sicherheitsfunktionen bieten Schutz vor Phishing, Malware und Ransomware. Mit Proofpoint können Sie Ihre Microsoft 365-Sicherheit sofort verstärken. Dazu erhalten Sie hochentwickelte Bedrohungserkennung zu Angriffen mit BEC (Business Email Compromise), schädlichen QR-Codes und Social-Engineering-Taktiken. Außerdem profitieren Sie von einer überzeugenden Investitionsrendite.

Warum Kunden sich für Proofpoint und Microsoft entscheiden

Höhere Effizienz bei der Bedrohungserkennung

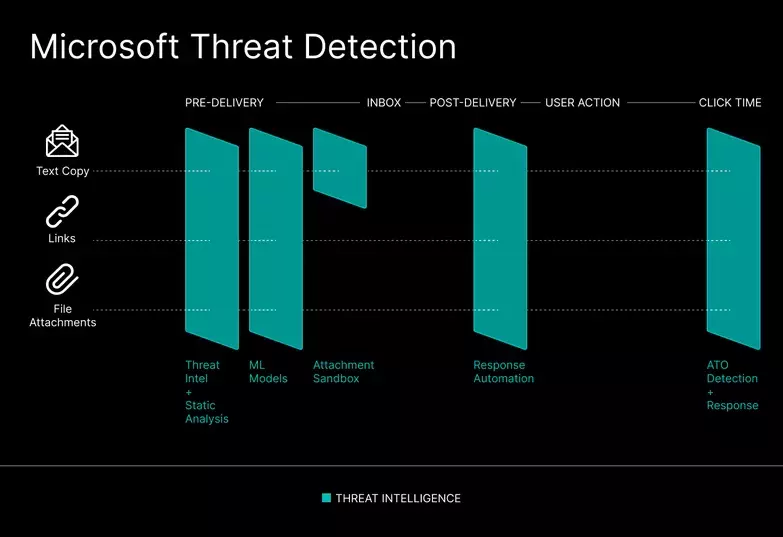

Microsoft übersieht mitunter Bedrohungen, die gegen Ihr Unternehmen gerichtet sind. Bedrohungsakteure können die nativen und ergänzenden Microsoft 365-Sicherheitskontrollen (einschließlich MFA) leicht umgehen und vorhandene Sicherheitslücken ausnutzen.

Proofpoint bietet kontinuierliche Erkennung und Analyse vor und nach der E-Mail-Zustellung sowie zum Klickzeitpunkt und ermöglicht dadurch hervorragenden End-to-End-Bedrohungsschutz. Für die Erkennung kommen erweiterte Funktionen zum Einsatz, einschließlich KI, ML (Machine Learning), Large Language Models (LLMs) sowie branchenweit führende Bedrohungsdaten. Dadurch kann Proofpoint selbst die raffiniertesten E-Mail-Bedrohungen zuverlässig aufdecken. Die benutzerfreundliche Proofpoint-Lösung erkennt 99,99 % aller E-Mail-Bedrohung – bei geringen False-Positive-Raten.

KI-gestützter Bedrohungsschutz

Microsoft ist durchaus in der Lage, aktuelle E-Mail-Bedrohungen wie Anmeldedaten-Phishing, Business Email Compromise (BEC) und Social-Engineering-Angriffe zu erkennen und abzuwehren. Die statischen Erkennungs- und Analysefunktionen erlauben jedoch nur eine unzureichende Bedrohungserkennung, sodass Ihr Unternehmen für Kompromittierungen anfällig bleibt.

Die KI-gestützte mehrschichtige Erkennungstechnologie von Proofpoint Nexus kombiniert Bedrohungsdaten, statische und dynamische Bedrohungsanalysen, verhaltensbasierte KI, semantische LLM-Analysen sowie prädiktive URL- und Sandbox-Analysen, um aktuelle Bedrohungen zu identifizieren und zuverlässig zu blockieren. Dank mehr als zwei Jahrzehnten Erfahrung bei KI/ML und über 250 KI-Patenten bieten wir hervorragende Bedrohungserkennung sowie End-to-End-Schutz vor aktuellen E-Mail-Bedrohungen.

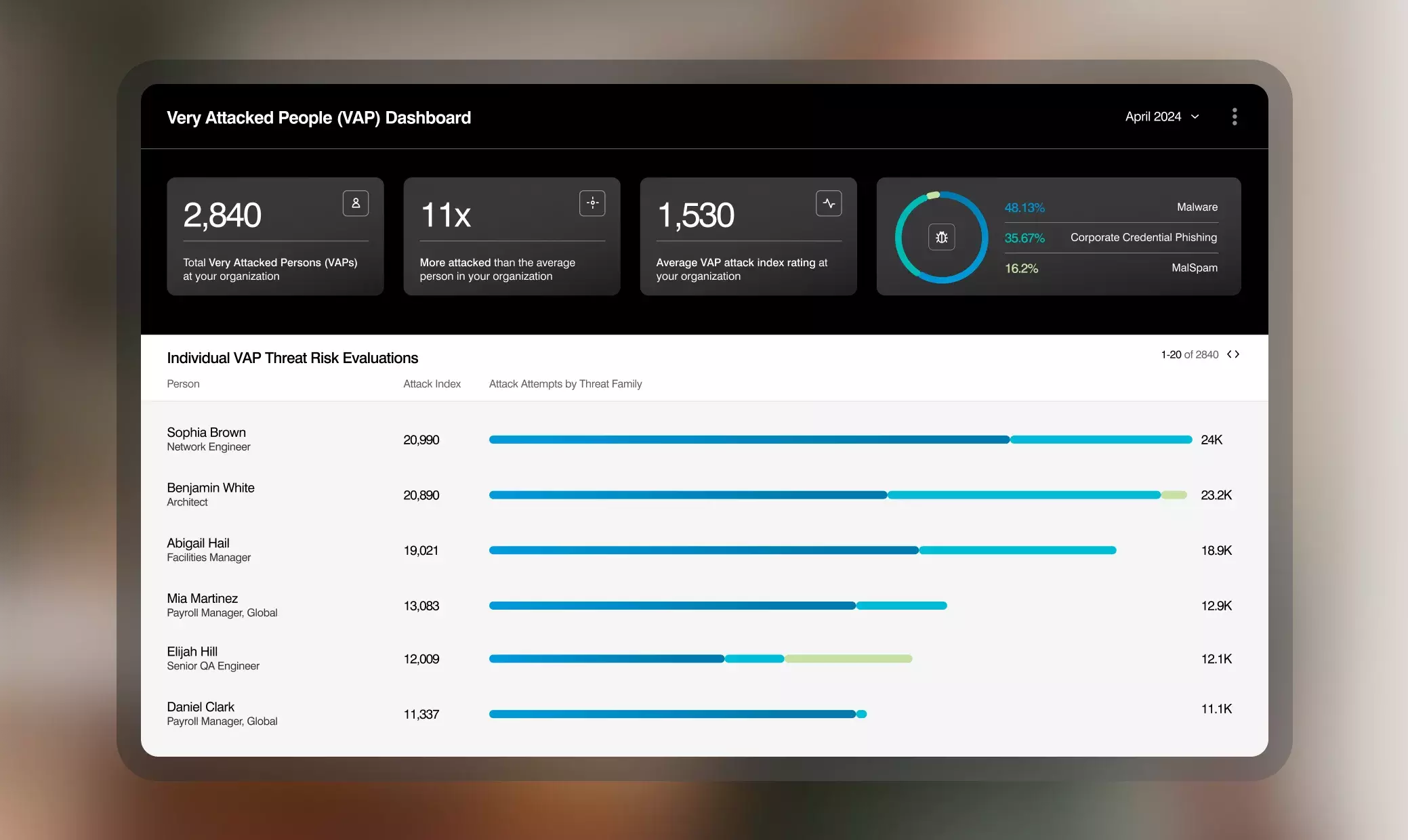

Einblicke zu Personen und Bedrohungen

Proofpoint erfasst Bedrohungstrends, korreliert Erkenntnisse zu Kampagnen und automatisiert die Bedrohungsforensik, sodass Sie die Art der Angriffe gegen Ihr Unternehmen besser verstehen können. Wir kombinieren diese Informationen zudem mit Erkenntnissen zu Ihren Very Attacked People™ (VAPs). Dadurch erfahren Sie, wie und von wem Ihre Mitarbeiter angegriffen werden, und können besonders gefährdete sowie potenziell kompromittierte Anwender schnell identifizieren und sofort Maßnahmen ergreifen.

Mit Proofpoint können Sie Ihre Microsoft 365-Umgebung mit personenzentrierter Sicherheit verstärken.

Microsoft 365 und Proofpoint auf einen Blick:

| Personenzentrierte Schutzfunktionen | Microsoft | Proofpoint |

|---|---|---|

| Verbindungsfilter |

Yes

|

Yes

|

| Authentifizierung eingehender E-Mails |

Yes

|

Yes

|

| Grundlegende E-Mail-Hygiene (Viren-/Spam-Schutz) |

Yes

|

Yes

|

| Grundlegender Betrugsschutz (Domain-Spoofing, Anzeigename u. a.) |

Yes

|

Yes

|

| Erweiterter BEC-Schutz |

No

|

Yes

|

| Kontextbezogene Warnhinweise in E-Mails |

No

|

Yes

|

| Automatisierte Bearbeitung von Anwendern gemeldeter Nachrichten |

Yes

|

Yes

|

| Verzögerte E-Mail-Zustellung |

Yes

|

Yes

|

| Grundlegende Anhang-Reputationsprüfung |

Yes

|

Yes

|

| Grundlegende Sandbox-Analyse von Anhängen |

Yes

|

Yes

|

| Grundlegende Funktion zur Veränderung von URLs |

Yes

|

Yes

|

| Umfassende URL-Sandbox-Analyse (vor und nach der E-Mail-Zustellung) |

No

|

Yes

|

| Manuelle Behebung von Nachrichten |

Yes

|

Yes

|

| Grundlegende automatische Behebung von Nachrichten (URLs und Anhänge) |

Yes

|

Yes

|

| Browser-Isolierung (Very Attacked People) |

No

|

Yes

|

| Semantische Analyse mit LLM-Erkennung (vor der Zustellung) |

Yes

|

Yes

|

| Erweiterte QR-Code-Erkennung und -Analyse (Scan aller eingehenden URLs vor der Zustellung) |

Yes

|

Yes

|

| Schutz vor fehlgeleiteten E-Mails und Anhängen |

No

|

Yes

|

| Umfassende Einblicke zu Kampagnen und Bedrohungen |

No

|

Yes

|

| Agentenlose Bedrohungserkennung |

No

|

Yes

|

| Täuschungsbasierte Bedrohungserkennung |

No

|

Yes

|

| Automatisierte Zurücksetzungen schädlicher Konfigurationsänderungen bei Microsoft 365-Anwenderkonten |

No

|

Yes

|

| Hochentwickelte Erkennung von Kontoübernahmen |

No

|

Yes

|

| Identifizierung und Warnung bei kompromittierten Lieferantenkonten |

No

|

Yes

|

| Risikobewertung bei kompromittierten Lieferantenkonten |

No

|

Yes

|

| Adaptive Kontrollen (Isolierung) für kompromittierte Lieferantenkonten und Very Attacked People |

No

|

Yes

|

| Absicherung der Transaktions-E-Mails von internen Anwendungen und SaaS-Anbietern |

No

|

Yes

|

| DMARC-Compliance von Transaktions-E-Mails dank DKIM-Signierung |

No

|

Yes

|

| Einhaltung von Vorschriften bei App-E-Mails durch Verschlüsselung und DLP-Funktionen |

No

|

Yes

|

| Warnung bei zugestellten Bedrohungen |

Yes

|

Yes

|

| Umfassende Forensik/Kompromittierungsindikatoren (URLs und Anhänge) |

No

|

Yes

|

| Korrelation von Kampagnen |

No

|

Yes

|

| Analysen, Berichte und Trends bei Bedrohungsakteuren |

No

|

Yes

|

| Übersicht über SaaS-Anwendungen |

Yes

|

Yes

|

| Überblick über personenbezogene Risiken |

No

|

Yes

|

| Adaptive Kontrollen zur Berücksichtigung von Trends bei Angriffszielen |

No

|

Yes

|

| Kurzfassungen von Bedrohungsberichten |

Yes

|

Yes

|

| Kurzfassungen von Einstufungsberichten |

No

|

Yes

|

| Umfassende Schwachstellenerkennung und -behebung einschließlich Cloud-Diensten und Endpunkten |

No

|

Yes

|

| Anzeige des Angriffspfads zur Priorisierung der Risikobehebung |

Yes

|

Yes

|

| Komplette Zeitleiste des Angriffsablaufs |

No

|

Yes

|

| Einblicke zu potenziell kompromittierten Lieferantenkonten |

No

|

Yes

|

| Überblick über Domain-Spoofing bei Lieferantenkonten |

No

|

Yes

|

| Globale Rangliste von Lieferantenrisiken |

No

|

Yes

|

| Umfassender Überblick über verdächtiger Domains |

No

|

Yes

|

| Vollständige Übersicht über E-Mail-Domains (gekaperte Domains, Missbrauchsraten von Domains, DMARC, SPF, DKIM-Passrate und mehr) |

No

|

Yes

|

| Überblick über validierte DMARC-Datensätze für Lieferantenkonten (Nexus Supplier Risk Explorer) |

No

|

Yes

|

| DMARC-Nachrichtenvolumen und Nachrichtenüberblick von Doppelgänger-Domains zu Lieferantenkonten (Nexus Supplier Risk Explorer) |

No

|

Yes

|

Wir sind von führenden Analystenfirmen und Kunden gleichermaßen als Branchenführer anerkannt.

Wir bei Proofpoint haben das Ziel, Ihre Mitarbeiter und Ihr Unternehmen zu schützen. Unsere umfassende E-Mail-Sicherheitslösung bietet End-to-End-Schutz vor bekannten und unbekannten Bedrohungen. Deshalb bietet der gemeinsame Einsatz von Microsoft und Proofpoint zuverlässigere Sicherheit – und deshalb überrascht es nicht, dass 83 % der Fortune 100 die native Microsoft-Sicherheit mit Proofpoint ergänzen.

Proofpoint in G2-Berichten zu E-Mail-Sicherheit (Sommer 2023) als führend eingestuft

Proofpoint als bewährter Leader eingestuft

Schutz für Ihr Microsoft 365-Deployment

Proofpoint als ein Leader im Gartner® Magic Quadrant™ 2024 für E-Mail-Sicherheitsplattformen eingestuft

Gemeinsam stärker – mit Proofpoint

Microsoft ist kompliziert im Betrieb und in der Wartung

Microsoft-E-Mail-Sicherheit klingt anfangs vielversprechend – Betrieb und Wartung sind jedoch ein Albtraum. Der Reiz der Microsoft-Lösung verblasst schnell, wenn Sie sich die Risiken vor Augen führen: verborgene Kosten und Komplexitäten, die für das betroffene Unternehmen eine große Belastung in den Bereichen Wartung, Abläufe, Kunden-Support und Gesamtbetriebskosten darstellen.

Proofpoint bietet eine benutzerfreundliche und unkomplizierte Lösung mit hervorragender operativer Effizienz, reduzierten Risiken sowie geringeren Gesamtbetriebskosten.

Gemeinsam stärker – mit Proofpoint

Proofpoint ergänzt nicht nur die E-Mail-Sicherheit für Microsoft, sondern integriert sich zudem in ein umfassendes Ökosystem führender Cybersicherheitsanbieter und unterstützt beispielsweise CrowdStrike, Palo Alto Networks, CyberArk, Okta, SailPoint und sogar Microsoft Defender sowie Sentinel. Unsere API-basierten Integrationen verbinden Informationen über Endpunkte, Netzwerke und Identitäten mit Proofpoint-Bedrohungsdaten, verhaltensbasierter KI und Machine Learning. Ihr Vorteil: erweiterte Sicherheitsabdeckung, Erkennung und Behebung hochentwickelter Bedrohungen sowie geringere Betriebskosten.