Beobachter könnte versucht sein zu dem Schluss, dass die abrupte Exploit Kit Aktivität im Juni bedeutet eine verminderte Gefahr von Drive-by Malvertising Angriffe fallen. Aber wie wir in unserer Forschungs-Blog ausführlich, das wäre ein Fehler.

Weit davon entfernt sanft ins gehen, gute Nacht, weiterhin Malvertising Kampagnen entwickeln und anpassen. Eine Kampagne, die wir genannt haben AdGholas seit mehr als einem Jahr lief und zog in weniger als 1 Million Opfer pro Tag vor dem wird heruntergefahren, nachdem wir diesen Monat Werbenetzwerke alarmiert.

Wie AdGholas beweist, weiterhin Angreifer ihre Techniken um schleichende und wirksam gegen die neuesten Fortschritte der defensive bleiben zu entwickeln.

Exploit-Kits (EKs) sind die wichtigsten Tools von Bedrohung Akteuren zur Zielgruppe mit sogenannten "Drive-by"-Downloads verwendet. Wenn Web-Surfer zu einer kompromittierten Website mit einem gefährdeten Computer navigieren, kann die EK eine Vielzahl von Malware ohne ihr wissen sofort herunterladen. Malvertising, die Praxis der Einbettung von Malware und Links zu infizierten Webseiten in Online-Werbung ist eines der größten Fahrer des Verkehrs Kits zu nutzen. Großen Schwarzmarkt Ökosysteme unterstützen die Praxis.

EK-Verkehr abgesetzt jäh im zweiten Quartal dieses Jahres. Manche fragten sich, wo die Änderung Malvertisers verlassen würde.

Neuere Forschungen durch unsere Analysten und Mitarbeiter an Trend Micro zeigt, dass Malvertising gesund und munter ist. Wie wir in diesem Blog-Post detaillierte, wachsen Malvertising Akteure noch anspruchsvoller und innovativer. AdGholas infiziert Tausende von Benutzern von Tag zu Tag.

Malvertising nutzt legitime Werbenetzwerke und oft zweifelhaften Befassung Netzwerke um Werbung in verschiedensten Web-Eigenschaften anzuzeigen.

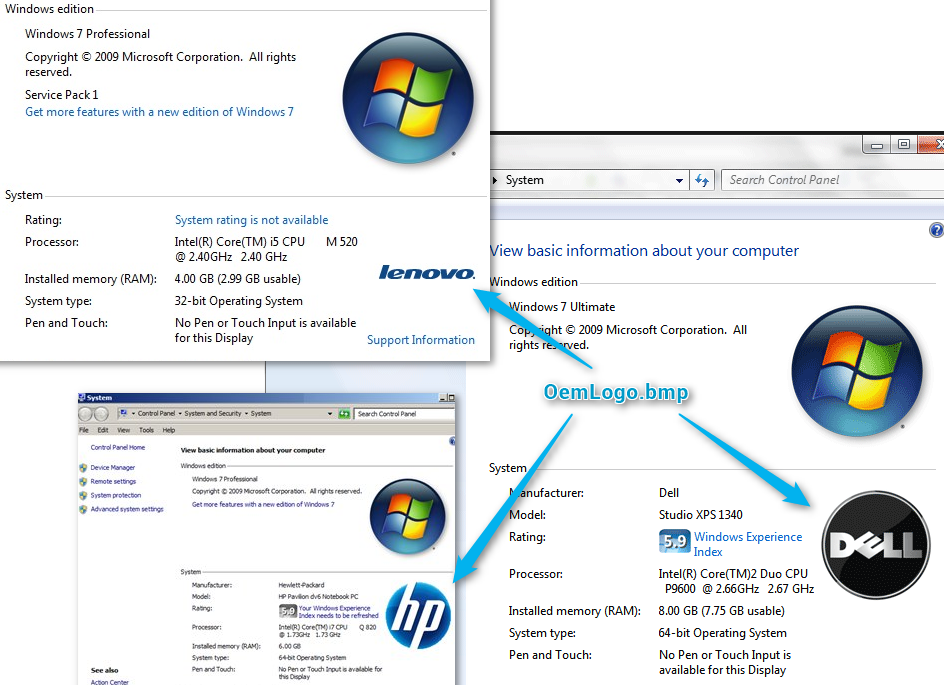

Unter anderem AdGholas sorgfältig gezielt bösartige Anzeigen und ihre Eindrücke auf der Grundlage des Opfers PC Spracheinstellungen, Zeitzone, gefiltert und sogar, ob der PC war OEM-Branding. Letzterer machte es wahrscheinlicher, dass eine "durchschnittliche Nutzer" ausgerichtet sein würde.

Abbildung 1: Ausrichtung auf OEM-Marken-PCs

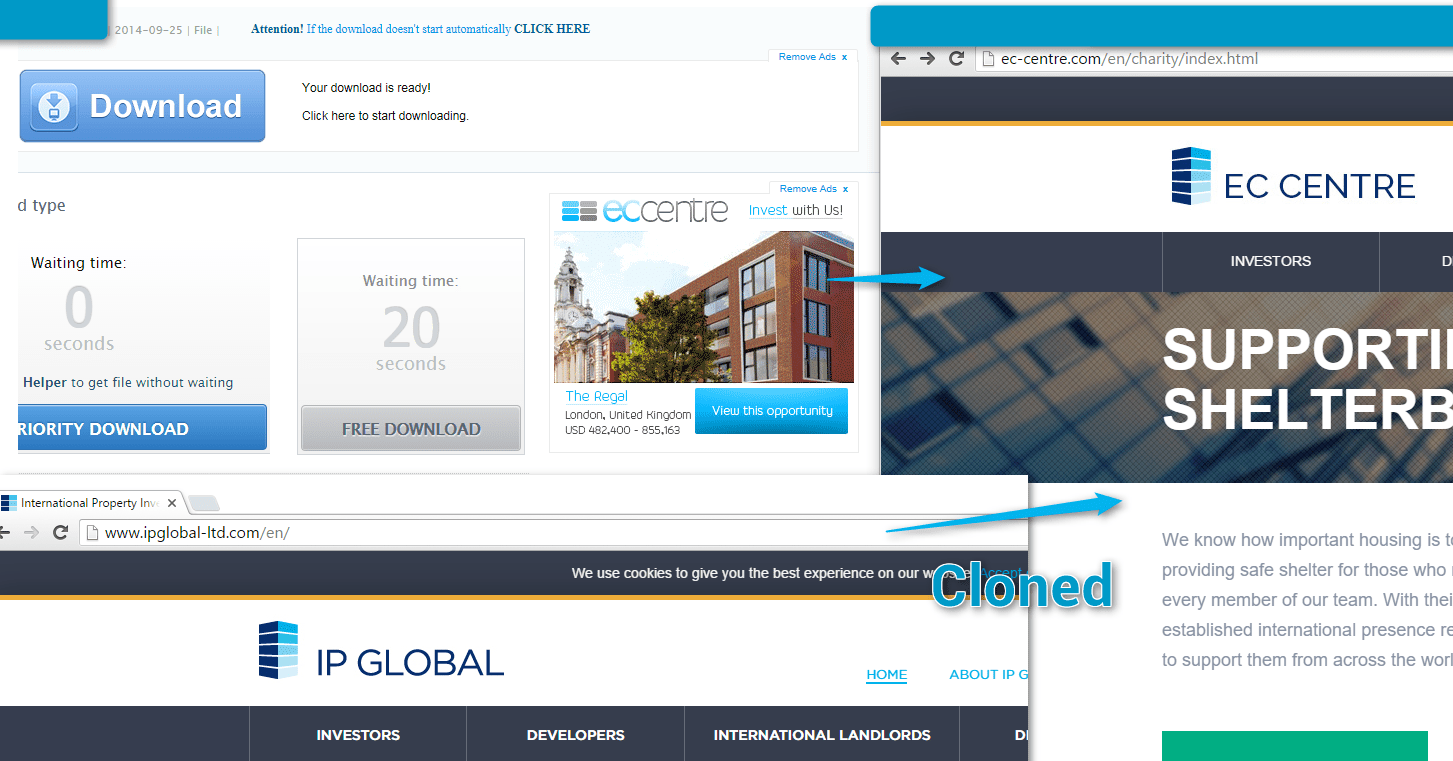

AdGholas hat diese Techniken und Werbung/Empfehlung Netzwerke seit 2015 mit. Neben der präzisen Ausrichtung wird sorgfältig geklonten Websites um Erkennung (Abbildung 2) zu entgehen.

Abbildung 2: AdGholas Kampagne mit einer geklonten Website eine Erkennung zu vermeiden

AdGholas hat mehrere Domänen während seiner laufenden Kampagnen verwendet. Aber die größere Geschichte ist das schiere Ausmaß der Geschäftstätigkeit. Proofpoint Forscher schätzen, dass die Verweisung Netzwerke, die mehr als 20 verschiedenen Werbeagenturen und Ad Exchange-Plattformen umfassen, 1, 5 Millionen "High-Quality" Empfehlungen pro Tag geliefert. Eine qualitativ hochwertige Empfehlung ist jemand wahrscheinlich klicken Sie auf eine Anzeige wegen Relevanz und targeting – und wahrscheinlich einen gefährdeten PC haben.

Darüber hinaus verwendet AdGholas eine Technik, bekannt als Steganographie (unsere Kollegen von Trend Micro analysieren die Details).

Steganographie blendet Code in Bildern, Text, HTML, und so weiter zur Erkennung mit traditionellen Mitteln zu entgehen. Die Praxis hat legitime Nutzungen in der Kryptographie. Aber in diesem Fall wurde es verwendet, um Malware zu liefern, die unentdeckt in scheinbar gutartigen JavaScript-Code ging.

Nach unserem Kenntnisstand sind alle AdGholas Kampagnen jetzt, dank der schnellen Arbeit der Vertreter der Anzeige ausgesetzt, die wir kontaktiert. AdGholas und anderen hochkarätigen Schauspielern wie VirtualDonna haben erhebliche Widerstandsfähigkeit in ihrem Betrieb gezeigt; Wir werden weiterhin diese Situation zu überwachen.

Obwohl den letzten Änderungen in der Exploit-Kit-Landschaft eine Kontraktion in der Malware-Szene vorbeifahren vorschlagen, zeigt AdGholas, dass die Bedrohung nicht rückläufig ist. AdGholas ist vielmehr eine lebendige Erinnerung, die Angreifer weiter zu entwickeln. Ihre immer raffinierteren Techniken ermöglichen sie heimlich und selbst angesichts der neuesten defensive wirksam bleiben.

Um weitere Details zu diesem durchdachten Entwurf lesen, schauen Sie sich die Threat Insight-Post und Trend Micro Blog.