Mehrschichtiger Schutz durch den Austausch von Bedrohungsdaten

Ihre Mitarbeiter sind das primäre Ziel von Angreifern und benötigen daher mehrschichtigen Schutz. Unsere Integrationen automatisieren die Koordinierung und Reaktion in zahlreichen Proofpoint- und CrowdStrike-Lösungen durch den plattformübergreifenden Austausch von Bedrohungsdaten (zu Datei-, Geräte- und Anwenderrisiken). Gemeinsam ermöglichen wir Verbesserungen, die Ihr Sicherheitsprogramm effektiver und produktiver machen. Unsere standardmäßigen Integrationen stehen für alle gemeinsamen Proofpoint- und CrowdStrike-Kunden ohne Zusatzkosten zur Verfügung.

Integrationen und Vorteile

Cloud- und Web-Schutz

Cloud-Sicherheitsprodukte von Proofpoint (Web Security, CASB und Secure Access) können auf CrowdStrike Falcon Identity Threat Detection zugreifen, um Ihren Zugriff auf interne, Cloud- und Web-Anwendungen zu verwalten – damit böswillige Akteure keine Chance haben, Zugang zu erlangen und Schaden zu verursachen. Durch die plattformübergreifenden Analysen von Geräte- und Anwenderrisiken minimieren wir das Risiko von Datenverlust und lateralen Bewegungen bei internen sowie Cloud- und Web-Anwendungen.

- Proofpoint überprüft Endpunktstatus.

- Proofpoint fragt ITD-Wert (Anwenderrisiko) bei CrowdStrike ab.

- CrowdStrike liefert ITD-Wert.

- Proofpoint wendet Zugriffsregeln an (Zulassen, Isolieren oder Blockieren) basierend auf Nexus People Risk Explorer, Endpunktstatus und ITD-Wert.

Weitere Informationen zu Proofpoint Web Security

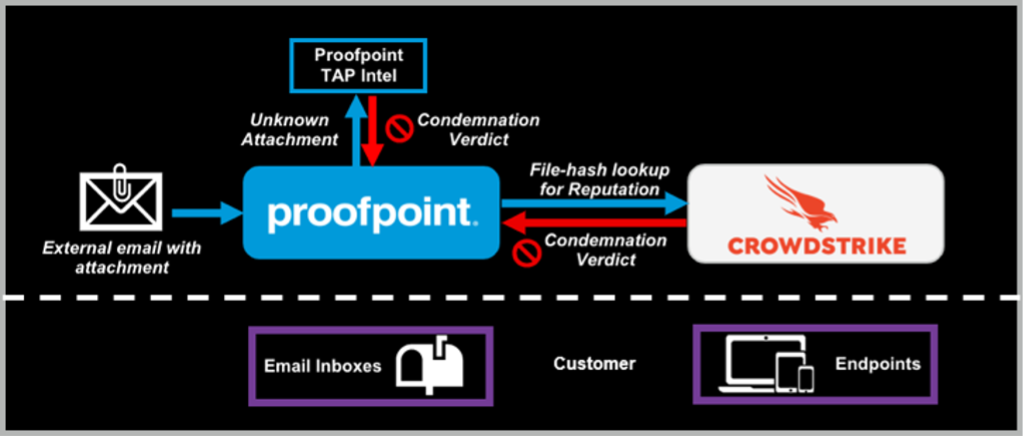

Schutz vor der Zustellung externer E-Mails

Proofpoint TAP (Targeted Attack Protection) nutzt CrowdStrike Falcon Intelligence, um externe E-Mails mit schädlichen Anhängen bereits am Gateway zu blockieren. Durch die ausgetauschten Bedrohungsdaten erhalten Sie verbesserten Schutz, da Ransomware, polymorphe Malware, Keylogger und Zero-Day-Bedrohungen von Ihrem Posteingang ferngehalten werden.

- Proofpoint TAP führt Sandbox-Analysen unbekannter Anhänge externer E-Mails durch und fragt parallel dazu bei der CrowdStrike Falcon Intelligence-API die Datei-Reputation ab.

- CrowdStrike informiert TAP darüber, ob die Datei als schädlich erkannt wurde.

- In diesem Fall werden sowohl die Nachricht als auch die Datei blockiert und so verhindert, dass sie den Endnutzer erreichen.

Weitere Informationen zu Proofpoint Targeted Attack Protection

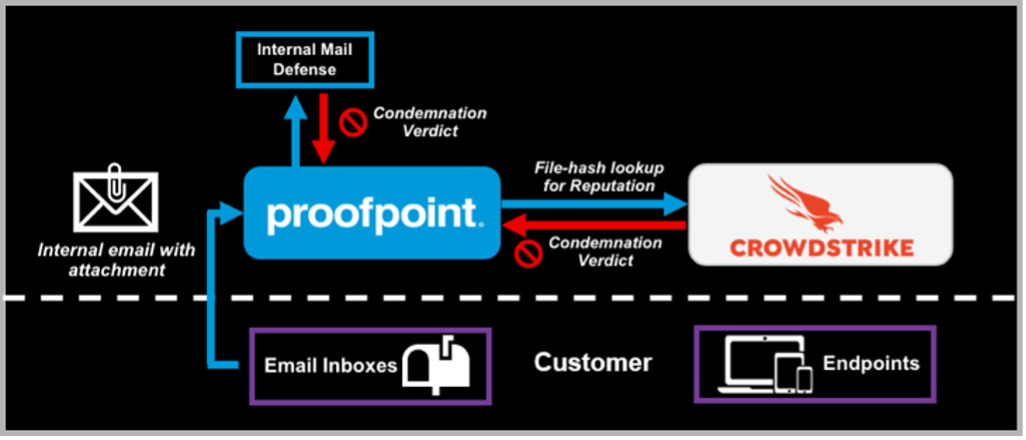

Schutz vor der Zustellung interner E-Mails

Proofpoint Internal Mail Defense (IMD) nutzt CrowdStrike Falcon Intelligence, um mehrschichtigen Schutz zu bieten und zu verhindern, dass interne E-Mails mit schädlichen Anhängen innerhalb des Unternehmens weitergeleitet werden. Unsere kombinierten Funktionen für Transparenz und Bedrohungserkennung schützen gemeinsam Ihren Posteingang ebenso wie Ihre Endpunkte.

- Proofpoint Internal Mail Defense analysiert die interne E-Mail-Kommunikation.

- Proofpoint führt Sandbox-Analysen von unbekannten Anhängen interner E-Mails durch und fragt bei der CrowdStrike Falcon Intelligence-API die Datei-Reputation ab.

- Wenn Proofpoint oder CrowdStrike den Anhang als schädlich einstufen, isoliert Proofpoint ihn und alle damit zusammenhängenden E-Mails automatisch.

Weitere Informationen zu Proofpoint Internal Mail Defense

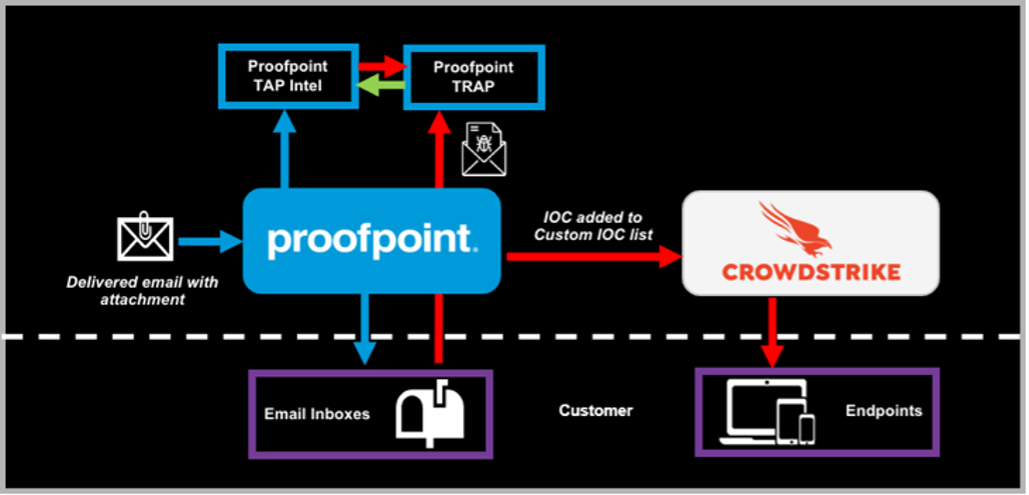

Schutz und automatische Behebung nach der E-Mail-Zustellung

Proofpoint Threat Protection-Produkte erkennen und isolieren automatisch alle E-Mails oder Anhänge, die sich nach der Zustellung als schädlich erweisen. Alle neuen Bedrohungsdaten über zuvor unbekannte Bedrohungen werden an CrowdStrike Falcon Intelligence weitergegeben, um zukünftige Angriffe auf Ihre Endpunkte zu blockieren.

- Ebenso werden alle E-Mails mit schädlichen Anhängen, die in den Posteingang zugestellt oder weitergeleitet wurden, von Proofpoint erkannt und unter Quarantäne gestellt.

- Wenn der schädliche Hash-Wert noch unbekannt ist, wird er zur CrowdStrike Falcon Intelligence-Liste der benutzerdefinierten Kompromittierungsindikatoren (IoCs) hinzugefügt.

- Gleichzeitig wird eine Warnmeldung generiert, sobald der schädliche Inhalt versucht, sich auf dem Gerät auszuführen.

Weitere Informationen zur automatischen Behebung

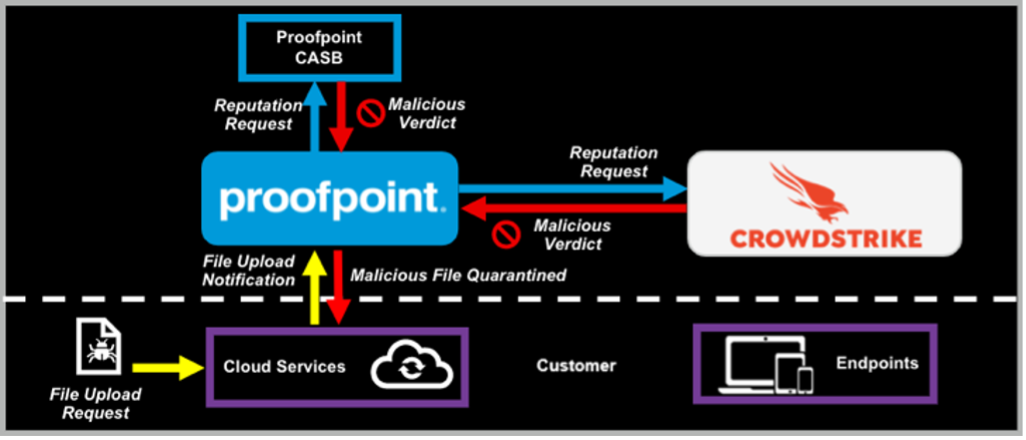

Isolierung schädlicher Dateien nach dem Upload

Schädliche Dateien können von externen Angreifern und sogar unabsichtlich von internen Anwendern in die Cloud hochgeladen werden. Proofpoint CASB und CrowdStrike Falcon Intelligence minimieren gemeinsam das Risiko durch diese schädlichen Dateien. Unsere kombinierten Funktionen für Transparenz und Bedrohungserkennung schützen Ihre Endnutzer ebenso wie ihre Geräte.

- Proofpoint CASB scannt alle unbekannten Dateien, die in den Cloud-Dienst eines Kunden hochgeladen werden.

- Proofpoint führt Sandbox-Analysen unbekannter Cloud-Dateien durch und fragt parallel dazu bei der CrowdStrike Falcon Intelligence-API die Datei-Reputation ab.

- Wenn Proofpoint oder CrowdStrike die Datei als schädlich einstufen, isoliert Proofpoint sie automatisch.

Weitere Informationen zu Proofpoint Cloud App Security Broker

Besserer Schutz für US-Bundesbehörden

Proofpoint und CrowdStrike kombinieren ihre umfangreichen Transparenz- und Erkennungsfunktionen, um Behördenkunden auf einzigartige Weise zu schützen. Mit unseren beiden für FedRAMP zertifizierten Lösungen (Proofpoint TAP und CrowdStrike Falcon Intelligence) können wir Bundesbehörden mehrstufigen Schutz vor aktuellen Bedrohungen bieten.