Stoppen Sie laterale Bewegungen und Rechteerweiterungen

Präventive und reaktive identitätsbasierte Sicherheitskontrollen zum Stoppen von Angriffen

Bei 94 % der erfolgreichen Angriffe wurden Active Directory und privilegierte Identitäten ausgenutzt, um in Unternehmen einzudringen.

Für die nächste Angriffsphase nutzen die Bedrohungsakteure verschiedene gängige Tools, mit denen sie schnell Identitäten ausnutzen und unerkannt an ihre Ziele gelangen können. Deshalb überwacht Proofpoint Identity Threat Defense Ihre Umgebung kontinuierlich auf Identitätsschwachstellen und behebt diese. Außerdem kann die Lösung aktive Bedrohungen aufdecken und abwehren.

Wenn Angreifer zum ersten Mal einen Host erreichen oder ein Konto übernehmen, handelt es sich dabei selten um das eigentliche Ziel. Daher müssen sie noch ihre Berechtigungen erweitern und sich lateral bewegen, um ihre Aufgabe zu erfüllen.

Setzen Sie bei der Bedrohungserkennung auf Signaturen oder Verhaltensanalysen? Proofpoint Identity Threat Defense erkennt Angriffe mithilfe unterschiedlicher Täuschungsmaßnahmen und agentenloser Technologien.

Für Ihre proaktiven und reaktiven Sicherheitsmaßnahmen müssen Sie in der Lage sein, Verbindungen zwischen aktiven Bedrohungen, schwerwiegenden Risiken und ausnutzbaren Identitätsschwachstellen herzustellen.

Wichtige Funktionen von Proofpoint Identity Threat Defense

Kontinuierliche Erkennung und Behebung von Identitätsschwachstellen

Proofpoint Identity Threat Defense untersucht kontinuierlich Enterprise AD, Entra AD, PAM-Systeme und andere Identitäts-Repositorys, um Ihre Identitätsschwachstellen zu erkennen, zu priorisieren sowie zu beheben. Sie können folgende Bedrohungen erkennen:

- Konfigurationsfehler bei Anwender- und Service-Konten sowie Schattenadministratoren

- Lücken bei der Verwaltung privilegierter Zugriffe (PAM)

- Bestehende endpunktbasierte Sicherheitslücken

Automatische Behebung von Risiken

Vereinfachen und automatisieren Sie die Behebung von Identitätsschwachstellen:

- Automatische Beseitigung von Risiken für Endpunkte, Clients und Server

- Vollständiger Überblick über schwerwiegende Risiken mit Identitätsrisiken-Dashboard und Angriffspfad-Management

- Effektive Bewertung neu übernommener IT-Umgebungen

Ein einzigartiger agentenloser Ansatz

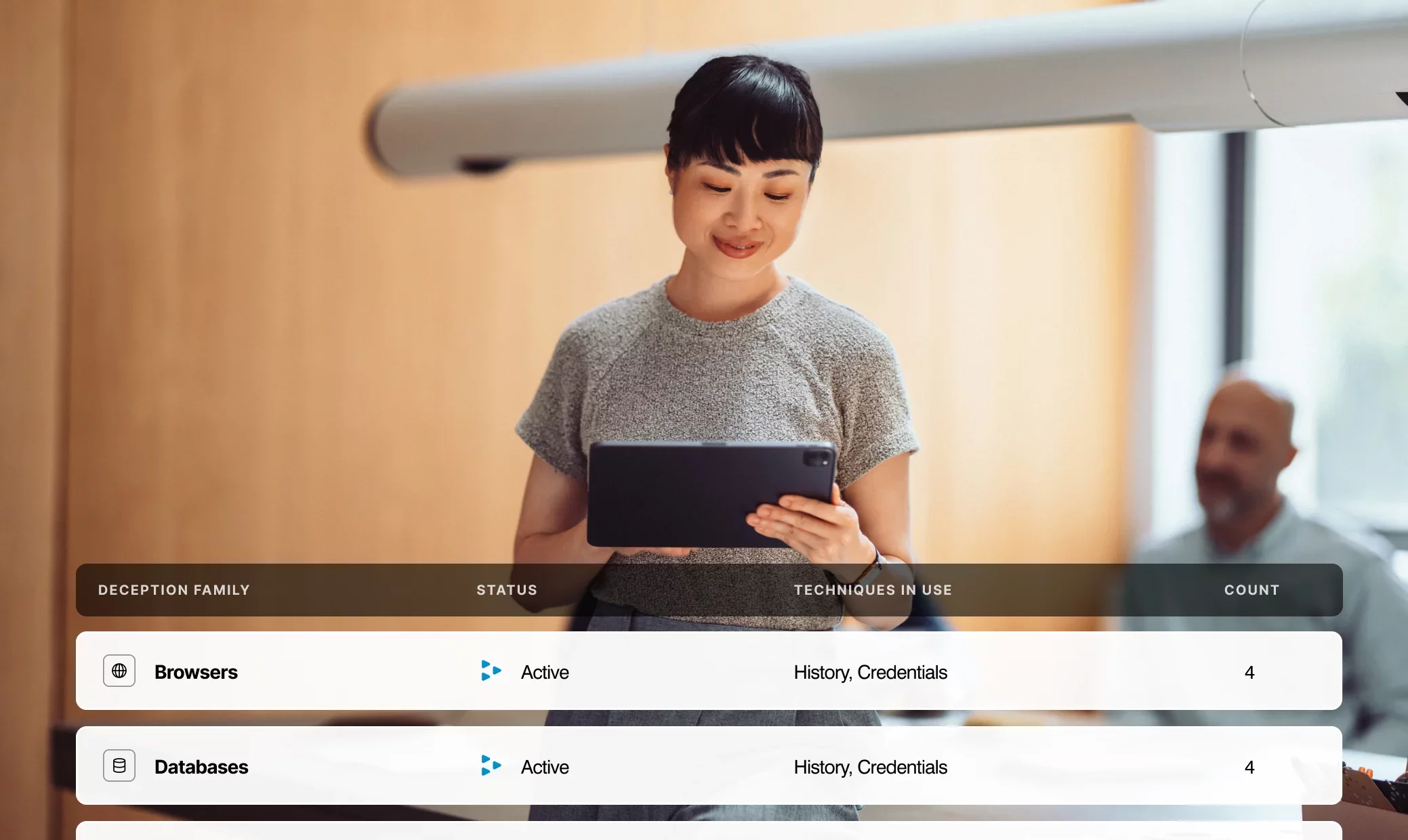

Von dem einzigartigen agentenlosen Ansatz von Proofpoint Identity Threat Defense profitieren Ihre IT-Administratoren und Sicherheitsteams. Die Lösung stellt mehr als 75 Täuschungstechniken in Ihrem gesamten Unternehmen bereit.

Schnellere Erkennung und Abwehr von Bedrohungen

Erkennen Sie Identitätsbedrohungen, die eine Erkennung umgehen können.

- Täuschungsmaßnahmen zur zuverlässigen Aufdeckung von Eindringlingen

- Äußerst geringe Rate von False Positive/False Negative-Alarmen

- Agentenlose Bereitstellung mit mehr als 75 Täuschungstechniken

- Automatisierte Erfassung von Forensikdaten bei laufenden Angriffen mit Übermittlung an Sicherheitsexperten

Bei Red-Team-Übungen unbesiegt

Proofpoint Identity Threat Defense hat sich bereits bei 160 Red-Team-Übungen bewährt und verzeichnete keine einzige Niederlage.

Die neuesten Entwicklungen bei Identitätsschutz

Proofpoint Identity Threat Defense-Plattform

Weitere Informationen

Mitigating Identity Risks, Lateral Movement and Privilege Escalation

Buyer’s Guide to Identity Threat Detection and Response