Überblick

Die Experten von Proofpoint fanden kürzlich eine bislang nicht dokumentierte Erpressungssoftware, die sich seit Ende März durch Bedep verbreitete, nachdem sie vom Angler Exploit Kit (EK) infiziert wurde. Sowohl die Erkenntnisse von Proofpoint, als auch die Schlussfolgerungen, die von Frank Ruiz (Fox IT InTELL) geteilt wird, führen uns zum gleichen Ergebnis: Dieses Projekt wird von derselben Gruppe durchgeführt, welche die Vorgänge der Reveton Erpressungssoftware steuerte und eng mit Angler/Bedep verbunden ist. Als "CryptXXX" tituliert, verlangt diese neue Erpressungssoftware momentan eine relativ hohe Ablösesumme von 500 US-Dollar, um verschlüsselte Dateien wieder zu entsperren. Angler ist derzeit das Nummer-Eins Exploit Kit gemessen am Volumen und macht damit die möglichen Auswirkungen der neuen Erpressungssoftware in den Händen von erfahrenen Angreifern mit Zugriff auf diesen Vektor umso signifikanter.

Analyse

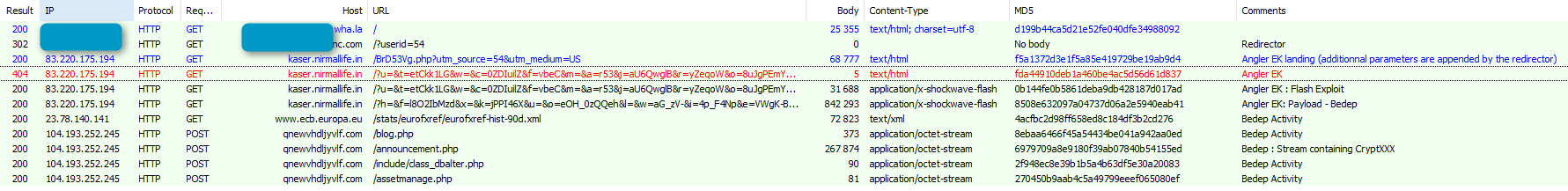

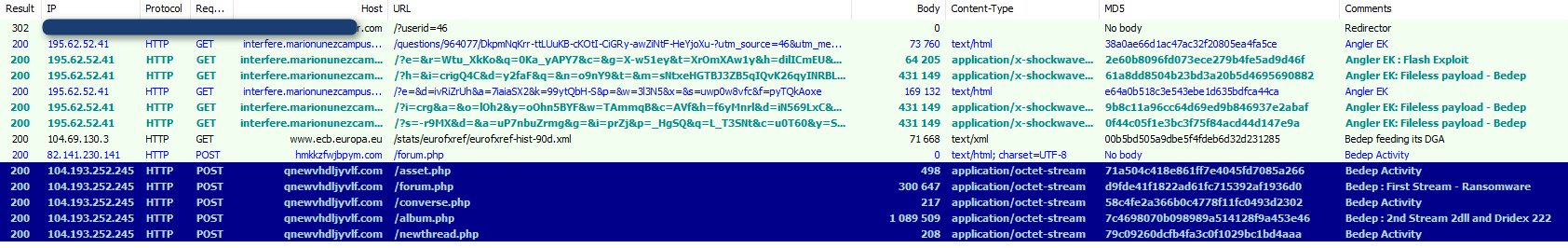

Am 15. April 2016 entdeckten wir, dass ein Angler EK durch den Bedep-Tronjaner Erpressungssoftware und den Trojaner Dridex 222 auf kompromittierte Rechner lädt.

Abbildung 1: 15. April 2016 - UK – Weiterleitung zu Angler und Laden des Bedep-Trojaners, der eine Erpressungssoftware, Dridex 222 und andere bösartige Programme installiert

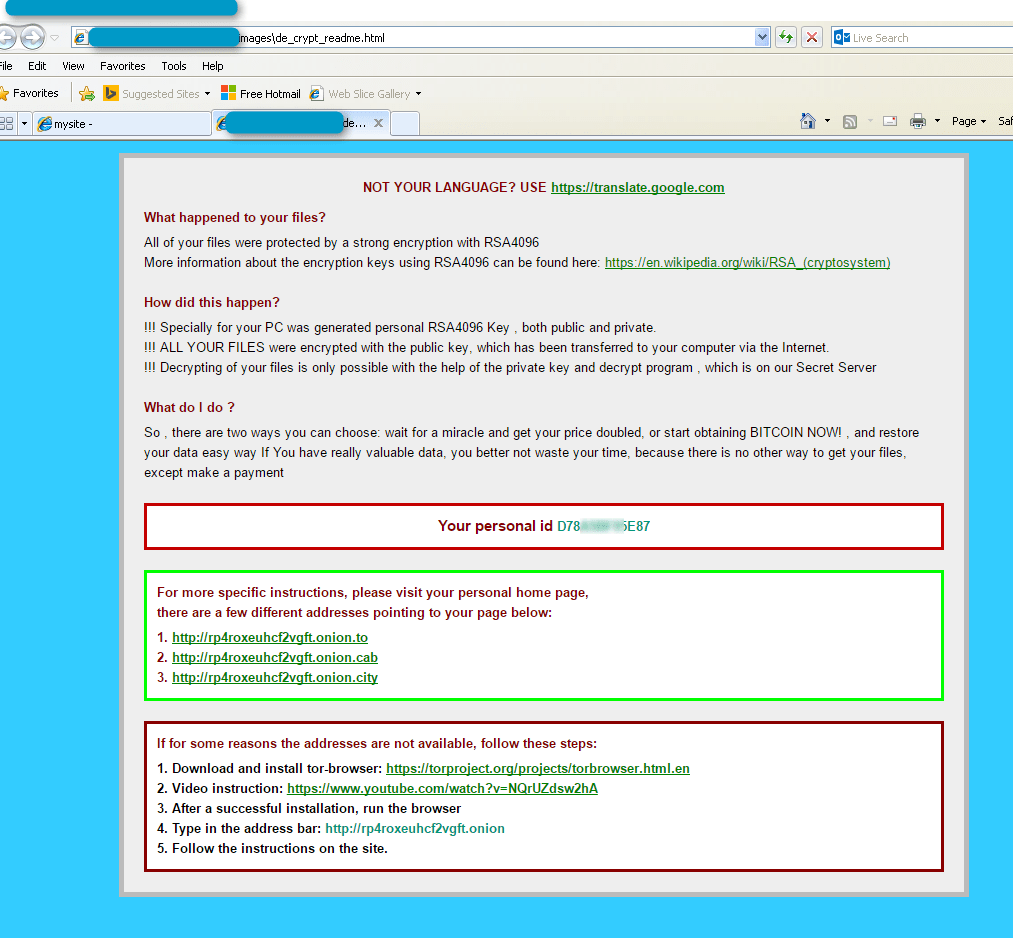

Um die Opfer darüber in Kenntnis zu setzen, dass sie infiziert und ihre Dateien verschlüsselt wurden, erstellt diese Erpressungssoftware drei Arten von Dateien, ähnlich wie viele andere Erpressungssoftwares (Locky, Teslacrypt, and Cryptowall):

- de_crypt_readme.bmp

- de_crypt_readme.txt

- de_crypt_readme.html

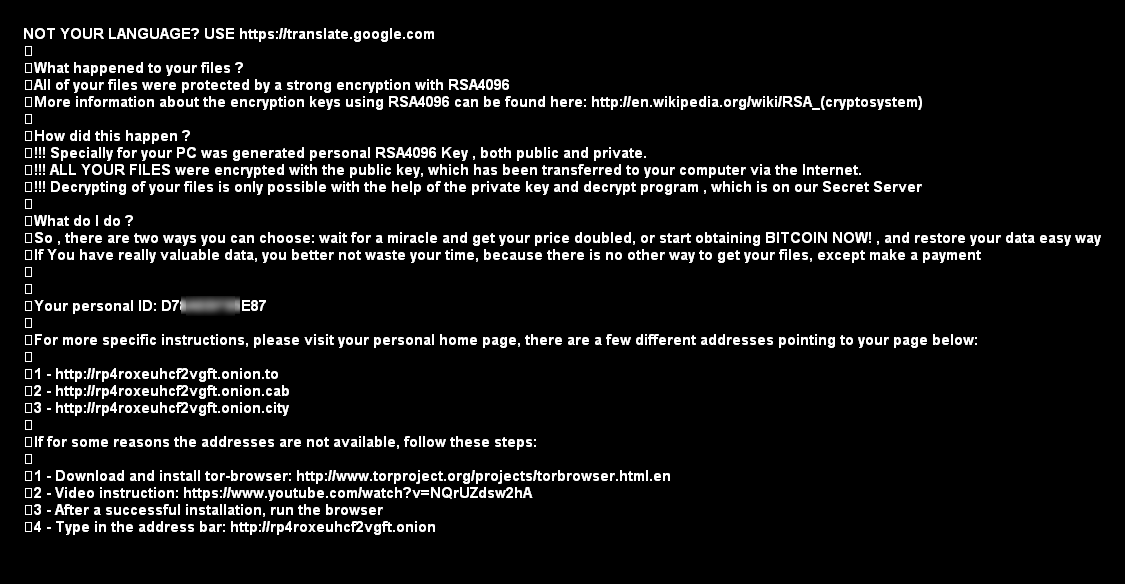

Abbildung 2: Die Benachrichtigungsseite für die Anwender der Erpressungssoftware

Abbildung 3: Schwarzer Bildschirmhintergrund der Erpressungssoftware

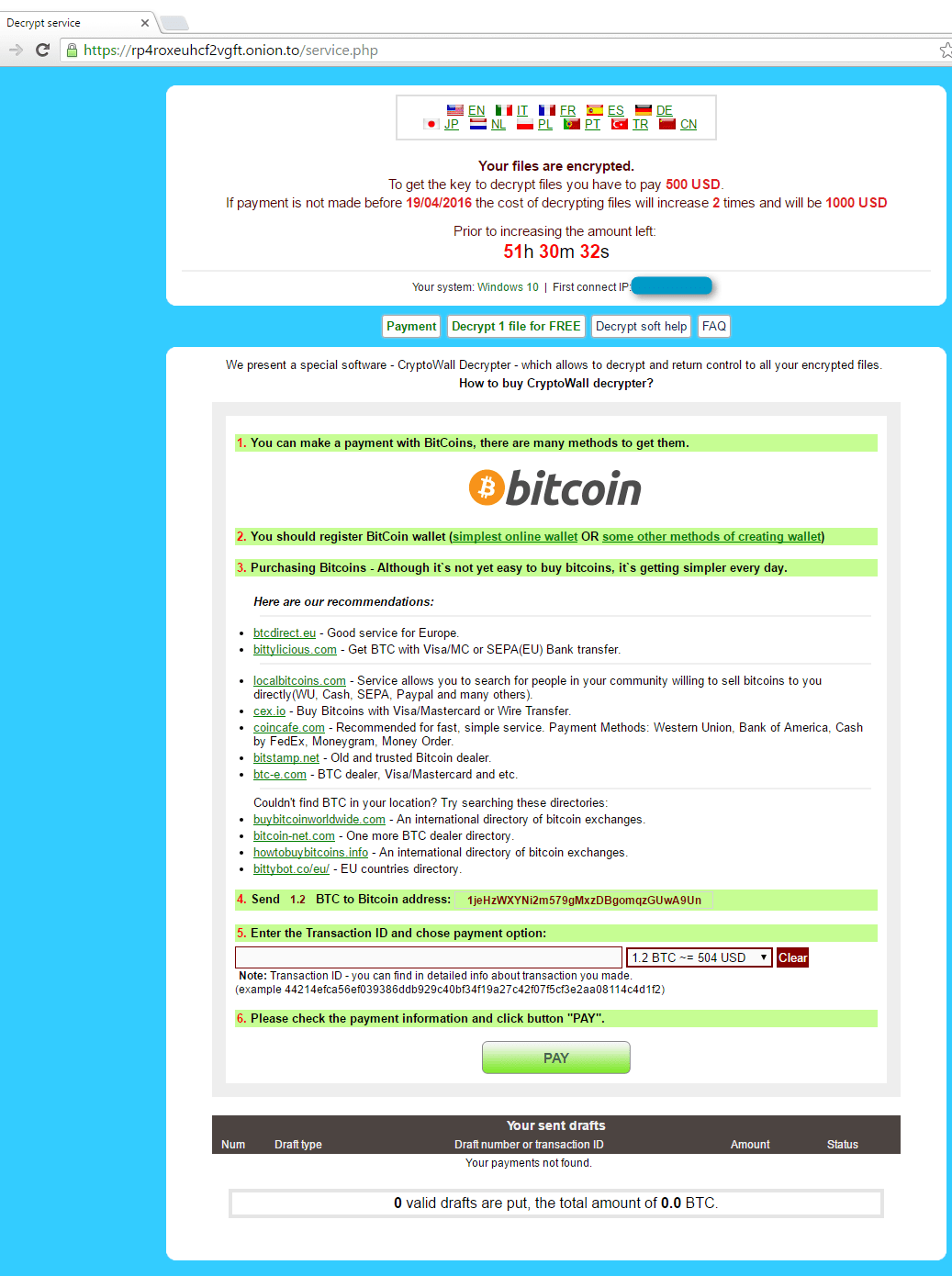

Abbildung 4: Mehrsprachige Bezahlseite (verfügbare Sprachen: EN, IT, FR, ES, DE, JP, NL, PL, PT, TR, CN)

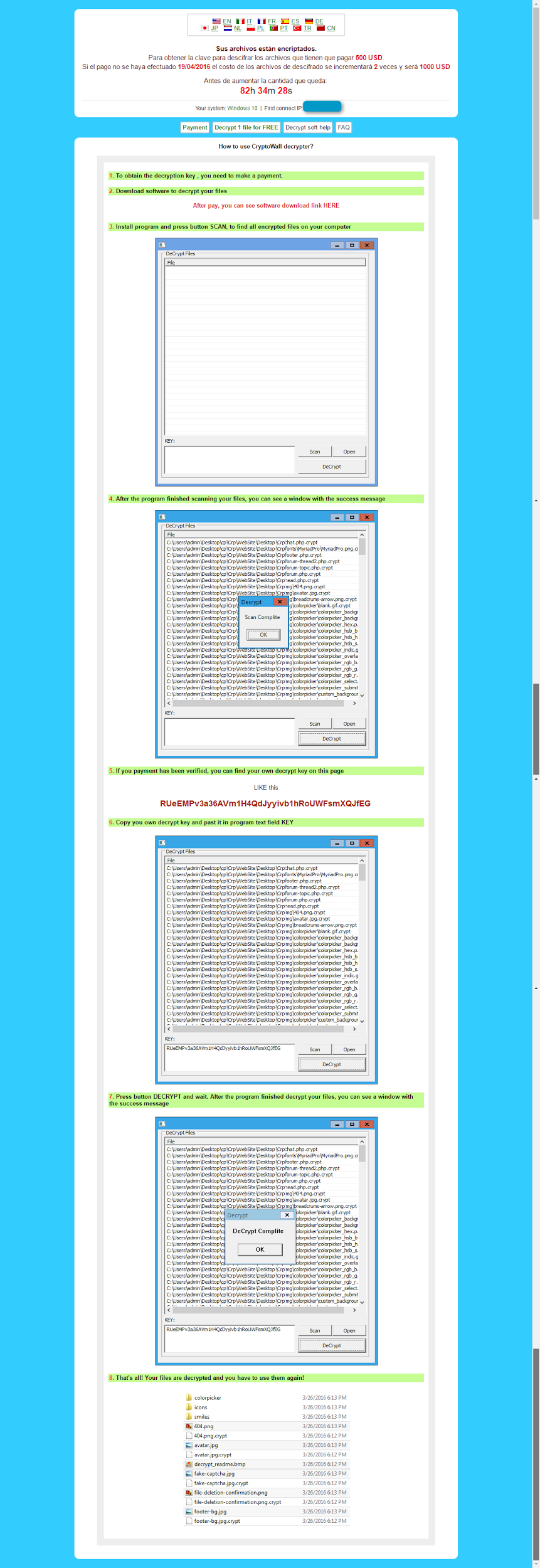

Abbildung 5: Bezahlseite – Leichte Hilfe zum Entschlüsseln

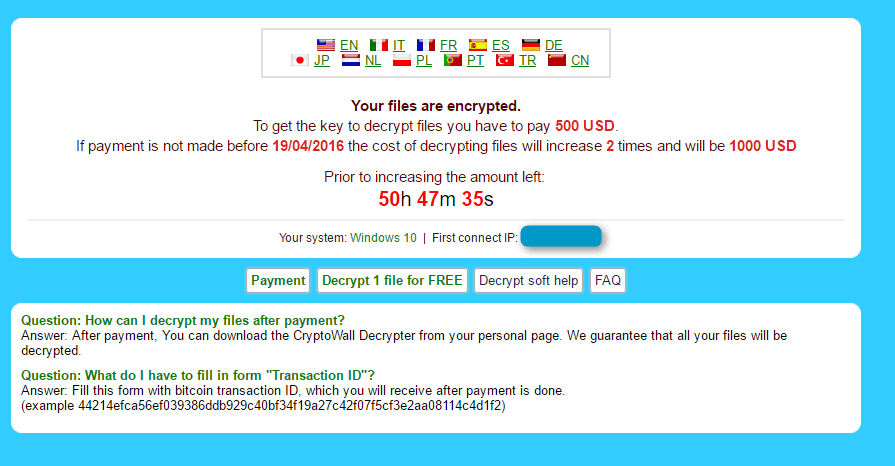

Abbildung 6: FAQ der Bezahlseite der Erpressungssoftware

Zunächst sahen wir keine Verbindung dieser Erpressungssoftware zu anderen, die wir bereits kennen, jedoch fanden wir im Internet einen Forenbeitrag [1], in dem Opfer erstmals am 31. März von Infektionen berichteten. Wir entschieden uns, einen genaueren Blick darauf zu werfen und ließen die gesamte Kette in einem überwachten Umfeld laufen:

Abbildung 7: 16. April 2016 – eine Kette des CryptXXX

Die Erpressungssoftware wird als DLL versandt und von Bedep in Ordner (wie unten zu sehen) abgelegt. Dies erfolgt in vier einzelnen Infektionen:

-

C:\Users\%Username%\AppData\Local\Temp\{C3F31E62-344D-4056-BF01-BF77B94E0254}\api-ms-win-system-softpub-l1-1-0.dll

-

C:\Users\%Username%\AppData\Local\Temp\{D075E5D0-4442-4108-850E-3AD2874B270C} \api-ms-win-system-provsvc-l1-1-0.dll

-

C:\Users\%Username%\AppData\Local\Temp\{D4A2C643-5399-4F4F-B9BF-ECB1A25644A6}\api-ms-win-system-wer-l1-1-0.dll

-

C:\Users\%Username%\AppData\Local\Temp\{FD68402A-8F8F-4B3D-9808-174323767296}\api-ms-win-system-advpack-l1-1-0.dll

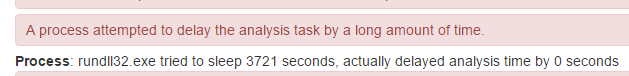

Unter realen Bedingungen ist der Start dieser DLL willkürlich verspätet (wir sahen beispielsweise 62 Minuten):

Abbildung 8: Verspätung der CryptXXX Einführung, eingefangen durch eine Sandbox-Analyse

Der wichtigste Vorteil dieser Verspätung aus Sicht der Handelnden ist, dass das Opfer nicht in der Lage sein wird, sich einfach mit den Infektionsvektor zu verbinden (in dem Fall zur gefährdeten oder mit schädlicher Software infizierten Webseite).

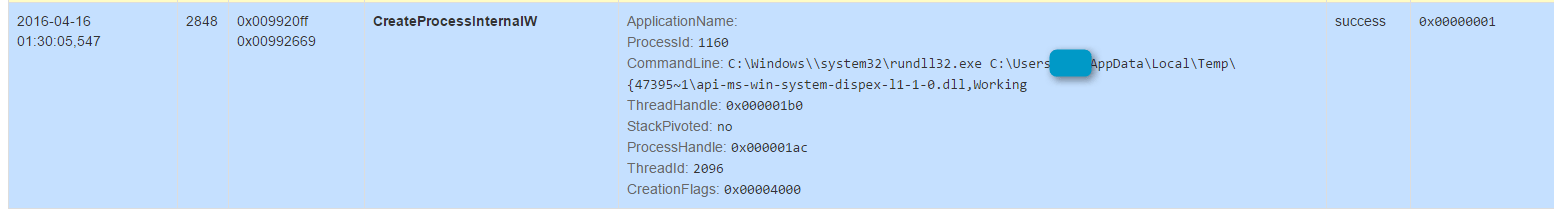

Wir sahen, dass der DLL in mehreren Fällen mit der Eingangsfunktion ‘Working’ ausgeführt wurde, doch das wird sich wahrscheinlich in Zukunft ändern:

Abbildung 9: CryptXXX Befehlslinie beim Start

Die Erpressungssoftware hat Anti-VM und Anti-Analyse Funktionen. Im Einzelnen macht CryptXXX folgendes:

- Überprüft den CPU Namen im Register.

- Installiert eine Hook-Prozedur, die Monitor- und Mausereignisse auswertet.

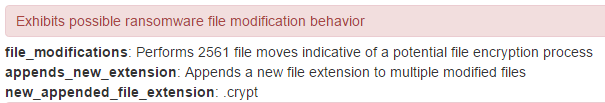

Wenn die Erpressungssoftware tatsächlich ausgeführt wird, verschlüsselt sie Dateien und fügt den Dateinamen eine .crypt Erweiterung hinzu.

Abbildung 10: Das Ergebnis der Sandbox-Analyse zeigt dem Opfer die sichtbarsten Handlungen

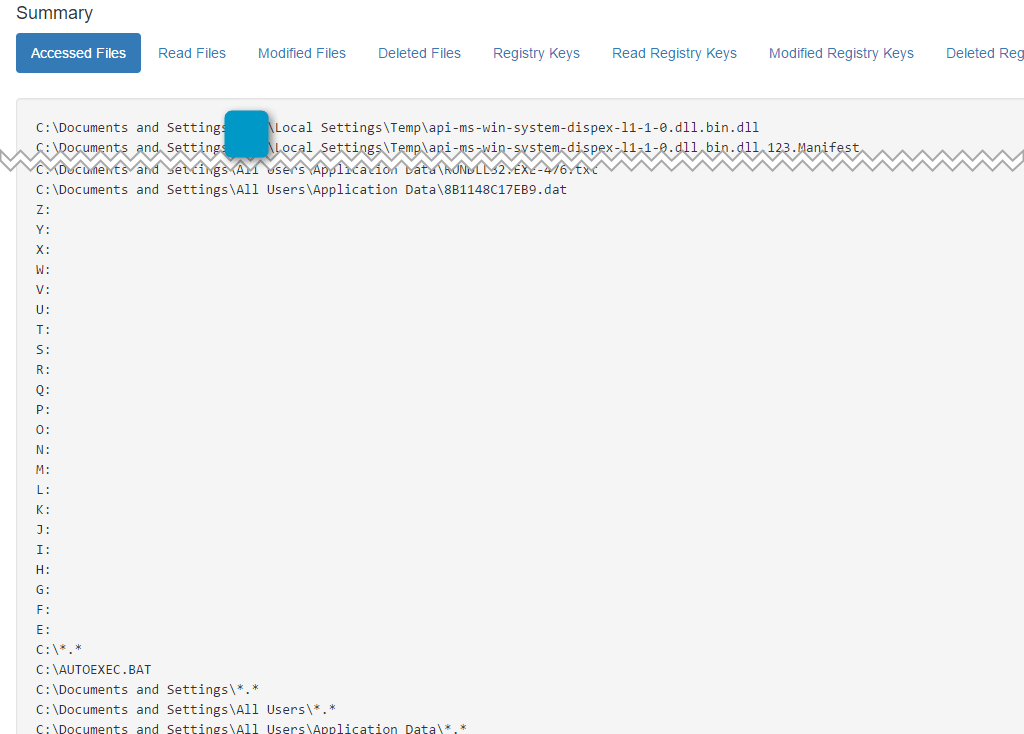

Abbildung 11: CryptXXX versucht, Zugriff auf alle möglichen angeschlossenen Festplatten zu erlangen

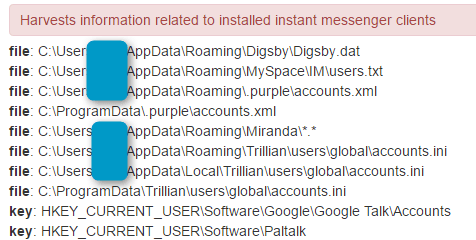

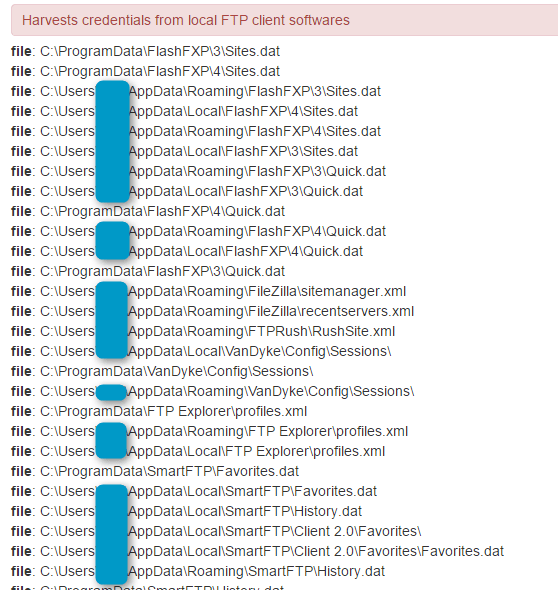

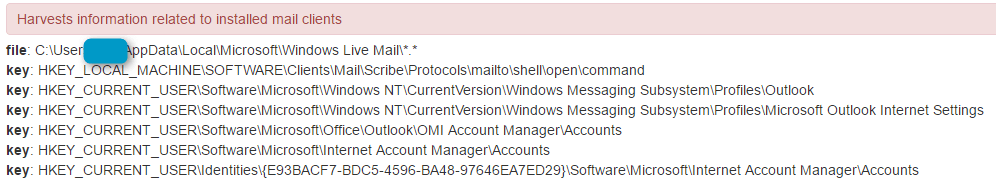

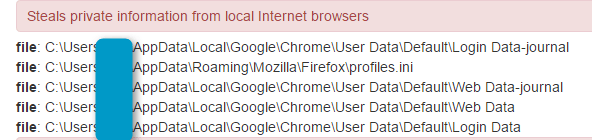

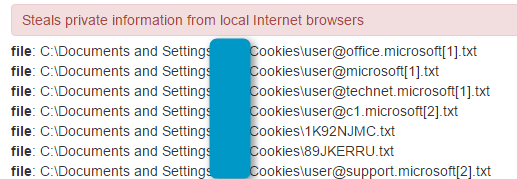

Diese Erpressungssoftware verschlüsselt nicht nur Dateien lokal und auf allen angeschlossenen Festplatten; es stiehlt Bitcoins und eine Vielzahl an anderen Daten. Wir haben damit gerechnet, da dieser Bedep-Fall eine lange Historie in Bezug auf das Agieren von Informationsdieben in den Update-Stream hat. Speziell Pony wurde von November 2014 bis Mitte Dezember 2015 dazu verwendet. Es ersetze Pony durch einen nicht dokumentierbaren “privaten Dieb” bis Mitte März 2016. Wir glauben, dass die Funktionen dieser Erpressungssoftware zum Stehlen von Informationen die gleichen sind, wie bei dem „privaten Dieb“ im Fall von Bedep.

Abbildung 12: CryptXXX sammelt Kundendaten von Instant Messaging Diensten

Abbildung 13: CryptXXX sammelt Anmeldedaten von lokaler FTP Kundensoftware

Abbildung 14: CryptXXX sammelt Informationen mit Bezug zu installierten Mail-Clients

Abbildung 15: CryptXXX sammelt Browserdaten

Abbildung 16: CryptXXX stiehlt Cookie-Daten

Zugehörigkeit

Basierend auf dem Infektionsvektor und seiner Historie vermuteten wir, dass die neue Erpressungssoftware direkt mit dem Angler/Bedep Team verbunden war. Wir begründen den Namen dieser Erpressungssoftware auf zwei Strängen, die wir in dem entpackten binären Code fanden:

Z:\CryptProjectXXX\Loader\InstDecode.pas

Z:\CryptProjectXXX\Loader\DDetours.pas

Wichtig ist, dass der richtige Name von Angler EK auch XXX ist[2]. Darüber hinaus war der Handelnde hinter Angler EK auch verantwortlich für Cool EK und Reveton [2][3].

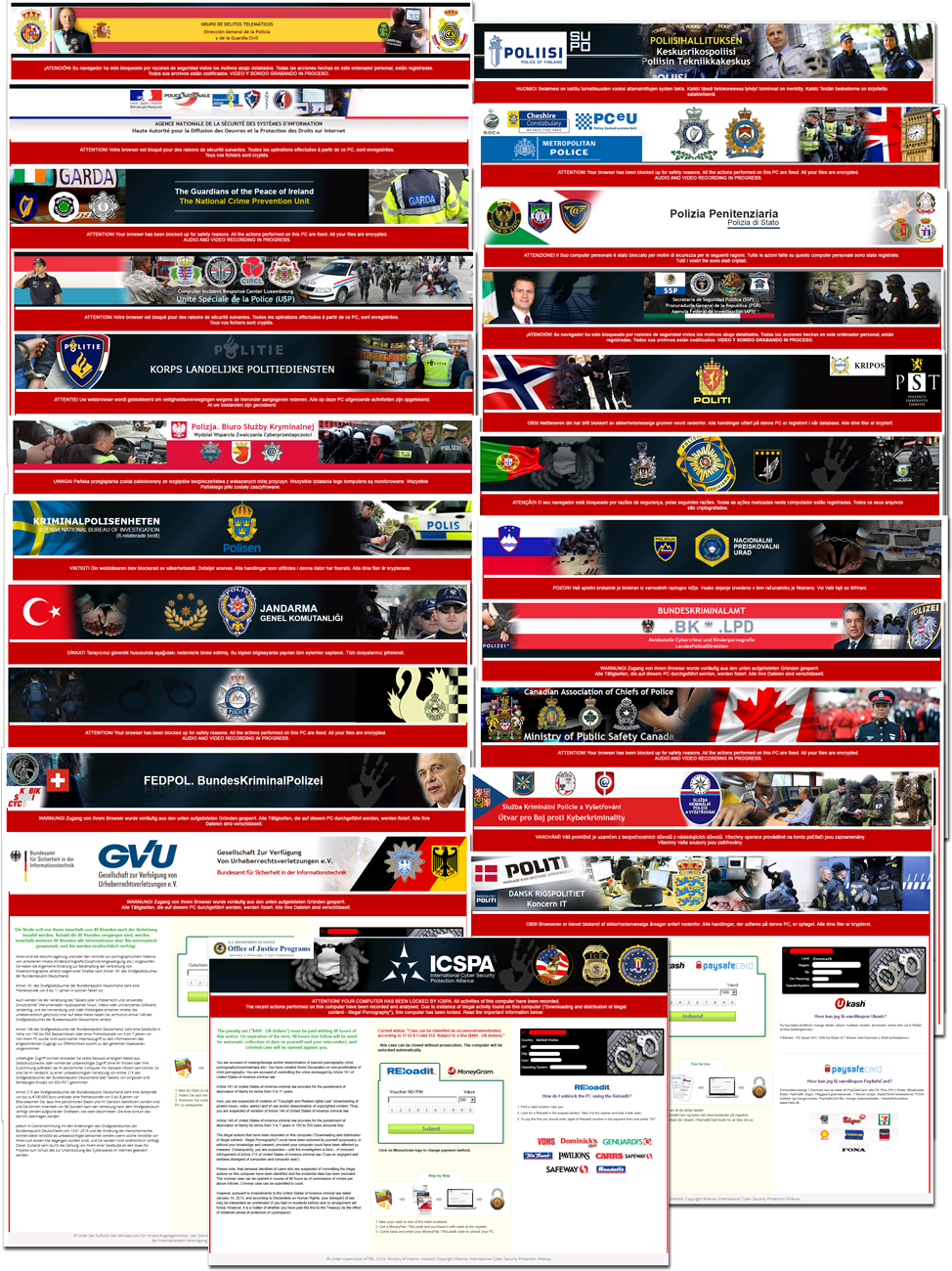

Abbildung 17: Die letzte bekannte Aufmachen der Reveton Erpressungssoftware, Februar 2015 [5]

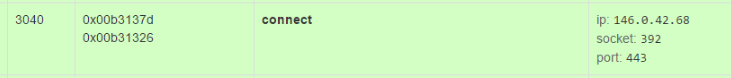

Es gibt viele Gemeinsamkeiten zwischen Reveton und CryptXXX. Die wichtigsten sind:

- Delphi Programmiersprache

- Custom C&C Protokoll auf TCP 443

- Verspäteter Start

- DLL wird mit einer maßgeschneiderten Eintrittsfunktion aufgerufen

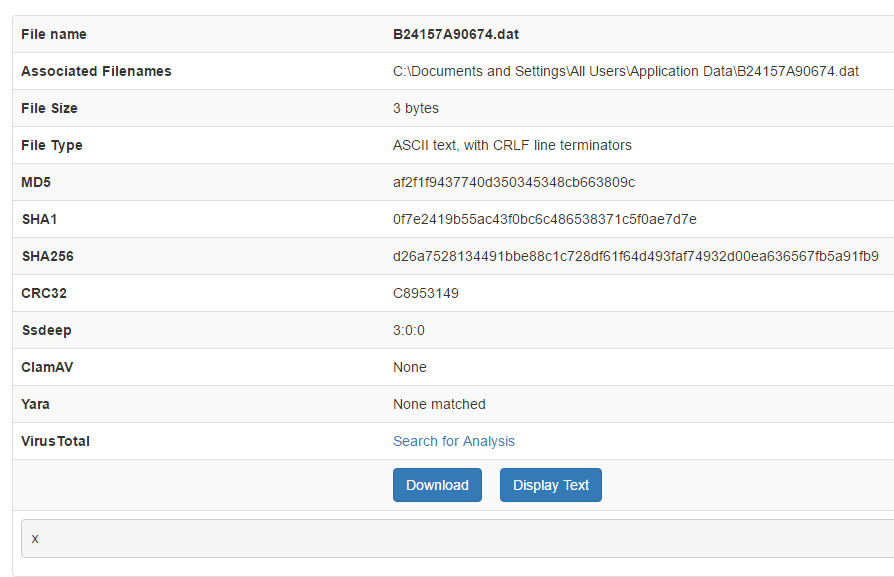

- Dateien wurden in %AllUsersProfile% geworfen (In Bezug auf CryptXXX sieht es nach einer Code-Wiederverwendung aus, da die Datei nur dem Buchstaben x enthält)

- Funktionen zum Stehlen von Bitcoins und Anmeldedaten

Abbildung 18: CryptXXX Anmeldung eingefangen über die Sandbox Analyse

Abbildung 19: CryptXXX wirft eine .dat Datei ab, die nur den Buchstaben x enthält.

Schlussfolgerung

Basierend auf einer Bedrohungsintelligenz, die von Frank Ruiz (Fox IT InTELL) geteilt wurde und verdächtigen Zeichen, die wir über unsere eigenen Analysen wahrnahmen, sind wir überzeugt von der Verbindung zwischen CryptXXX und dem Reveton Team. Aufgrund Revetons langer Historie von erfolgreicher und groß angelegter Verbreitung von Schadsoftware erwarten wir, dass CryptXXX sehr verbreitet werden wird. Während wir viele Fälle von neuer Erpressungssoftware in den letzten Monaten beobachten konnten, wurden viele von weniger erfahrenden Handelnden geschrieben und/oder verbreitet und hatten deshalb kaum Zugkraft. Diese, die im Zusammenhang mit erfahreneren Agierenden stehen (wie Locky), verbreiteten sich schnell. Durch die Vielzahl an Übersetzungen, die für die Bezahlseite zur Verfügung stehen, scheint es so, als würde das Reveton Team diese Erwartungen teilen.

Danksagung

Danke an Frank Ruiz von Fox IT InTELL [6] für das Teilen der deutlichen Hinweise für den Zusammenhang zwischen CryptXXX und Reveton.

Quellen

[2] - http://malware.dontneedcoffee.com/2015/12/xxx-is-angler-ek.html

[3] - http://krebsonsecurity.com/2016/04/blackhole-exploit-kit-author-gets-8-years/

[4] - http://malwdontneedcoffee.com/2013/10/paunch-arrestationthe-end-of-era.html

[5] - http://malware.dontneedcoffee.com/2015/02/RevetonWinter2015.html

[6] - https://www.fox-it.com/intell/

Indicators of Compromise (IOC’s)

|

IP/Domain |

Comment |

|

146.0.42.68 |

CryptXXX checkin server |

|

rp4roxeuhcf2vgft.onion.to |

CryptXXX payment site |

|

rp4roxeuhcf2vgft.onion.cab |

CryptXXX payment site |

|

rp4roxeuhcf2vgft.onion.city |

CryptXXX payment site |

|

104.193.252.245 |

Bedep C&C IP |

|

md5 |

sha256 |

Comment |

|

3776ec795ef3aa649ff48fcf83c87713 |

41dbbc60b8921709c5eb187cf03e60701e3b172e6deebdb67dd66c8cb3666b90 |

Zip archive with most of the mentioned content |

|

17697e1829f0d18d2051a67bc2bca134 |

ab7a58b6e50be6b9bcb926c550ff26669601bbd8bfd922a5b32756e663b25a67 |

Bedep 1809 first stream dll CryptXXX |

|

d4439055d2d63e52ffc23c6d24d89194 |

1036c84a003378907560356642bb065caef961f9dbc5c3b2a4954d5cbe7100df |

Bedep 1809 update stream dll1 |

|

3e75e8238a6bbd8817164658696198af |

1036c84a003378907560356642bb065caef961f9dbc5c3b2a4954d5cbe7100df |

Bedep 1809 update stream exe2 - Dridex 222 |

|

de882c049be133a950b6917562bb2313 |

e53610a977b65c01b275e37aefad7884368dfe00b50750e35b6c8c87556a2c06 |

Bedep 1809 update stream dll3 |

|

bfb8f7f6cbe24330a310e5c7cbe99ed4 |

a4e9c151a50595b59e787dd3b361ac53d02dd7f212d6b22639dc01776c886d05 |

CryptXXX |

|

0c3431dbb8cd0478250eb4357257880e |

565dadb36e1d8b0c787d0d5e4cd7ec8c24cac1d6b37637427547ae465ab0fff0 |

CryptXXX |

|

cd2d085998a289134ffaf27fbdcbc8cb |

0b12584302a5a72f467a08046814593ea505fa397785f1012ab973dd961a6c0e |

CryptXXX |

|

d65f155381d26f8ddfa304c83b1ad95a |

eaa857c95fca38ca08411b757f4ad2a841cfb9782deca8abf64aada445923c0d |

Bedep “Private stealer” |

|

b824d94af0f981106ec2a12d0c4cc1c0 |

5bfae47c9fda81243b50b6df53ac4184d90a70000894fa2a516044fa44770cfd |

Bedep “Private stealer” |

|

971c578c9dea43f91bfb44ceac0ee01d |

59ddf36a9e85f4cf82a6511b49cfcdd9e4521b17f7e245f005e18418176ff4aa |

Bedep Pony “news.php” (May 2015) |

|

70a377690917a98e6ee682f7941eb565 |

ad3cc219a818047d6d3c38a8e4662e21dfedc858578cb2bde2c127d66dfeb7de |

Bedep Pony “news.php” (December 2015) |

|

728733095fe2c66f91a19ebde412dd25 |

dff7c0aac326f210705e4f53cd78a57cb277e80ecec7bdffd6f68db3bdda39c3 |

Reveton - 2015-04-14 |

Select ET Signatures that would fire on such traffic:

2819805 || ETPRO TROJAN CryptXXX Ransomware Checkin

2819806 || ETPRO TROJAN CryptXXX Possible Payment Page

2021418 || ET TROJAN Bedep HTTP POST CnC Beacon

2022467 || ET TROJAN Bedep Connectivity Check M2

2811284 || ETPRO CURRENT_EVENTS Angler or Nuclear EK Flash Exploit M2

2815452 || ETPRO CURRENT_EVENTS Angler EK Landing/RIG EK Landing Dec 23 2015 Common Construct

2815888 || ETPRO CURRENT_EVENTS Possible Angler EK Landing Jan 21 M3

2816926 || ETPRO CURRENT_EVENTS Possible Angler EK Landing URI Struct M5 Apr 06

2816932 || ETPRO CURRENT_EVENTS Angler EK Landing with URI Primer Apr 06

2816933 || ETPRO CURRENT_EVENTS Angler EK Apr 07 2016

2816941 || ETPRO CURRENT_EVENTS Angler EK Flash Exploit URI Struct Apr 07 IE

2819646 || ETPRO CURRENT_EVENTS Angler EK Payload Apr 08 2016