Viele E-Mail-Provider, Kunden und Anti-Spam-Engines sind sehr geschickt beim Erkennen von Spams geworden, aber bösartige Mitteilungen, die über sehr bekannte, legitime Anbieter geschickt werden, sind sehr viel schwerer abzufangen. Cyber-Kriminelle suchen ständig nach neuen Wegen, um diese Engines zu umgehen, und es ist ihnen im jüngsten Beispiel für innovative Vorgehensweisen bei der Verbreitung von Malware gelungen, PayPal-Dienste in einer kleinen Kampagne zu kapern.

Analysten von Proofpoint stellten vor Kurzem einen interessanten Missbrauch eines legitimen Dienstes zur Verbreitung von bösartigen Inhalten fest. Insbesondere sahen wir E-Mails mit dem Betreff „Sie haben eine Zahlungsaufforderung“, die von PayPal kamen. Der Absender scheint nicht gefälscht zu sein. Stattdessen wird die Spam mit der Anmeldung bei PayPal (oder über ein gestohlenes Konto) generiert, und anschließend wird das Portal zur „Zahlungsaufforderung“ genutzt. Wir sind nicht sicher, wie viel von diesem Prozess automatisch abläuft und wie viel manuell, aber das E-Mail-Volumen war gering.

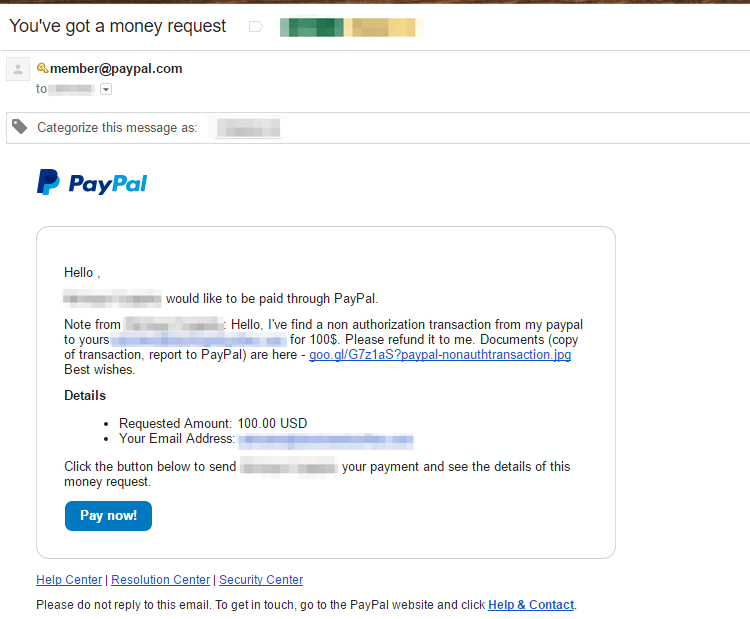

Abbildung 1: E-Mail mit bösartigem Inhalt

Die tatsächliche E-Mail-Adresse ist in Abbildung 1 unkenntlich gemacht, aber die Nachricht wurde an einen Gmail-Posteingang geschickt. Gmail blockierte die Mail nicht, weil sie legitim erschien. Die Zahlungsaufforderungsfunktion von PayPal erlaubt die Hinzufügung eines Kommentars zur Aufforderung, wo der Angreifer eine personalisierte Mitteilung verfasste und eine bösartige URL einfügte. Der Empfänger kann dabei also auf diese „Social Engineering“-Masche hereinfallen und 100 $ verlieren, oder er kann auf den Link klicken und sich mit Malware infizieren – oder beides.

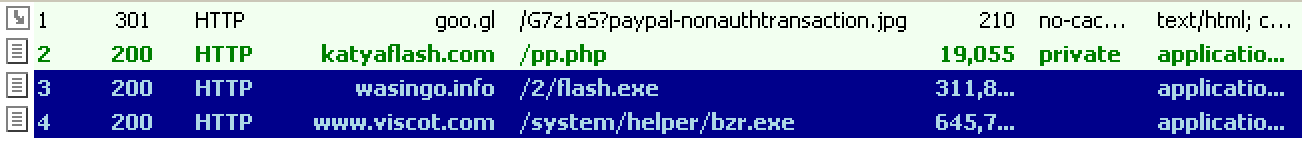

Klickt der Anwender auf den Goo.gl-Link, wird er zu katyaflash[.]com/pp.php weitergeleitet, das ein unkenntlich gemachte JavaScript-Datei mit dem Namen paypalTransactionDetails.jpeg.js in das System des Nutzers herunterlädt. Öffnet der Anwender dann die JavaScript-Datei, lädt sie ein ausführbares Programm von wasingo[.]info/2/flash.exe herunter. Dieses ausführbare Programm ist Chthonic, eine Variante des Zeus-Banking-Trojaners. Das Befehls- und Kontrollprogramm (C&C) dafür ist kingstonevikte[.]com. Der folgende Screenshot zeigt die Abfolge dieser Schritte genauer:

Abbildung 2: Netzverkehr, der damit beginnt, dass der Nutzer auf die bösartige URL klickt und die heruntergeladene JavaScript-Datei öffnet

Es ist auch interessant, dass Chthonic eine zweite Stufe des Schadcodes herunterlädt, eine bisher noch nicht dokumentierte Malware „AZORult”, die wir derzeit untersuchen:

Abbildung 3: Intern verwendetes Logo des AZORult-Moduls

Fazit

Auch wenn der Umfang dieser Kampagne relativ klein erschien (dieses Beispiel wurde nur durch eine unserer Spamfallen entdeckt; zum Zeitpunkt dieses Blogs wurde der bösartige Link laut Google Analytics nur 27 Mal angeklickt), ist die Technik doch interessant und besorgniserregend. Für Nutzer ohne einen Malware-Schutz, der manipulierte Links in E-Mails und/oder Phone Homes an Steuer- und Kontrollprogramme erkennen kann, ist das Gefahrenpotenzial hoch. Gleichzeitig birgt der kombinierte „Social Engineering“-Ansatz für Zahlungsaufforderungen über PayPal von einer scheinbar legitimen Quelle zusätzliche Risiken für ungeschulte oder unaufmerksame Empfänger, selbst wenn sie nicht mit Schadcodes infiziert werden.

PayPal wurde über diesen besonderen Missbrauch des Dienstes informiert, aber dies ist einmal mehr eine Technik, die Cyber-Kriminelle nutzen können, um traditionelle Schutzmaßnahmen unabhängig vom spezifischen Provider zu umgehen.

Hinweise auf Angriffe (Indicators of Compromise, IOC)

| IOC | IOC Type | Description |

|---|---|---|

| [hxxp://goo[.]gl/G7z1aS?paypal-nonauthtransaction.jpg] | URL | URL in the email message |

| [hxxp://katyaflash[.]com/pp.php] | URL | URL after the goo.gl redirect (hosting the js) |

| 865d2e9cbf5d88ae8b483f0f5e2397449298651381f66c55b7afd4b750eb4da4 | SHA256 | paypalTransactionDetails.jpeg.js |

| [hxxp://wasingo[.]info/2/flash.exe] | URL | JavaScript payload |

| 0d2def167ecf39a69a7e949c88bb2096cfd76f7d4bf72f1b0fe27a9da686c141 | SHA256 | flash.exe |

| kingstonevikte[.]com | Domain | Chthonic C&C |

| [hxxp://www.viscot[.]com/system/helper/bzr.exe] | URL | Chthonic 2nd Stage hosting |

| 10d159b0ddb92e9f4b395e90f9cfaa554622c4e77f66f7da176783777db5526a | SHA256 | Chthonic 2nd Stage (AZORult) |

| [91.215.154[.]202/AZORult/gate.php] | URL | AZORult C&C |

Ausgewählte ET-Signaturen, die bei derartigem Datenverkehr ansprechen würden:

2810099 || ETPRO TROJAN Chthonic CnC Beacon

2811901 || ETPRO TROJAN Chthonic CnC Beacon

2821358 || ETPRO TROJAN Win32/Zbot Variant Checkin