Seit dem letzten Monat erkennen Proofpoint Forscher einen neuen Trend in bösartigen E-Mail-Kampagnen: angehängte JavaScript-Dateien. Während die Bedrohungsakteure seit Jahren Microsoft Office-Dateien mit eingebetteten bösartigen Makros benutzt haben und sowohl die Benutzer als auch die meisten Antivirus-Anwendungen allgemein die Gefahren von ausführbaren .exe-Dateien kennen, wurden .js-Dateien direkt in E-Mails in der Vergangenheit nur gelegentlich verwendet. Außerdem erscheinen diese Kampagnen jetzt in noch nie da gewesenem Ausmaß mit Hunderten von Millionen von E-Mails in unserer gesamten Kundenbasis.

Warum also .js? Bryan Burns, Vice President der Bedrohungsforschung bei Proofpoint, meint hierzu:

„Die Anwender wurden darauf geschult, nicht auf exe-Anhänge zu klicken, aber wissen nicht einmal, was eine „.js“-Datei ist, oder dass sie genauso gefährlich sein kann... Das Symbol sieht aus wie ein Dokument. Das ist etwas verwirrend. In anderen Fällen haben die Anhänge ihre Dateierweiterung umbenannt, so dass sie wie ein erlaubter Dateityp aussehen, auch wenn Windows das JavaScript richtig ausführt, wenn der Benutzer erst einmal in einer E-Mail darauf doppelgeklickt hat.“

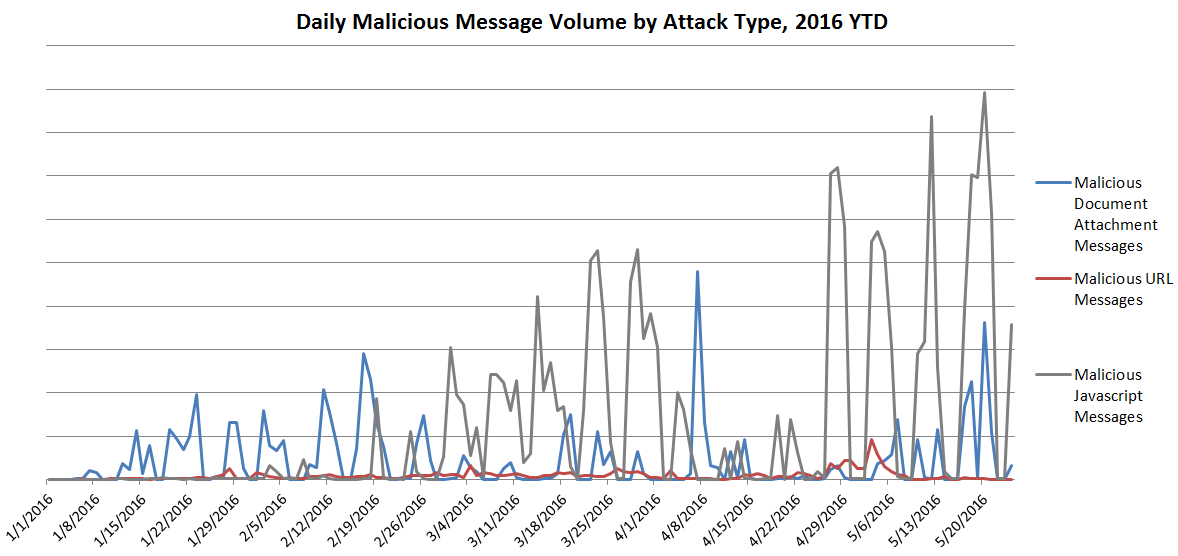

Die schiere Nachrichtenmenge ist ein weiteres Unterscheidungsmerkmal dieser Kampagnen. Die folgende Grafik zeigt die relativen Mengen von .js-Anhängen im Vergleich zu anderen bösartigen Dokumenten in den jüngeren Kampagnen. js-Nachrichten übersteigen zu Spitzenzeiten alle anderen Dokumentanhänge um den Faktor 4-8:

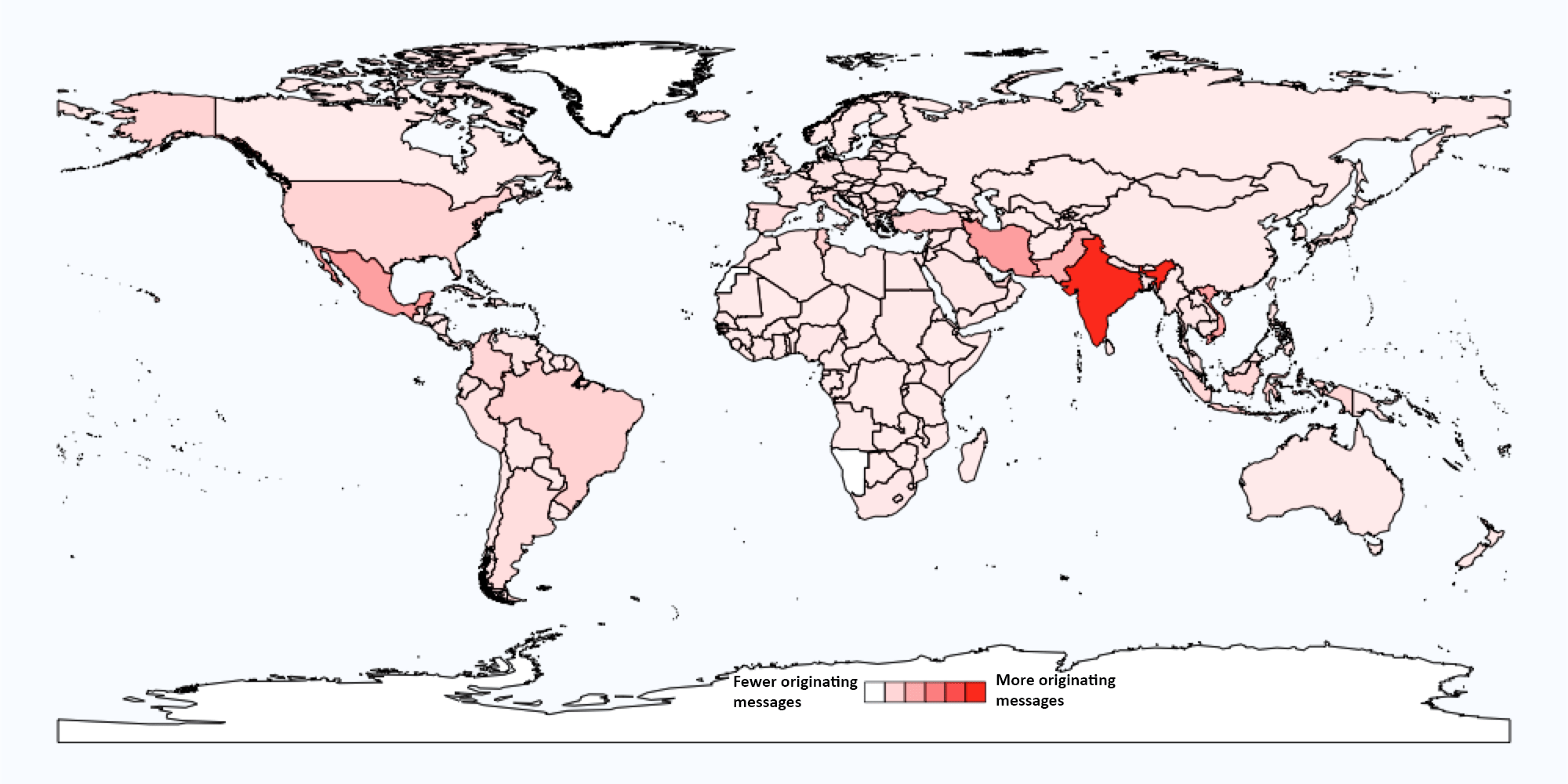

Dies sind in der Tat die größten in den letzten Jahren von den Proofpoint-Forschern beobachteten Kampagnen. Sie basieren auf der massiven Nutzung von Botnetzen zur Verteilung immenser Mengen bösartiger E-Mails. Die Botnetze gibt es weltweit, aber Indien und Vietnam sind bei weitem die größten Quellen von IP-Adressen für diese Kampagnen. Die folgende Abbildung zeigt die relative Anzahl der Nachrichten für die einzelnen Länder, aus denen sie stammen.

Die Größe der Kampagnen legt nahe, dass die Bedrohungsakteure auf die Benutzernaivität in Bezug auf diesen selten verwendeten Ansatz zählen. Während in vielen der E-Mails in diesen Kampagnen die .js-Dateien unverändert angehängt sind, verwenden andere verschleiertes JavaScript, kommen mit veränderten Dateierweiterungen einher oder treten als komprimierte Dateien auf, um die bösartige Natur der angehängten Dateien für den Empfänger zu verschleiern.

Obwohl diese Technik auch zuvor schon durch Ransomware-Varianten wie Teslacrypt und Crypto verwendet wurde, zielen diese Kampagnen fast ausschließlich auf Locky und Dridex ab. Wir haben wenig Branchenausrichtung oder vertikale Ausrichtung vorgefunden, aber weil Dridex landes- und bankspezifische Einsetzungen nutzt, haben wir einige geospezifischen Ausrichtungen in den USA, Großbritannien und Westeuropa gesehen. Locky dagegen funktioniert eher nach dem Schrotflintenprinzip. Es gibt einfach riesige Mengen und wenig Ausrichtung.

Darüber hinaus haben sich die Lock-E-Mails, die in diesen Kampagnen verwendet werden, gegenüber anderen Kampagnen mit Standard-Microsoft Office-Dokument-Anhängen nicht dramatisch geändert. Das Ziel der Bedrohungsakteure bleibt, die Empfänger dazu zu verleiten, auf die angehängten Dateien zu klicken, auch wenn die Empfänger dann nicht mehr den zusätzlichen Schritt gehen müssen, die Makros zu aktivieren. Die JavaScript-Dateien werden sofort ausgeführt und versuchen sofort, die Malware direkt zu installieren.

Diese Kampagnen sind beunruhigend, weil

- Die massiven Volumina das Risiko drastisch erhöhen, Empfänger ohne ausreichenden elektronischen Schutz vorzufinden, oder Empfänger, welche die potentielle Bösartigkeit der Dateianhänge nicht erkennen und

- Die Dateien sind nicht sofort als bösartig erkennbar (wie EXE-Dateien) und erzeugen keine makrobezogenen Warnmeldungen.

Sowohl für Unternehmen wie für Privatpersonen bedeutet das, dass die Nutzung von Anti-Malware-Lösungen, die fortschrittliche Bedrohungen erkennen, wichtiger denn je wird. Zugleich müssen wir sicherstellen, dass die Nutzer wachsam bleiben, E-Mails mit Sinn und Verstand behandeln und sich der wachsenden Vielfalt von angehängten Dokumenten bewusst sind, die möglicherweise schädlich sind.