Las amenazas internas pueden venir de cualquier lugar en cualquier momento. Aunque hay eventos desencadenantes e indicadores de amenazas internas bien conocidos, uno de los aspectos más complicados de la contención de amenazas internas es identificar a un usuario capaz de provocar daño a la empresa, ya sea de manera intencionada o no. Esta incertidumbre puede ser desalentadora. Y es una de las razones por las que las amenazas internas se han convertido en uno de los principales desafíos para los CISO a nivel mundial.

La investigación de amenazas internas suele ser reactiva. Los administradores de ciberseguridad se centran los usuarios de riesgo, como los empleados que abandonan la empresa, los inmersos en un plan de mejora de rendimiento, o los contratistas, una vez que han descubierto el riesgo potencial que suponen para la empresa.

Se trata de una opción válida para abordar los riesgos conocidos. Pero, ¿qué ocurre con los riesgos desconocidos? Proofpoint Insider Threat Management (ITM) cuenta con funciones que ayudan a los equipos de seguridad a hacer exactamente eso, gracias a políticas dinámicas en el endpoint.

La supervisión reactiva plantea problemas

Los usuarios de mayor riesgo de una empresa suelen pertenecer a varias categorías. Se trata de usuarios que:

- Muestran un comportamiento de riesgo, como descargar un gran volumen de archivos sensibles.

- Pertenecen a un grupo de usuarios de riesgo predeterminado, por ejemplo, empleados que abandonan la empresa, usuarios con privilegios con acceso a datos y sistemas sensibles, y VAP (Very Attacked People™, o personas muy atacadas).

- Tienen una puntuación de riesgo alta en varios de los indicadores.

Los equipos de seguridad suelen crear políticas manuales para supervisar a estos usuarios en busca de comportamientos inusuales o de riesgo. Cuando la actividad de un usuario infringe la política de la empresa, se detecta su actividad y se notifica a los equipos de seguridad. Estos equipos pueden seguir supervisando al usuario y aplicar controles de prevención cuando sea necesario.

Se trata de un enfoque sólido. Pero depende de la identificación del usuario de riesgo con antelación, de la supervisión de su comportamiento y de cambios manuales en las políticas. Los equipos que no dispongan de una estrategia para identificar a los usuarios de riesgo, puede que opten por considerar “de riesgo” a todos los usuarios. Sin embargo, la recopilación de datos de todos los usuarios es ineficaz. Sobrecarga al equipo de seguridad con demasiadas alertas y falsos positivos.

Otro desafío para los equipos de seguridad es la protección de la privacidad de los usuarios, a fin de garantizar el cumplimiento de las obligaciones normativas. La obtención de imágenes, como capturas de pantalla, es fundamental en la investigación de una amenaza interna. Puede proporcionar una prueba irrefutable para demostrar las intenciones de un usuario. Sin embargo, la recopilación permanente de dicha información plantea problemas de privacidad, sobre todo en regiones con normativas de privacidad estrictas. El equilibrio entre seguridad y los controles de privacidad requiere que la recopilación de datos se realice solamente cuando sea absolutamente necesario.

Identifique a los usuarios de riesgo con políticas dinámicas

Proofpoint ITM disminuye la dificultad de identificar a los usuarios de mayor riesgo en todo momento. Gracias a políticas dinámicas en el endpoint, los equipos de seguridad no necesitan crear políticas basadas en usuarios o grupos específicos. En lugar de eso, pueden cambiar de manera dinámica y flexible la política de supervisión de un usuario en tiempo real si el usuario activa una alerta. Las políticas dinámicas permiten a los equipos de seguridad hacer lo siguiente:

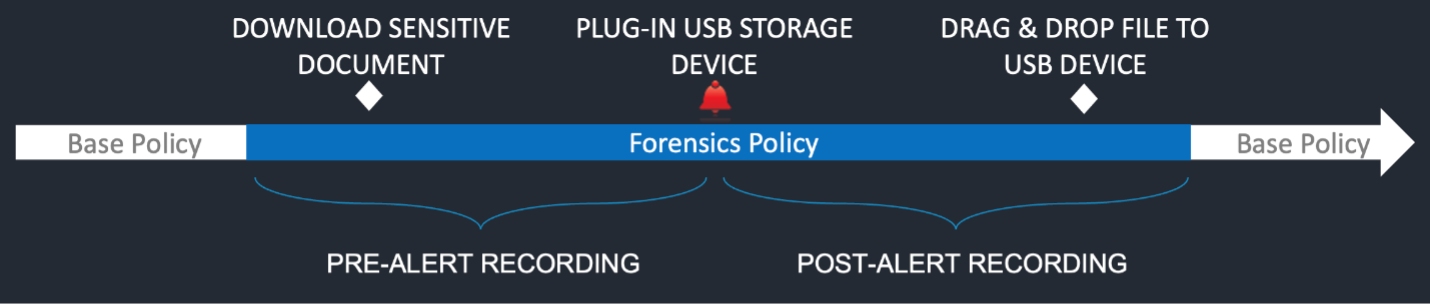

- Cambiar la política del agente del endpoint: de solo metadatos a modo captura de pantalla durante un tiempo específico antes y después de la alerta.

- Realizar capturas de pantalla solamente cuando el comportamiento sea de riesgo y se haya generado una alerta, protegiendo así la privacidad del usuario.

- Definir cuándo se aumentan o disminuyen las políticas de visibilidad y control en el endpoint.

Caso de usuario: empleados que dejan la organización

Veamos un ejemplo de un empleado saliente. Eva es investigadora de una empresa de ciencias de la vida. Tiene acceso a datos confidenciales sobre vacunas debido a la naturaleza de su puesto.

Se la considera usuario de bajo riesgo. Eso significa que se capturan metadatos cuando realiza algún movimiento de datos, como subir un archivo PPT con datos sensibles al sitio web de un partner o subir un documento estratégico a la carpeta de sincronización en la nube de la empresa. Sin embargo, no se capturan comportamientos de Eva como la manipulación del Registro de Windows o cualquier control de seguridad, o la descarga de una aplicación no aprobada.

Eva va a realizar un largo viaje y quiere descargar algunos documentos para leerlos durante el mismo. Conecta una llave USB para copiar los documentos. Puesto que está intentando copiar un documento con información patentada confidencial, se genera una alerta al conectar la llave USB.

La alerta hace que el agente del endpoint empiece a realizar capturas de pantalla durante un período de tiempo determinado antes de volver a la política base de captura solamente de metadatos. La captura de pantalla realizada durante la política forense puede utilizarse para respaldar y acelerar una investigación. Proporciona una prueba irrefutable para los equipos de seguridad, RR. HH., legal y de privacidad de la empresa.

Caso de usuario de un empleado que deja la organización e intenta mover datos

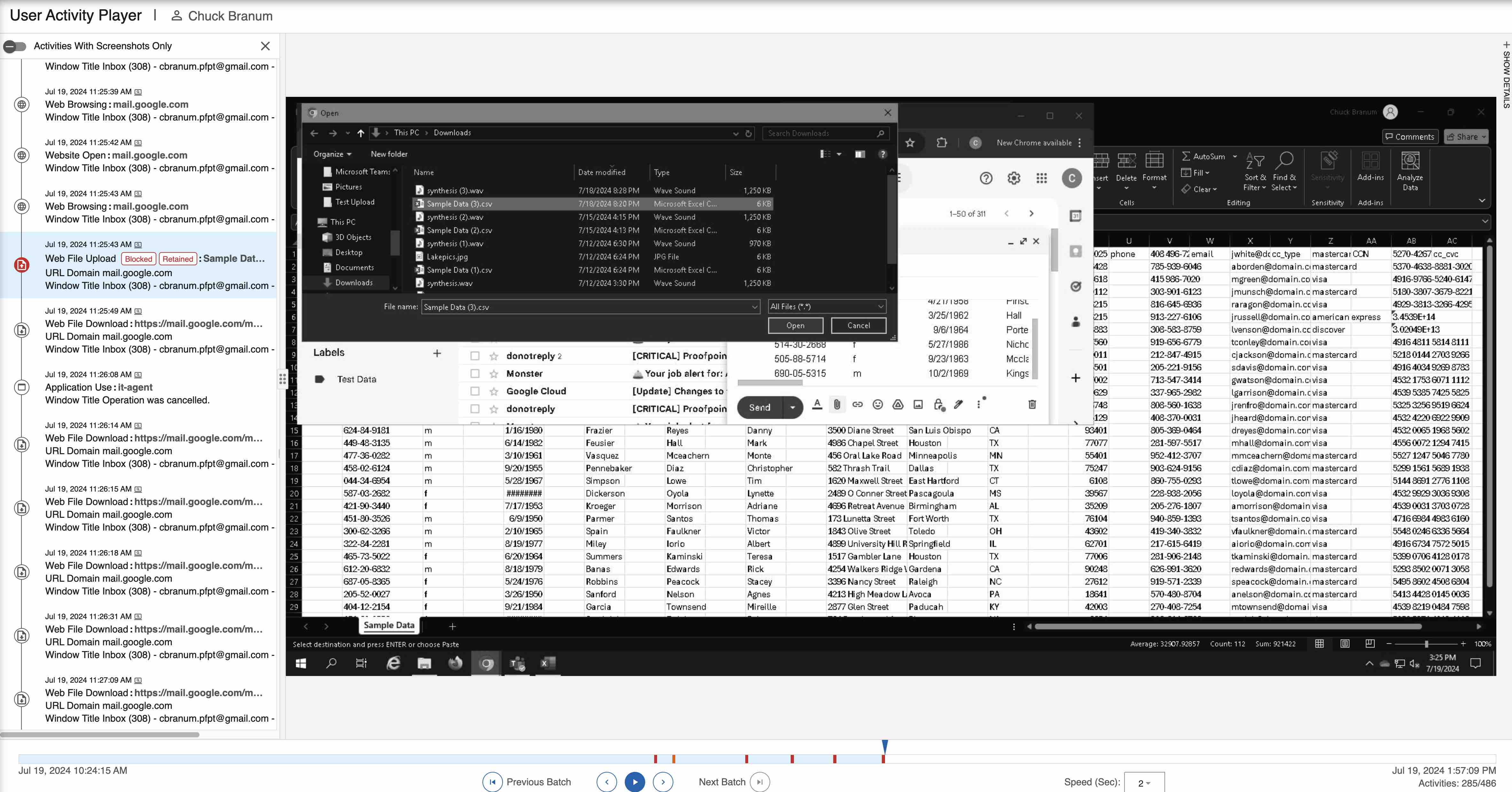

El analista de seguridad recibirá una alerta que indica que Eva ha conectado una llave USB. Pueden ver una cronología de la actividad y capturas de pantalla de Eva, lo que les ayudará a comprender exactamente lo que ha estado haciendo antes y después de que se generara la alerta. Este contexto adicional le ayudará en la investigación ya que permite demostrar la intención.

El analista de seguridad puede pasar por las capturas y avanzar o retroceder para obtener una vista completa de la actividad de Eva antes, durante y después de la alerta. En lugar de rebuscar entre un gran número de alertas, el analista cuenta con contexto y alertas específicos que la ayudan a fundamentar la respuesta en las acciones del usuario.

Vista cronológica de las actividades y capturas de pantalla del usuario en Proofpoint ITM

Las políticas dinámicas ayudan a mejorar la eficacia de los analistas de seguridad

Las políticas dinámicas para endpoints de Proofpoint ITM ayudan a los analistas de seguridad a resolver uno de sus principales desafíos: supervisar a los usuarios de riesgo capaces de provocar daños en la empresa, como un daño financiero o reputacional.

Con políticas dinámicas, los analistas de seguridad no necesitan saber con antelación quiénes son sus usuarios de riesgo. En su lugar, pueden crear reglas que empiecen a supervisar a un usuario en el momento que muestre un comportamiento de riesgo. Las políticas dinámicas cambian las responsabilidades del analista de seguridad, que pasan de crear políticas manuales a responder de manera dinámica al comportamiento de riesgo de un usuario. Esto a su vez optimiza el trabajo de los analistas. Las políticas dinámicas les ayudan a:

- Realizar cambios en las políticas en tiempo real, lo que reduce la carga de tener que crear políticas manuales para un usuario concreto.

- Garantizar la objetividad al centrarse en los comportamientos de riesgo en toda la organización, en lugar de para usuarios específicos.

- Preservar la privacidad del usuario realizando capturas de pantalla de su actividad solamente si se genera una alerta.

- Reducir su carga de trabajo ofreciendo alertas prácticas.

- Acelerar las investigaciones ofreciendo detalles contextuales y pruebas irrefutables.

- Disminuir las necesidades de almacenamiento de datos realizando solamente capturas de pantalla y metadatos cuando sea necesario.

Más información

Obtenga más información sobre Proofpoint ITM y cómo puede ayudarle a contener las amenazas internas. También conocer las últimas tendencias sobre la pérdida de datos y las amenazas internas en nuestro informe Data Loss Landscape 2024.