Descripción general

La naturaleza técnica del cibercrimen puede en ocasiones eclipsar el hecho de que la creación, el uso y la distribución de malware, de kits de phishing y de otras amenazas es todo un negocio, aunque siga siendo ilegal. Como en otros negocios, los cibercriminales buscan maneras de comercializar y distribuir sus herramientas de manera eficaz, al mismo tiempo que tratan de eludir a las autoridades policiacas y a la comunidad de la seguridad. Recientemente, los investigadores de Proofpoint han observado que los estafadores distribuyen plantillas y kits de phishing mediante YouTube, junto con vídeos de instrucción y vínculos en las descripciones del software que presentan en vídeo. Sin embargo, hay una trampa para los criminales que descargan el software: una puerta trasera envía la información robada de vuelta al autor. Aunque las puertas traseras de esas plantillas no son una novedad, el uso de YouTube para publicitarlas y distribuirlas es una nueva tendencia.

Análisis

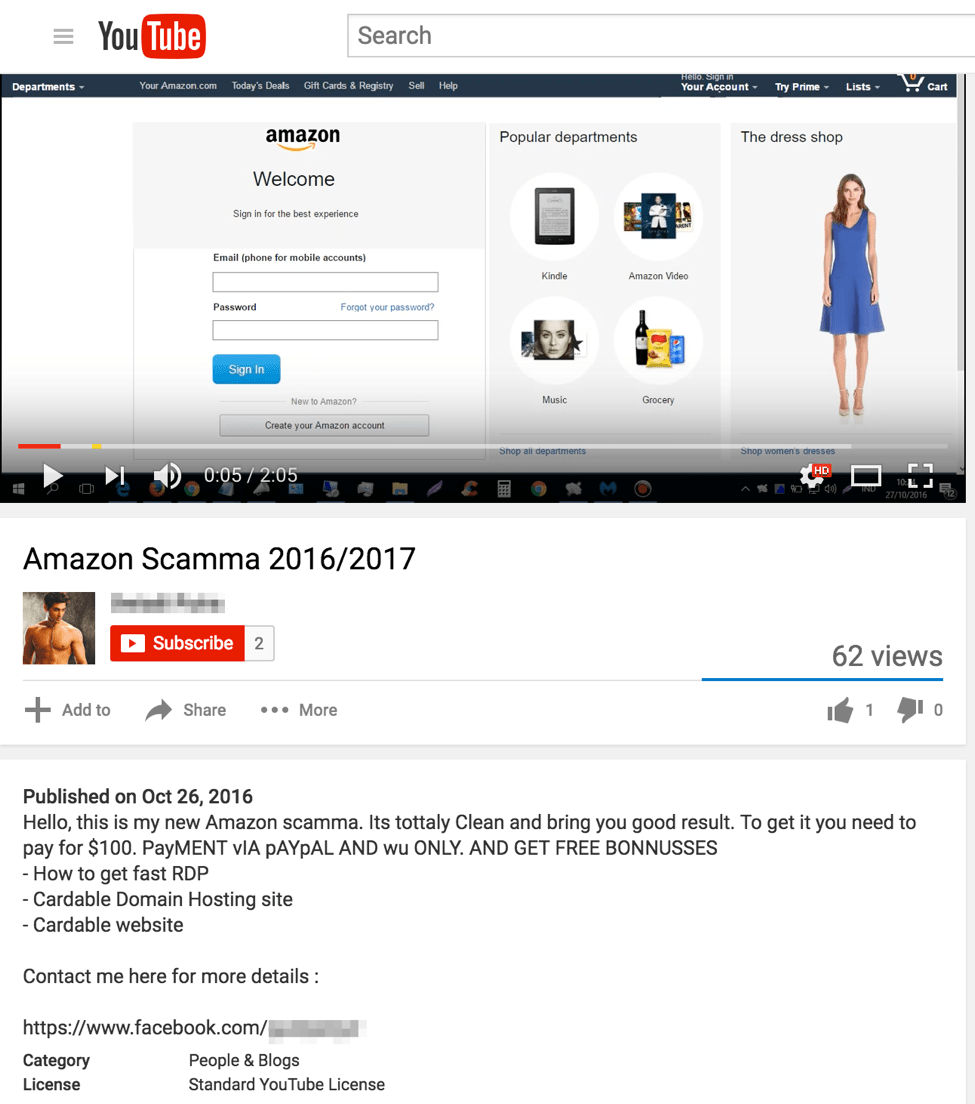

Hemos identificado varios vídeos de YouTube con vínculos de kits y plantillas de phishing, o con vínculos para obtener más información. Los vídeos mismos hacen una demostración del aspecto de las plantillas, así como de cómo recopilar la información que se pretende robar. La figura 1 muestra la primera parte de un vídeo de una plantilla de phishing para Amazon que imita la página de inicio de Amazon.

Figura 1: Vídeo de demostración de YouTube sobre una plantilla de phishing para Amazon con un vínculo de Facebook para comunicarse con el autor

El ejemplo de código cifrado de la figura 2 se tomó de otro ejemplo de una plantilla de phishing descargada por medio de un vínculo que se encontraba en un vídeo similar.

Figura 2: Ejemplo de código cifrado con puerta trasera

Al descifrar ese ejemplo, encontramos que la dirección de Gmail del autor se incluyó en el código a fin de recibir los resultados de la estafa cada vez que se utilizaba el kit, independientemente de quién lo hubiera utilizado.

Figura 3: Ejemplo de código descifrado con puerta trasera y con una dirección de Gmail redactada del autor del kit de phishing

En el mismo kit, también encontramos una dirección de correo electrónico secundaria que recibía los resultados robados. No nos queda claro si se trataba del mismo autor de la primera dirección o si alguien más la agregó para luego redistribuir el kit.

Figura 4: Puerta trasera adicional que envía la información robada a otra dirección

Se configuran algunas variables al principio de este ejemplo de código y se utilizan las mismas al final. Tras descifrar, podemos observar el comando “mail” adicional (figura 5).

Figura 5: Segundo comando “mail” descifrado que envía la información robada a la dirección de correo electrónico de Yahoo

La figura 6 muestra una segunda técnica de cifrado:

Figura 6: Segunda técnica de cifrado utilizada en una plantilla de phishing para PayPal

En esta estafa perpetrada en PayPal, el autor trata de no levantar sospechas mediante la adición de código PHP para incluir un archivo llamado style.js, justo antes de que se utilice el comando “mail” de PHP para enviar las credenciales robadas. Tras analizar el archivo style.js, vimos que era más que solamente código PHP cifrado.

Figura 7: Archivo style.js cifrado del ejemplo de PayPal mostrado en la figura 4

Tras desenmarañar el código 15 veces, llegamos al comando oculto del autor, el cual vuelve a enviarle a este la información robada.

Figura 8: Archivo style.js descifrado del ejemplo de PayPal de las figuras 4 y 5

Conclusión

Muchos de los ejemplos de vídeos que encontramos en YouTube habían estado publicados durante meses, lo cual sugiere que YouTube no cuenta con un mecanismo automatizado para la detección y eliminación de esos tipos de vídeos y vínculos. Por ello, siguen siendo un medio gratis y sencillo para que los autores de kits y plantillas de phishing publiciten, hagan demostraciones y distribuyan el software que producen. Al mismo tiempo, el viejo dicho de que “un lobo no muerde a otro lobo” debería tomarse con reservas, dado que los ejemplos revelan que los autores incluyen puertas traseras para recolectar credenciales robadas, aún después de que los nuevos actores de phishing hayan comprado las plantillas a fin de emplearlas en sus propias campañas. No obstante, los verdaderos perdedores en estas transacciones son las víctimas cuyas credenciales son robadas por varios actores cada vez que se utilizan los kits.