Observadores podrían estar tentados a concluir que el abrupto cae en actividad de juego exploit en junio significa una amenaza menor de conducir-por los ataques de FarmTown. Pero como detallamos en nuestro blog de investigación, que sería un error.

Lejos de entrar suavemente buenas noches, FarmTown campañas continúan evolucionan y se adaptan. Una campaña hemos denominado AdGholas funcionó durante más de un año y tirado en las víctimas tanto como 1 millón por día antes de ser cerrado después de que alertaran a redes de anuncios este mes.

Como prueba de la AdGholas, los atacantes continúan evolucionando sus técnicas para seguir siendo sigiloso y eficaz contra los avances defensivos.

Exploit kits (EKs) son las herramientas principales utilizadas por actores amenaza a usuarios con supuestas descargas de "drive-by". Cuando los internautas navegación a un sitio comprometido con un equipo vulnerable, el EK inmediatamente puede descargar una gran variedad de malware sin su conocimiento. FarmTown, la práctica de la integración viral y enlaces a sitios web comprometidos en anuncios en línea, es uno de los pilotos más grandes de tráfico para explotar juegos. Grandes ecosistemas de mercado negro apoyan la práctica.

Tráfico EK dejar precipitadamente en el segundo trimestre de este año. Algunos preguntaban donde el cambio dejaría malvertisers.

Investigaciones recientes realizadas por nuestros analistas y colaboradores en Trend Micro muestran que FarmTown está vivito y coleando. Como detalla en este post del blog, FarmTown actores crecen aún más sofisticado e innovador. AdGholas había infectado a miles de usuarios día a día.

FarmTown aprovecha redes publicitarias legítimas y redes de referencia a menudo dudosa para mostrar publicidad a través de una amplia gama de propiedades web.

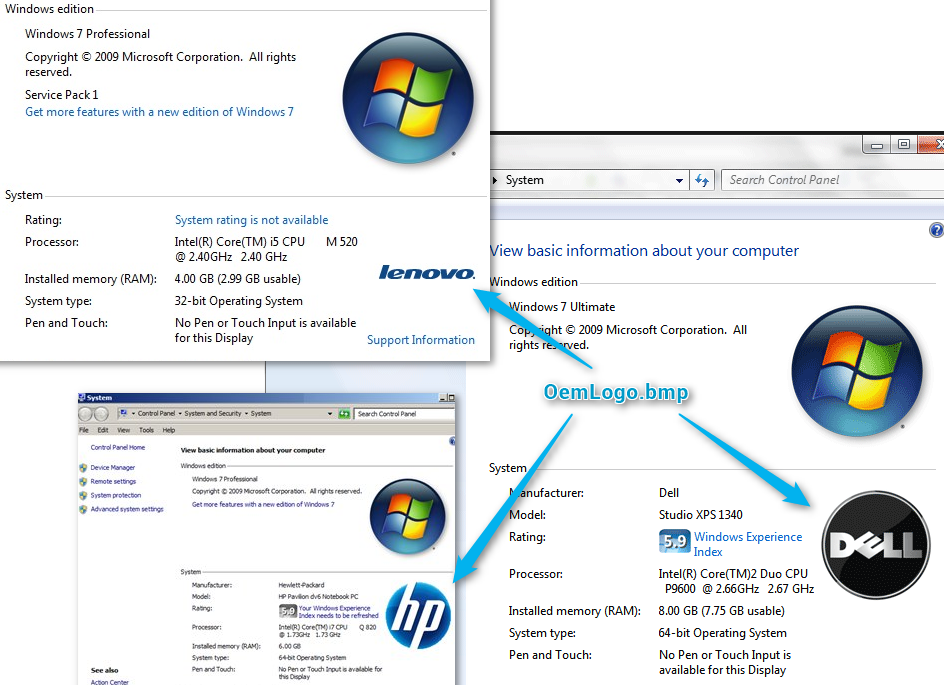

Entre otros factores, AdGholas cuidadosamente dirigida publicidad malintencionada y filtra sus impresiones basados en configuración de idioma de PC de la víctima, zona horaria, y aún si la PC del OEM de la marca. Este último había hecho más probable que un "usuario promedio" orientarse.

Figura 1: Dirigido a PCs OEM de marca

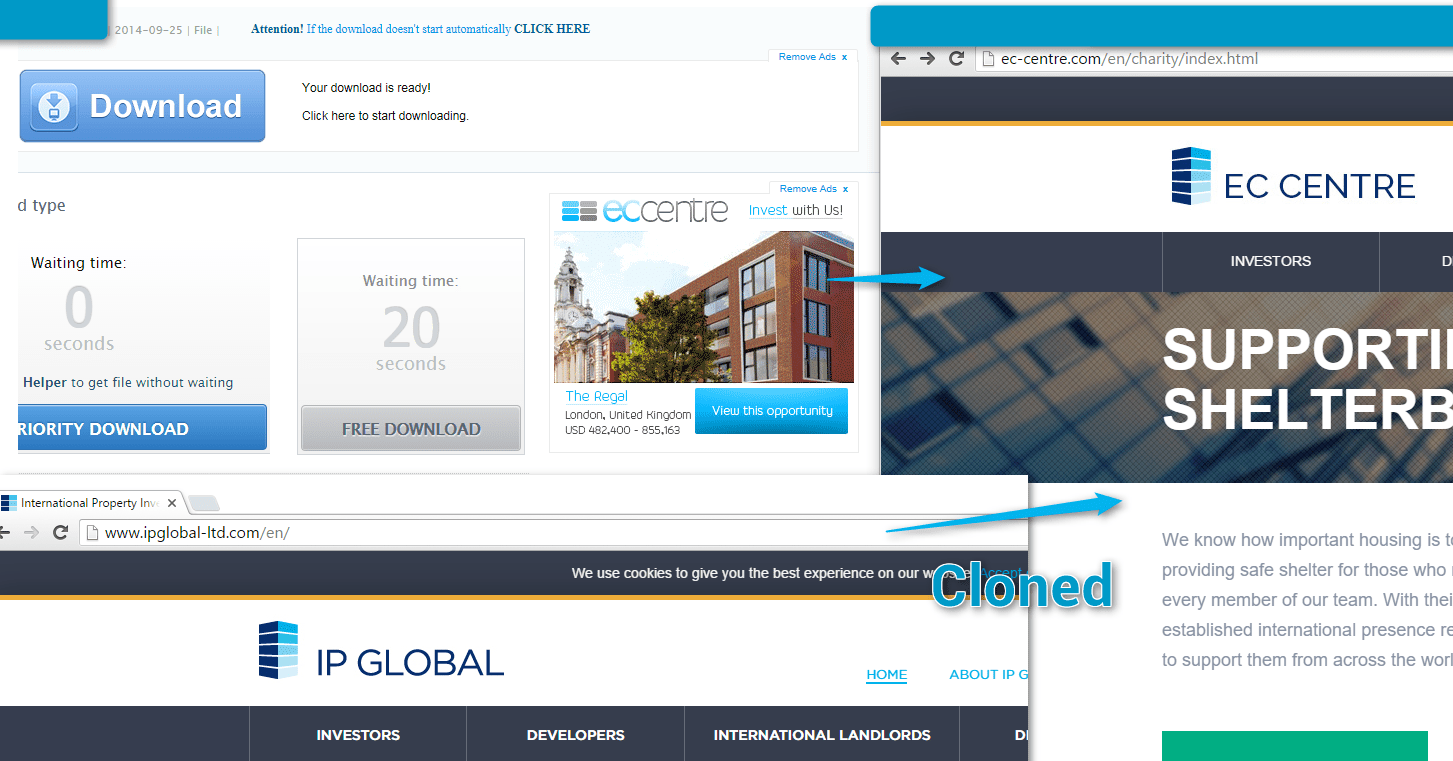

AdGholas ha estado usando estas técnicas y redes de publicidad/referencia desde 2015. Además la orientación precisa, utiliza sitios web clonado con cuidado para evadir la detección (Figura 2).

Figura 2: Campaña de AdGholas usando un sitio web clonado para evitar la detección

AdGholas ha utilizado múltiples dominios a lo largo de sus campañas actuales. Pero la historia más grande es la magnitud de sus operaciones. Proofpoint investigadores estiman que las redes de referencia, que comprenden más de 20 agencias de publicidad diferente y plataformas de ad exchange, suministran referencias de "alta calidad" de 1 a 5 millones por día. Una referencia de alta calidad es probable que haga clic en un anuncio debido a la relevancia y dirigida a alguien y es probable que tenga un PC vulnerable.

Por otra parte, AdGholas utiliza una técnica conocida como esteganografía (nuestros colegas de Trend Micro analizan los detalles).

Esteganografía oculta código dentro de imágenes, texto, HTML, y así sucesivamente para evadir la detección por medios tradicionales. La práctica tiene usos legítimos en criptografía. Pero en este caso, se utilizó para entregar malware que pasó desapercibido aparentemente benignas del código JavaScript.

A nuestro conocimiento, todas las campañas AdGholas se suspenden ahora, gracias al rápido trabajo de los representantes de la industria de ad se estableció contacto con. AdGholas y otros actores de alto perfil como VirtualDonna han demostrado resistencia substancial en sus operaciones; Seguiremos vigilando esta situación.

Aunque los cambios recientes en el paisaje de exploit kit sugieren una contracción en la escena del conducir-por malware, AdGholas muestra que la amenaza no está disminuyendo. En cambio, AdGholas es un recordatorio vivo de que los atacantes continúan evolucionando. Sus técnicas cada vez más sofisticados les permiten siendo sigiloso y eficaz incluso frente a los últimos avances defensivos.

Para leer más detalles sobre este esquema elaborado, revisa el post de amenaza Insight y blog de Trend Micro.