El “sentido común” es un remedio recetado a menudo para las amenazas de malware basadas en correo electrónico: no hay que hacer clic en vínculos desconocidos, no hay que habilitar macros en documentos de destinatarios desconocidos y ni siquiera hay que leer los mensajes enviados por destinatarios desconocidos. Sin embargo, los actores de amenazas están poniendo a prueba el allgemeinbildung, o conocimiento general, de los germanohablantes con señuelos personalizados e ingeniería social, para entregar ransomware y troyanos bancarios aún en regiones en las que ya se ha experimentado la distribución a gran escala de malware como Dridex.

Recientemente, los investigadores de Proofpoint han observado numerosas campañas de correo electrónico dirigidas hacia regiones de habla alemana, particularmente Alemania y Suiza. Cargadas de troyanos bancarios y de ransomware, esas campañas a menudo requieren más de protección sofisticada que de sentido común.

Según algunas estimaciones, las pérdidas y los costos globales anuales relacionados con el cibercrimen alcanzan los billones de dólares. Se espera que solamente el ransomware llegue a sumar mil millones de dólares de ese total durante 2016, mientras que los troyanos bancarios, responsables de miles de millones de dólares en pérdidas durante los últimos años, continúan mostrando nuevas capacidades para robar información y credenciales. No obstante, las pérdidas superan por mucho los costos directos del pago de rescates o de tener que hacer frente a transacciones fraudulentas. A principios de este año, por ejemplo, varios hospitales de Alemania se vieron forzados a reprogramar operaciones quirúrgicas y a desactivar una variedad de equipo conectado al ser atacados por infecciones de ransomware.

Aunque el malware que circula en las regiones germanohablantes de Europa es diverso, gran parte del impacto que tiene en los individuos y en las organizaciones se debe a dos familias importantes: los troyanos bancarios y el ransomware.

Troyanos bancarios

De manera histórica, los actores de amenazas tenían que escoger entre distribuir malware a gran escala y personalizar los ataques, tales como los que se ven con el phishing de arpón. Sin embargo, recientemente hemos observado ataques personalizados a mayor escala, los cuales aumentan la eficacia de los señuelos de correo electrónico, mientras que aún se dirigen a grandes grupos de usuarios. En las regiones de habla alemana, los troyanos bancarios como Dridex y Ursnif acompañan esas campañas personalizadas.

No obstante, cabe mencionar que los actores pueden intercambiar fácilmente las cargas dañinas, de modo que la presencia de una amenaza no impide la aparición de otra con rapidez. Por ejemplo, aunque no se detalla en este artículo, Nymaim es otro troyano bancario cuya distribución hemos observado en las regiones germanófonas. Del mismo modo, independientemente de que las campañas se personalicen o no, los troyanos bancarios han ocasionado pérdidas considerables y, como se describe más adelante, todavía son muy eficaces con métodos que son más típicos del spam.

Dridex personalizado

El troyano bancario Dridex continúa apareciendo en muchas regiones, aunque a un menor volumen que el observado en 2015 y en la primera mitad de 2016. En su lugar, se utiliza principalmente en ataques dirigidos más pequeños y en el caso de la campaña que tuvo lugar en septiembre, la cual se explica a continuación, contiene inyecciones dirigidas a instituciones bancarias suizas. El señuelo, mostrado en la figura 1, contiene un saludo y menciones de “control de factura”, ambos personalizados.

Figura 1: Señuelo de Dridex personalizado

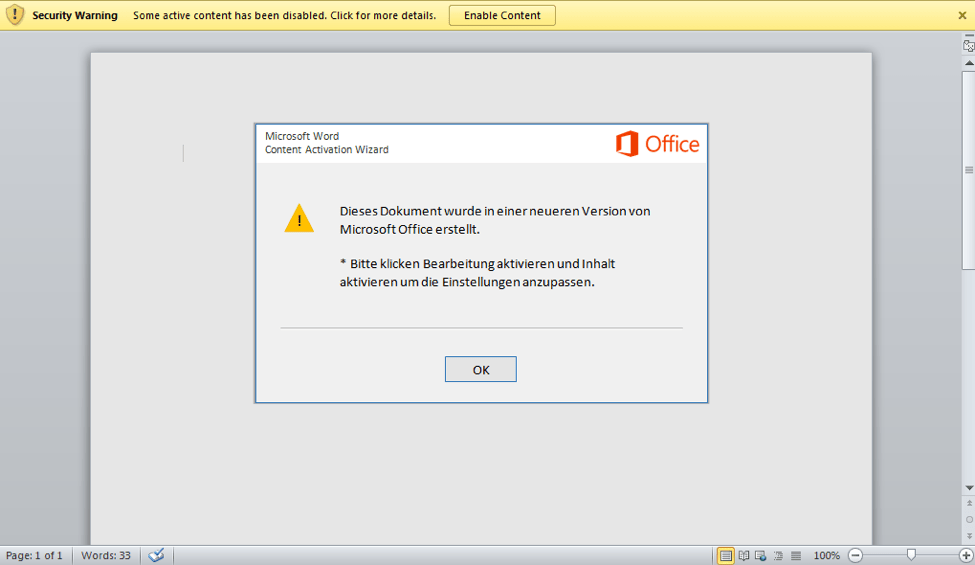

Figura 2: Documento de Microsoft Word malintencionado con macros que si llegan a habilitarse instalan el botnet 144 de Dridex

La instancia de Dridex se dirige principalmente a sitios financieros de Suiza con las inyecciones siguientes:

^https://(wwwsec|inba|banking|netbanking)\..+\.ch/authen/login(\?|$)

^https://.+\.ch/(authen|WEB_XSA_LOGIN)/login\.xhtml

^https://ebanking\-ch\d*\.ubs\.com/workbench/

^https://cs\.directnet\.com/dn/c/cls/

^https://nab\.directnet\.com/dn/c/cls/

^https://www\.postfinance\.ch/ap/ba/fp/html/e\-finance/

^https://ebanking\.raiffeisen\.ch/entry/

www3\.bankline\.

pioneer\.co-operativebank\.

Es importante recordar que la inclusión de un banco o servicio en la lista de inyecciones web utilizadas en troyanos bancarios no indica que el banco mismo haya sido afectado. En su lugar, significa que los ataques se dirigen de forma activa a los clientes de ese banco con el fin de realizar transferencias fraudulentas y otros robos por medio de ese malware.

El troyano bancario Dridex empleado en esta campaña tambiés de dirige a las aplicaciones siguientes:

crealogix,multiversa,abacus,ebics,agro-office,cashcomm,softcrew,coconet,macrogram,mammut,omikron,multicash,quatersoft,alphasys,wineur,epsitec,myaccessweb,bellin,financesuite,moneta,softcash,trinity,financesuite,abrantix,starmoney,sfirm,migrosbank,migros bank,online banking,star money,multibit,bitgo,bither,blockchain,copay,msigna,armory,electrum,coinbase,magnr,keepkey,coinsbank,coolwallet,bitoex,xapo,changetip,coinapult,blocktrail,breadwallet,luxstack,airbitz,schildbach,ledger nano,mycelium,trezor,coinomi,bitcore,avaloq,\*multiversa\*

Esa focalización en aplicaciones permite que los operadores de Dridex tracen de manera rápida y eficaz un perfil de los sistemas en busca de software que pueda ser atacado con fines lucrativos. Otros componentes brindan funciones de registro de pulsaciones para procesos específicos. Dichas funcionalidades permiten que los atacantes coloquen otro malware en la máquina infectada una vez que identifican un cliente que les interese.

Ursnif personalizado

Los mensajes personalizados, los cuales podrían incluir el nombre de la empresa en el cuerpo, el asunto y/o el nombre de un archivo adjunto, ocasionan que se descargue el malware si el usuario habilita las macros de los documentos como el que se muestra a continuación. El actor de personalización que distribuye esas macros ha introducido una nueva verificación de espacio aislado, en la cual la macro determina si hay al menos 50 procesos en ejecución en el sistema victimizado. Caso contrario, no se ejecuta la carga dañina malintencionada. Además, la carga dañina no se invoca a menos que la dirección de la víctima sea de Suiza. Esas y otras verificaciones se detallan aquí.

Figura 3: Documento de señuelo con macros malintencionadas que habilitan la descarga de Ursnif

Retefe

El troyano bancario Retefe se ha dirigido de manera tradicional hacia Austria, Suecia, Suiza y Japón, y también lo hemos observado dirigirse a sitios bancarios del Reino Unido. A diferencia de Dridex, Retefe enruta el tráfico que tiene relación con los bancos objetivo a través de su proxy (figura 4). Retefe se entrega por medio de archivos .js (JavaScript) comprimidos y en esta campaña en particular, por medio de documentos de Microsoft Word.

Figura 4: Flujo de tráfico simplificado a través del proxy de Retefe

En lugar de las macros malintencionadas que hemos observado a menudo, en este caso los documentos de Microsoft Word utilizaron objetos shell de empaquetador para incrustar JavaScript en el documento, tal como se muestra en la figura 5. JavaScript (con la ayuda de PowerShell) agrega un certificado a la lista de certificados de confianza en Firefox y Windows. El script también establece una configuración automática de proxy (Proxy-PAC) haciendo uso de una opción del registro, tal como la siguiente:

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\AutoConfigURL: “https://i3e5y4ml7ru76n5e[.]onion[.]to/7Zsdv5Eb.js?ip=”

Esa solicitud devuelve contenido basado en el valor del argumento de consulta “ip” (la dirección IP externa de la víctima), lo cual hace posible que el atacante distinga la configuración dependiendo del país o el intervalo de direcciones IP que se pretenda atacar.

Cabe notar que esta campaña no es personalizada, si no que más bien opta por un método más común de bombardeo.

Figura 5: Objeto JavaScript OLE incrustado en un documento de Microsoft Word

Los redireccionamientos bancarios de las víctimas en Austria incluyen:

*.bankaustria.at

*.bawag.com

*.bawagpsk.com

*.easybank.at

*.raiffeisen.at

*oberbank.at

www.banking.co.at

www.oberbank-banking.at

Los redireccionamientos bancarios de las víctimas en Suiza incluyen:

*.bekb.ch

*.bkb.ch

*.cic.ch

*.clientis.ch

*.cs.ch

*.lukb.ch

*.onba.ch

*.postfinance.ch

*.raiffeisen.ch

*.shkb.com

*.suisse-ubs.com

*.ubs.com

*.ukb.ch

*.urkb.ch

*.zkb.ch

*abs.ch

*bcf.ch

*bcge.ch

*bcj.ch

*bcn.ch

*bcv.ch

*blkb.ch

*cash.ch

*directnet.ch

*eb.ch

*glkb.ch

*juliusbaer.raiffeisendirect.com

*nkb.ch

*postfinance.ch

*tb.bekb.ch

*valiant.ch

*wir.ch

*zuercherlandbank.ch

cic.ch

clientis.ch

cs.directnet.raiffeisendirect.com

e-banking.gkb.ch

eb.akb.ch

ebanking.raiffeisen.ch

netbanking.bcge.ch

tb.raiffeisendirect.ch

ukb.ch

urkb.ch

wwwsec.ebanking.zugerkb.ch

Otros “banqueros”, “cargadores” y “ladrones”

Además de los troyanos bancarios, los troyanos cargadores (llamados simplemente “cargadores”) han evolucionado para incluir capacidades de robo de información. Uno de esos cargadores que hemos observado en Alemania y Suiza es Pony, el cual se distribuye mediante señuelos de documentos de formato de texto enriquecido (RTF) con macros malintencionadas.

Gootkit también se está distribuyendo con señuelos en alemán. En una campaña que tuvo lugar el 19 de septiembre, se utilizaron direcciones URL de Documentos de Google para vincular los archivos JavaScript comprimidos. Al ejecutarse, esos archivos descargaban una instancia del troyano bancario configurado con inyecciones web dirigidas a una cantidad de bancos de Alemania y Francia, tal como se muestra a continuación:

https://banking.bank1saar.de*

https://*banking.berliner-bank.de/trxm*

https://banking.flessabank.de*

https://banking.gecapital.de*

https://banking.sparda.de*

https://*.bnpparibas.net*

https://*commerzbank.de*

https://*.de*abmelden*

https://*.de/portal/portal*

https://*.de/privatkunden/*

https://finanzportal.fiducia.de*

https://*kunde.comdirect.de*

https://*meine.deutsche-bank.de/trxm/db*

https://*meine.norisbank.de/trxm/noris*

https://*ptlweb/WebPortal*

https://www.comdirect.de/lp/wt/login*

https://www.targobank.de*

http*://*www.paypal.*

https://*abanquepro.bnpparibas/fr*

https://*credit-agricole.fr*

https://*lcl.fr/*

https://particuliers.secure.lcl.fr/outil/*

http*://*.paypal.*

Los dominios de comando y control incluían myfurer[.]org.

Nuevamente, estos son más ejemplos de una gama de malware que los actores de amenazas están empleando en regiones germanohablantes para robar información bancaria y otras credenciales de los usuarios.

Ransomware

Aunque los troyanos parecieron ser el malware predilecto de muchos actores en 2015, el ransomware ha surgido como la amenaza predominante en 2016, tanto por medio del correo electrónico como de kits de explotación. Recientemente, Alemania ha sido el objetivo de una de las variantes de ransomware de mayor perfil, así como de una variante peculiar que se limita principalmente a la parte central y oriental de Europa.

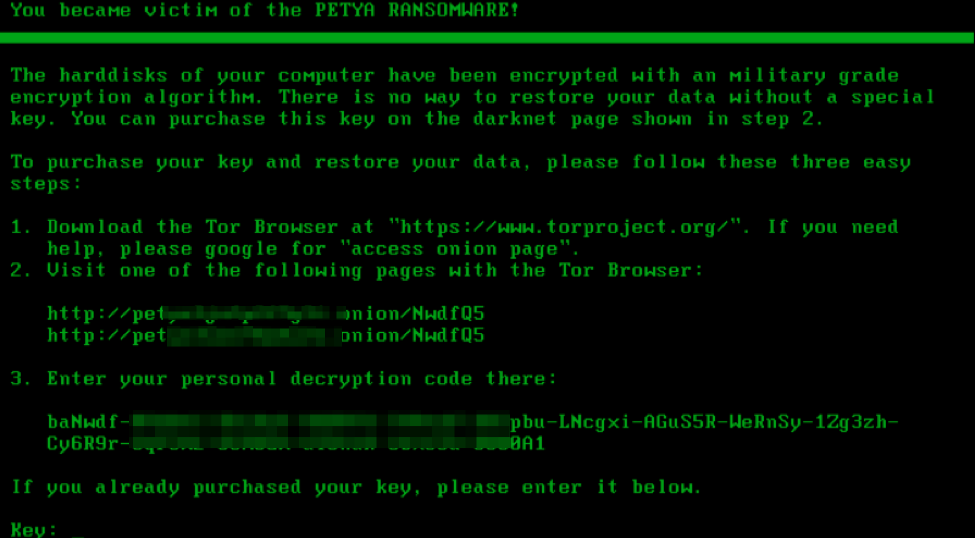

Ransomware Petya

Aunque no es tan conocido como sus famosos primos, tales como Locky, Cerber, CryptXXX y CryptoWall, la familia de ransomware Petya ha surgido últimamente con un enfoque en la región central y occidental de Europa. En las zonas germanófonas se ha observado que el ransomware Petya se propaga por medio de currículums vitae falsos, tal como el que se muestra en la figura 6.

Figura 6: “Portafolio de solicitud” de [nombre falso] con foto

El ransomware Petya no cifra los archivos de forma individual como muchas de las demás variantes de ransomware que se han observado fuera del laboratorio en la actualidad. En su lugar, emplea un cargador de inicio personalizado y un kernel muy pequeño para encriptar la tabla de archivos maestra en el disco. De hecho, el instalador de Petya sobrescribe el registro de inicio maestro con el kernel personalizado. A continuación, los sistemas infectados se reinician y se presentan pantallas a los usuarios como las mostradas en las figuras 7 y 8.

Figura 7: Pantalla mostrada durante el cifrado

Figura 8: Mensaje de rescate de Petya presentado después del cifrado

Figura 9: Portal de pago de Petya

Locky

Perpetradas principalmente por actores de amenazas anteriormente relacionados con Dridex, las campañas de correo electrónico de alto volumen que distribuyen el ransomware Locky han dominado el panorama de amenazas desde que comenzaron por primera vez en febrero de 2016. En el tercer trimestre de 2016, los mensajes que distribuían Locky constituyeron más del 95 % del volumen de correo electrónico malintencionado global monitorizado por Proofpoint. Las regiones de habla alemana no han estado exentas de esas campañas, tal como se vio el 21 de septiembre, fecha en la cual observamos una campaña con señuelos tanto en inglés como en alemán que conducían al afiliado ID 3 de Locky.

Los mensajes de esa campaña de correo electrónico pretendían ser de:

- “service@kids-party-world.de” con el asunto “Ihre Bestellung ist auf dem Weg zu Ihnen! OrderID 654321” y el archivo adjunto “invoice_12345.zip” (ambos con dígitos aleatorios)

- “John.doe123@[dominio aleatorio]” (nombre aleatorio, de 1 a 3 dígitos) con el asunto “E-TICKET 54321” (dígitos aleatorios) y el archivo adjunto correspondiente “54321.zip”

- “John.doe123@[dominio aleatorio]” (nombre aleatorio, de 1 a 3 dígitos) con el asunto “Emailing: _12345_123456” (dígitos aleatorios) y el archivo adjunto correspondiente “ _12345_123456.zip”

- “John.doe123@[dominio aleatorio]” (nombre aleatorio, de 1 a 3 dígitos) con el asunto “Receipt of payment” y el archivo adjunto “(#1234567890) Receipt.zip” (dígitos aleatorios)

Los archivos adjuntos eran archivos .zip que contenían JavaScript (en archivos .wsf o .hta), los cuales, si se ejecutaban, descargaban el ransomware Locky.

Figura 10: Versión más reciente de Locky (con la extensión de archivo cifrado .odin) que muestra una pantalla aleatoria en alemán a una víctima germanohablante

Figura 11: Versión más nueva de Locky (con la extensión de archivo cifrado .odin) que muestra una pantalla en alemán para una víctima de habla alemana

Conclusión

Aunque gran parte de Europa enfrenta desafíos económicos continuos, la relativa prosperidad de las regiones germanófonas podría ser el motivo por el cual se ha visto un repunte reciente en el volumen y la variedad del malware, particularmente en Alemania y Suiza. Hemos observado campañas de correo electrónico con mensajes y documentos de señuelo en alemán que distribuyen varias familias de ransomware y troyanos bancarios en esas regiones, incluyendo variantes como Petya que no son comunes en otras partes, al igual que campañas personalizadas con troyanos bancarios, tales como Ursnif y Dridex. Continuaremos monitorizando esa actividad para determinar si el creciente interés en las regiones de habla alemana es solamente una variación normal de los atacantes o una señal de una tendencia aún más amplia.

Independientemente de la región geográfica, las organizaciones y las personas pueden tomar diversas medidas a fin de evitar la infección y las pérdidas monetarias:

- Actúe con cautela al leer mensajes de correo electrónico que contengan vínculos o archivos adjuntos. La mayoría de las campañas descritas en este artículo dependen de la ingeniería social para engañar a los usuarios a fin de que se infecten ellos mismos con malware, aun cuando lo más probable sea que los sistemas correspondientes hayan presentado advertencias de seguridad al abrir archivos malintencionados.

- Nunca habilite macros en documentos que lleguen por correo electrónico ni descargue archivos ejecutables vinculados con mensajes de correo electrónico, a menos que tenga absoluta certeza de que los mensajes sean auténticos.

- Configure cuentas bancarias en línea con medidas de seguridad máxima. Por ejemplo, al habilitar la autenticación de dos factores, junto con la notificación y confirmación de todas las transferencias de dinero, a menudo se evitan pérdidas aunque un sistema se llegue a infectar.

- Mantenga copias de seguridad regulares y frecuentes que puedan restaurarse en lugar de pagar un rescate para desbloquear los archivos cifrados.

- Las organizaciones también deberían invertir en tecnologías de seguridad apropiadas a fin de proteger a sus empleados para que no sean víctimas de esos ataques. Las empresas enfrentan riesgos particulares debido a que sus cuentas bancarias a menudo contienen cantidades considerables de dinero y son por tanto un objetivo de mayor prioridad para los atacantes. Además, tienen más que perder con los ataques de ransomware. Las grandes cantidades de empleados también aumentan las probabilidades de que se produzca una infección.