Tabla de contenidos

¿Qué es BEC?

El compromiso del correo electrónico empresarial (BEC o Business Email Compromise) es un tipo de estafa de búsqueda de información por correo electrónico en la que un atacante toma como objetivo a una empresa para estafarla. El compromiso del correo electrónico empresarial es un problema grande y creciente que se dirige a organizaciones de todos los tamaños y de todas las industrias en todo el mundo. Las estafas BEC han expuesto a las organizaciones a miles de millones de dólares en pérdidas potenciales.

El compromiso de cuentas de correo electrónico (EAC o Email Account Compromise), o apropiación de cuentas de correo electrónico, es una amenaza relacionada que se está acelerando en la era de la infraestructura basada en la nube. El EAC se asocia a menudo con el BEC porque las cuentas comprometidas se utilizan en un número creciente de estafas similares al BEC (aunque el EAC también es la base de otros tipos de ciberataques).

Tanto el BEC como el EAC son difíciles de detectar y prevenir, especialmente con herramientas heredadas, productos puntuales y defensas nativas de plataformas en la nube.

La formación en ciberseguridad empieza aquí

La prueba gratuita funciona de la siguiente manera:

- Reúnase con nuestros expertos en ciberseguridad para evaluar su entorno e identificar su exposición a riesgos.

- En un plazo de 24 horas y con una configuración mínima, desplegaremos nuestras soluciones durante 30 días.

- ¡Conozca nuestra tecnología en acción!

- Reciba un informe que identifica sus vulnerabilidades de seguridad para ayudarle a tomar medidas inmediatas frente a ataques de ciberseguridad.

Rellene este formulario para solicitar una reunión con nuestros expertos en ciberseguridad.

Un representante de Proofpoint se comunicará con usted en breve.

Tipos de compromiso del correo electrónico empresarial

El FBI define 5 tipos principales de estafas con el método BEC:

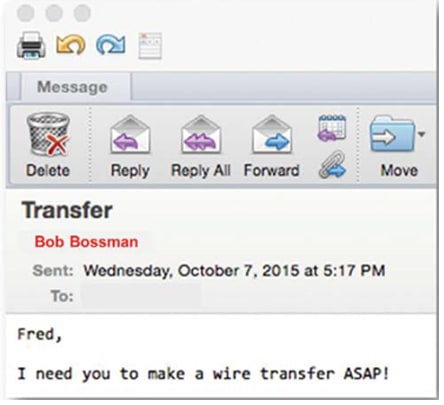

- Fraude al CEO: En este caso, los atacantes se hacen pasar por el director general o ejecutivo (CEO) de una empresa y suelen enviar un correo electrónico a una persona del departamento financiero, solicitando la transferencia de fondos a una cuenta controlada por el atacante.

- Compromiso de cuenta: La cuenta de correo electrónico de un empleado es hackeada y se utiliza para solicitar pagos a proveedores. A continuación, los pagos se envían a cuentas bancarias fraudulentas propiedad del atacante.

- Esquema de facturas falsas: Los atacantes suelen dirigirse a los proveedores extranjeros mediante esta táctica. El estafador actúa como si fuera el proveedor y solicita transferencias de fondos a cuentas fraudulentas.

- Suplantación de abogados: Esto ocurre cuando un atacante se hace pasar por un abogado o representante legal. Los empleados de bajo nivel suelen ser el objetivo de este tipo de ataques en los que no se tendrían los conocimientos necesarios para cuestionar la validez de la solicitud.

- Robo de datos: Este tipo de ataques suelen tener como objetivo a empleados de RR.HH. en un intento de obtener información personal o sensible sobre personas de la empresa, como directores generales y ejecutivos. Estos datos pueden aprovecharse después para futuros ataques como el fraude al CEO.

¿Cómo funcionan los ataques BEC?

En una estafa de business email compromise, el atacante se hace pasar por alguien en quien el destinatario debería confiar, normalmente un colega, jefe o proveedor. El remitente pide al destinatario que realice una transferencia bancaria, desvíe la nómina, cambie los datos bancarios para futuros pagos, etc.

Los ataques BEC son difíciles de detectar porque no utilizan malware ni URL malintencionadas que puedan analizarse con las ciberdefensas estándar. En su lugar, los ataques de business email compromise se basan en la suplantación de identidad y otras técnicas de ingeniería social para engañar a las personas que interactúan en nombre del atacante.

Debido a su naturaleza selectiva y al uso de la ingeniería social, investigar y remediar manualmente estos ataques es difícil y lleva mucho tiempo.

Las estafas con el método BEC utilizan diversas técnicas de suplantación de identidad, como la suplantación de dominios y los dominios de imitación. Estos ataques son eficaces porque el uso indebido de dominios es un problema complejo. Detener la suplantación de dominios ya es bastante difícil, pero prever cada posible dominio de imitación es aún más complicado. Y esa dificultad sólo se multiplica con cada dominio de un socio externo que podría utilizarse en un ataque BEC para explotar la confianza de los usuarios.

En el EAC, el atacante se hace con el control de una cuenta de correo electrónico legítima, lo que le permite lanzar ataques similares al método BEC. Pero en estos casos, el atacante no sólo trata de hacerse pasar por alguien; a efectos prácticos, el atacante es esa persona.

Dado que el business email compromise y el email account compromise se centran en la fragilidad humana más que en las vulnerabilidades técnicas, requieren una defensa centrada en las personas que pueda prevenir, detectar y responder a una amplia gama de técnicas de BEC y EAC.

FASE 1 - Listas de correo electrónico

Los atacantes comienzan por crear una lista de correos electrónicos que serán los objetivos. Entre las tácticas habituales se incluyen la minería de perfiles de LinkedIn, el cribado de bases de datos de correo electrónico de empresas o incluso el recorrido por diversos sitios web en busca de información de contacto.

FASE 2 - Lanzamiento del ataque

Los atacantes comienzan a desplegar sus ataques BEC enviando correos electrónicos masivos. Es difícil identificar la intención malintencionada en esta fase, ya que los atacantes utilizan tácticas como la suplantación de identidad, dominios parecidos y nombres de correo electrónico falsos.

FASE 3 - Ingeniería social

En esta fase, los atacantes se hacen pasar por personas de una empresa, como directores generales u otras personas de los departamentos financieros. Es habitual ver correos electrónicos que solicitan respuestas urgentes.

FASE 4 - Ganancia financiera

Si los atacantes consiguen ganarse la confianza de un individuo, ésta suele ser la fase en la que se obtiene una ganancia financiera o se produce la vulneración de los datos.

¿Cómo me protejo contra los ataques BEC?

Los BEC y EAC son problemas complejos que requieren de varias capas de defensa. Detener eficazmente estos “exploits” significa:

- Detener la amplia gama de tácticas contra BEC/EAC.

- Obtener visibilidad de las actividades malintencionadas y del comportamiento de los usuarios, tanto dentro de su entorno como en la nube.

- Automatizar la detección y la respuesta a las amenazas.

Una defensa BEC/EAC eficaz protege todos los canales que explotan los atacantes. Estos incluyen el correo electrónico corporativo, el correo web personal, el correo electrónico de los socios comerciales, las aplicaciones en la nube, su dominio web, la web y el propio comportamiento de los usuarios.

Dado que el BEC y el EAC dependen de conseguir una víctima dispuesta (aunque involuntaria), la visibilidad de los ataques, la protección del correo electrónico y la concienciación de los usuarios desempeñan un papel clave en una defensa eficaz.

Capacite a sus usuarios para que busquen estas señales de que el correo electrónico puede no ser lo que parece:

- Ejecutivos de alto nivel solicitando información inusual: ¿Cuántos directores ejecutivos quieren realmente revisar la información W2 y fiscal de empleados individuales? Aunque la mayoría de nosotros responderemos con naturalidad a un correo electrónico de la alta dirección, merece la pena detenerse a considerar si la solicitud tiene sentido. Un director financiero podría pedir datos agregados sobre la remuneración o un informe especial, pero los datos individuales de los empleados son menos probables.

- Peticiones de no comunicarse con otros: Los correos electrónicos impostores suelen pedir al destinatario que mantenga la confidencialidad de la solicitud o que sólo se comunique con el remitente por correo electrónico.

- Solicitudes que eluden los canales normales: La mayoría de las organizaciones cuentan con sistemas de contabilidad a través de los cuales deben procesarse las facturas y los pagos, por muy urgente que sea la solicitud. Cuando estos canales son eludidos por un correo electrónico enviado directamente por un ejecutivo que solicita, por ejemplo, que se realice una transferencia urgente lo antes posible, el destinatario debe sospechar.

- Problemas lingüísticos y formatos de fecha inusuales: Algunos correos electrónicos de señuelos tienen una gramática impecable y algunos directores ejecutivos escriben correos electrónicos en un inglés chapurreado. Pero la presencia de formatos de fecha europeos (día/mes/año) o la construcción de frases que sugieren que un correo electrónico ha sido escrito por un hablante no nativo son comunes en muchos de estos ataques.

- Dominios de correo electrónico y direcciones “responder a” que no coinciden con las direcciones del remitente: Los mensajes de compromiso de correo electrónico suelen utilizar direcciones de remitente falsificadas y parecidas que son fáciles de pasar por alto si el destinatario no presta atención (su3mpresa.com en lugar de suempresa.com, por ejemplo).

Una fuerte seguridad en el correo electrónico, la autenticación de dominios, la protección de cuentas, la inspección de contenidos y la concienciación de los usuarios deben funcionar conjuntamente de forma holística.

Protegerse contra los ataques BEC

He aquí algunos consejos para protegerse contra las estafas BEC y EAC y mantener a salvo a las organizaciones frente a estos ataques cada vez más comunes:

- Desconfíe. Pedir una aclaración, reenviar un correo electrónico a TI o consultar con un colega es mejor que transferir cientos de miles de dólares a una empresa falsa en China.

- Si algo no le parece correcto, probablemente no lo sea. Anime a los empleados a confiar en sus instintos y a preguntarse: ¿Me diría realmente mi director general que hiciera esto? o ¿Por qué este proveedor no está presentando una factura a través de nuestro portal?.

- Vaya más despacio. Los atacantes suelen programar sus campañas en torno a nuestros periodos más ajetreados del día por una buena razón. Si uno de los gerentes de recursos humanos está revisando rápidamente los correos electrónicos, es menos probable que se detenga a considerar si una solicitud concreta es sospechosa.

Más información sobre las amenazas BEC y EAC

Los correos electrónicos impostores están diseñados a propósito para hacerse pasar por alguien en quien confían sus usuarios y engañarlos para que envíen dinero o información personal a los ciberdelincuentes. Proofpoint es el único proveedor que puede ofrecer una solución integrada y holística que aborda todas las tácticas de los atacantes, proporciona visibilidad de las actividades malintencionadas y del comportamiento de los usuarios, y automatiza la detección y la respuesta a las amenazas.