Présentation

La nature technique de la cyber-criminalité masque parfois le fait que la création, l'utilisation et la propagation de logiciels malveillants, de kits de phishing et autres menaces reste une activité lucrative, bien qu'illégale. Comme la plupart des entreprises, les cybercriminels s'efforcent de commercialiser et de diffuser activement leurs outils, tout en échappant au radar des forces de l'ordre et des organismes de sécurité. Les chercheurs de Proofpoint ont récemment observé que certains scammers propageaient des modèles et des kits de phishing complets via YouTube, comprenant liens et tutoriels vidéo pour leurs logiciels. Un piège attend toutefois les criminels qui téléchargent ces logiciels : les informations récupérées sont transmises à l'auteur par une porte dérobée. Si la présence de portes dérobées dans ces modèles n'est pas une nouveauté, l'utilisation de YouTube pour en faire la publicité et les propager est elle une nouvelle tendance.

Analyse

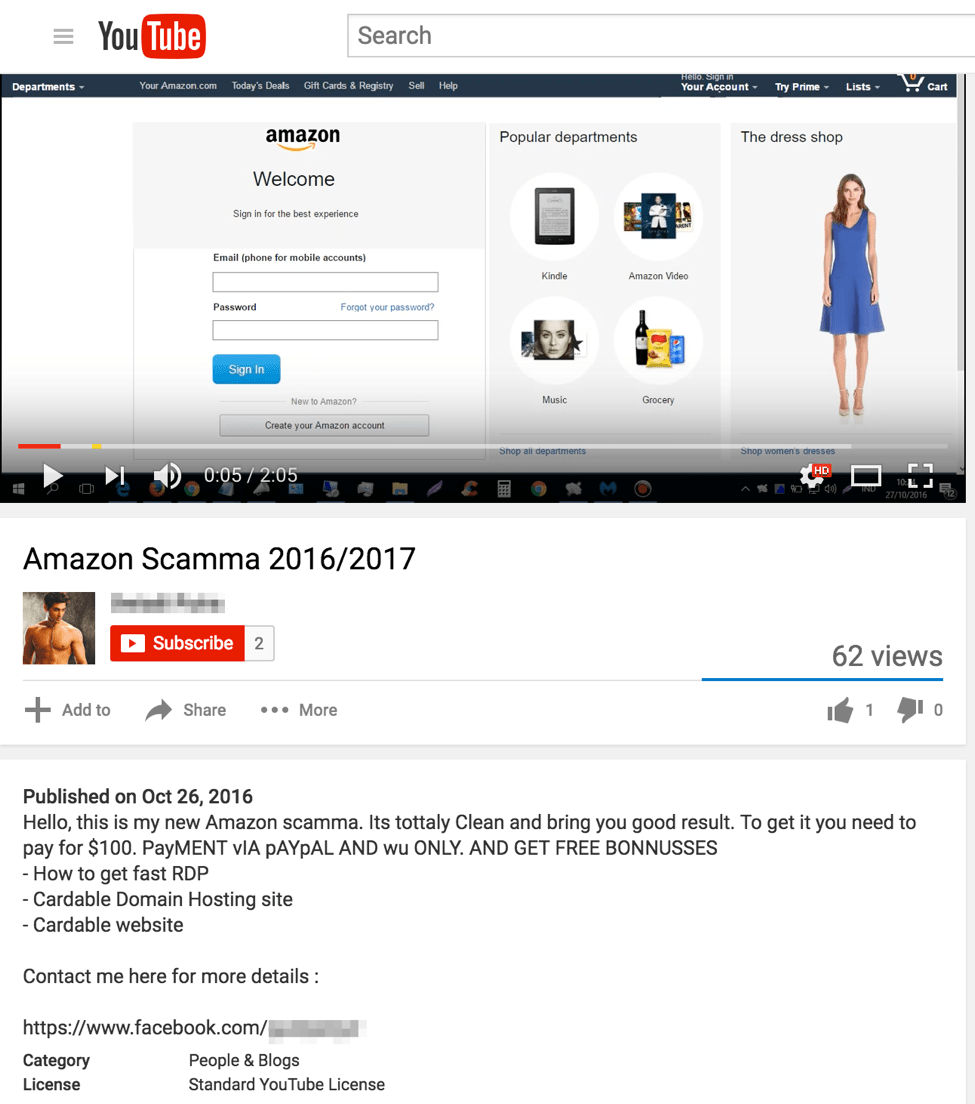

Nous avons pu identifier sur YouTube plusieurs vidéos incluant des liens qui conduisaient à des kits et des modèles de phishing, ou des liens vers d'autres informations. Les vidéos elles-mêmes décrivaient les modèles et expliquaient comment récupérer les informations obtenues par phishing. La Figure 1 montre la première partie d'une vidéo présentant un modèle de phishing Amazon imitant la page d'accueil d'Amazon.

Figure 1 : Vidéo YouTube de démonstration d'un modèle de phishing sur Amazon, avec lien Facebook permettant de contacter l'auteur

L'extrait de code encodé à la Figure 2 provient d'un autre exemple de modèle de phishing téléchargé par le biais d'un lien présent dans une vidéo du même type.

Figure 2 : Exemple de code de porte dérobée

En décodant cet extrait, nous avons découvert que l'adresse Gmail de l'auteur était codée en dur de manière à recevoir les résultats du phishing à chaque exploitation du kit, quel que soit l'utilisateur.

Figure 3 : Exemple de code avec porte dérobée, incluant l'adresse Gmail expurgée de l'auteur du kit

Ce même kit contenait également une adresse e-mail secondaire, qui reçoit les résultats dérobés. Nous ignorons s'il s'agit du même auteur ou si quelqu'un d'autre a ajouté cette seconde adresse avant de redistribuer le kit.

Figure 4 : Autre porte dérobée transmettant les informations dérobées à une autre adresse

Certaines variables configurées dans la partie supérieure de cet exemple de code sont utilisées à la fin. Lors du décodage, nous avons identifié l'autre commande de messagerie (Figure 5).

Figure 5 : Commande décodée de la seconde adresse e-mail, transmettant les informations dérobées à une adresse e-mail Yahoo

La Figure 6 présente une autre technique d'encodage :

Figure 6 : Seconde technique d'encodage, employée dans un modèle de phishing sur PayPal

Dans cette escroquerie sur PayPal, l'auteur s'efforce de ne pas éveiller les soupçons en incluant le PHP d'un fichier nommé style.js, juste avant la commande de messagerie qui transmet les identifiants de connexion volés. L'examen de ce fichier style.js nous a permis de voir qu'il s'agissait également de code PHP encodé.

Figure 7 : Fichier style.js encodé, issu de l'exemple visant PayPal illustré à la Figure 4

Après avoir démêlé ce code à 15 reprises, nous avons déniché la commande masquée par l'auteur, qui là encore transmet les informations dérobées à cet individu.

Figure 8 : Fichier style.js décodé, issu de l'exemple PayPal illustré aux Figures 4 et 5

Conclusion

La majorité des exemples de contenu vidéo observés sur YouTube ayant été publiés plusieurs mois auparavant, il est probable que YouTube ne dispose pas de mécanisme automatisé pour détecter et retirer ces types de contenu et de lien. Pour les auteurs de kits et de modèles de phishing, ces vidéos et liens sont un moyen aisé et gratuit de promouvoir, faire la démonstration et propager leurs logiciels. Pour autant, il vaut peut-être mieux de pas prendre le vieil adage du « code d'honneur des brigands » au pied de la lettre, car plusieurs exemples montrent que les auteurs ont inclus des portes dérobées afin de récupérer les identifiants de connexion dérobés, y compris après que les nouveaux auteurs d'attaques de phishing aient acheté les modèles pour pouvoir les exploiter dans leurs propres campagnes. Dans ces transactions, les véritables perdants sont toutefois les victimes dont les identifiants de connexion ont été volés par différents pirates à chaque exploitation de ces kits.