Un moyen commode pour les utilisateurs de signaler une attaque de phishing consiste à utiliser une boîte email dédiée au signalement d'abus, telle que phishing@entrepriseabc.net.

Ces boîtes email sont efficaces, mais nécessitent souvent plusieurs échanges entre le service informatique et les utilisateurs pour recueillir des détails essentiels, tels que les en-têtes des messages.

C'est la raison pour laquelle les boutons ou modules d'extension de signalement d'emails (tels que Proofpoint PhishAlarm), plus simples et plus fonctionnels qu'une boîte email de signalement d'abus, gagnent en popularité comme outils de signalement des emails suspects.

Figure 1. Bouton de signalement d'emails Proofpoint PhishAlarm

Une étude basée sur le taux de signalement du phishing dans le cadre de simulations d’attaques

Pour compiler les indicateurs nécessaires pour cet article de blog, le deuxième de cette série, nous avons analysé les données des millions d'utilisateurs de notre bouton de signalement d'emails de phishing PhishAlarm.

Par ailleurs, Proofpoint exploite activement les données de PhishAlarm pour aider ses clients à comparer leurs performances à celles de leurs homologues, à obtenir une meilleure visibilité sur le comportement de leurs utilisateurs et à améliorer leurs indicateurs clés de performance (ICP).

La simplification du flux de signalement des attaques de phishing rendue possible grâce à PhishAlarm fait gagner du temps aux utilisateurs et aux équipes de sécurité informatique, tout en fournissant des informations précieuses sur la résilience des utilisateurs et l'approche de la protection de la messagerie de l'entreprise.

Figure 2. L'affichage par Proofpoint d'avertissements contenant un bouton de signalement « Report Suspicious » en cas d'emails suspects offre aux clients un moyen innovant d'aider les utilisateurs à améliorer la précision des signalements d'emails et à renforcer la protection de la messagerie.

Les données présentées dans cet article ne couvrent pas les avertissements en cas d'emails suspects associés à la fonctionnalité « Report Suspicious », mais nous comptons bien disposer à l'avenir de données sur cette fonctionnalité et sur la façon dont elle améliore les taux de signalement et leur précision.

Ces bannières HTML contextuelles et personnalisables n'augmentent que légèrement, voire pas du tout, la charge des équipes informatiques dans leur travail de soutien aux utilisateurs pour le repérage et le signalement des messages suspects.

Le taux de signalement du phishing combiné au taux d’échec pour mieux comprendre le comportement des utilisateurs

Si les simulations d'attaques de phishing des programmes de sensibilisation à la sécurité informatique ont toujours été un outil très prisé pour comprendre le comportement des utilisateurs, le « taux de clics » ou le « taux d'échec » des simulations ne constitue pas un indicateur idéal du comportement des utilisateurs s'il est le seul élément pris en considération.

Le taux d'échec est défini comme le pire scénario possible, selon le type de modèle utilisé :

- Modèle avec lien intégré : l'utilisateur clique sur le lien.

- Modèle avec pièce jointe : l'utilisateur ouvre la pièce jointe.

- Modèle réclamant la saisie d'identifiants de connexion ou de données : l'utilisateur fournit ses identifiants de connexion.

Message important : le taux d'échec ne permet pas à lui seul d'évaluer correctement le comportement des utilisateurs. Pourquoi ?

- Les taux de clics varient considérablement d'un modèle à l'autre.

- Le taux d'échec rend compte des actions d'abstention des utilisateurs, pas de leur « bon comportement ».

- Le taux d'échec est un indicateur qui, à lui seul, ne permet pas de disposer d'un aperçu complet du comportement de l'utilisateur.

Les données recueillies par Proofpoint lors des simulations d'attaques de phishing font apparaître des taux d'échec très variables selon les modèles.

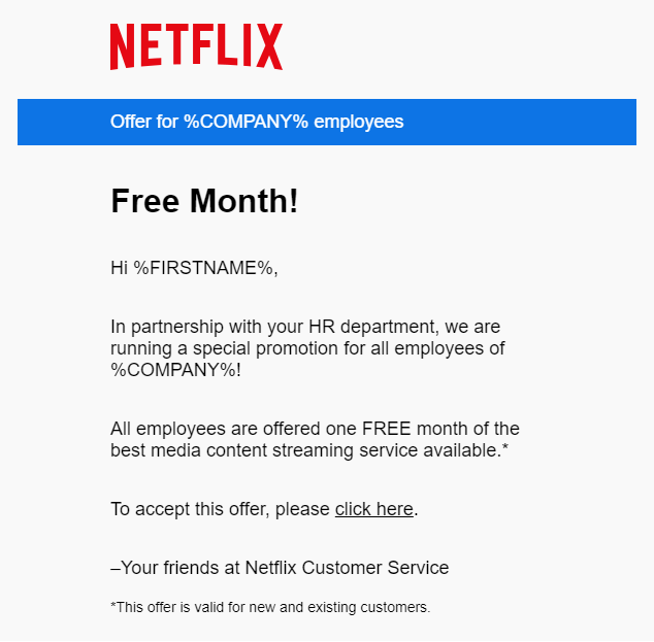

Par exemple, pour certains modèles de difficulté moindre, les taux d'échec sont à un seul chiffre. Pour d'autres, comme le modèle Netflix illustré ici, les taux d'échec enregistrés pour certaines campagnes avoisinent les 100 %.

Figure 3. Modèle d'email de simulation d'attaque de phishing Netflix

L'analyse du seul taux d'échec ne suffisant pas, il convient de prendre également en considération le taux de signalement des simulations d'attaque pour mieux appréhender le changement de comportement des utilisateurs.

Le taux de signalement rend compte du « bon comportement » des utilisateurs et de leur contribution à la sécurité de l'entreprise. Un taux plus élevé signifie que vos utilisateurs seront davantage susceptibles de signaler les messages suspects réels, permettant ainsi à vos équipes de sécurité informatique d'intervenir avant que l'attaque ne fasse plus de dégâts.

Taux de signalement de phishing + taux d'échec = facteur de résilience

En combinant taux d'échec et taux de signalement, nous obtenons ce que nous appelons le « facteur de résilience ». La figure 4 présente la formule que nous utilisons pour calculer le facteur de résilience moyen de nos clients, qui est de 1,2.

Figure 4. Facteur de résilience moyen des clients Proofpoint

Nous avons constaté que le taux moyen de signalement des simulations d'attaque de phishing de nos clients était de 13 %. Nous avons également observé une amélioration de ce taux d'année en année, en raison du nombre croissant d'entreprises adoptant un module d'extension de signalement des attaques de phishing et expliquant son fonctionnement à leurs utilisateurs. Dans le même temps, le taux d'échec moyen – 11 % – a enregistré une légère diminution par rapport à l'année dernière.

Une amélioration notable du facteur de résilience est possible, comme nous avons pu le constater chez de nombreux clients Proofpoint. Nous recommandons de viser un facteur de résilience ambitieux de 14, soit un taux de signalement moyen de 70 % et un taux d'échec de 5 % ou inférieur. De plus, nous conseillons à nos clients d'exploiter les deux indicateurs, étant donné que la diminution du taux d'échec a ses limites (ce taux ne sera presque jamais égal à zéro) et que ce taux peut afficher des variations importantes si vous lancez des campagnes plus ciblées et plus complexes.

Les clients les plus performants ont réussi à atteindre ce facteur de résilience ambitieux de 14. Cela montre combien la formation à la sécurité informatique peut être un outil efficace pour modifier le comportement des utilisateurs. Si votre facteur de résilience est inférieur, sachez que changer les comportements demande du temps et un engagement de tous les instants vis-à-vis de la sensibilisation à la sécurité informatique.

Les données que nous avons utilisées pour calculer le facteur de résilience moyen montrent également que le nombre annuel moyen de messages signalés par utilisateur est légèrement supérieur à cinq. Nous prévoyons une augmentation considérable de ce chiffre dans les années à venir, à mesure que les entreprises intensifieront leurs initiatives de formation et que les utilisateurs prendront l'habitude de signaler les messages suspects.

Vue d'ensemble des taux de signalement de phishing et d'échec par secteur et par type de modèle

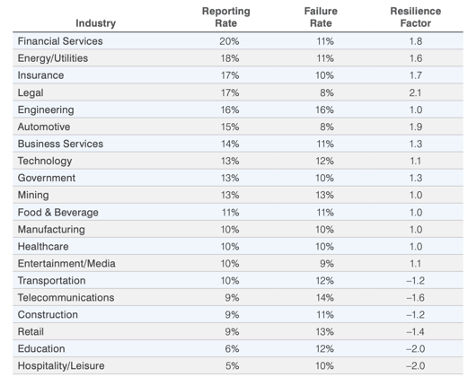

Le tableau suivant présente une vue d'ensemble des taux d'échec et de signalement observés par secteur, ainsi que les facteurs de résilience correspondants, calculés à l'aide de la formule illustrée ci-dessus.

Si les services financiers sont le secteur qui présente le taux de signalement le plus élevé (20 %), c'est le secteur juridique qui affiche le meilleur facteur de résilience (2,1).

Figure 5. Taux d'échec et de signalement ventilés par secteur d'activité

Des différences apparaissent également au niveau des taux d'échec et de signalement en fonction du type de modèle :

|

Type de modèle |

Taux de signalement moyen |

Taux d'échec moyen |

Coefficient de résilience moyen |

|

Pièce jointe |

18% |

20% |

.9 |

|

Saisie de données/identifiants de connexion |

15% |

4% |

3.8 |

|

Lien intégré |

13% |

12% |

1.1 |

Le taux de signalement le plus élevé est observé pour les modèles avec pièce jointe. Cependant, notre analyse révèle également que ces simulations d'attaque de phishing enregistrent le taux d'échec le plus élevé. Malgré l'attrait que peuvent présenter les pièces jointes aux yeux des utilisateurs en raison de leur contenu (données d'exposition à la COVID-19, montant des primes pour le personnel, etc.) dans les simulations d'attaque, certains collaborateurs font montre de davantage de prudence et signalent ces types de pièces jointes dangereuses.

D'après nos observations, le coefficient de résilience pour les simulations d'attaque de phishing demandant la saisie de données/d'identifiants de connexion est beaucoup plus élevé que pour les deux autres types de modèles. (Il convient de noter à cet égard que la saisie de données ou d'identifiants de connexion nécessite une étape supplémentaire, en ce sens que, pour échouer à cette simulation d'attaque de phishing, les utilisateurs doivent cliquer sur le lien et fournir leurs identifiants de connexion).

Mesurer les résultats de signalement de phishing d’une simulation d’attaques

Les performances d'une entreprise en termes de taux de signalement sont fonction de son niveau de sensibilisation à la sécurité informatique et de la durée d'utilisation d'un bouton ou d'un module d'extension de signalement des emails.

Ne vous découragez donc pas si, après seulement quelques mois d'utilisation de l'outil, votre entreprise n'affiche toujours pas des performances élevées. Modifier le comportement des utilisateurs et instaurer une culture de la sécurité au sein de l'entreprise demandent du temps et des efforts.

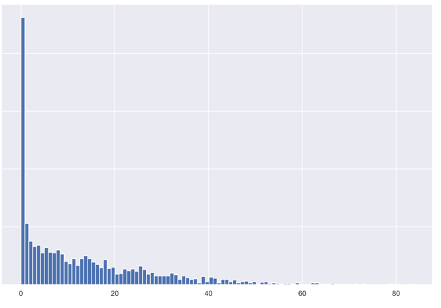

Figure 6. Axe Y : nombre de clients ; axe X : taux de signalement des attaques de phishing. Ce graphique montre que la majorité des clients affichent de faibles taux de signalement, car les modules d'extension de signalement sont peu connus et peu utilisés par les utilisateurs. Les entreprises peuvent toutefois rectifier le tir.

De nombreuses entreprises affichent des taux de signalement très faibles, ce qui n'a rien d'anormal.

Taux de signalement de phishing moyen des simulations d'attaque par centile :

|

Centile |

Pourcentage d'utilisateurs signalant des simulations d'attaque |

|

25% |

1.4% |

|

50% |

8.5% |

|

75% |

19.9% |

|

Moyenne |

13% |

|

Utilisateurs les plus performants |

83.6% |

Plusieurs raisons peuvent expliquer les faibles taux de signalement de phishing :

- Les entreprises viennent à peine d'implémenter un module d'extension de signalement des emails.

- Plusieurs options de signalement (boîte email de signalement d'abus, par exemple) sont proposées aux utilisateurs.

- La formation des utilisateurs ne couvre pas le fonctionnement des modules d'extension de signalement des emails.

- Les utilisateurs suppriment ou ignorent instinctivement les emails qu'ils n'attendaient pas.

Une simple formation peut grandement contribuer à améliorer le taux de signalement au sein de votre entreprise.

Diverses mesures peuvent vous aider à améliorer votre taux de signalement et à vous rapprocher des entreprises les plus performantes à cet égard : inclure la messagerie dans les communications ayant trait à la sensibilisation à la sécurité informatique, expliquer le fonctionnement du module d'extension lors des formations à la sécurité informatique et envoyer un feedback aux utilisateurs qui signalent des messages de simulation d'attaque de phishing.

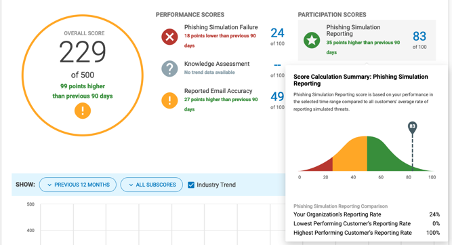

Comparez vos résultats à ceux de vos homologues

Le nouveau tableau de bord du RSSI avancé de Proofpoint vous permet de découvrir le classement de votre entreprise (en centile) en ce qui concerne le signalement des simulations d'attaques de phishing.

Il contient des données contextuelles grâce auxquelles vous pourrez comparer en temps réel vos résultats à ceux d'autres entreprises du secteur et clients Proofpoint.

Vous y trouverez également d'autres indicateurs essentiels liés à la sensibilisation à la sécurité informatique, que vous pourrez très facilement partager avec votre responsable de la sécurité informatique (RSSI) et d'autres parties intéressées.

Figure 7. Scores et récapitulatifs concernant les signalements d'attaques de phishing

Que signalent réellement les utilisateurs ?

Votre entreprise est clairement gagnante chaque fois qu'un utilisateur signale une simulation d'attaque de phishing. C'est le but de l'exercice, après tout. Mais que se passe-t-il lorsque vos utilisateurs sont confrontés à des messages de phishing réels ?

Dans notre prochain article de blog, nous nous pencherons sur l'efficacité avec laquelle les utilisateurs signalent les messages malveillants et aident leur entreprise à renforcer son niveau de sécurité.