Bienvenue dans notre nouvelle série, intitulée « La neutralisation de cyberattaque du mois ». Chaque mois, nous étudierons les tactiques en perpétuelle évolution des cybercriminels et découvrirons comment elles sont employées lors des premières phases critiques de la chaîne de cyberattaque. Nous verrons comment l'attaque s'est déroulée, pourquoi elle a échappé aux autres outils de sécurité et, enfin, comment Proofpoint l'a bloquée.

Notre objectif est de vous fournir des informations exploitables afin que vous puissiez protéger vos collaborateurs et vos données contre les menaces actuelles en constante mutation.

Cette série se concentre sur la phase d'accès initial de la chaîne d'attaque, qui comprend la reconnaissance et la compromission initiale.

Dans ce premier article, nous nous intéresserons à la complexité du piratage de la messagerie en entreprise (BEC, Business Email Compromise) et des attaques de la chaîne logistique. Les attaques BEC font partie des vecteurs d'attaque email aux conséquences financières les plus dévastatrices. Lors de ces attaques, les cybercriminels se font souvent passer pour des entités externes fiables. Ils utilisent généralement les comptes compromis de fournisseurs ou de partenaires de confiance à des fins d'infiltration.

Le scénario

Commençons par une attaque BEC détectée par Proofpoint chez un groupe mondial de la grande distribution comptant plus de 40 000 utilisateurs. L'attaque émanait de la chaîne logistique du groupe et a échappé à la détection de sa solution de sécurité existante. Cet exemple est utile car il met en avant le rythme effréné auquel le paysage de cybersécurité évolue et l'importance de briser la chaîne d'attaque.

La menace – Comment l'attaque s'est-elle déroulée ?

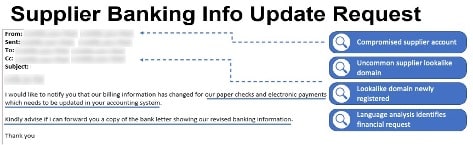

Le groupe mondial de la grande distribution a reçu un email d'un expéditeur « légitime » de sa chaîne logistique qui demandait la mise à jour de ses informations de paiement. Cette demande en apparence inoffensive était en réalité malveillante, car le compte de l'expéditeur avait été compromis. Le cybercriminel tentait de rediriger les emails de réponse vers un domaine similaire récemment enregistré, dans le but d'intercepter des informations sensibles et de détourner des fonds.

Email initial du cybercriminel, accompagné des observations de l'équipe d'investigation numérique de Proofpoint.

Détection – Comment Proofpoint a-t-il détecté l'attaque ?

Voici quelques raisons pour lesquelles la solution de sécurité existante du client est passée à côté de cette menace :

- Importance trop grande accordée à l'âge du domaine comme facteur de détection

- Incapacité à identifier les domaines similaires

- Absence d'analyse des adresses de réponse

Se fier uniquement à l'âge du domaine peut générer des informations parasites et inonder les équipes de sécurité de faux positifs. (Remarque : lorsque l'âge du domaine est combiné à d'autres indicateurs d'intention malveillante, il peut permettre d'identifier des attaques potentielles.)

Réponse du client, envoyée à un domaine similaire.

Proofpoint adopte une approche multicouche pour détecter ce type de menace. Proofpoint Supernova, notre moteur d'analyse comportementale, s'appuie sur l'intelligence artificielle, l'apprentissage automatique et l'analyse comportementale pour nous aider à identifier les principaux indicateurs de compromission. Il détecte les modèles d'emails suspects et améliore la détection de tous les types de menaces, des attaques BEC au phishing d'identifiants de connexion.

Dans cet exemple, Proofpoint Supernova a identifié des termes indiquant que l'email contenait une demande de nature financière. Si la demande ne paraissait pas inhabituelle en soi, associée avec le changement d'adresse de réponse, elle était suspecte. En outre, le domaine avait été enregistré le jour de l'envoi de l'email.

Notre nouvelle solution Proofpoint Supplier Threat Protection a contribué à détecter cette menace grâce à la combinaison des données comportementales à notre threat intelligence. Elle nous a permis d'identifier les comptes de fournisseurs compromis à examiner.

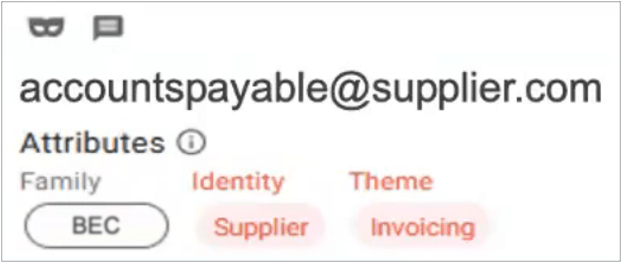

Le tableau de bord Proofpoint Targeted Attack Protection (TAP) catégorise chaque menace. Dans cet exemple, il montre que nous avons identifié la menace comme une attaque BEC, qu'elle provenait d'un fournisseur et qu'il était question de facturation.

Application de mesures correctives – Quels sont les avantages ou les résultats ?

Au terme de notre évaluation de la menace, nous avons aidé notre client à réagir rapidement :

- Notre équipe de réponse a averti le client de la présence de la menace BEC et de l'attaque de la chaîne logistique.

- Grâce à nos conseils, le client a neutralisé la menace afin d'éviter toute compromission de données ou perte financière.

- Nous avons établi un plan de correction complet qui incluait l'utilisation de la solution Proofpoint Supplier Threat Protection pour obtenir des informations détaillées sur les comptes fournisseurs compromis et isoler les liens provenant de ces comptes.

- Nous avons aidé le client à améliorer les protocoles de sécurité appliqués aux comptes compromis et à implémenter des mesures strictes d'authentification des emails.

En suivant ces étapes, le groupe mondial de la grande distribution a pu conserver la confiance de ses clients et partenaires, tout en renforçant sa résilience contre de futures attaques.

Proofpoint a également tiré des enseignements de cette expérience. Nous avons mis à jour notre threat intelligence complète avec les données précieuses tirées de cet incident. Cela nous a permis d'améliorer notre visibilité sur les menaces, afin de mieux protéger tous nos clients contre de futures attaques.

Proofpoint contribue à briser la chaîne d'attaque

Les cybercriminels de l'exemple ci-dessus ont exploité les vulnérabilités de la solution de protection de la messagerie existante de notre client. Si Proofpoint avait été la solution en place, nous aurions éliminé complètement les risques, car nous aurions empêché le message d'atteindre les boîtes de réception des collaborateurs.

Le mois prochain, vous découvrirez comment nous avons contribué à déjouer une autre cyberattaque dans notre série « La neutralisation de cyberattaque du mois ». En mettant en lumière la chaîne d'attaque, notre objectif est de la briser et de permettre aux entreprises d'ériger des défenses plus solides.

Téléchargez notre eBook, « Guide stratégique pour une cybersécurité email optimale », pour découvrir comment Proofpoint peut protéger votre entreprise contre les attaques BEC et de la chaîne logistique.