Les menaces peuvent venir de n’importe où et survenir à tout moment. Même s’il existe des indicateurs de menaces internes et des événements déclencheurs bien connus, pour neutraliser les menaces internes, toute la difficulté réside dans l’identification des utilisateurs susceptibles de causer du tort à l’entreprise, de façon délibérée ou non. Cette incertitude peut être préoccupante. C’est l’une des raisons pour lesquelles les menaces internes représentent un défi majeur pour les RSSI du monde entier.

Les investigations des menaces internes sont généralement réactives. Une fois informés du risque potentiel encouru par leur entreprise, les administrateurs de la cybersécurité se concentrent sur les utilisateurs à risque, par exemple les personnes qui quittent l’entreprise, les collaborateurs à qui un plan d’amélioration des performances a été imposé ou encore les sous-traitants.

Certes, cette approche permet de gérer les risques connus. Mais comment l’entreprise peut-elle maîtriser les risques inconnus ? Proofpoint Insider Threat Management (ITM) possède des fonctionnalités capables d’aider les équipes de sécurité à cet égard, grâce à des règles dynamiques implémentées sur les endpoints.

Les inconvénients d’une surveillance réactive

Les utilisateurs présentant les risques les plus élevés relèvent généralement de catégories spécifiques, notamment :

- Utilisateurs affichant un comportement à risque, tel que le téléchargement d’un volume important de fichiers sensibles

- Utilisateurs appartenant à un groupe d’utilisateurs à risque déterminé, comme les collaborateurs quittant l’entreprise, les utilisateurs à privilèges ayant accès à des données et systèmes sensibles et les Very Attacked People™ (VAP ou personnes très attaquées)

- Utilisateurs affichant un score de risque élevé sur la base d’une série d’indicateurs

Les équipes de sécurité créent généralement des règles manuelles pour surveiller ces utilisateurs et détecter tout comportement dangereux ou inhabituel. Dès lors que les activités d’un utilisateur sont contraires aux règles de l’entreprise, elles sont détectées par les équipes de sécurité. Ces dernières peuvent continuer à surveiller l’utilisateur et appliquer des contrôles de prévention, le cas échéant.

Cette approche est tout à fait valable. Malheureusement, elle repose sur l’identification précoce de l’utilisateur à risque, la surveillance de son comportement et la modification manuelle des règles. Les équipes qui ne possèdent pas une méthode pour identifier les utilisateurs à risque peuvent décider de considérer tous les utilisateurs comme « dangereux » et de les surveiller tous. Collecter des données sur tous les utilisateurs est toutefois peu efficace. L’équipe de sécurité se retrouve submergée par un volume considérable d’alertes et de faux positifs.

Un autre défi pour les équipes de sécurité consiste à protéger la confidentialité des utilisateurs afin de respecter les exigences de conformité. La capture de visuels, tels que des captures d’écran, dans le cadre d’une investigation portant sur une menace interne est essentielle. Elle peut apporter des preuves irréfutables des intentions de l’utilisateur. Toutefois, la collecte continue de telles informations pose un problème de confidentialité, surtout dans les pays ayant adopté des réglementations strictes en matière de protection de la vie privée. Pour trouver un juste équilibre entre la sécurité et les contrôles visant à assurer la confidentialité, les données ne doivent être collectées que si cela est absolument nécessaire.

Identification des utilisateurs à risque grâce à des règles dynamiques

Avec Proofpoint ITM, l’identification des utilisateurs les plus à risque est moins problématique. Grâce à l’application de règles dynamiques aux endpoints, l’équipe de sécurité n’a pas besoin d’élaborer des règles basées sur des groupes ou des utilisateurs spécifiques. Au lieu de cela, elle peut modifier de façon dynamique et flexible les règles de surveillance d’un utilisateur en temps réel si ce dernier déclenche une alerte. Ces règles dynamiques permettent aux équipes de sécurité d’appliquer diverses mesures :

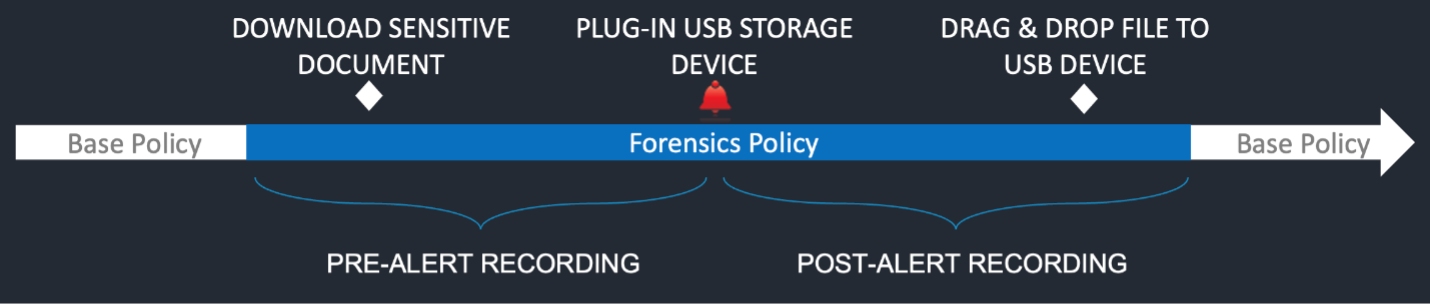

- Modifier les règles de l’agent d’endpoint, par exemple en basculant du mode de collecte de métadonnées uniquement en mode capture d’écran pendant une durée déterminée avant et après une alerte

- Effectuer des captures d’écran uniquement en cas de comportement à risque et de génération d’une alerte, afin de protéger la vie privée de l’utilisateur

- Définir les cas où les règles de visibilité et de contrôles sont assouplies ou renforcées sur l’endpoint

Scénario utilisateur : collaborateur quittant l’entreprise

Prenons l’exemple d’un collaborateur qui quitte l’entreprise. Olivia travaille dans le service de recherche d’une multinationale du secteur des sciences de la vie. Sa fonction lui donne accès à des données sensibles sur un vaccin.

La surveillance d’Olivia est celle appliquée aux utilisateurs présentant un risque faible. En d’autres termes, des métadonnées sont capturées lorsqu’elle déplace des données, par exemple lors du chargement d’un fichier PPT contenant des données sensibles sur le site Web d’un partenaire ou d’un document stratégique vers le dossier de synchronisation cloud de l’entreprise. En revanche, d’autres comportements, comme la modification du Registre Windows ou d’un contrôle de sécurité quelconque, ou encore le téléchargement d’une application non approuvée, ne sont pas capturés.

Olivia doit s’absenter pour un long déplacement. Elle souhaite télécharger certains documents à lire pendant son voyage. Elle connecte une clé USB pour copier les documents. Étant donné qu’Olivia tente de copier un document contenant des informations brevetées sensibles, une alerte est générée au moment où elle insère la clé USB.

Cette alerte indique à l’agent d’endpoint de déclencher la capture d’écrans pendant une durée déterminée avant de revenir aux règles de base, à savoir la collecte de métadonnées uniquement. Les captures d’écran enregistrées par les règles d’investigation numérique peuvent venir étayer et accélérer l’investigation. Elles apportent des preuves irréfutables aux équipes de sécurité, juridique, RH et de confidentialité de l’entreprise.

Scénario utilisateur : collaborateur qui quitte l’entreprise et tente de déplacer des données

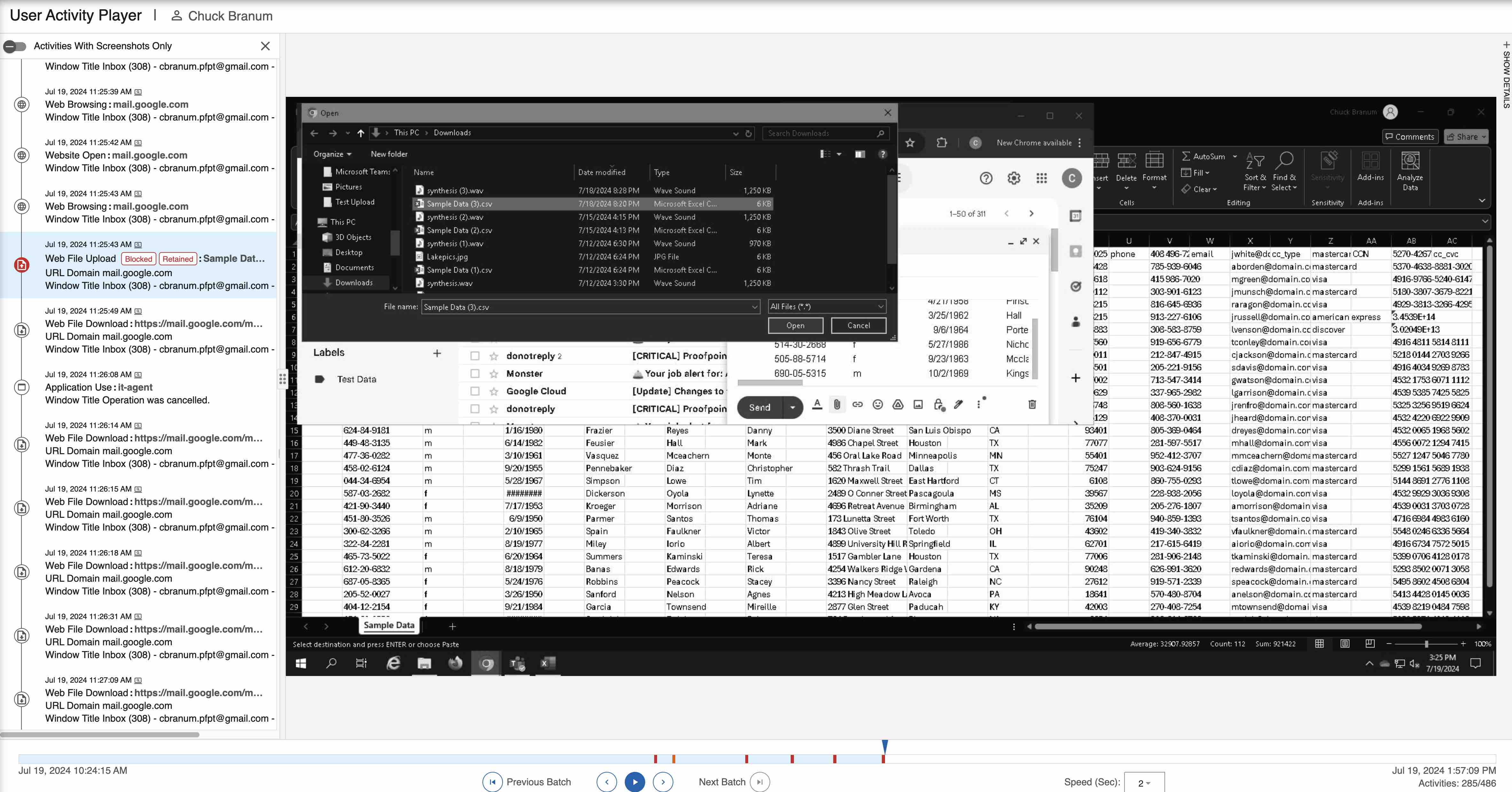

L’analyste en sécurité reçoit une alerte indiquant qu’Olivia a connecté une clé USB. Il peut voir la chronologie des activités de celle-ci ainsi que des captures d’écran, ce qui l’aide à déterminer précisément ce qu’elle faisait avant et après l’alerte générée. Ce contexte facilite l’investigation en démontrant l’intention.

L’analyste en sécurité peut parcourir toutes les captures d’écran, et avancer et reculer pour bénéficier d’une vue globale des activités d’Olivia avant, pendant et après l’alerte. Au lieu d’analyser un volume considérable d’alertes, l’analyste a affiné le contexte et limité les alertes à celles permettant de déterminer les mesures à appliquer en réponse aux actions de l’utilisateur.

Vue chronologique des activités de l’utilisateur avec captures d’écran dans Proofpoint ITM.

Efficacité accrue des analystes en sécurité grâce à des règles dynamiques

Les règles d’endpoint dynamiques de Proofpoint ITM aident les analystes en sécurité à résoudre l’un de leurs principaux problèmes : surveiller les utilisateurs à risque avant qu’ils ne puissent porter préjudice à l’entreprise (atteinte à la réputation de la marque ou pertes financières, par exemple).

Grâce à l’application de règles dynamiques, les analystes en sécurité n’ont pas besoin de surveiller à l’avance leurs utilisateurs. À la place, ils peuvent créer des règles afin de déclencher cette surveillance dès qu’un comportement à risque est détecté. Grâce aux règles dynamiques, l’analyste n’est plus responsable de la création de règles manuelles, mais uniquement de la réponse dynamique au comportement à risque d’un utilisateur. Il peut ainsi être plus efficace dans son travail. Les règles dynamiques peuvent l’aider à :

- Modifier les règles en temps réel, ce qui lui évite de devoir créer des règles manuelles basées sur un utilisateur spécifique

- Rester objectif en se concentrant sur les comportements à risque dans toute l’entreprise et non sur des utilisateurs spécifiques

- Respecter la vie privée des utilisateurs en n’effectuant des captures d’écran des activités d’un utilisateur qu’en cas de déclenchement d’une alerte

- Alléger sa charge de travail grâce à des alertes directement exploitables

- Accélérer les investigations en fournissant des informations contextuelles et des preuves irréfutables

- Réduire la capacité de stockage requise des données en n’effectuant des captures d’écran et en ne collectant des métadonnées que lorsque cela s’avère nécessaire

En savoir plus

Découvrez la solution Proofpoint ITM et comment elle peut vous aider à bloquer les menaces internes. Vous pouvez également découvrir les dernières tendances en matière de fuites de données et de menaces internes dans notre rapport Data Loss Landscape 2024.