Observateurs pourraient être tentés de conclure que la brusque baisse activité kit exploit en juin signifie une menace réduite de drive-by malvertising attaques. Mais que nous détaillons dans notre blog de la recherche, ce serait une erreur.

Loin d’aller doucement dans cette bonne nuit, malvertising campagnes continuent à évoluer et s’adapter. Une campagne que nous avons surnommé AdGholas a duré plus d’un an et tiré autant que 1 million de victimes par jour avant d’être fermée après que nous avons alerté les réseaux publicitaires ce mois-ci.

AdGholas le prouve, les attaquants continuent d’évoluer leurs techniques pour rester discret et efficace contre les dernières avancées défensives.

Kits de l’exploit (EKs) sont les principaux outils utilisés par les acteurs de la menace aux utilisateurs cible avec ce qu’on appelle « drive-by » téléchargements. Lorsque les internautes naviguent d’un site contaminé à l’aide d’un ordinateur vulnérable, la EK est téléchargeable immédiatement une variété de programmes malveillants à leur insu. Malvertising, la pratique d’incorporation des logiciels malveillants et des liens vers des sites Web compromis dans des annonces en ligne, est un des pilotes plus gros du trafic d’exploiter des trousses. Grands écosystèmes au marché noir appuient la pratique.

Trafic EK déposa abruptement au deuxième trimestre de cette année. Certains se sont demandés où le changement laisserait malvertisers.

Une étude récente de nos analystes et les collaborateurs à Trend Micro montre que malvertising est bel et bien vivant. Comme nous avons détaillé dans ce blog, malvertising acteurs sont développent encore plus sophistiquées et innovatrices. AdGholas a infecté des milliers d’utilisateurs par jour.

Malvertising exploite des réseaux ad légitime et renvoi souvent douteuses pour afficher la publicité dans un large éventail de propriétés web.

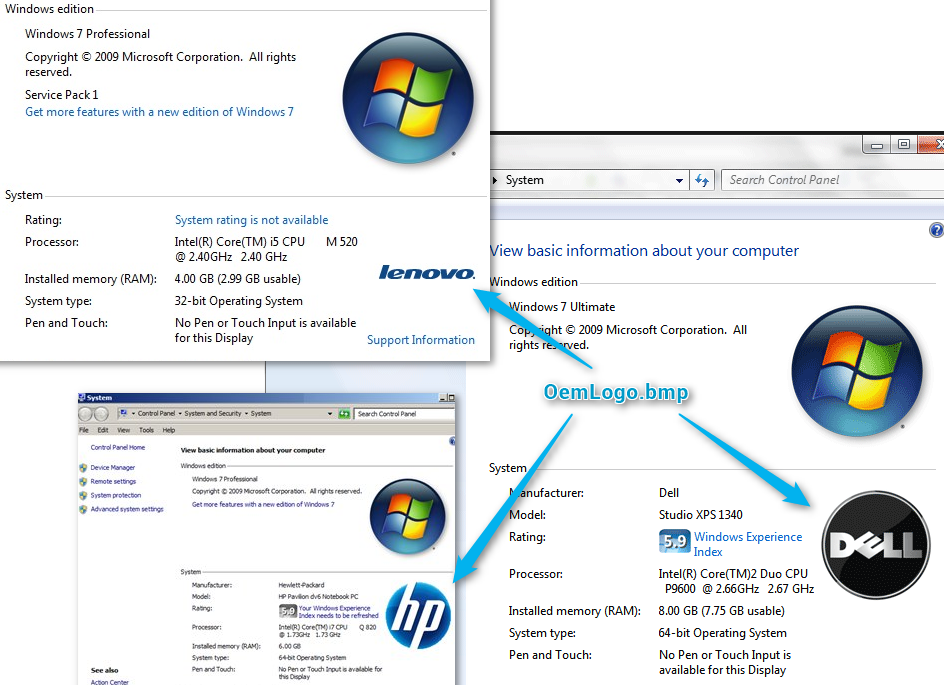

Entre autres facteurs, AdGholas soigneusement des malveillants annonces ciblées et filtré leurs impressions basées sur les paramètres de langue de PC de la victime, fuseau horaire, et même si le PC est de marque OEM. Ce dernier rend plus probable qu’un utilisateur « moyen » s’adresserait.

Figure 1 : Ciblage des PC de marque OEM

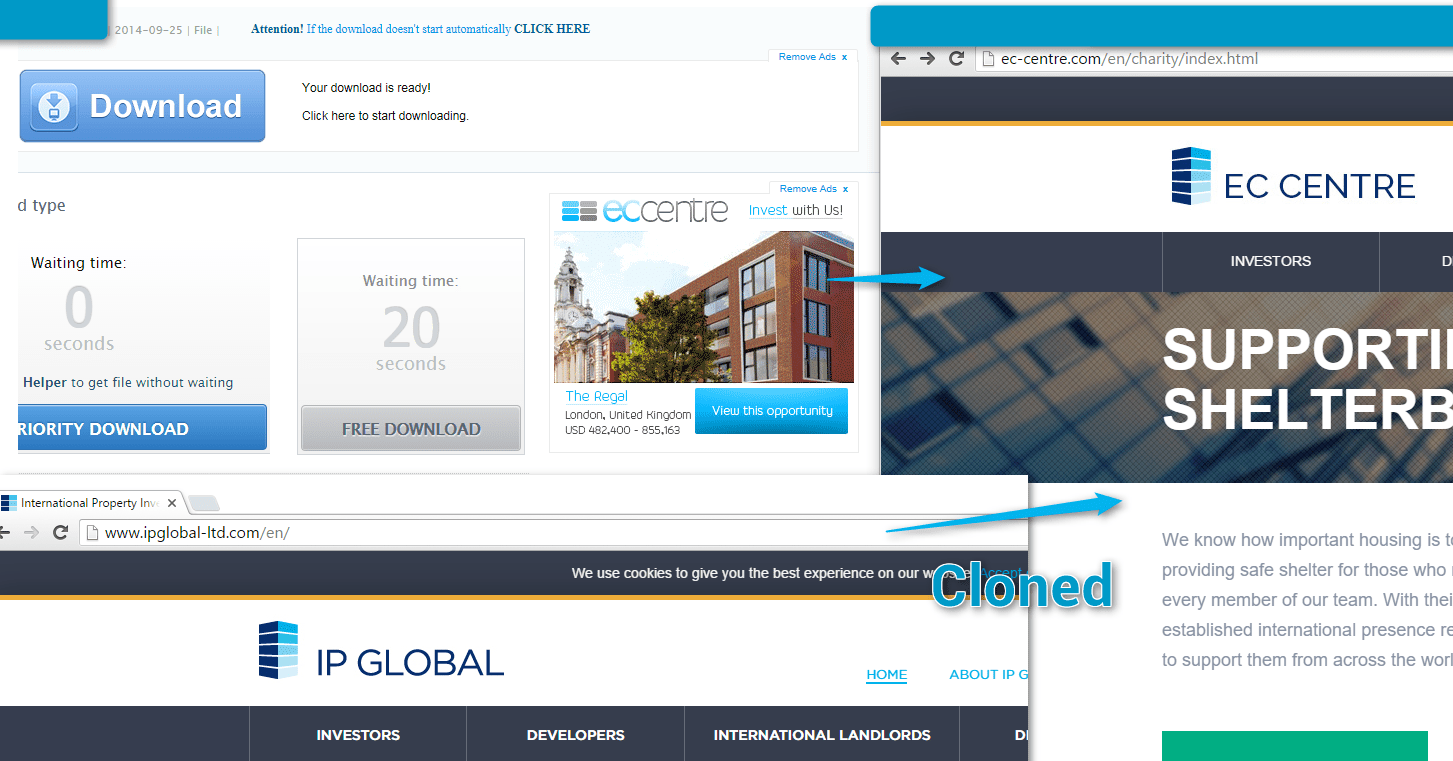

AdGholas utilise ces techniques et les réseaux de publicité/parrainage depuis 2015. Outre un ciblage précis, il utilise des sites soigneusement clonés pour échapper à la détection (Figure 2).

Figure 2 : Campagne de AdGholas en utilisant un site cloné pour éviter la détection

AdGholas a utilisé plusieurs domaines tout au long de ses campagnes en cours. Mais l’histoire plus grande est l’ampleur de ses activités. Proofpoint chercheurs estiment que les réseaux de référence, qui comprennent plus de 20 agences de publicité différentes et des plates-formes d’échange ad, fourni redirections de « qualité » de 1 à 5 millions par jour. Une référence de qualité est quelqu'un susceptibles de cliquer sur une annonce en raison de la pertinence et ciblage — et susceptibles d’avoir un PC vulnérable.

Par ailleurs, AdGholas a utilisé une technique appelée stéganographie (nos collègues de Trend Micro analysent les détails).

Stéganographie masque de code dans les images, texte, HTML, et ainsi de suite pour échapper à la détection par des moyens traditionnels. La pratique a des usages légitimes en cryptographie. Mais dans ce cas, il a été utilisé pour livrer des logiciels malveillants qui est passé inaperçu du code JavaScript apparemment inoffensive.

À notre connaissance, toutes les campagnes de AdGholas sont désormais suspendues, grâce au travail de swift les représentants de l’industrie annonce que nous a contacté. AdGholas et autres acteurs prestigieux tels que VirtualDonna ont montré la résilience considérable dans leurs opérations ; Nous allons continuer à suivre l’évolution de cette situation.

Bien que les récents changements dans le paysage de kit exploit indiquent une contraction dans la scène de malware drive-by, AdGholas montre que la menace ne diminue pas. Au lieu de cela, AdGholas est un rappel frappant que les attaquants continuent d’évoluer. Leurs techniques de plus en plus sophistiquées permettent à rester discret et efficace malgré les dernières avancées défensives.

Pour lire plus de détails sur ce plan complexe, consultez le message de menace Insight et blog de Trend Micro.