Bloquez les déplacements latéraux et les élévations de privilèges

Appliquez des contrôles proactifs et réactifs de la sécurité des identités pour bloquer les attaques

94 % des attaques réussies ont utilisé Active Directory et des identités à privilèges pour se déplacer latéralement au sein d’une entreprise après l’avoir infiltrée.

Pour faire progresser rapidement l’attaque, les cybercriminels ont recours à divers outils facilement accessibles. Ces outils les aident à exploiter rapidement des identités et à atteindre leurs cibles ultimes sans être détectés. Pour lutter contre cette menace, Proofpoint Identity Threat Defense identifie et corrige en continu les vulnérabilités liées aux identités, et détecte et neutralise les menaces actives.

Lorsque des cybercriminels infiltrent un hôte ou prennent le contrôle d’un compte, il s’agit rarement de leur destination finale. Pour atteindre leur objectif, ils doivent élever leurs privilèges et se déplacer latéralement sur le réseau.

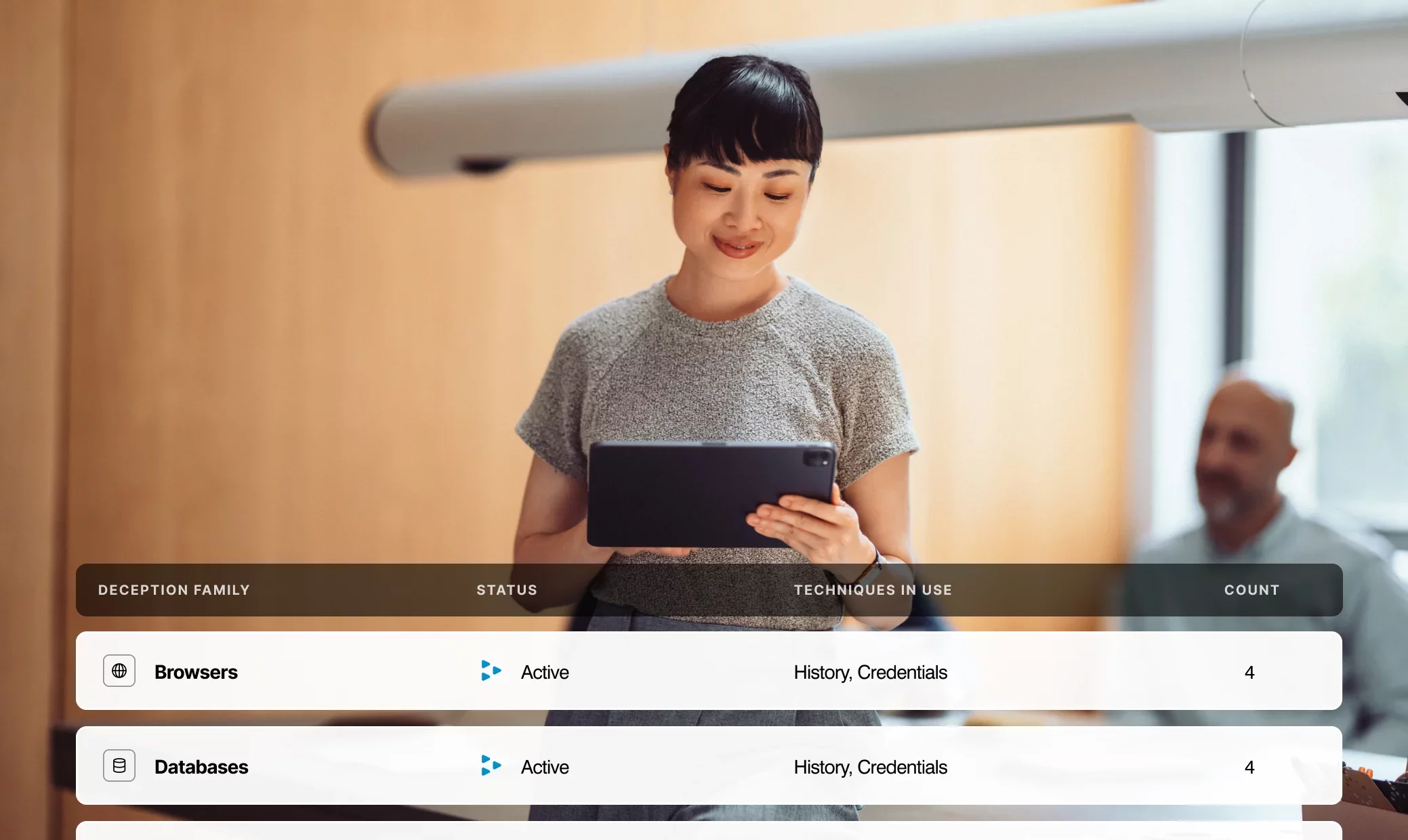

Utilisez-vous des signatures ou des analyses comportementales pour détecter les menaces ? Proofpoint Identity Threat Defense détecte les attaques à l’aide d’un large éventail de leurres et de technologies sans agent.

La mise en corrélation des menaces actives et des risques prioritaires avec les vulnérabilités liées aux identités exploitables est essentielle pour vos défenses proactives et réactives.

Principales fonctionnalités de Proofpoint Identity Threat Defense

Détection et correction continues des vulnérabilités liées aux identités

Proofpoint Identity Threat Defense inspecte en continu Enterprise AD, Entra ID, les outils PAM et d’autres référentiels d’identités pour identifier, hiérarchiser et corriger les vulnérabilités liées à vos identités. Vous pouvez détecter :

- Les erreurs de configuration des comptes utilisateur et de service ainsi que les administrateurs fantômes

- Les failles dans les outils de gestion des accès à privilèges (PAM)

- Les expositions existantes au niveau des endpoints

Élimination automatique des risques

Simplifiez et automatisez la correction des vulnérabilités liées aux identités :

- Éliminez automatiquement les risques liés aux endpoints (clients et serveurs).

- Utilisez le tableau de bord des risques liés aux identités et la gestion des voies d’attaque pour bénéficier d’une visibilité totale sur les risques prioritaires.

- Évaluez efficacement les risques associés aux environnements informatiques récemment acquis.

Une approche unique sans agent

Proofpoint Identity Threat Defense offre une approche unique sans agent, qui profite tant à vos administrateurs informatiques qu’à vos équipes de sécurité. Il fournit plus de 75 techniques de leurre distribuées dans l’ensemble de votre entreprise.

Accélération de la détection des menaces et de la réponse aux incidents

Détectez les menaces liées aux identités qui échappent à la détection.

- Déploiement de leurres pour une détection à toute épreuve des intrusions

- Taux extrêmement faible de faux positifs/faux négatifs

- Déploiement sans agent grâce à l’application de plus de 75 techniques de leurre

- Collecte automatisée de données d’investigation numérique à partir de l’attaque en cours de traitement fournie aux investigateurs

100 % de réussite aux exercices de simulation d’attaques

Proofpoint Identity Threat Defense a réussi 160 exercices de simulation d’attaques, sans aucune défaite.

Derniers développements dans le domaine de la protection des identités

Plate-forme Proofpoint Identity Threat Defense

En Savoir Plus

Mitigating Identity Risks, Lateral Movement and Privilege Escalation

Buyer’s Guide to Identity Threat Detection and Response