Proofpoint Targeted Attack Protection

Email Security and Threat Protection

Email Security and Threat Protection

Plus de 90 % des attaques ciblées débutent par la réception d'un email, et ces menaces ne cessent d'évoluer. Proofpoint Targeted Attack Protection (TAP) vous aide à garder une longueur d'avance sur les attaquants : son approche innovante détecte, analyse et bloque les menaces avancées avant qu'elles n'atteignent votre boîte de réception. Cette protection couvre les ransomwares et autres menaces avancées transmises par des emails contenant des pièces jointes et des URL malveillantes, mais aussi les menaces « zero-day », les malwares polymorphes, les documents piégés et les attaques de phishing. Proofpoint TAP offre des contrôles adaptatifs permettant d'isoler les URL les plus dangereuses. Proofpoint TAP détecte également les menaces et les risques associés aux applications cloud, les attaques par email liées au vol d'identifiants de connexion et bien d'autres attaques.

Protection contre les menaces hébergées dans le cloud et véhiculées par les pièces jointes et les URL

Proofpoint Targeted Attack Protection (TAP) s'appuie sur nos plates-formes cloud et de protection de la messagerie de nouvelle génération. De quoi vous conférer un avantage architectural sans égal. Proofpoint TAP s'appuie sur des techniques statiques et dynamiques pour détecter les nouveaux modes opératoires des cyberattaques et s'y adapter en permanence. Nous analysons les menaces potentielles en mettant en œuvre différentes approches pour examiner leur comportement, leur code et le protocole qu'elles utilisent. Nous sommes ainsi en mesure d'identifier les menaces dès les premières étapes de la chaîne d'attaque. Il peut par exemple s'agir de cyberattaques qui recourent à des URL et des pièces jointes malveillantes pour installer des malwares ou inciter les utilisateurs à communiquer leurs mots de passe ou des informations sensibles. Ce sandboxing et ces analyses à l'exécution ont lieu dans des environnements virtuels, sur un matériel vierge, et permettent d'optimiser la détection et l'extraction d'informations pertinentes. Proofpoint TAP détecte également les menaces et les risques associés aux applications cloud, et met en corrélation les attaques par email liées au vol d'identifiants de connexion et bien d'autres attaques. Notre technologie ne se contente pas de détecter les menaces et les ransomwares : elle recourt également à l'apprentissage automatique pour observer les tendances, les comportements et les techniques déployées dans le cadre de chaque attaque. Fort de ces précieux renseignements, Proofpoint TAP apprend et s'adapte de façon à pouvoir intercepter plus rapidement les attaques ultérieures.

Proofpoint classé premier dans les rapports de G2 sur la protection de la messagerie pour l'été 2023

|

|

|

|

|

Proofpoint TAP URL Defense

- Bénéficiez d'une protection contre les menaces basées sur des URL propagées par email, notamment les malwares et le phishing d'identifiants de connexion.

- Notre fonctionnalité d'analyse prédictive s'appuie sur des modèles de trafic de messages pour identifier et isoler les URL de manière préventive.

- Les URL sont réécrites afin de protéger les utilisateurs sur tous les terminaux et réseaux, ainsi qu'effectuer un sandboxing en temps réel à chaque clic.

TAP Attachment Defense

- Protection contre les documents malveillants connus

- Analyse et sandboxing des pièces jointes inconnues

- Sandboxing et analyse de nombreux types de fichiers, de documents protégés par mot de passe, de pièces jointes contenant des URL intégrées et de fichiers .zip

Advanced BEC Defense

- Protection contre les tentatives de piratage de la messagerie en entreprise (BEC, Business Email Compromise) et de compromission de comptes fournisseurs

- Analyse de chaque détail d'un message : données d'en-tête, adresse IP de l'expéditeur, relation entre l'expéditeur et le destinataire, analyse de la réputation, analyse approfondie du contenu, etc.

- Visibilité sur les techniques, observations et échantillons de messages pour une analyse poussée

TAP SaaS Defense

- Identification des activités de connexion suspectes

- Visibilité sur le partage de fichiers à grande échelle

- Détection des applications tierces critiques et à haut risque

TAP URL Isolation for VAP

- Contrôles de sécurité adaptatifs pour vos VAP (Very Attacked People™, ou personnes très attaquées) en fonction du profil de risque

- Possibilité pour vos utilisateurs d'accéder à des sites Web inconnus ou dangereux, avec protection de votre entreprise contre les attaques Web ou basées sur des URL

- Visibilité et protection améliorées pour les clics autorisés

Proofpoint Supplier Threat Protection

- Surveillance proactive des domaines tiers et de fournisseurs qui interagissent avec votre entreprise pour détecter les activités révélatrices d'une compromission de compte

- Simplification de la collecte de preuves grâce à la hiérarchisation des comptes compromis à haut risque

- Envoi d'alertes précoces si un compte compromis d'un fournisseur avec qui vous échangez par email a été observé au sein de l'écosystème Proofpoint, même si votre entreprise n'a pas encore été ciblée

Proofpoint Supplier Threat Protection est un module complémentaire en option de Proofpoint TAP (licence supplémentaire requise).

Attaque de la chaîne logistique

Proofpoint TAP Account Takeover

- Prévenez la prise de contrôle de comptes de messagerie à toutes les étapes de la chaîne d'attaque

- Bénéficiez d'une visibilité, déterminez comment les cybercriminels accèdent aux comptes et analysez leurs activités malveillantes postérieures à l'accès

- Corrigez les comptes compromis, les modifications malveillantes des règles de boîte email, les applications tierces exploitées et l'exfiltration de données dans les environnements cloud et de messagerie

Proofpoint TAP Account Takeover est un module complémentaire en option de Proofpoint TAP (licences supplémentaires requises). Il remplace Proofpoint Cloud Account Defense et offre des fonctionnalités post-compromission plus performantes.

Proofpoint TAP Account Takeover

Informations détaillées sur les menaces ciblant vos collaborateurs

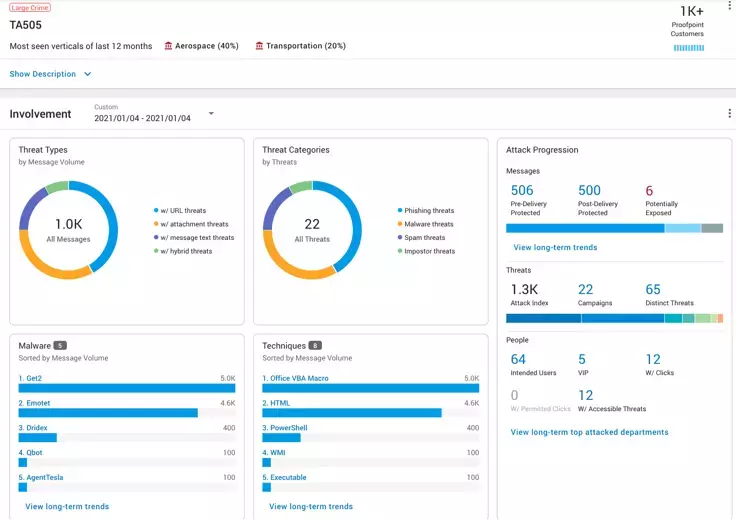

Seul Proofpoint fournit des informations de threat intelligence qui couvrent la messagerie, le cloud, le réseau, les terminaux mobiles et les réseaux sociaux. Alimenté par une threat intelligence communautaire et composé de plus d'un billion de points de données, notre graphique sur les menaces établit des corrélations entre les campagnes de cyberattaques en fonction des différents secteurs d'activité et zones géographiques touchés. Vous pouvez facilement tirer parti de ces informations grâce au tableau de bord des menaces de Proofpoint Targeted Attack Protection (TAP), ainsi que d'autres informations uniques au niveau de l'entreprise et de l'utilisateur.

Proofpoint Advanced BEC Defense

Optimisé par NexusAI, Proofpoint Advanced BEC Defense est conçu pour bloquer efficacement un large éventail de fraudes par email, dont le détournement de paiements et la fraude aux factures fournisseurs depuis des comptes compromis. Comme ces menaces sont souvent dépourvues de charge virale malveillante, elles nécessitent une technique de détection plus sophistiquée.

Avec Proofpoint Advanced BEC Defense, vous bénéficiez d'un moteur de détection optimisé par l'intelligence artificielle et l'apprentissage automatique, spécialement conçu pour détecter et bloquer les attaques BEC. Il analyse plusieurs attributs des messages, dont les suivants :

- Données d'en-tête du message

- Adresse IP de l'expéditeur (adresse IP d'origine et réputation)

- Corps du message (mots ou phrases spécifiques, urgence, etc.)

Il détermine ensuite si le message constitue une menace BEC. En outre, il détecte diverses tactiques utilisées par les cybercriminels, comme le détournement d'adresses de réponse, l'emploi d'adresses IP malveillantes et l'utilisation de domaines de fournisseurs dont l'identité a été usurpée.

Proofpoint Advanced BEC Defense vous offre par ailleurs une visibilité granulaire sur les détails d'une attaque BEC. Il indique le thème BEC (facturation fournisseurs, escroquerie aux cartes-cadeaux, détournement de salaires, etc.) et explique pourquoi le message est suspect, avec des exemples pour l'illustrer. Ces informations clés permettent à votre équipe de sécurité de mieux comprendre l'attaque et de communiquer sur celle-ci.

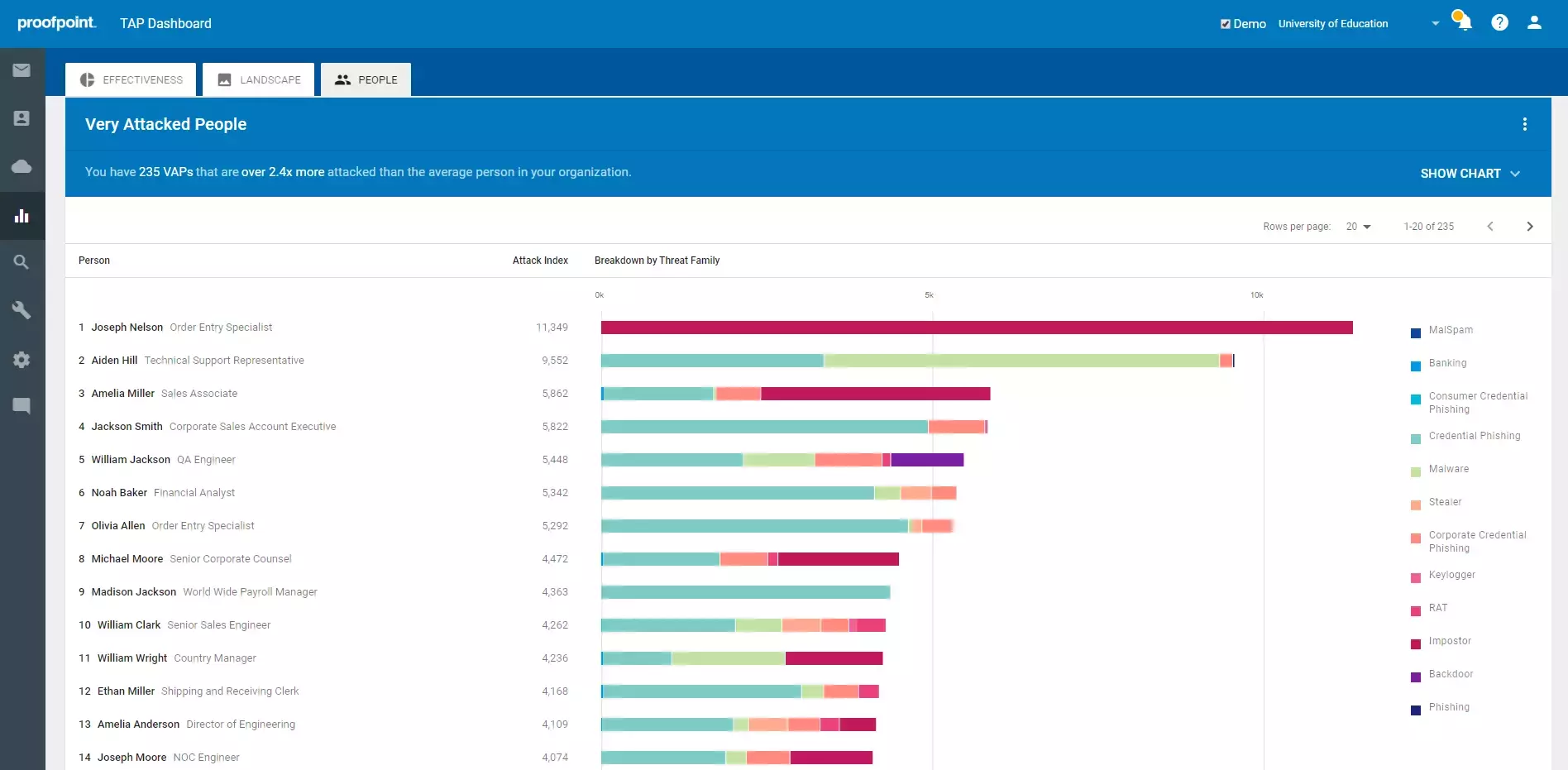

VAP (Very Attacked People™)

- Vos équipes de sécurité ont besoin de savoir qui sont vos VAP pour pouvoir les protéger efficacement contre les menaces et les ransomwares qui les ciblent. Proofpoint Attack Index vous aide à les identifier. Cet indice consiste en un score composite pondéré de toutes les menaces envoyées à une personne déterminée au sein de votre entreprise. Il attribue une note sur une échelle de 0 à 1 000 à ces menaces, sur la base de quatre facteurs : la sophistication du cybercriminel, l'envergure et la cible de l'attaque, le type d'attaque et le volume global de l'attaque. Armé de ces connaissances, vous pouvez identifier la solution la plus efficace à appliquer en priorité pour neutraliser les menaces.

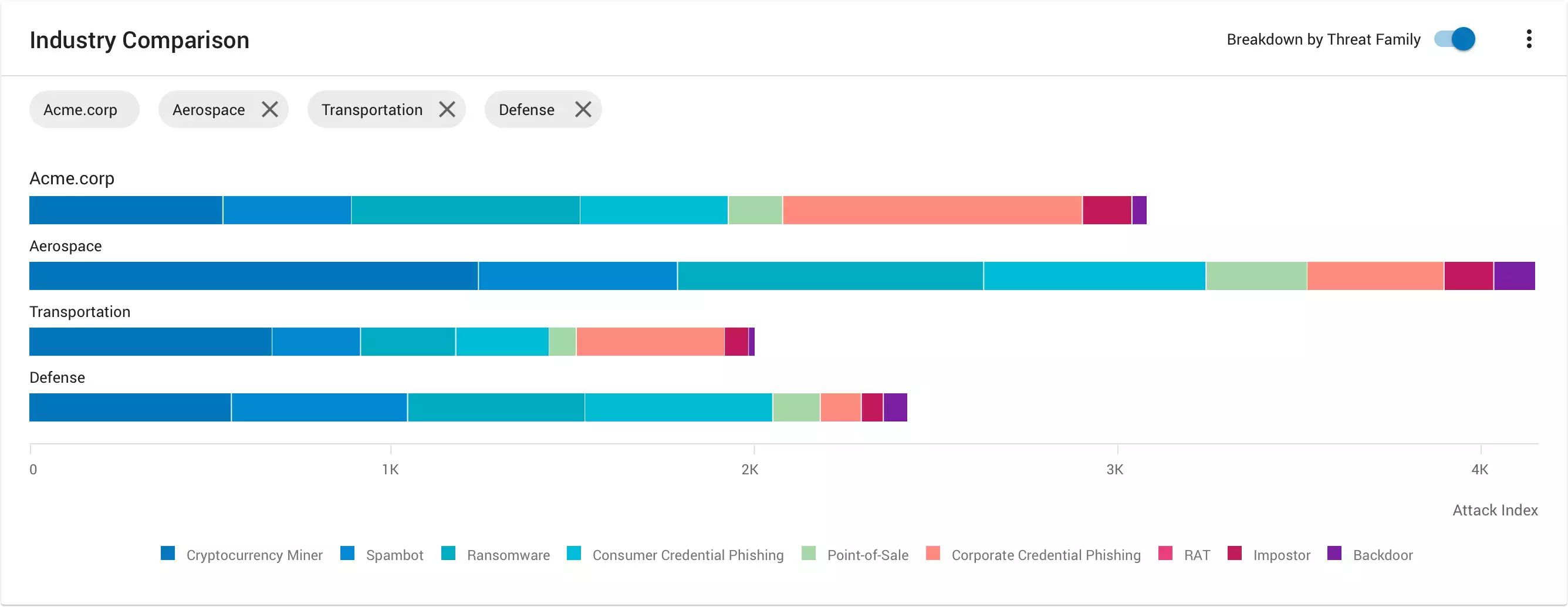

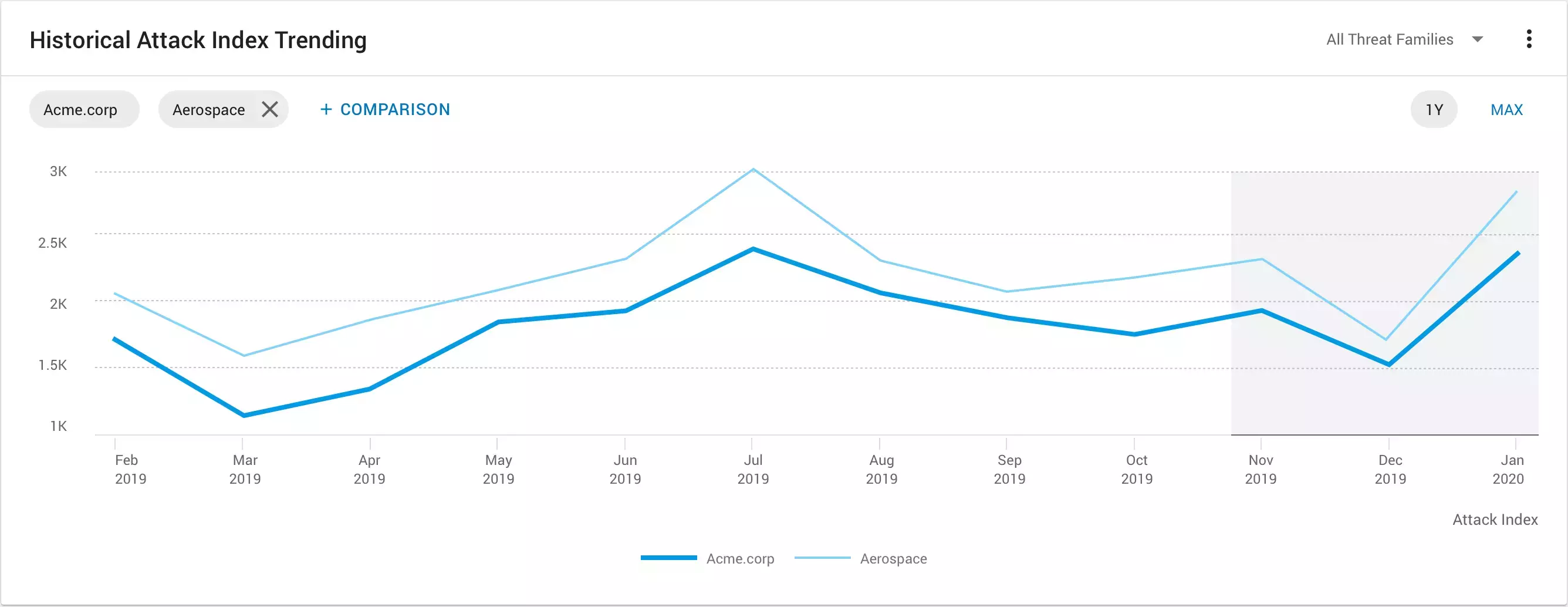

Attack Index à l'échelle de l'entreprise

- L'Attack Index à l'échelle de l'entreprise comprend deux rapports : Industry Comparison et Historical Attack Index Trending. Ces deux rapports à l'intention des dirigeants peuvent vous aider à comprendre et à communiquer les risques pesant sur l'entreprise en fonction de la gravité des menaces qui la ciblent. Vous bénéficiez également d'une visibilité sur l'évolution de l'Attack Index mensuel de votre entreprise au fil du temps, ce qui vous permet d'obtenir des informations tactiques sur la mutation du paysage des menaces. Vous pouvez aussi tirer parti de nos données propriétaires. Celles-ci vous permettent de comparer l'Attack Index de votre entreprise à celui d'entreprises similaires (par secteur d'activité, par exemple). Cela améliore et élargit votre visibilité sur le paysage des menaces.

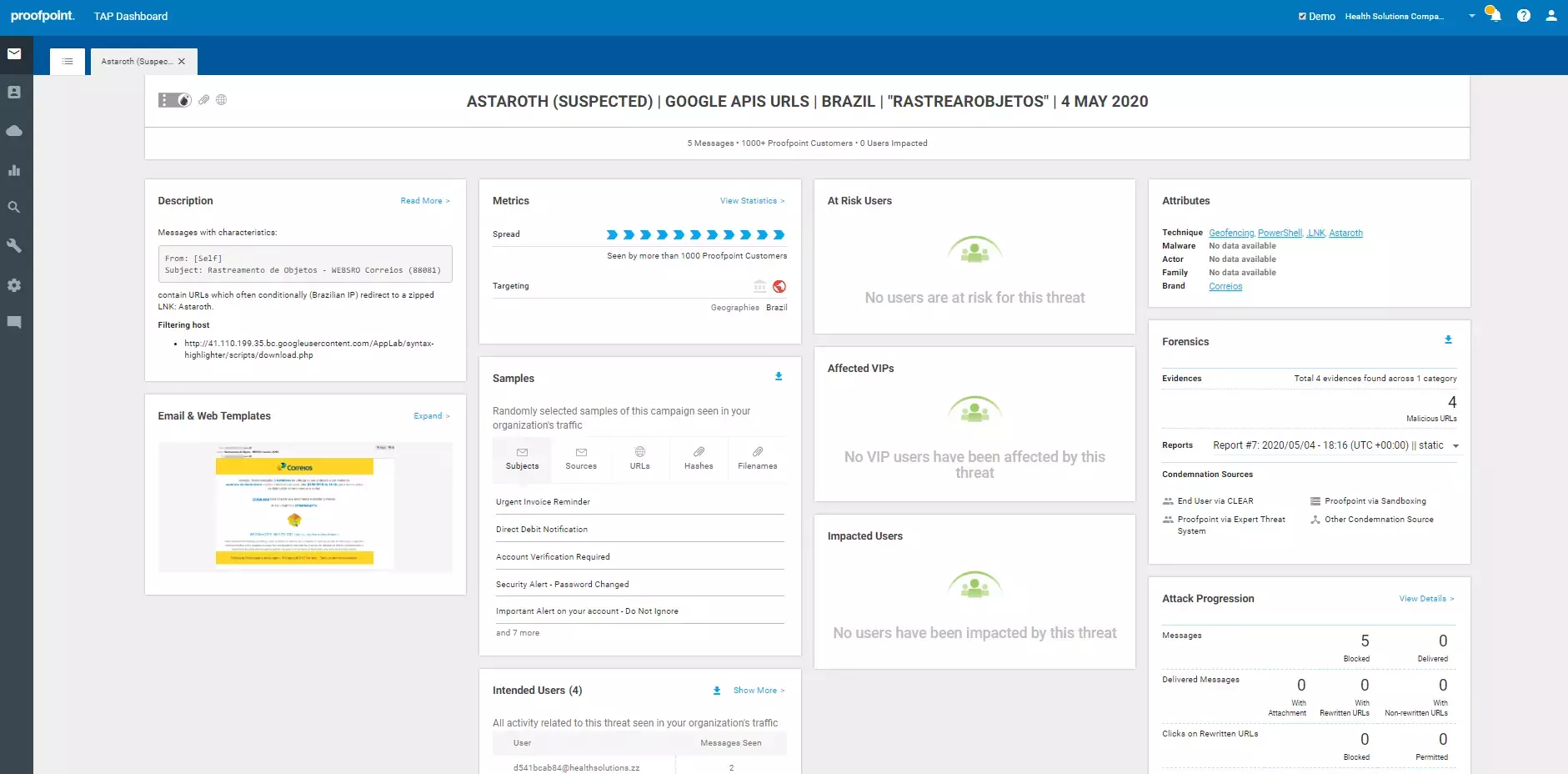

Tableau de bord Threat Insight

- Le tableau de bord Threat Insight de Proofpoint TAP fournit des informations détaillées sur les menaces et les campagnes en temps réel. Vous bénéficiez ainsi d'une visibilité sur les attaques de grande envergure comme sur les attaques ciblées. Le tableau de bord vous fournit des informations sur la menace en elle-même, notamment les utilisateurs visés, des instantanés de l'attaque et des données d'investigation numérique approfondies.

Une threat intelligence et une visibilité supérieures

Seul Proofpoint fournit des informations de threat intelligence qui couvrent la messagerie, le cloud, le réseau, les applications mobiles et les réseaux sociaux. Alimenté par une threat intelligence communautaire et composé de plus de 600 milliards de points de données, notre graphique sur les menaces établit des corrélations entre les campagnes d'attaques en fonction des différents secteurs d'activité et zones géographiques touchés. Vous pouvez facilement tirer parti de ces informations grâce au tableau Threat Insight de Proofpoint TAP. Caractéristiques du tableau Threat Insight de Proofpoint TAP :

- Accessible depuis un navigateur Web. Vous bénéficiez d'une visibilité sur les menaces qui s'infiltrent dans votre entreprise et recevez des informations sur l'auteur, la nature et l'objectif de l'attaque.

- Mise à disposition de données sur la protection antiransomware au niveau de l'entreprise, des menaces et des utilisateurs. Vous pouvez ainsi hiérarchiser les alertes et prendre les mesures nécessaires.

- Mise en évidence des campagnes d'attaques de grande envergure et des menaces ciblées de ransomware. Vous pouvez voir les attaques ciblant les dirigeants et d'autres collaborateurs présentant un intérêt pour les cybercriminels.

- Mise au jour des compromissions de compte liées à des attaques par email.

- Mise en évidence des attaques par force brute et des comportements suspects des utilisateurs.

- Fourniture, en temps réel, d'informations d'investigation numérique détaillées concernant les menaces et les campagnes. Vous recevez des rapports téléchargeables, que vous pouvez intégrer à d'autres outils au moyen d'interfaces de programmation d'applications (API).

Protection au-delà du réseau

Pour protéger vos collaborateurs, vos systèmes de défense doivent agir partout où ces derniers travaillent — et suivre leur rythme. Avec Proofpoint TAP, vous pouvez :

- Protéger les utilisateurs sur n'importe quel réseau ou terminal, quel que soit l'endroit où ils consultent leurs emails. Proofpoint TAP fonctionne sur les réseaux internes ou externes (publics et privés), les terminaux mobiles, les ordinateurs de bureau et le Web.

- Déployer rapidement la solution et la rentabiliser en un minimum de temps. Vous n'aurez pas à attendre des semaines, voire des mois, puisque quelques jours suffisent pour protéger des centaines de milliers d'utilisateurs. Proposé en tant que module complémentaire pour le serveur Proofpoint Protection Server, Proofpoint TAP est facile à configurer et peut être déployé sous forme de service cloud, d'appliance virtuelle ou d'appliance matérielle.

- Identifier les menaces basées sur des fichiers dans vos archives de fichiers SaaS et détecter les compromissions de compte.

- Garder une longueur d'avance sur les cybercriminels grâce à des mises à jour quotidiennes et régulières de nos services d'analyse dans le cloud.

- Améliorer la sécurité de toutes les plates-formes de messagerie — y compris Microsoft 365 et les environnements Exchange hybrides.

Protection et conformité inégalées pour Microsoft 365

Renseignements sur les cybercriminels

- Alors que les collaborateurs continuent à être pris pour cible, il est de plus en plus important que votre entreprise bénéficie d'une visibilité complète sur les cybercriminels qui lancent ces attaques. Nos chercheurs spécialisés en menaces collectent des données sur les attaquants depuis de nombreuses années. Ce sont ces données qui alimentent le tableau de bord TAP. Vous pouvez identifier les cybercriminels qui ciblent vos collaborateurs, les utilisateurs ciblés, ainsi que les tactiques et techniques employées, y compris les tendances d'attaque qui se dessinent au fil du temps. Cela vous permet de hiérarchiser les contrôles de sécurité et de correction supplémentaires dont vous avez besoin. Vous pouvez également renforcer la protection de vos collaborateurs contre les cybercriminels qui les prennent pour cible.

Détection des comptes fournisseurs compromis

Proofpoint Supplier Threat Protection offre une couche de protection supplémentaire contre les comptes de messagerie tiers et de fournisseurs compromis. Il détecte, hiérarchise et fournit des informations exploitables sur les comptes compromis observés au sein de l'écosystème Proofpoint.

- Identifie, hiérarchise et bloque les activités des comptes fournisseurs et tiers compromis.

- Offre des informations exploitables sur le trafic des comptes fournisseurs compromis observé au sein de l'écosystème Proofpoint ou dans le trafic entrant d'un client.

- Simplifie les investigations portant sur les comptes tiers compromis.

Proofpoint Supplier Threat Protection est un module complémentaire en option de Proofpoint TAP (licence supplémentaire requise).

Protection contre la compromission de comptes fournisseurs

Threat intelligence multivectorielle

Proofpoint TAP s'appuie sur la threat intelligence fournie par le graphique des menaces Nexus de Proofpoint. Ce dernier collecte, analyse et met en corrélation plusieurs billions de points de données au niveau de la messagerie, du cloud, des réseaux et des réseaux sociaux. Il optimise notre plate-forme technologique de pointe et est intégré à toutes nos solutions. Vous n'avez rien à installer, à déployer ni à gérer.

Étant donné que Proofpoint TAP utilise les informations du graphique des menaces Nexus, il vous offre une visibilité inégalée sur les menaces multivectorielles, ce qui vous permet de garder une longueur d'avance sur les menaces actuelles. Ces menaces incluent par exemple les emails contenant des liens vers des applications OAuth dangereuses qui incitent les utilisateurs à octroyer aux cybercriminels un large accès à leurs comptes cloud. Ces attaques utilisent souvent des sites Web et des services OAuth familiers. Pour les bloquer, vous avez besoin d'une solution qui couvre plusieurs vecteurs, comme le cloud et la messagerie.

- Threat intelligence communautaire en temps réel issue de plus de 115 000 clients

- Visibilité sur plusieurs vecteurs, notamment la messagerie, le cloud, le réseau et les réseaux sociaux

- Surveillance de plus de 100 cybercriminels afin de comprendre leurs motivations et les tactiques qu'ils utilisent