Face aux menaces liées aux messages électroniques, faire preuve de « bon sens » est souvent un réflexe naturel : ne cliquez jamais sur les liens inconnus, n'activez pas de macros dans les documents envoyés par des expéditeurs inconnus, et ne lisez même pas les messages de ces derniers. Les auteurs de menaces testent toutefois « l'allgemeinbildung » (en français, la culture générale) des germanophones à travers des leurres personnalisés et de l'ingénierie sociale (ou piratage psychologique) afin de propager des ransomware (ou logiciels rançon) et des chevaux de Troie bancaires, y compris dans les zones géographiques qui ont déjà dû faire face au déferlement de logiciels malveillants comme Dridex.

Les chercheurs de Proofpoint ont récemment constaté que de nombreuses campagnes d'e-mails ciblaient les zones germanophones, et plus particulièrement l'Allemagne et la Suisse. Truffées de chevaux de Troie bancaires et de ransomware, ces campagnes exigent souvent un système de protection bien plus élaboré que le simple bon sens.

Selon certaines estimations, les pertes et les coûts globalement associés à la cybercriminalité se comptent chaque année en trillions de dollars. Sur ce total, les seuls ransomware devraient atteindre un milliard de dollars en 2016, tandis que les chevaux de Troie bancaires, déjà responsables de plusieurs milliards de pertes ces dernières années, continuent à améliorer leurs capacités de vol d'informations et d'identifiants. Ces pertes vont toutefois bien au-delà des coûts directement associés aux paiements de rançon ou aux transactions frauduleuses. En début d'année, par exemple, des attaques par ransomware ont obligé plusieurs hôpitaux allemands à replanifier entièrement leurs opérations et à éteindre divers équipements connectés au réseau.

Si les logiciels malveillants qui circulent dans les zones germanophones d'Europe sont variés, leur impact sur les particuliers comme sur les entreprises est dû pour l'essentiel aux deux principales familles que sont les chevaux de Troie bancaires et les ransomware.

Chevaux de Troie bancaires

Les pirates ont toujours été obligé de choisir entre la propagation de logiciels malveillants à grande échelle et les menaces personnalisées, telles que les attaques par harponnage que nous pouvons observer. Ces derniers temps toutefois, nous avons pu déceler des attaques personnalisées de plus grande envergure, venant renforcer l'efficacité des faux messages électroniques tout en ciblant des groupes d'utilisateurs plus importants. Dans les régions germanophones, ces campagnes personnalisées sont liées à des chevaux de Trois bancaires comme Dridex et Ursnif.

Il est néanmoins important de noter que les auteurs de ces attaques peuvent très facilement échanger les charges utiles ; et de ce fait, la présence d'une menace donnée n'exclut pas l'apparition rapide d'une autre. Bien que le cheval de Troie Nymaim, par exemple, ne soit pas mentionné ici, sa présence a également été constatée dans les zones germanophones. De même, que ces campagnes soient ou non personnalisées, les chevaux de Troie bancaires provoquent des pertes considérables et, comme nous allons le voir, peuvent encore gagner en efficacité avec des approches de diffusion de spam plus classiques.

Dridex personnalisé

Le cheval de Troie bancaire Dridex reste présent dans toutes les régions, bien qu'en volume bien inférieur à celui observé en 2015 et au premier semestre 2016. Il se retrouve désormais surtout dans des attaques ciblées de moindre envergure et, dans le cas de la campagne de septembre dernier décrite ci-après, il contient des injections de code destinées aux institutions bancaires suisses. Dans le message leurre présenté à la Figure 1, les formules de salutation et les références à la « Facture à vérifier » ont été personnalisées.

Figure 1 : Leurre Dridex personnalisé

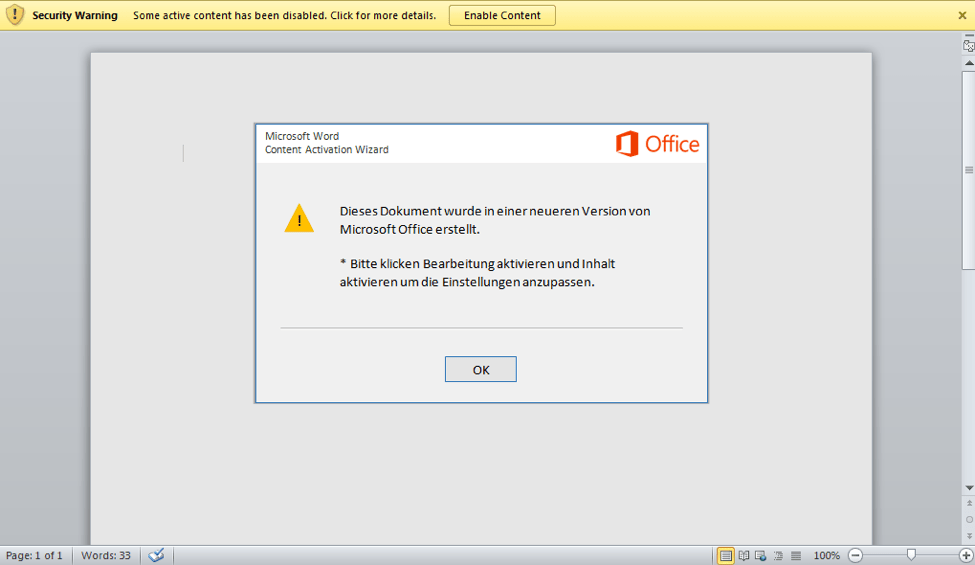

Figure 2 : Document Microsoft Word malveillant contenant des macros qui, une fois activées, installent le botnet Dridex 144

Cette variante de Dridex vise essentiellement les sites financiers suisses via les injections de code suivantes :

^https://(wwwsec|inba|banking|netbanking)\..+\.ch/authen/login(\?|$)

^https://.+\.ch/(authen|WEB_XSA_LOGIN)/login\.xhtml

^https://ebanking\-ch\d*\.ubs\.com/workbench/

^https://cs\.directnet\.com/dn/c/cls/

^https://nab\.directnet\.com/dn/c/cls/

^https://www\.postfinance\.ch/ap/ba/fp/html/e\-finance/

^https://ebanking\.raiffeisen\.ch/entry/

www3\.bankline\.

pioneer\.co-operativebank\.

Il est important de rappeler que l'inclusion d'une banque ou d'un service dans la liste des injections de code Web utilisées par un cheval de Troie bancaire n'implique pas obligatoirement la compromission de cette banque elle-même. Son inclusion signifie en réalité que ce logiciel malveillant cible les clients de cette banque pour perpétrer des transferts frauduleux et d'autres types de vol.

Le cheval de Troie Dridex à l'œuvre dans cette campagne cible également les applications suivantes :

crealogix,multiversa,abacus,ebics,agro-office,cashcomm,softcrew,coconet,macrogram,mammut,omikron,multicash,quatersoft,alphasys,wineur,epsitec,myaccessweb,bellin,financesuite,moneta,softcash,trinity,financesuite,abrantix,starmoney,sfirm,migrosbank,migros bank,online banking,star money,multibit,bitgo,bither,blockchain,copay,msigna,armory,electrum,coinbase,magnr,keepkey,coinsbank,coolwallet,bitoex,xapo,changetip,coinapult,blocktrail,breadwallet,luxstack,airbitz,schildbach,ledger nano,mycelium,trezor,coinomi,bitcore,avaloq,\*multiversa\*

Ce ciblage des applications permet aux opérateurs de Dridex d'identifier rapidement et précisément les systèmes dotés de logiciels vulnérables, potentiellement lucratifs. D'autres composants fournissent des fonctions d'enregistreur de frappe, utiles pour certains traitements. Ces capacités permettent aux pirates de déposer d'autres logiciels malveillants dans la machine infectée lorsqu'un client potentiellement intéressant est identifié.

Ursnif personnalisé

Le texte de ces e-mails personnalisés (par exemple, le nom de la société inclus dans le corps ou l'objet du message et/ou le nom de la pièce jointe) conduit au téléchargement de logiciel malveillant si l'utilisateur active les macros présentes dans le document (comme celle illustrée ci-dessous). L'auteur de la « personnalisation » qui propage ces macros introduit un nouveau contrôle de sandbox intéressant, qui permet à la macro de vérifier qu'au moins 50 processus sont en exécution sur le système de la victime. Si ce n'est pas le cas, la charge utile malveillante n'est pas exécutée. Mieux encore, la charge utile ne se déclenche que si l'adresse IP de la victime correspond à la Suisse. Ces nouveaux contrôles et d'autres variantes sont détaillés ici.

Figure 3 : Document leurre avec macros malveillantes activées pour télécharger le cheval de Troie Ursnif

Retefe

Le cheval de Troie Retefe a d'abord visé l'Autriche, la Suède, la Suisse et le Japon, de même que certains sites bancaires du Royaume-Uni. Contrairement à Dridex, Retefe fonctionne en acheminant le trafic lié aux banques ciblées via son proxy (Figure 4). Retefe se propage par le biais de fichiers .js (JavaScript) compressés et, dans le cas de cette campagne, de documents Microsoft Word.

Figure 4 : Flux simplifié du trafic via le proxy Retefe

Les macros malveillantes habituelles sont dans ce cas remplacées par des documents Microsoft Word qui utilisent des objets OLE pour incorporer du code JavaScript dans le document (Figure 5). Ce code JavaScript (à l'aide du composant PowerShell) ajoute un certificat à la liste des certificats approuvés dans Firefox et Windows. Le script définit également une configuration automatique de proxy (Proxy-PAC) par le biais d'un paramètre du Registre, tel que :

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\AutoConfigURL: "https://i3e5y4ml7ru76n5e[.]onion[.]to/7Zsdv5Eb.js?ip="

Cette requête renvoie du contenu selon la valeur de l'argument « ip » (adresse IP externe de la victime), ce qui permet au pirate de différencier la configuration en fonction du pays ou de la plage d'adresses visé(e).

Notez que cette campagne n'est pas personnalisée mais adopte au contraire une approche à l'aveugle, plus courante.

Figure 5 : Objet OLE JavaScript incorporé dans un document Microsoft Word

Les redirections de banque visant l'Autriche incluent :

*.bankaustria.at

*.bawag.com

*.bawagpsk.com

*.easybank.at

*.raiffeisen.at

*oberbank.at

www.banking.co.at

www.oberbank-banking.at

Les redirections de banque visant la Suisse incluent :

*.bekb.ch

*.bkb.ch

*.cic.ch

*.clientis.ch

*.cs.ch

*.lukb.ch

*.onba.ch

*.postfinance.ch

*.raiffeisen.ch

*.shkb.com

*.suisse-ubs.com

*.ubs.com

*.ukb.ch

*.urkb.ch

*.zkb.ch

*abs.ch

*bcf.ch

*bcge.ch

*bcj.ch

*bcn.ch

*bcv.ch

*blkb.ch

*cash.ch

*directnet.ch

*eb.ch

*glkb.ch

*juliusbaer.raiffeisendirect.com

*nkb.ch

*postfinance.ch

*tb.bekb.ch

*valiant.ch

*wir.ch

*zuercherlandbank.ch

cic.ch

clientis.ch

cs.directnet.raiffeisendirect.com

e-banking.gkb.ch

eb.akb.ch

ebanking.raiffeisen.ch

netbanking.bcge.ch

tb.raiffeisendirect.ch

ukb.ch

urkb.ch

wwwsec.ebanking.zugerkb.ch

Autres « banquiers », « chargeurs » et « voleurs »

Outre les chevaux de Troie bancaires, les chevaux de Troie chargeurs (ou tout simplement « chargeurs ») ont également évolué pour inclure à présent des capacités de vol d'informations. Le chargeur Pony, que nous avons observé en Allemagne et en Suisse, est par exemple propagé par le biais de documents leurres au format RTF (Rich Text Format) contenant des macros malveillantes.

Le cheval de Troie bancaire Gootkit est également disséminé avec des leurres rédigés en allemand. Le 19 septembre dernier, une autre campagne a utilisé des URL Google Docs conduisant à des fichiers JavaScript compressés. Lors de leur exécution, ces fichiers téléchargeaient une instance de ce cheval de Troie, dont les injections de code visaient un certain nombre de banques allemandes et françaises telles que celles illustrées ci-dessous :

https://banking.bank1saar.de*

https://*banking.berliner-bank.de/trxm*

https://banking.flessabank.de*

https://banking.gecapital.de*

https://banking.sparda.de*

https://*.bnpparibas.net*

https://*commerzbank.de*

https://*.de*abmelden*

https://*.de/portal/portal*

https://*.de/privatkunden/*

https://finanzportal.fiducia.de*

https://*kunde.comdirect.de*

https://*meine.deutsche-bank.de/trxm/db*

https://*meine.norisbank.de/trxm/noris*

https://*ptlweb/WebPortal*

https://www.comdirect.de/lp/wt/login*

https://www.targobank.de*

http*://*www.paypal.*

https://*abanquepro.bnpparibas/fr*

https://*credit-agricole.fr*

https://*lcl.fr/*

https://particuliers.secure.lcl.fr/outil/*

http*://*.paypal.*

Domaines de commande et contrôle (C&C), contenant myfurer[.]org

Là encore, ce ne sont que quelques exemples de plus parmi l'éventail de logiciels malveillants utilisés dans les pays germanophones par les pirates pour soutirer des informations bancaires et des identifiants de compte aux utilisateurs.

Ransomware

Alors que les chevaux de Troie bancaires semblaient constituer le vecteur préféré de bon nombre d'auteurs de menaces en 2015, les ransomware, disséminés par messages électroniques et kits d'exploit, deviennent dominants en 2016. Tout récemment, l'Allemagne a été la cible de l'une des varaintes de ransomware les plus actives, de même que d'une variante inhabituelle, essentiellement limitée à l'Europe Centrale et de l'Est.

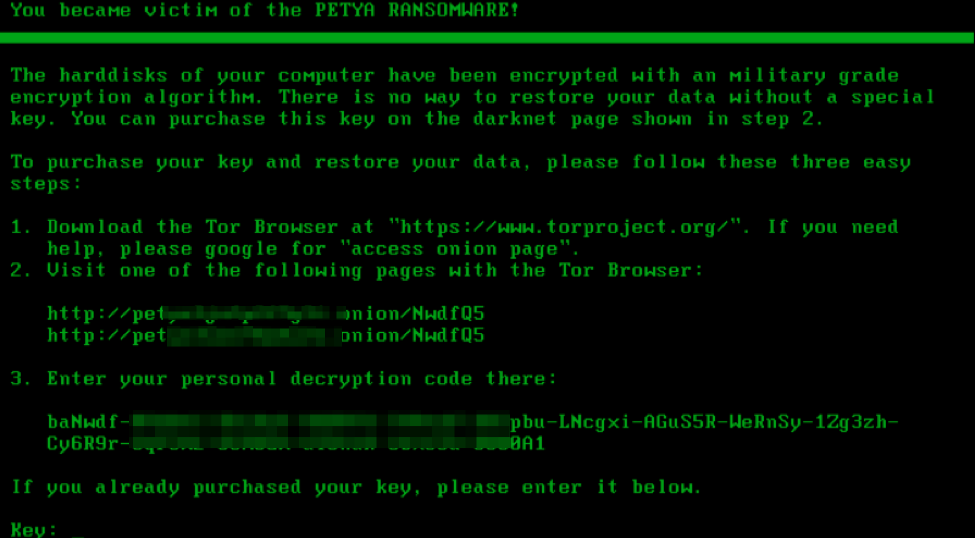

Ransomware Petya

Bien que moins connu que ses célèbres cousins Locky, Cerber, CryptXXX et CryptoWall, la famille de ransomware Petya, qui cible l'Europe Centrale et l'Europe de l'Est, a récemment fait son apparition. Dans les zones germanophones, le ransomware Petya se propageait par le biais de faux CV (Figure 6).

Figure 6 : « Dossier de candidature » de [faux nom] avec photo

Contrairement aux autres variantes acuellement diffusées, le ransomware Petya ne crypte pas les fichiers un par un, mais se sert d'un chargeur de démarrage personnalisé et d'un très petit noyau pour crypter la table de fichiers maîtres (MFT) sur le disque. L'injecteur de Petya remplace alors le secteur de démarrage principal (partition MBR) par le noyau personnalisé. Les systèmes infectés redémarrent la machine, puis présentent à l'utilisateur les écrans illustrés aux Figures 7 et 8.

Figure 7 : Écran affiché pendant le cryptage

Figure 8 : Demande de rançon de Petya, affichée après le cryptage

Figure 9 : Portail de paiement de Petya

Locky

Essentiellement dûes aux pirates déjà impliqués dans le cheval de Troie bancaire Dridex, les vastes campagnes d'emails propageant le ransomware Locky sont devenues prédominantes dès leur première apparition en février 2016. Au troisième trimestre 2016, les messages qui disséminent Locky représentent plus de 95 % de tous les e-mails malveillants surveillés par Proofpoint à travers le monde. Comme nous avons pu le constater le 21 septembre dernier lors de la campagne de leurres en anglais et en allemand propageant Locky, avec l'ID d'affiliation « 3 », ces campagnes n'ont pas épargné les régions germanophones.

Les messages de cette campagne prétendaient provenir des expéditeurs suivants :

- « service@kids-party-world.de » avec l'objet « Ihre Bestellung ist auf dem Weg zu Ihnen! OrderID 654321 » et la pièce jointe « invoice_12345.zip » (tous les chiffres étant aléatoires)

- « John.doe123@[domaine aléatoire] » (nom aléatoire, 1 à 3 chiffres) avec l'objet « E-TICKET 54321 » (chiffres aléatoires) et la pièce jointe correspondante « 54321.zip »

- « John.doe123@[domaine aléatoire] » (nom aléatoire, 1 à 3 chiffres) avec l'objet « Emailing: _12345_123456 » (chiffres aléatoires) et la pièce jointe correspondante « _12345_123456.zip »

- « John.doe123@[domaine aléatoire] » (nom aléatoire, 1 à 3 chiffres) avec l'objet « Receipt of payment » et la pièce jointe « (#1234567890) Receipt.zip » (chiffres aléatoires)

Lors de leur exécution, ces pièces jointes, qui se présentent sous forme d'archives .zip renfermant des fichiers JavaScript (au format .wsf ou .hta), téléchargeaient le ransomware Locky.

Figure 10 : Nouvelle version de Locky (extension de fichier crypté .odin) visant les germanophones (écran de demande de rançon rédigé en allemand)

Figure 11 : Nouvelle version de Locky (extension de fichier crypté .odin) visant les germanophones (écran de demande de rançon rédigé en allemand)

Conclusion

Alors qu'une grande partie de l'Europe continue à se débattre avec des difficultés économiques, la relative prospérité des régions germanophones explique peut-être la récente hausse du volume de logiciels malveillants, tant en nombre qu'en diversité, et notamment en Allemagne et en Suisse. Des campagnes de messages et de documents leurres rédigés en allemand et propageant des familles de ransomware et de chevaux de Troie bancaires ont été observées dans ces régions, et notamment des variantes comme Petya peu courantes ailleurs, de même que des campagnes personnalisées pour les chevaux de Troie bancaires comme Ursnif et Dridex. Nous continuerons à surveiller cette activité afin de déterminer si l'intérêt croissant que suscitent les pays germanophones n'est que transitoire ou le signe d'une tendance plus durable.

Où qu'ils se trouvent dans le monde, entreprises et particuliers peuvent prendre les dispositions nécessaires pour éviter toute infection et perte financière :

- Soyez vigilant lorsque vous consultez des messages électroniques contenant des liens ou des pièces jointes. La plupart des campagnes décrites ici exploitent l'ingénierie sociale pour inciter les utilisateurs à contaminer eux-mêmes leurs systèmes avec des logiciels malveillants, malgré les probables avertissements de sécurité affichés par ces systèmes à l'ouverture des fichiers dangereux.

- N'activez jamais les macros présentes dans les documents envoyés par e-mail ou téléchargés, et ne cliquez jamais sur les liens exécutables présents dans les messages à moins d'être absolument certain de leur authenticité.

- Configurez les paramètres de sécurité de vos comptes bancaires en ligne au niveau maximal. Le fait d'activer l'authentification à deux facteurs et les notifications, ou une confirmation à chaque transfert d'argent, permet souvent d'éviter les pertes, y compris lorsque le système est déjà infecté.

- Sauvegardez fréquemment et régulièrement vos données afin d'être sûr de pouvoir les restaurer au lieu de devoir verser une rançon pour pouvoir les décrypter.

- Pour protéger leurs employés et éviter qu'ils ne deviennent la proie de telles attaques, les organisations doivent également investir dans des technologies de sécurité adéquates. Les entreprises sont particulièrement vulnérables, car leurs comptes bancaires sont généralement bien plus fournis et donc bien plus alléchants pour les pirates. Elles ont également davantage à perdre dans une attaque par ransomware. Les vastes bases d'employés augmentent également les risques d'infection.