Présentation

Les logiciels malveillants pour POS (Point-of-Sale, ou « Point de vente ») ont fait les gros titres en 2013 lors des violations très médiatisées qui ont exposé des millions de cartes bancaires dans des commerces de détail. Ces logiciels malveillants pour POS (ou malware) sont conçus pour contaminer les terminaux de paiement chez les détaillants, dans les hôtels, les restaurants et d'autres secteurs. Auparavant, ces programmes malveillants extirpaient les informations des cartes bancaires des lecteurs de piste magnétique ou de la mémoire des terminaux. Malgré la mise en œuvre généralisée des technologies de carte à puce et de code PIN, de nouveaux logiciels malveillants ont fait leur apparition pour les POS. Ils sont capables de calculer les codes d'authentification des cartes à puce pour les utiliser ensuite dans des transactions frauduleuses.

Plus récemment, les dangers des logiciels malveillants pour POS sont quelque peu passés au second plan à mesure que des chevaux de Troie bancaires tels que Dridex et Ursnif frappaient de plein fouet les entreprises, et que l'année 2016 était dominée par la diffusion à grande échelle de logiciels rançons (ou ransomware) comme Locky et CryptXXX. Pour autant, leur disparition médiatique ne signifie pas que les logiciels malveillants pour POS ont totalement disparu. Bien vivants au contraire, ces malwares prospèrent, et les pirates, qui ciblent régulièrement de nombreux secteurs d'activité, multiplient leurs tentatives d'extorsion massive de données de cartes bancaires afin de les revendre sur le marché noir. Avec les ventes du « Black Friday », le week-end de Thanksgiving s'est notamment traduit par une activité commerciale intense, et le trafic réseau associé à l'exfiltration des données des terminaux contaminés a bondi de près de 400 % pour certaines familles de malware.

Avec tout cela, le courrier électronique est devenu un vecteur majeur de propagation des logiciels malveillants POS dans les organisations, y compris sous forme de charge utile secondaire associée à un cheval de Troie bancaire ou un chargeur servant de « tête de pont » à des attaques plus sérieuses des systèmes POS connectés au réseau. En réalité, le rôle joué par le courrier électronique lors des premières diffusions de logiciels malveillants POS et des campagnes actuelles révèle une tendance plus généralisée d'utilisation de l'e-mail en tant que vecteur d'attaque : entre 2013 et 2014, la propagation des logiciels malveillants POS était généralement associée à une contamination suite à un clic sur les liens malveillants inclus dans les e-mails ; entre 2015 et 2016, les logiciels malveillants et autres charges utiles étaient diffusés par des documents malveillants transmis par pièce jointe.

Analyse

Le marché des logiciels malveillants POS est à la fois diversifié et en pleine évolution. De nouveaux outils font leur apparition et s'attaquent à la sécurité accrue du commerce de détail tout en multipliant les fonctionnalités avantageuses pour les pirates qui s'infiltrent dans les réseaux associés aux opérations de vente au détail et de point de vente. Quel que soit le mécanisme de propagation, d'installation ou d'exécution employé, l'ensemble de capteurs réseau qu'utilise notre groupe Emerging Threats nous permet généralement d'observer un contact avec des serveurs de contrôle et de commande (C&C). La Figure 1 présente les principaux logiciels malveillants pour POS de 2016 selon le trafic et les échanges C&C.

Figure 1 : Principaux logiciels malveillants pour POS par volume indexé d'activité réseau

Alors que la Figure 1 montre des pics occasionnels et des fluctuations régulières de l'activité réseau pour plusieurs familles de malwares POS, au cours du week-end de Thanksgiving, les chercheurs de Proofpoint ont pu observer 3 à 4 fois plus de trafic d'exfiltration de données, associé aux variantes ZeusPOS et NewPOSthings. Si l'augmentation de trafic pour le Black Friday était prévue, les pics (Figures 2 et 3) ont eux été spectaculaires.

Figure 2 : Activité réseau de ZeusPOS lors du week-end de Thanksgiving 2016

Figure 3 : Activité d'exfiltration de données, associée à NewPOSthings lors du week-end de Thanksgiving

Bien que le pic d'activité réseau observé lors des fêtes de Thanksgiving ait été notable, ce que révèle l'examen des modèles globaux de trafic depuis le début de l'année est tout aussi intéressant. Nous avons pu observer une forte concordance des diverses familles de logiciels malveillants pour POS en activité, semblant indiquer des cas d'infrastructure partagée (Figure 4).

Figure 4 : Graphique réseau illustrant l'activité relative et les connexions par famille de malware pour POS

La Figure 4 démontre notamment que :

- Comme celle des autres formes de logiciels malveillants, l'activité des malware POS tend à se concentrer sur quelques variantes prédominantes, bien que certaines variantes mineures circulent encore en attendant de devenir « la prochaine révélation ».

- Les variantes majeures sont souvent relayées par des infrastructures partagées ou des pirates passant d'une variante à l'autre, comme ils le faisaient pour Dridex et Locky dans le cas des chevaux de Troie bancaires et des ransomware.

- Établir ces relations permet aux organisations de mieux se protéger contre les logiciels malveillants POS grâce aux similitudes observées dans les échanges avec des serveurs C&C, les méthodes d'infection, etc.

Dans la majorité des cas, nous sommes également en mesure de relier les campagnes d'e-mails malveillants aux premières tentatives d'installation de logiciels malveillants pour POS. La Figure 5 présente le volume relatif de charges utiles de malware ciblant le secteur du commerce de détail au mois d'octobre. Notez qu'après le retrait du logiciel rançon Locky, à savoir 90 % du volume total des messages, les deux principales charges utiles étaient des chargeurs : Pony et H1N1. Il convient également de signaler que nous avons été les premiers à repérer AbaddonPOS, une variante de logiciel malveillant pour POS très répandue propagée par Vawtrak, et troisième charge utile dans la Figure 5. Bien que celles-ci ne propagent pas forcément de logiciels malveillants POS, le graphique montre bien que les pirates disposent d'outils arrivés à maturité et de bases de données de coordonnées de commerces de détail, qui leur permettent de cibler les détaillants par e-mail avant de frapper les systèmes POS.

Figure 5 : Volumes relatifs de messages par charge utile visant les commerces de détail au mois d'octobre, après retrait de Locky pour plus de visibilité

Un examen approfondi de certaines campagnes de cette année nous a permis d'obtenir d'autres précieux renseignements sur la propagation des logiciels malveillants pour POS et sur leur évolution.

TinyLoader personnalisé -> AbaddonPOS

« L'auteur d'attaques personnalisées », ou TA530, s'engage souvent dans des campagnes de faible à moyenne envergure, impliquant des leurres et des e-mails personnalisés qui les rendent d'autant plus redoutables. Nous avons pu examiner certaines campagnes de ce pirate, qui ciblaient les grandes surfaces et les grandes enseignes de l'alimentaire en juillet et octobre. Les attaques impliquaient des milliers de messages propageant AbaddonPOS via TinyLoader. L'auteur de l'attaque utilise un e-mail personnalisé de type « commentaire de client », avec le nom du destinataire indiqué dans l'objet, dans le nom de la pièce jointe et dans le corps du message, qui fait lui référence à un magasin spécifique (Figure 6). L'apparence légitime du leurre qui en résulte, à grand renfort d'ingénierie sociale, pousse les utilisateurs à ouvrir le document Word joint et à activer les macros. L'activation de ces macros entraîne l'installation de TinyLoader, qui installe à son tour AbaddonPOS.

Figure 6 : E-mail leurre personnalisé de type commentaire de client mettant en avant une plainte d'ingénierie sociale : « Veuillez trouver ci-joint mes commentaires sur l'accueil déplorable auquel ma femme et moi avons eu droit lors de notre visite au magasin [nom et emplacement du magasin]... »

Nous avions déjà observé que TinyLoader menait à AbaddonPOS, mais ces campagnes n'étaient pas personnalisées.

JackPOS

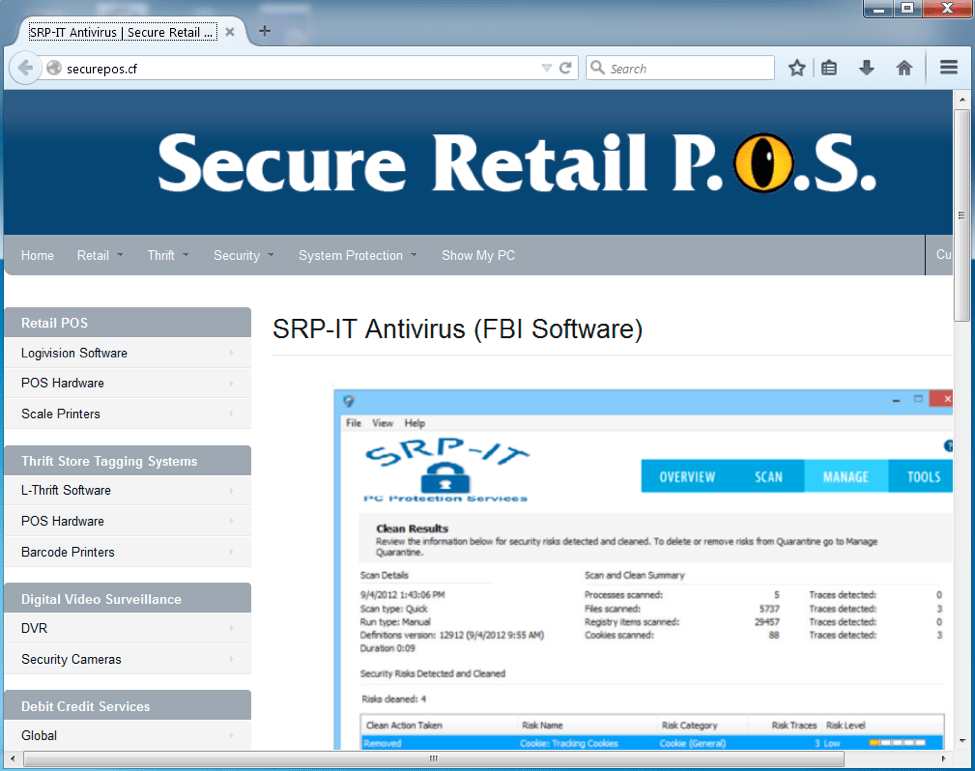

JackPos est un logiciel malveillant pour POS qui tente de récupérer les données de cartes bancaires (pistes 1 et 2) dans la mémoire des ordinateurs. En avril, nous avons décelé une campagne associée à des milliers de courriers électroniques contenant des URL malveillantes liées à un programme exécutable compressé du malware JackPOS. Ces programmes exécutables étaient hébergés sur securepos[.]cf, qui s'avère être une fausse page Web plutôt convaincante, censée commercialiser des logiciels antivirus ARP-IT et des POS de commerce de détail, entre autres produits.

Figure 7 : Faux site Web prétendant commercialiser des antivirus, des logiciels de POS et autres outils, et hébergeant un logiciel malveillant pour POS

Project Hook

En octobre, nous avons pu observer une campagne d'e-mails de faible envergure propageant le logiciel malveillant pour POS « Project Hook ». Curieusement, cette campagne extrêmement ciblée visait les spas, au moyen d'un lien vers une fausse mise à jour d'un logiciel de gestion des spas. Un clic sur ce lien de mise à jour conduisait à un fichier .vbs compressé chargeant Project Hook, puis à la « confirmation de mise à jour » de la Figure 8.

Figure 8 : Fausse confirmation de mise à jour du logiciel de gestion de spa

Le malware Project Hook, actif depuis 2013, circule encore sous diverses formes.

Kronos -> ScanPOS

Plus récemment, nous avons pu observer une campagne d'ampleur relativement importante propageant une instance du cheval de Troie bancaire Kronos. Fortement ciblée, cette campagne visait surtout le secteur de l'hôtellerie (Figure 9).

Figure 9 : Volumes relatifs par secteur visé par la campagne Kronos -> ScanPOS du mois d'octobre

Une fois installé par le biais des macros malveillantes du document joint ou du lien inclus dans le document malveillant, Kronos téléchargeait l'une des trois charges utiles secondaires, et notamment une nouvelle variante du malware POS intitulé ScanPOS. ScanPOS est un logiciel malveillant pour POS relativement simple qui recherche des numéros de carte bancaire dans les processus en mémoire avant de les transmettre à un serveur C&C via HTTP POST.

Ces campagnes donnent un aperçu du paysage actuel des logiciels malveillants visant les POS et des tactiques, techniques et procédures (TTP) employées par les pirates pour qu'ils atteignent leurs cibles. L'examen plus approfondi de ces campagnes révèle quelques tendances récurrentes :

- Augmentation du niveau de personnalisation et de ciblage : que les auteurs personnalisent leurs leurres pour en renforcer l'efficacité ou pour s'attaquer à un secteur d'activité bien spécifique à travers de faux logiciels spécialisés, les campagnes d'e-mails sont une base d'attaques plutôt fertile.

- Les faux logiciels, sites Web et courriers électroniques leurres sont des outils élaborés et convaincants qui exploitent l'ingénierie sociale et vont bien au-delà du simple phishing d'identifiants, qui caractérisait les attaques de systèmes POS en 2013 et 2014.

- Les pirates multiplient leurs approches, qui vont des documents joints malveillants à une vaste gamme de chargeurs de malware, et qui ont déjà fait leur preuve en matière de propagation de charges utiles de logiciel malveillant pour POS via les chevaux de Troie bancaires et les ransomware.

Ciblage indirect des enseignes

Bien malheureusement, les menaces qui pèsent sur le commerce de détail ne se limitent pas aux logiciels malveillants qui visent les POS. Nous avons également observé une hausse significative des tentatives de phishing des comptes des enseignes. La dernière en date utilise des leurres de paiements adressés à des « clients mystère », à des critiques en ligne ou à des étudiants ciblés de l'enseignement supérieur éventuellement désireux de tenter leur chance et de gagner rapidement un peu d'argent en saisissant leurs identifiants de connexion.

Figure 10 : Fausse enquête de satisfaction client, destinée à une chaîne de supermarchés australienne

Dans d'autres cas, les pirates emploient diverses méthodes de phishing pour obtenir les identifiants de connexion de comptes de grands magasins et autres enseignes, découlant ensuite sur des transactions frauduleuses. Quelle que soit la méthode employée ou les enseignes ciblées, ce sont toutefois ces dernières qui devront assumer le coût des pertes associées à ces transactions. Bien que les logiciels malveillants POS puissent se révéler extrêmement lucratifs pour les pirates, le phishing d'identifiants à grande échelle peut l'être tout autant, et menace les marques des distributeurs comme leurs bénéfices, de même que le portefeuille des consommateurs peu méfiants.

Conclusion

Les logiciels malveillants pour Point de vente se propagent toujours à travers des campagnes de relativement grande envergure. Cela n'a rien d'étonnant compte tenu des émoluments potentiellement élevés qu'obtiennent les pirates lorsqu'ils parviennent à collecter un grand nombre de numéros de cartes bancaires. Malgré les efforts réalisés par le secteur des paiements pour garantir le respect des normes PCI et sécuriser davantage les transactions par carte bancaire au travers des technologies de carte à puce et de code PIN, les logiciels malveillants pour POS poursuivent leur évolution et cherchent à contourner ces nouveaux obstacles. Dans le même temps, les pirates innovent également et propagent leurs charges utiles avec une plus grande efficacité, en diversifiant leurs approches, voire en profitant du simple phishing d'identifiants via des marques de distributeur leurres.