Sommaire

Qu’est-ce qu’un keylogger ? Définition

Les keyloggers, ou enregistreurs de frappe en français, sont des programmes qui s’exécutent en arrière-plan d’un ordinateur ou d’un autre appareil et recueillent les frappes de l’utilisateur sur son clavier.

Ils peuvent être malveillants ou utilisés avec de bonnes intentions, selon les objectifs de la personne qui les installe.

Les keyloggers sont notoirement connus pour leur intention malveillante de collecter les informations d’identification et autres informations importantes d’un utilisateur ciblé, mais ils peuvent également être utilisés pour le contrôle parental et la sécurité des enfants.

La formation à la cybersécurité commence ici

Votre évaluation gratuite fonctionne comme suit :

- Prenez rendez-vous avec nos experts en cybersécurité afin qu'ils évaluent votre environnement et déterminent votre exposition aux menaces.

- Sous 24 heures et avec une configuration minimale, nous déployons nos solutions pour une durée de 30 jours.

- Découvrez nos technologies en action !

- Recevez un rapport mettant en évidence les vulnérabilités de votre dispositif de sécurité afin que vous puissiez prendre des mesures immédiates pour contrer les attaques de cybersécurité.

Remplissez ce formulaire pour demander un entretien avec nos experts en cybersécurité.

Un représentant de Proofpoint vous contactera sous peu.

Comment fonctionnent les keyloggers ?

L’objectif principal d’un keylogger est de capturer silencieusement les frappes d’un utilisateur ciblé lorsqu’il tape sur son appareil.

L’installation d’un keylogger peut être intentionnelle à des fins professionnelles, ou un utilisateur peut l’installer après avoir été piégé par un attaquant malveillant. Les attaquants ont plusieurs modes d’infection, notamment le phishing, les installations de type “drive-by”, les navigateurs vulnérables ou l’ajout de contenu malveillant à un installateur de logiciel apparemment innocent.

Un keylogger vraiment furtif s’exécute en arrière-plan sans aucun indice qui pourrait le trahir. Par exemple, une installation de Windows peut être effectuée sans aucune intervention du propriétaire de l’ordinateur et enregistrer immédiatement les frappes au clavier sans dégradation notable des performances de l’appareil.

Les utilisateurs ciblés qui enquêtent sur les processus en cours doivent identifier le processus d’arrière-plan malveillant, mais de nombreux utilisateurs ne peuvent pas faire la différence entre les exécutables Windows nécessaires et le contenu malveillant.

Les bons keyloggers organisent les frappes de manière à ce qu’un attaquant puisse identifier les informations d’identification liées à des comptes spécifiques. Par exemple, un utilisateur ciblé tape le site Web de sa banque dans une fenêtre du navigateur, puis tape ses informations d’identification sur le site Web de la banque.

Le keylogger capture toutes ces frappes dans un fichier stocké sur le périphérique local ou directement dans le cloud. Pour éviter de perdre des informations en cas de perte de connexion Internet, un keylogger enregistre généralement les frappes dans un dossier caché et transfère le contenu vers un serveur contrôlé par l’attaquant lorsqu’une connexion Internet est disponible.

L’organisation des fichiers journaux par application permet à un attaquant d’identifier rapidement les informations d’identification volées et de les relier à des comptes tels que des sites Web, des applications locales ou des services de réseau local.

Certains chevaux de Troie malveillants comprennent des enregistreurs de frappe mais donnent également le contrôle à distance à un attaquant, de sorte que le transfert des fichiers journaux est inutile. L’attaquant peut au contraire accéder au système à distance et obtenir les fichiers journaux à partir du périphérique local.

Les keyloggers sont souvent utilisés pour la surveillance parentale de l’appareil d’un mineur. Par exemple, si un mineur utilise des programmes de chat pour parler à ses amis en ligne, les parents peuvent vouloir surveiller les conversations. Le keylogger fonctionne de la même manière qu’un keylogger malveillant, mais son utilisation vise à protéger un enfant plutôt qu’à des fins malveillantes.

Voici quelques autres fonctionnalités standard d’un keylogger :

- Envoyer régulièrement des courriels à un attaquant avec les dernières frappes au clavier. Cette méthode d’envoi de frappes à un attaquant est plus facilement détectée lorsque le compte de messagerie de l’utilisateur ciblé est utilisé, laissant une trace dans la boîte “Envoyé” pointant vers l’adresse électronique de l’attaquant.

- Transmission sans fil des données volées à l’aide de la technologie Wi-Fi ou du plan de données de l’appareil, s’il est disponible.

- Dans certains cas, les enregistreurs de frappe incluent des applications malveillantes qui permettent de contrôler à distance les appareils locaux.

- Copie du contenu du presse-papiers pour détecter les mots de passe stockés lorsque les utilisateurs copient et collent un mot de passe dans une fenêtre. Par exemple, le vol du contenu du presse-papiers pourrait permettre à un attaquant d’accéder aux clés associées au portefeuille de cryptomonnaies d’un utilisateur.

- Captures d’écran des fenêtres du bureau. Avec cette fonctionnalité, un attaquant peut capturer des informations lorsque l’utilisateur a configuré le remplissage automatique sur son navigateur. Par exemple, un utilisateur peut avoir un cookie stocké qui se souvient du nom de compte pour un site Web financier. L’utilisateur tape le mot de passe sur le site Web, mais seul le mot de passe et non le nom d’utilisateur est capturé. Avec les captures d’écran, l’attaquant a le nom d’utilisateur rempli automatiquement dans l’image, et le mot de passe est ensuite enregistré sous forme de clé.

- Suivi de l’activité pour capturer les clics de souris de l’utilisateur et les actions du dispositif. En suivant les clics de souris, l’attaquant peut déterminer les fichiers et les dossiers couramment ouverts. Cela pourrait donner à un attaquant distant la possibilité de déterminer les fichiers importants qui contiennent des informations sensibles.

Proofpoint Targeted Attack Protection

Protection contre les menaces hébergées dans le cloud et véhiculées par les pièces jointes et les URL

Comment détecter un keylogger sur un ordinateur ?

Les auteurs de malwares intègrent des fonctions de furtivité dans leurs programmes pour éviter la détection, mais les utilisateurs disposent de plusieurs ressources pour les aider à détecter un keylogger installé.

Les bonnes applications anti-malware et anti-keylogger détectent les keyloggers et les empêchent de s’installer. Pourtant, les auteurs de logiciels malveillants modifient continuellement la charge utile et les stratégies codées dans leurs logiciels pour éviter la détection des défenses des appareils. Il est encore difficile pour les logiciels anti-malware de détecter les menaces de type “zero-day”, ce qui signifie que le malware n’a pas encore été vu dans la nature.

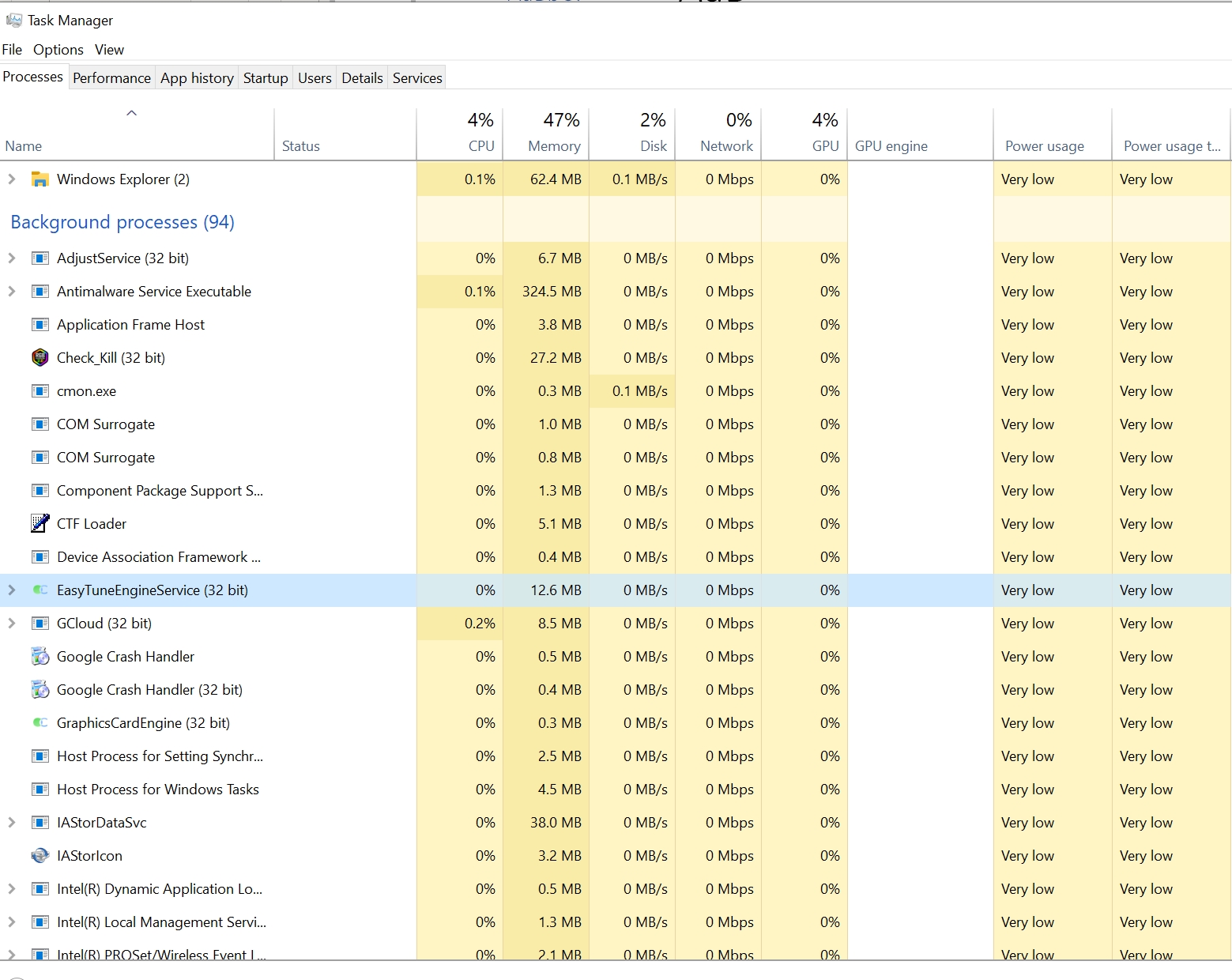

Si vous soupçonnez l’existence d’un enregistreur de frappe sur votre ordinateur, la première étape consiste à examiner la liste des processus en cours d’exécution sur la machine. Sur les ordinateurs Windows, ces processus sont affichés dans le Gestionnaire des tâches.

Dans la capture d’écran ci-dessus, 94 processus d’arrière-plan sont en cours d’exécution. Un enregistreur de frappe apparaîtrait dans cette liste, mais comme vous pouvez le constater, il serait difficile d’identifier un programme légitime d’un logiciel malveillant.

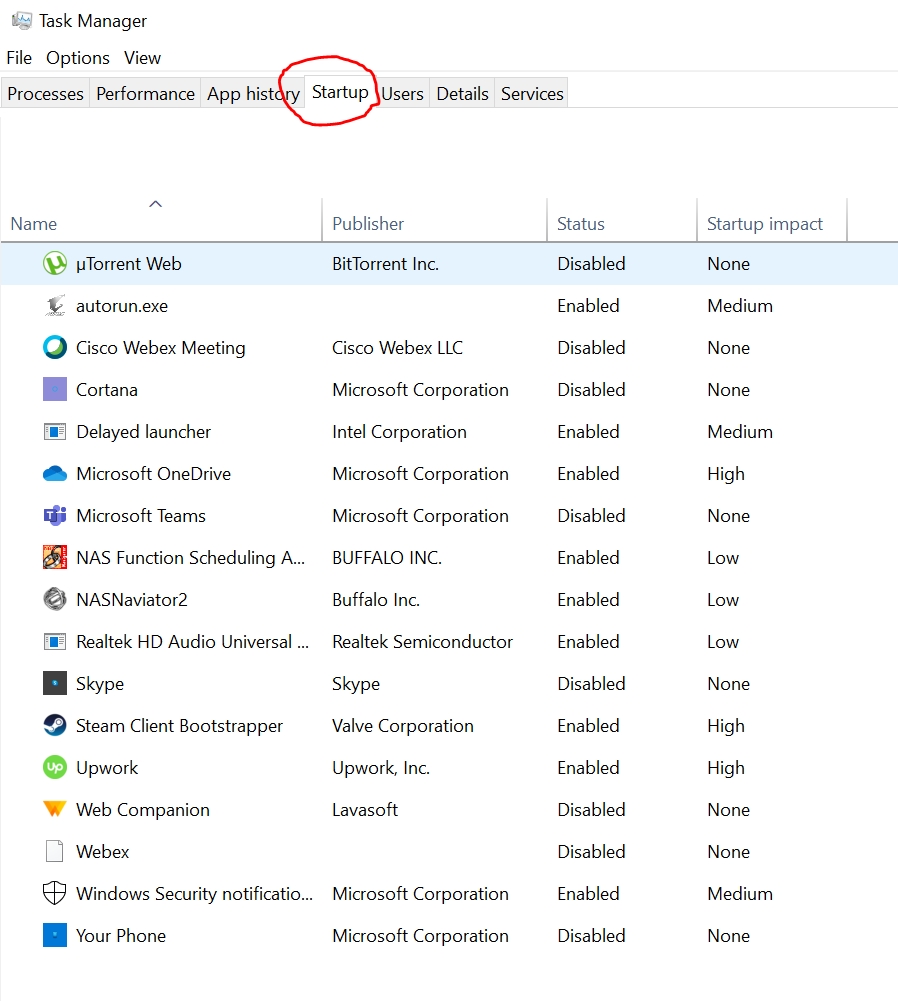

Pour qu’un keylogger s’exécute après un redémarrage, le service doit être configuré dans Windows pour se charger automatiquement. Cliquez sur l’onglet “Démarrage” du Gestionnaire des tâches pour afficher la liste des exécutables qui s’exécutent après un redémarrage.

Parcourez la liste des exécutables de démarrage pour identifier si le Gestionnaire des tâches affiche des programmes suspects.

Vous pouvez désactiver un programme de démarrage à partir de cet onglet, mais cela ne supprime pas entièrement le logiciel malveillant de votre ordinateur. L’exécutable existe toujours, et les développeurs de logiciels malveillants codent pour savoir quand l’application est désactivée et la relancer.

La meilleure façon de détecter les keyloggers est d’exécuter des applications anti-malware conçues pour mettre en quarantaine et supprimer les logiciels malveillants. Il est préférable que le programme anti-malware détecte le code malveillant avant qu’il ne se charge dans la mémoire, mais les faux négatifs sont possibles si le malware peut éviter la détection.

Évitez les faux négatifs en mettant régulièrement à jour votre logiciel anti-malware. Un logiciel anti-malware mis à jour détectera les dernières attaques, y compris les enregistreurs de frappe. N’installez pas de logiciels qui ne sont pas distribués par le fournisseur officiel et n’exécutez jamais de fichiers exécutables joints à des messages électroniques.

Si votre système d’exploitation comprend un pare-feu, les connexions sortantes peuvent être bloquées, mais ne comptez jamais sur les pare-feu d’application pour bloquer complètement les enregistreurs de frappe ou tout autre logiciel malveillant.

Comment supprimer un keylogger ?

Les étapes à suivre pour supprimer un keylogger dépendent du malware installé.

Les keyloggers complexes et bien écrits peuvent persister sur le système même si vous pensez qu’ils ont été supprimés. La meilleure façon de supprimer un keylogger est de lancer une analyse de votre système et de laisser l’application anti-malware le supprimer.

La plupart des logiciels anti-malware vous permettent de mettre en quarantaine les applications suspectes au lieu de les supprimer automatiquement. Dans un scénario de mise en quarantaine, les fichiers exécutables sont déplacés vers un répertoire de l’appareil où les utilisateurs peuvent les examiner avant de les supprimer définitivement.

Si vous pensez qu’un enregistreur de frappe est installé sur votre appareil, la première étape consiste à vous déconnecter d’Internet afin que tout attaquant ayant un contrôle à distance sur la machine ne puisse plus se connecter.

Cela empêche également le logiciel malveillant de communiquer avec un serveur contrôlé par un attaquant et de télécharger les données volées vers un emplacement cloud tiers.

Une machine infectée ne doit pas se trouver sur votre réseau privé, mais vous devez transférer une application anti-malware sur l’appareil infecté. Si l’application anti-malware n’est pas déjà installée, vous devez la télécharger sur Internet ou transférer les fichiers d’installation d’un ordinateur du réseau vers l’ordinateur infecté.

Vous pouvez également transférer des fichiers depuis un appareil mobile comme un smartphone ou une clé USB. Vous devez être prudent lorsque vous transférez des fichiers depuis un autre appareil, car les logiciels malveillants transfèrent parfois des fichiers vers l’appareil connecté.

Après avoir installé un logiciel anti-malware, lancez une analyse sur l’ordinateur. Le programme anti-malware peut être configuré pour supprimer automatiquement les fichiers ou les mettre en quarantaine. Il doit également supprimer le logiciel de la mémoire afin que le keylogger ne puisse plus enregistrer les frappes au clavier.