Secondo il report 2021 sulla violazione dei dati di Verizon, l’85% delle violazioni è dovuto a un errore umano. L’email è il principale vettore delle minacce per gli attacchi incentrati sulle persone. Inoltre, il ransomware, la violazione dell’email aziendale (BEC, Business Email Compromise) e la frode via email costano milioni alle aziende.

Qual è quindi il modo migliore per proteggersi contro queste minacce pericolose e in rapida evoluzione? Gartner risponde a questa domanda nel suo recente report Market Guide for Email Security 2021. In questa guida, Gartner fornisce un elenco completo delle caratteristiche indispensabili di una soluzione di protezione delle email.

Ecco come le soluzioni di sicurezza dell’email di Proofpoint permettono ai clienti di vincere su tutti i fronti.

Siamo sicuri di di rispondere ai criteri stabiliti da Gartner.

La sicurezza dell’email deve essere a più livelli

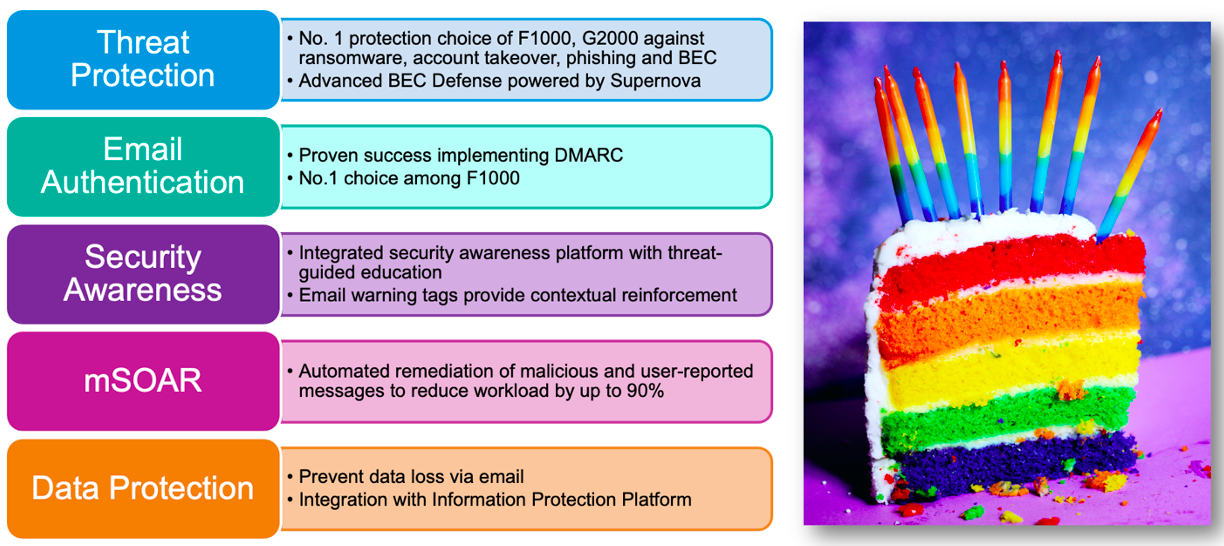

Figura 1. Cinque criteri chiave identificati nell’ultimo report Market Guide for Email Security di Gartner.

Per essere efficace, una soluzione di sicurezza dell’email deve adottare un approccio a più livelli. Nessun singolo livello o prodotto unico è in grado di bloccare tutte le minacce moderne. Scopri come Gartner considera il mercato attuale della sicurezza dell’email:

“La sicurezza dell’email include gateway, sistemi di posta, comportamento degli utenti, protezione dei contenuti e diversi processi e servizi associati, nonché l’architettura di sicurezza adiacente. Una sicurezza dell’email efficace richiede la selezione di prodotti appropriati con le funzionalità e le configurazioni richieste nonché l’implementazione di procedure operative adeguate”.

Concordiamo con Gartner. Ecco perché Proofpoint propone un approccio integrato a più livelli per migliorare i risultati operativi, ridurre i rischi e fornire ai clienti una visibilità ineguagliata sulle minacce incentrate sulle persone.

Analizziamo i requisiti definiti nella Market Guide di Gartner per la protezione dell’email. Ti mostreremo che Proofpoint ha tutte le carte in regola.

Primo requisito: protezione avanzata contro gli attacchi BEC e le minacce tradizionali

Gli attacchi BEC sono in aumento perché sono facili da implementare e generalmente più difficili da rilevare poiché non hanno alcun payload. Ogni mese Proofpoint impedisce a milioni di attacchi BEC di raggiungere i suoi clienti.

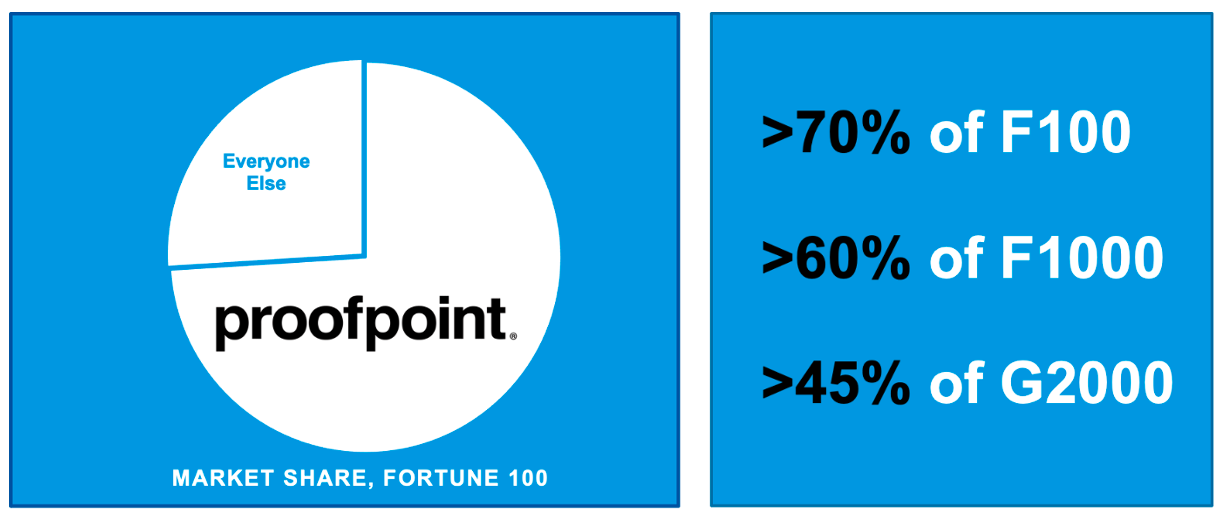

Figura 2. Proofpoint è il fornitore più affidabile nel mercato della sicurezza dell’email. La maggior parte delle aziende presenti nelle classifiche Fortune 100, Fortune 1000 e Global 2000 si affida a Proofpoint.

C’è un motivo se la maggior parte delle aziende presenti nelle classifiche Fortune 100, Fortune 1000 e Global 2000 si affida a Proofpoint per la protezione della loro email dalle minacce avanzate. Il nostro grafico delle minacce Nexus, che combina oltre mille miliardi di punti dati da provenienti da email, cloud, rete, domini, social media, utenti e un team di threat intelligence di oltre 100 dipendenti, rafforza la nostra comprovata efficacia e capacità di adattarci rapidamente alle nuove minacce.

Secondo Gartner:

“Le aziende dovrebbero scegliere soluzioni di sicurezza dell’email che sfruttano una tecnologia anti-phishing basata sul machine learning e l’Intelligenza Artificiale per analizzare la cronologia delle conservazioni e rilevare le anomalie, così come la computer vision per analizzare i link sospetti all’interno delle email”.

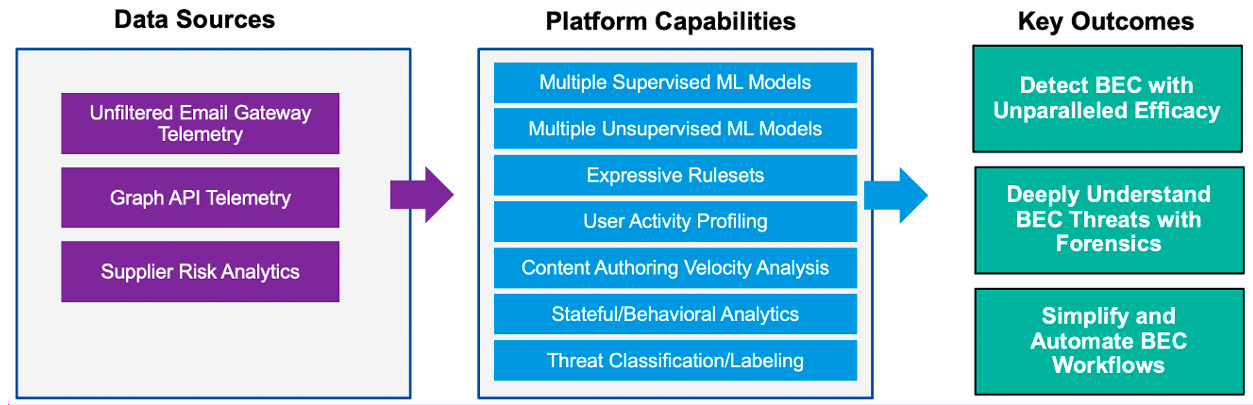

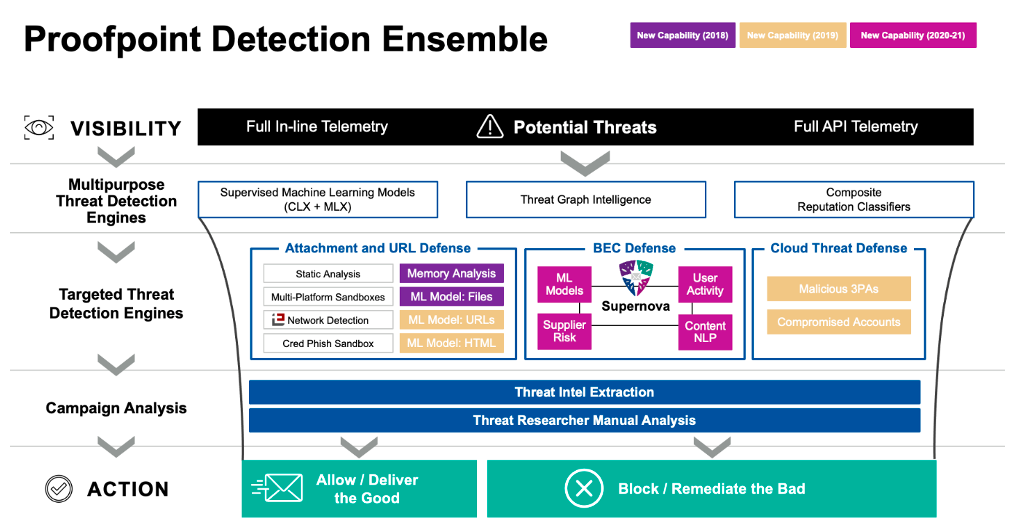

Figura 3. Funzionalità della piattaforma Proofpoint che contribuiscono a bloccare gli attacchi BEC.

Per oltre 20 anni, Proofpoint ha perfezionato gli algoritmi di machine learning utilizzati nei suoi motori di rilevamento NexusAI. Quest’anno, abbiamo lanciato la funzionalità Advanced BEC Defense, alimentata da una nuovissima piattaforma di rilevamento che chiamiamo Supernova. Supernova utilizza la telemetria a livello di gateway in entrata e in uscita, l’analisi dei rischi per la supply chain e i dati API provenienti dalle piattaforme di produttività come Microsoft 365 e Google Workspace per rilevare le frodi via email più sofisticate. Supernova è inclusa in tutte le licenze di protezione avanzata dell’email di Proofpoint.

Mentre machine learning e Intelligenza Artificiale sono parole comuni nel settore, i benefici offerti da queste tecnologie sono molto più importanti del gergo marketing. L’impareggiabile visibilità di Proofpoint, che le deriva dall'essere leader di mercato nella sicurezza dell’email, permette di acquisire più dati per una maggiore efficacia. A differenza di molte soluzioni di sicurezza dell’email, Proofpoint offre una percentuale di falsi positivi estremamente bassa per il rilevamento degli attacchi BEC, evitando ai team di dover dedicare inutilmente del tempo all’ispezione dei messaggi per stabilire se sono dannosi o meno.

Ma le minacce BEC non sono l’unico tipo di attacco bloccato da Proofpoint. Sfruttiamo tecnologie avanzate di sandboxing per ispezionare allegati e URL sconosciuti. Poiché abbiamo osservato un aumento nell’utilizzo improprio della condivisione di file legittimi, in cui i criminali informatici utilizzano servizi noti per eludere il rilevamento, isoliamo tutti gli URL di condivisione di file in un ambiente sandbox in modo predittivo. La nostra ricerca mostra che oltre la metà degli URL dannosi consegnati provenivano da Microsoft (per esempio, OneDrive e SharePoint).

Controlliamo anche gli allegati, inclusi gli URL che contengono e gli allegati protetti da password. Inoltre, offriamo funzionalità di analisi al momento del clic e di riscrittura degli URL per proteggere i tuoi utenti su qualsiasi rete e dispositivo. Queste funzionalità aiutano a evitare che il payload di un contenuto venga attivato dopo la consegna.

Secondo requisito: autenticazione DMARC scelta da numerose aziende in tutto il mondo

L’autenticazione è un livello di difesa essenziale che contribuisce a prevenire gli attacchi BEC e a proteggere la reputazione della tua azienda oltre a fornirti informazioni utili per impedire l’utilizzo di domini simili e altri attacchi.

Secondo Gartner: “Le aziende dovrebbero implementare l’autenticazione DMARC per proteggersi dagli attacchi di spoofing dei domini”. Gartner afferma inoltre quanto segue:

“L’autenticazione DMARC previene lo spoofing dei domini che colpiscono i dipendenti, i partner e i clienti, ma può essere complesso in base alla dimensione e al numero di domini all’interno di un’azienda. I servizi professionali spesso sono indispensabili per facilitare l’implementazione e il monitoraggio continuo dell’autenticazione DMARC”.

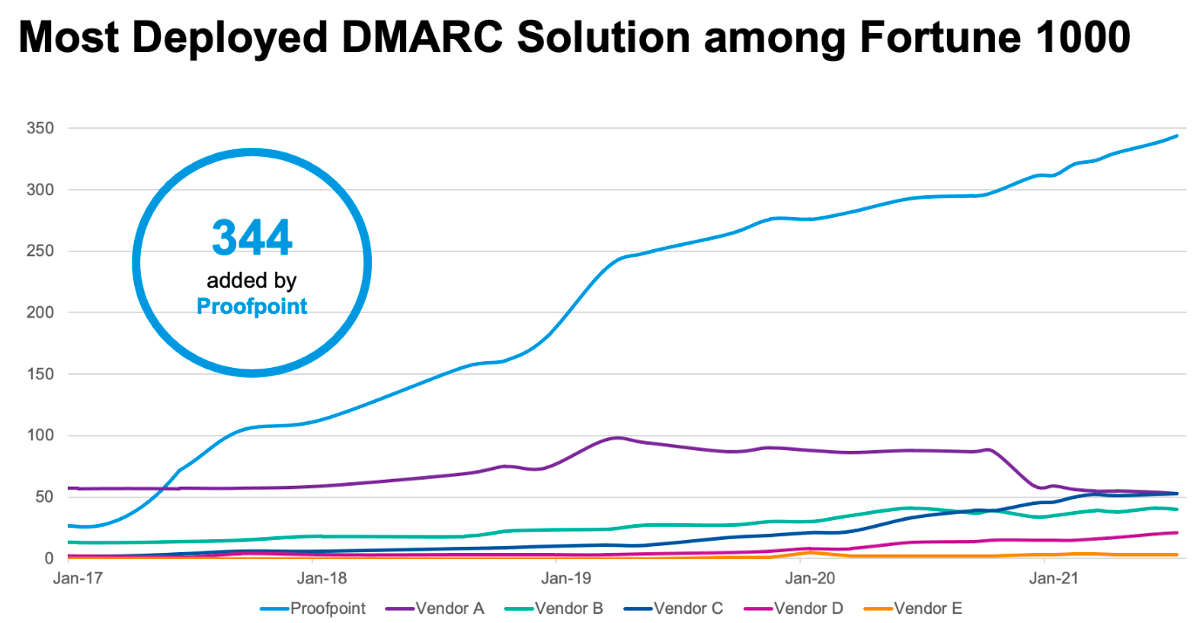

Figura 4. Il grafico mostra le implementazioni DMARC di diversi fornitori

Proofpoint ha implementato l’autenticazione DMARC per un numero di aziende della classifica Fortune 1000 superiore a chiunque altro. Abbiamo la competenza necessaria per realizzare configurazioni avanzate.

Tuttavia, l’implementazione dell’autenticazione DMARC è un processo a lungo termine. La nostra soluzione Proofpoint Email Fraud Defense offre un valore significativo e continuo ai nostri clienti per prevenire le frodi, inclusa una protezione completa del marchio a livello di mittente, la prevenzione dei domini fotocopia e visibilità dei rischi legati ai fornitori.

Terzo requisito: formazione per la sensibilizzazione alla sicurezza integrata

Nella sua Market Guide, Gartner affronta anche il concetto della formazione di sensibilizzazione alla sicurezza integrata:

“Scegliete prodotti che includono banner sensibili al contesto per rafforzare la formazione di sensibilizzazione alla sicurezza. Investite nella formazione degli utenti e implementate procedure operative standard per gestire le transazioni di dati finanziari e sensibili comunemente prese di mira dagli attacchi di furto d’identità”.

Proofpoint è all’avanguardia nella formazione degli utenti per la protezione contro gli attacchi mirati. La nostra soluzione di sicurezza dell’email è strettamente legata alla nostra offerta di formazione di sensibilizzazione alla sicurezza più mirata ed efficace:

- I VAP (Very Attacked People™ ovvero le persone più attaccate) e gli utenti che interagiscono le email dannose possono essere iscritti automaticamente alla formazione più adatta grazie alla nostra integrazione di formazione guidata Targeted Attack Protection (TAP).

- I nostri contenuti sono guidati dalla threat intelligence di Proofpoint. La nostra ricca biblioteca di contenuti include esche, attacchi e e campagne complete per le procedure operative standard.

- La nostra soluzione Proofpoint Security Awareness Training sfrutta il grafico delle minacce Nexus e le tecniche di rilevamento delle minacce di Proofpoint per valutare i messaggi segnalati dagli utenti e fornire informazioni sull’accuratezza delle segnalazioni.

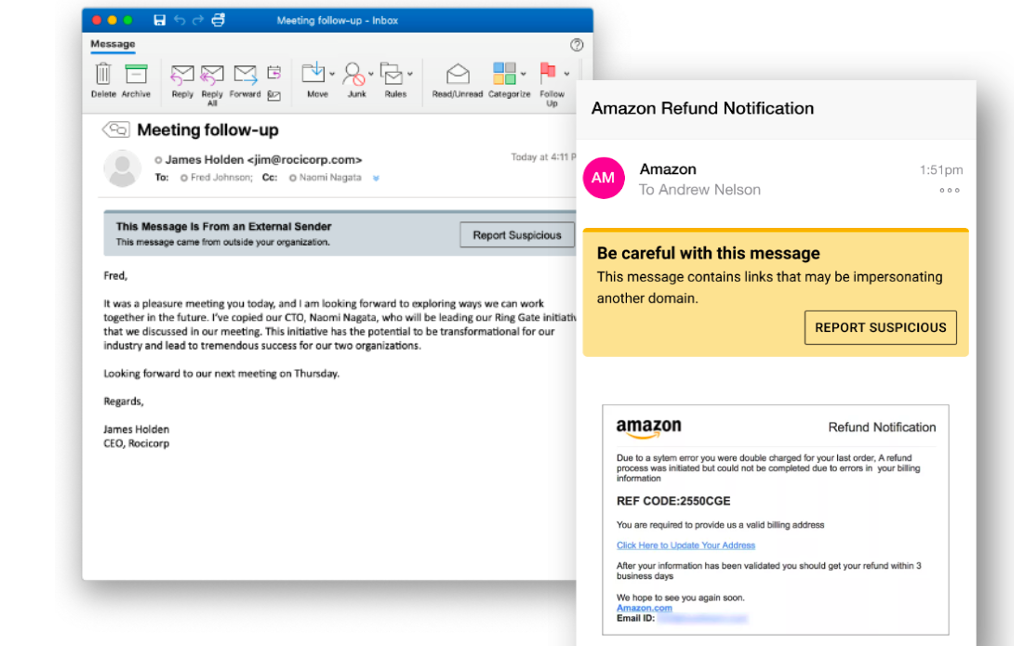

Figura 5. La visualizzazione da parte di Proofpoint di avvisi HTML per le email sospette, abbinata al tasto Report Suspicious (Segnalare come sospetto), aiuta le azienda a rafforzare la sensibilizzazione degli utenti e a migliorare la sicurezza dell’email.

Proofpoint mostra anche avvisi contestuali HTML per le email sospette con un tasto Report Suspicious (Segnalare come sospetto) per tutti i clienti che hanno una soluzione di sicurezza dell’email. Gli utenti possono così ottenere il contesto di un’email potenzialmente pericolosa e segnalarla facilmente, indipendentemente dal dispositivo utilizzato. Quando gli utenti segnalano dei messaggi, forniamo potenti funzionalità di orchestrazione della sicurezza dell’email e di risposta agli incidenti per ridurre l’impatto operativo sui team, fornendo agli utenti un riscontro per “chiudere il cerchio” e informarli sul tipo di messaggio segnalato.

Quarto criterio: soluzione mSOAR con potenti funzionalità di automazione per ridurre l’impatto operativo

La soluzione Proofpoint mSOAR, Threat Response Auto-Pull (TRAP), copre due principali scenari di utilizzo.

- Rimozione automatica delle email identificate o compromesse dopo la consegna

- Neutralizzazione dei messaggi segnalati dagli utenti

Ecco come si esprime Gartner sugli strumenti mSOAR nella sua Market Guide:

“Le email segnalate dagli utenti possono essere poi elaborate dagli strumenti mSOAR per semplificare la riclassificazione automatica dei messaggi e cancellarli dalle caselle di posta in arrivo. Pur semplificando l’elaborazione delle email segnalate, le funzioni di remediation possono aggiungersi al carico di lavoro del team della sicurezza informatica già sovraccarico”.

Figura 6. Panoramica delle tecniche di rilevamento di Proofpoint per la protezione dell’email, che riducono in modo significativo il tempo di risposta agli incidenti

Per ridurre fino al 90% il carico di lavoro dei team della sicurezza informatica negli scenari di utilizzo di cui sopra, Proofpoint sfrutta una grande quantità di dati dal grafico delle minacce Nexus e dalle tecniche di rilevamento avanzate.

Una volta che i messaggi sono stati analizzati da tutte le tecniche di rilevamento, azioni come la quarantena (compresi gli inoltri o messaggi simili), la risoluzione degli incidenti o l’applicazione di flussi di lavoro integrati con i partner tecnologici come Okta, SailPoint, CrowdStrike, Palo Alto Networks o VMware Carbon Black, possono essere attivate per ottimizzare le operazioni.

Questa automazione può portare a una riduzione di costi di diverse migliaia di dollari per le risorse interne, come nel caso della struttura sanitaria presentato in questo white paper.

Quinto criterio: Proofpoint Email DLP integrato con la piattaforma Proofpoint Information Protection

Come amiamo dire in Proofpoint “le perdite di dati non avvengono per magia”. Il componente di protezione dei dati dell’email rappresenta un elemento essenziale della sicurezza dell’email e della protezione delle informazioni.

Oggi, la protezione dei dati è più importante che mai. Come afferma Gartner nella sua Market Guide:

“La possibilità di proteggere, tracciare e potenzialmente nascondere i dati sensibili condivisi tramite email con partner e/o clienti è sempre più importante, specialmente alla luce delle attuali normative e leggi sulla privacy... L’email rimane il vettore principale della violazione dei dati, in particolare della perdita di dati accidentale”.

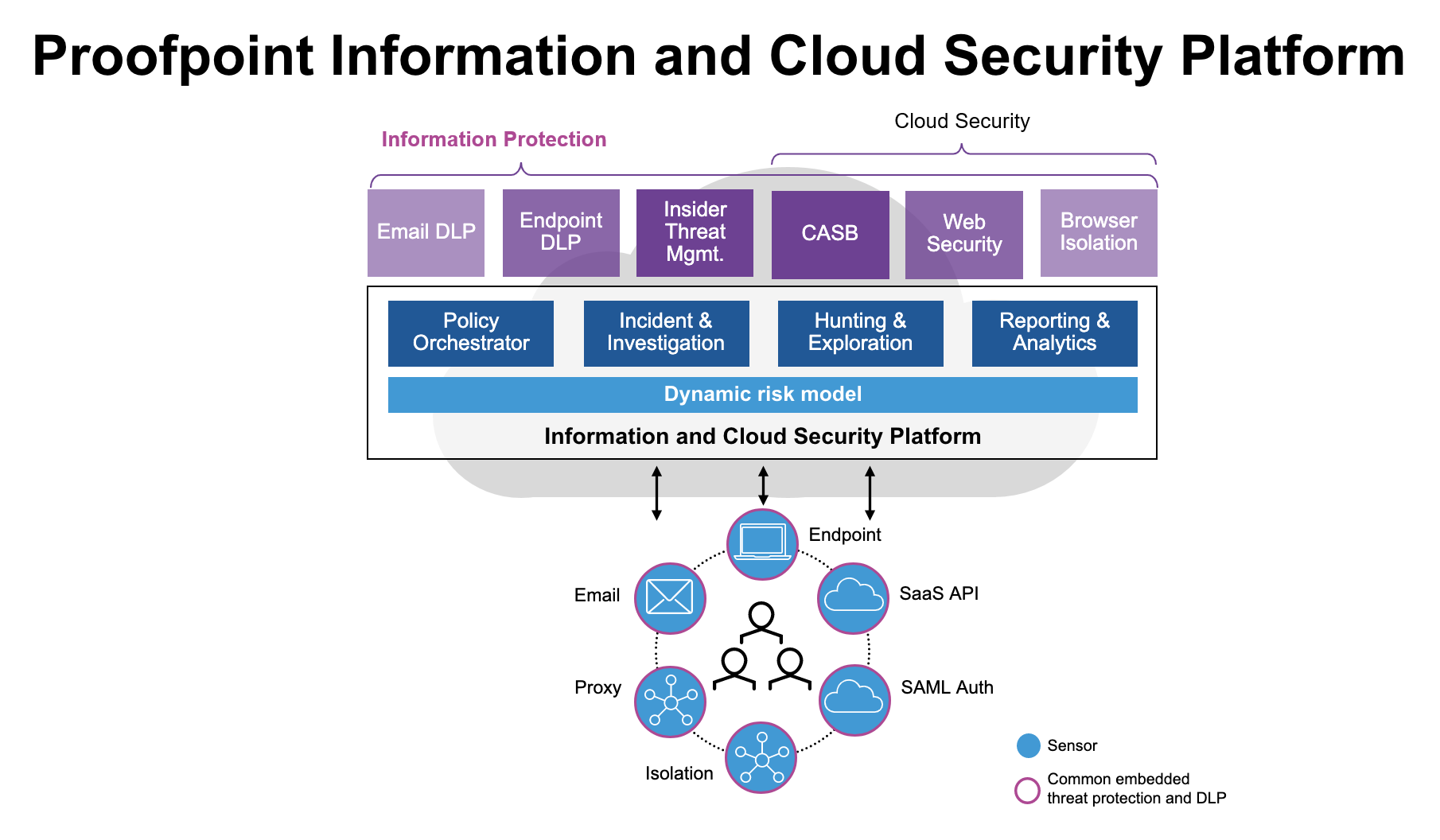

Figura 7. La piattaforma completa Proofpoint Information and Cloud Security offre potenti funzionalità per ridurre i rischi incentrati sulle persone che un’azienda deve affrontare.

Grazie alla piattaforma completa di sicurezza delle informazioni, le nostre soluzioni Proofpoint Email Data Loss Prevention e Email Encryption offrono vantaggi preziosi come caso d’uso primario e punto di partenza per una migliore protezione delle informazioni. Proofpoint mette a disposizione le seguenti funzionalità:

- Gestione e implementazione centralizzata della prevenzione della perdita di dati e della crittografia delle email con la nostra piattaforma di protezione dell'email

- Integrazione con la piattaforma completa Proofpoint Information Protection per bloccare le minacce interne, migliorare la cloud security e ottimizzare l’ispezione dei contenuti per ottenere una visibilità contestuale incentrata sulle persone con un’architettura moderna

Ora che abbiamo coperto i cinque principali casi d’uso, scopri come il tuo team può gestire questo componente critico della tua strategia di sicurezza.

I servizi gestiti Proofpoint per la sicurezza dell’email offrono numerosi vantaggi

I dipartimenti della sicurezza delle informazioni di tutto il mondo faticano ad attirare talenti e a fidelizzare i propri dipendenti. I servizi gestiti per la sicurezza dell’email di Proofpoint ti offrono sistemi di difesa ottimizzati, supporto prioritario e prove di successo con servizi all’avanguardia allineati alla nostra soluzione di sicurezza dell’email.

Il nostro costante coinvolgimento fornirà alla tua azienda una visibilità senza pari e permetterà di ridurre i rischi a cui è esposta. Il tuo staff potrà così concentrarsi sulle minacce più rilevanti e su altri progetti più importanti.

Scarica il report di Gartner per saperne di più sulle funzionalità indispensabili di una soluzione di protezione delle email.

Gartner, Market Guide for Email Security (Guida al mercato per la sicurezza dell’email), Mark Harris, Peter Firstbrook, 7 ottobre 2021

Gartner non promuove alcun fornitore, prodotto o servizio preso in esame nelle proprie pubblicazioni e, in riferimento alle tecnologie analizzate, non intende indirizzare gli utenti verso la scelta esclusiva dei fornitori con le valutazioni o le recensioni più elevate. Le pubblicazioni di ricerca di Gartner rappresentano le opinioni dell’organizzazione di ricerca di Gartner e non devono essere interpretate come dichiarazioni di fatto. Gartner declina ogni garanzia, implicita o esplicita, relativamente alla presente ricerca, compresa ogni qualsivoglia garanzia di commerciabilità o applicabilità per un particolare scopo.

Si prega di aggiungere la seguente clausola di non responsabilità: GARTNER è un marchio registrato e un marchio di servizi di proprietà di Gartner, Inc. e/o sue società affiliate negli Stati Uniti e a livello internazionale e viene qui utilizzato previa autorizzazione. Tutti i diritti riservati.