Indice

Definizione

Gli sviluppatori di malware programmano i loro software malevoli per scopi diversi, tuttavia, prendere il controllo del dispositivo della vittima è di gran lunga il più appetibile per i cybercriminali che intendono trafugare dati dai sistemi delle vittime.

Il Remote Access Trojan (RAT) è proprio uno strumento di questo tipo. Esso permette di prendere il controllo di: computer, mouse, tastiera, e di accedere ai file e alle risorse di rete. Anziché distruggere file o esfiltrare dati, il malware RAT dà ai cybercriminali il pieno controllo del dispositivo colpito, sia esso di tipo desktop o mobile. In questo modo si permette loro di monitorare file e applicazioni, bypassando i normali sistemi di sicurezza come firewall, intrusion detection system (IDS), e controlli di autenticazione.

La Formazione sulla Cybersecurity Inizia Qui

Ecco come funziona la tua prova gratuita:

- Parla con i nostri esperti di sicurezza informatica per valutare il tuo ambiente e identificare la tua esposizione al rischio di minacce

- Entro 24 ore e con un minimo di configurazione, implementeremo i nostri strumenti per 30 giorni

- Prova la nostra tecnologia in prima persona!

- Ricevi un rapporto che delinea le tue vulnerabilità di sicurezza per aiutarti a prendere subito provvedimenti adeguati contro gli attacchi alla tua sicurezza informatica

Compila questo modulo per richiedere un incontro con i nostri esperti di sicurezza informatica.

Grazie per esserti registrato per la nostra prova gratuita. Un rappresentante di Proofpoint si metterà in contatto con te a breve, guidandoti nei prossimi passi da seguire.

Perché i Remote Access Trojan Sono Utili agli Hacker?

Un incidente accaduto nel 2015 in Ucraina ha messo in luce la diffusione e la natura devastante dei malware RAT. I cybercriminali, servendosi dei RAT hanno tagliato l'elettricità a più di 80.000 persone, accedendo da remoto a un computer autenticato su una rete SCADA (supervisory control and data acquisition) che controllava l'infrastruttura dei servizi in tutto il paese. L'utilizzo dei remote access trojan ha permesso agli attaccanti di accedere a risorse critiche bypassando i privilegi di autenticazione sulla rete. La possibilità di ottenere l'accesso a sistemi strategici che controllano risorse e infrastrutture di intere città e paesi, costituisce uno dei maggiori pericoli dei malware RAT.

Esistono ovviamente software per il controllo remoto assolutamente legittimi, che consentono ad esempio ad un amministratore di controllare da remoto un determinato dispositivo. Ad esempio, grazie a strumenti come RDP (Remote Desktop Protocol) configurati su server Windows, gli amministratori, possono gestire da remoto sistemi che si trovano fisicamente in altri luoghi, come i data center ad esempio. L'accesso fisico ai data center non è consentito agli amministratori, perciò l'RDP permette loro di avere accesso, configurare e gestire i server aziendali da remoto.

Caratteristiche dei malware RAT

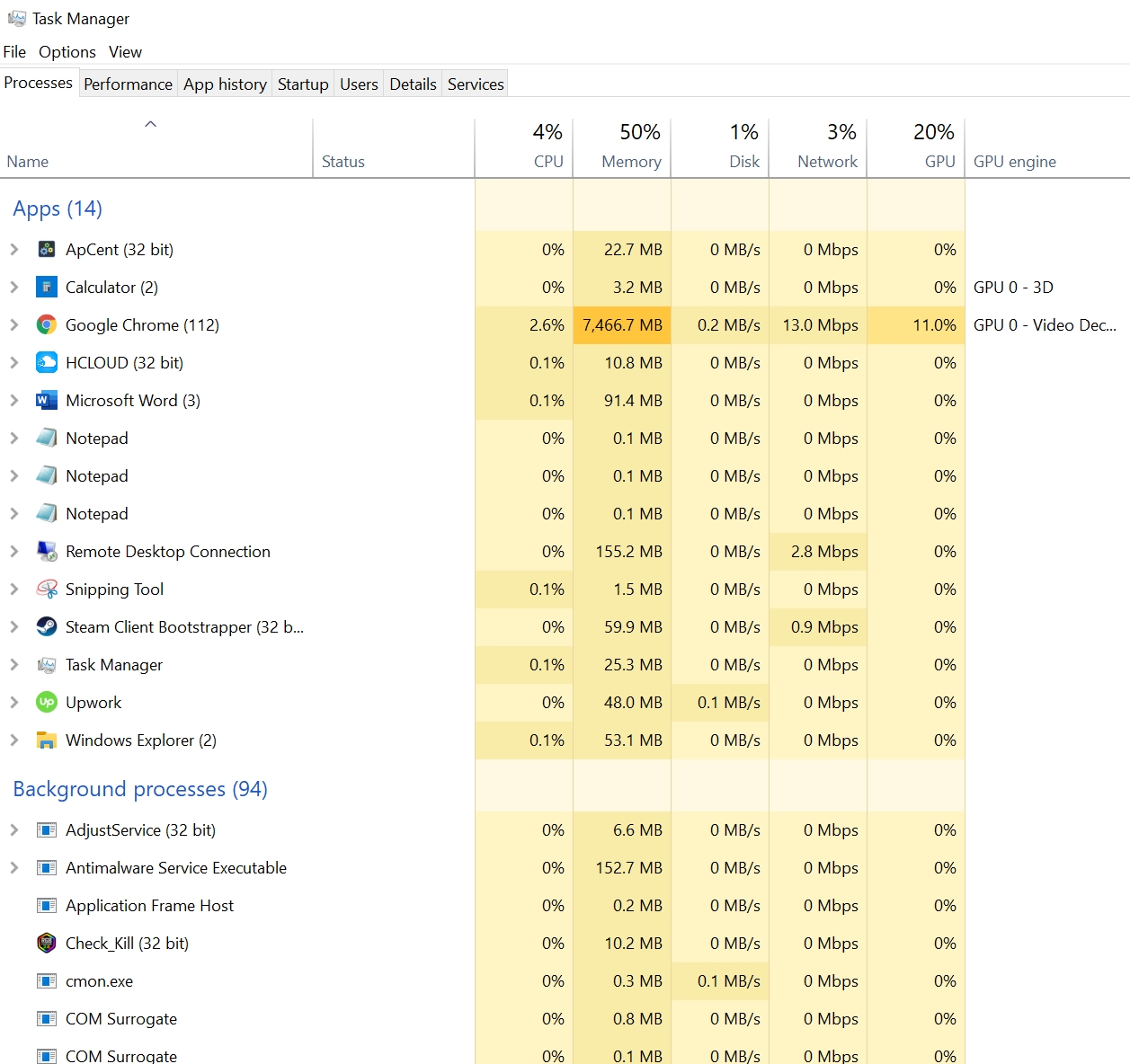

I malware RAT hanno le stesse funzionalità di controllo remoto degli RDP, ma vengono utilizzati per scopi malevoli. Chi sviluppa i RAT, adotta ogni accorgimento per prevenire che vengano rilevati nei sistemi. Pensate se mentre si trova davanti al PC, l'utente si veda muovere il cursore del mouse sullo schermo senza il suo intervento. Si allerterebbe subito e si adopererebbe per risanare il proprio computer. Perciò chi sviluppa i RAT fa in modo che il malware rimanga nascosto all'interno del dispositivo della vittima, attivandosi soltanto quando l'utente non si trova davanti allo schermo. Per evitare il rilevamento inoltre, i RAT non saranno visibili nel Task Manager di Windows, che normalmente mostra tutti i programmi e processi in esecuzione nel PC.

I cybercriminali mirano a restare nascosti sui sistemi colpiti, perché ciò permette loro di avere più tempo a disposizione per esfiltrare dati ed esplorare risorse di rete a caccia di componenti critici da utilizzare magari per attacchi futuri.

Oltre ad accedere a file e risorse di rete, l'attaccante sarà in grado di avere il controllo su qualsiasi hardware installato sul dispositivo, la sua camera, il suo microfono, e ogni altro dispositivo USB collegato. Ad esempio, la vittima può essere spiata a sua insaputa proprio dalla webcam del proprio PC, permettendo ai cybercriminali di ottenere maggiori informazioni sull'ambiente che lo circonda. O in alternativa le immagini potrebbero essere utilizzate per ricattare la vittima, richiedendo un pagamento per evitare che vengano divulgate.

Attacchi DDoS

Lanciare attacchi DDoS è un altro degli utilizzi comuni dei Remote Access Trojan. Controllando potenzialmente migliaia di dispositivi, l'attaccante può inviare un comando ai dispositivi per inondare di richieste un server preso di mira. Ciò che rende tali attacchi particolarmente difficili da evitare è il fatto che non esistono particolari segnali di allerta che possano indicare un imminente attacco, e la marea di traffico arriva contemporaneamente da centinaia o migliaia di dispositivi sparsi in giro per il mondo. Gli utenti, i cui dispositivi sono controllati da RAT, sono totalmente ignari del fatto che i propri computer siano compromessi, e utilizzati per scopi malevoli.

Le prestazioni di rete spesso si degradano nel momento in cui il dispositivo della vittima viene utilizzato in un attacco DDoS, ma tale segno non viene quasi mai riconosciuto dagli utenti come indicatore di un infezione malware.

Altri utilizzi dei malware RAT

Con la continua ascesa della popolarità dei Bitcoin, i cybercriminali si servono dei RAT per minare criptovaluta. Un'operazione che richiede enormi risorse di calcolo per essere portata avanti e in cui i costi dell'elettricità necessaria per alimentare i dispositivi utilizzati per l'estrazione, superano ormai i guadagni. Servendosi invece delle risorse di calcolo dei dispositivi compromessi, i cybercriminali riescono a generare criptovaluta, senza alcun costo per l'elettricità.

Infine, un altro dei possibili utilizzi dei RAT è quello di sfruttare dispositivi compromessi per conservare file e contenuti illegali degli attaccanti. Anziché tenere tali contenuti nei propri server, i cybercriminali si appoggiano a dispositivi compromessi, così da evitare eventuali shut down da parte delle compagnie di hosting e servizi cloud, per via dei contenuti illegali.

Sicurezza dell’email

Comprendere meglio i rischi e rispondere alle minacce in modo più rapido

Come Funziona un Remote Access Trojan?

Per capire come funzionano i RAT, gli utenti potrebbero provare ad accedere da remoto a un dispositivo che hanno in casa, o sul luogo di lavoro. I RAT per pc ed altri dispositivi funzionano esattamente come qualsiasi altro software per il controllo remoto, ma sono programmati per lavorare di nascosto, all'insaputa dell'utente, evitando il rilevamento da parte della vittima e dei software anti-malware.

I RAT sono spesso equipaggiati con altri malware, per permettere agli attaccanti di perseguire i propri scopi malevoli. Ad esempio, includono spesso keylogger, in grado di catturare di nascosto ogni tasto digitato dall'utente sulla tastiera del proprio dispositivo, permettendo di ottenere le credenziali di accesso agli account privati o aziendali della vittima. Una volta in possesso di tali dati, i cybercriminali possono sfruttarli per trafugare dati finanziari, proprietà intellettuale, o per avere privilegi di accesso all'interno di reti aziendali e ottenere così il controllo di dispositivi critici.

L'attaccante deve però convincere la vittima a installare il RAT nel proprio dispositivo, scaricando software malevolo dal web, o lanciando un eseguibile allegato ad un'email malevola. Anche utilizzare macro all'interno di file Word o Excel, è un metodo comune per diffondere questo tipo di malware. Quando l'utente dà il consenso ad eseguire una macro, essa attiva di nascosto il download del malware e lo installa sul dispositivo. Da quel momento in poi, l'attaccante può controllare da remoto il computer della vittima, controllando mouse, tastiera, webcam, e ogni periferica collegata.

Conseguenze del controllo di un dispositivo

Avere il controllo remoto su un dispositivo, significa anche avere accesso a tutti gli account in cui la vittima è autenticata. I cybercriminali potrebbero ad esempio sfruttare l'account di posta con il quale la vittima è autenticata, per inviare messaggi malevoli ad altre potenziali vittime. Vedendo provenire il messaggio da un contatto conosciuto e di cui ci si fida, gli utenti saranno più propensi a scaricare allegati malevoli in grado di infettare anche loro.

Come Rilevare un Remote Access Trojan

Dati i tanti accorgimenti utilizzati nello sviluppo dei RAT per evitare il rilevamento nei sistemi delle vittime, diventa difficile per l'utente comune identificare questo tipo di minaccia. In base alla tipologia di RAT , esistono alcuni passi da seguire per determinare se il proprio sistema è stato infettato, e in tal caso intervenire tempestivamente per rimuovere il malware. Quanto più a lungo un attaccante ha accesso a un dispositivo, tanto più egli avrà tutto il tempo per installare ulteriori malware, scaricare file o trasferirli verso server esterni, o trafugare credenziali dei vari account della vittima.

Normalmente, chi sviluppa i RAT informatici si assicura che essi non compaiano sul Task Manager, ma non tutti i malware sono efficaci allo stesso modo nel restare nascosti. Aprite il Task Manager e controllate quali applicazioni e processi sono in esecuzione nel computer.

Per la maggior parte dei processi e delle applicazioni, potete identificare contenuti sospetti su questa finestra, ma i creatori di malware danno ai loro processi nomi ingannevoli per farli apparire come fossero perfettamente legittimi. Se trovate qualsiasi applicazione o processo sospetto, fate una ricerca online per determinare se possa trattarsi di un RAT o di qualsiasi altro malware.

Utilità degli anti-malware

Se non trovate nessun potenziale malware nel Task Manager, non c'è in ogni caso da stare troppo sereni. Potreste avere comunque un RAT installato sul vostro sistema, che gli sviluppatori sono stati abili a non far apparire sul Task Manager proprio per evitare questo tipo di rilevamento. Un buon anti-malware è in grado di rilevare la maggior parte dei RAT in circolazione. I malware zero-day restano fuori dai radar finché l'utente non aggiorna il proprio anti-malware. Ecco perché è fondamentale che questo strumento di protezione, così come l'antivirus, siano sempre aggiornati tempestivamente ogni volta che i produttori rilasciano un nuovo update. E, data la mole di nuovi malware in circolazione ogni giorno, anche gli aggiornamenti sono molto frequenti.

Assicuratevi di avere sempre un buon anti-malware attivo sul vostro computer, soprattutto se utilizzate il vostro sistema per installare programmi e navigare online. Gli anti-malware bloccano l'installazione dei RAT e il loro caricamento in memoria, impedendo che essi possano impiantarsi nel dispositivo. Se scoprite di avere già un RAT sul vostro pc, un buon anti-malware vi permetterà di rimuoverlo.

Come rimuovere un RAT dal vostro PC

Disconnettere il dispositivo da Internet, disabiliterà l'accesso remoto al vostro sistema da parte dell'attaccante. Una volta che il computer sarà disconnesso, utilizzate il vostro software anti-malware per rimuovere il RAT dal disco locale e dalla memoria del vostro dispositivo. A meno che non abbiate abilitato il monitoraggio sul vostro sistema, non avrete la possibilità di scoprire se e quali dati sono stati trafugati dall'attaccante. Dopo esservi assicurati di aver rimosso definitivamente il malware, dovrete immediatamente cambiare le password a tutti i vostri account, soprattutto quelli legati a servizi bancari e finanziari.