Em minha postagem anterior, descrevi detalhadamente como a Proofpoint redefiniu a segurança de e-mail, um pilar fundamental do que a Gartner chamou de segurança centrada em pessoas e uma de suas três prioridades estratégicas para os CISOs em 2024 e 2025. Agora eu gostaria de lhe dar uma ideia de como pensamos que a segurança centrada em pessoas se encaixa no restante da estrutura de segurança moderna e de como a tendência atual rumo a arquiteturas de soluções de segurança mais abrangentes está influenciando nossa orientação estratégica.

A terceira era

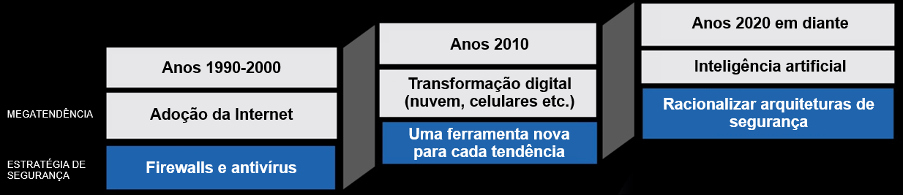

Vale a pena começar com um pouco de história. Em nossa visão, nós entramos na terceira grande evolução da cibersegurança. No período preliminar, o perímetro foi estabelecido e controles clássicos foram implementados. As tecnologias eram poucas e menos capazes, mas as consequências das falhas de segurança não eram, nem de longe, tão graves quanto atualmente.

Na segunda era, o perímetro em grande parte dissolveu-se e a adoção rápida de novas tecnologias no auge da transformação digital levou a uma proliferação imensa de soluções de segurança isoladas que surgiam quase tão rapidamente quanto as ferramentas que elas se propunham a combater. Infelizmente, o custo da engenharia de segurança, da integração operacional e da resposta a alertas necessários para que essas ferramentas fossem eficazes não era justificado pela mitigação de risco proporcionada.

Agora chegamos a uma fase na qual as arquiteturas de segurança do futuro estão finalmente tomando forma. Elas compartilham várias características fundamentais: são altamente integradas, implantadas na nuvem e alinhadas com o que as equipes de segurança realmente precisam proteger: sua infraestrutura, os aplicativos que são executados nela, os dados que alimentam esses aplicativos e, naturalmente, os seres humanos que constituem, ao mesmo tempo, o maior ativo da organização e seu maior risco.

Os pilares de uma arquitetura de segurança moderna

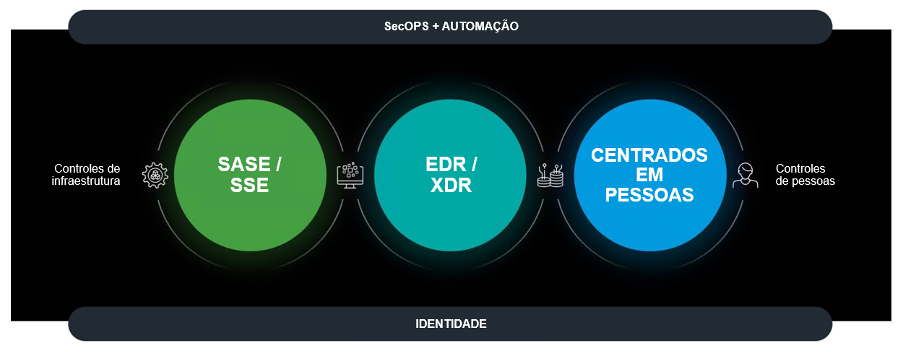

Para proteger todo o espectro entre infraestrutura e pessoas, cinco planos de controle principais surgiram. O primeiro desses componentes é a rede, onde os controles passaram dos limites clássicos do firewall, proxy, VPN e outros dispositivos de rede, para serviços consolidados com base na nuvem que compõem o moderno Secure Access Service Edge (SASE). Em segundo lugar, a proteção de endpoints e servidores evoluiu primeiro para a detecção e resposta para endpoints (EDR) e, posteriormente, para a detecção e resposta estendidas (XDR), conforme os servidores foram paulatinamente sendo substituídos por cargas de trabalho na nuvem. Restam, é claro, o elemento humano, ao qual retornaremos em breve, e as duas camadas de arquitetura cruzada: os processos operacionais, cada vez mais automatizados e que impulsionam os controles e respondem aos alertas por estes gerados, e a malha de identidades, tanto humanas quanto de máquina, que interligam tudo.

Essas arquiteturas são poderosas por si sós e sua eficácia é ainda maior quando estão bem integradas. Os atacantes frequentemente exploram as brechas entre controles de segurança mal implementados e pouco monitorados para passar do comprometimento das credenciais de uma pessoa através da rede para os privilégios administrativos que tornam o ransomware tão destrutivo. Frustrar os adversários é algo muito mais realizável quando controles de segurança bem integrados reforçam-se uns aos outros, proporcionando não só defesa em profundidade, mas também em abrangência. Por exemplo, o trabalho de um atacante é muito mais difícil quando o anexo malicioso que ele utiliza para atacar uma pessoa é bloqueado e analisado e a inteligência resultante é compartilhada por SASE e XDR.

Segurança centrada em pessoas e o ecossistema

Com a ascensão dessas arquiteturas de segurança modernas, nossos controles para proteção de redes, de endpoints e da infraestrutura evoluíram, tornando-se mais abrangentes, adaptáveis e eficazes. Como mais de 90% das violações envolvem o elemento humano, a plataforma de segurança centrada em pessoas da Proofpoint tem a exclusividade de fazer o mesmo para pessoas, integrando-se com os principais líderes nos outros cinco componentes da estrutura de segurança moderna.

Como pioneiros em segurança centrada em pessoas, reunimos uma funcionalidade anteriormente desconexa para atingir dois objetivos críticos. O primeiro é ajudar as organizações a proteger seu pessoal contra ataques direcionados, impostura e risco de fornecedor, bem como tornar o pessoal mais resiliente e consciente em relação ao risco cibernético. O segundo é ajudar as organizações a defender seus dados contra os usuários que os colocam em risco, seja inadvertidamente ou intencionalmente.

O caminho à frente para a Proofpoint será concentrado em dar aos nossos clientes a melhor solução para resolver esse problema, aproveitando tecnologias modernas de inteligência artificial, análise comportamental e inteligência sobre ameaças. Além disso, ofereceremos integrações tecnológicas mais profundas e mais abrangentes com nossos colegas nesses domínios arquitetônicos, desde SASE/SSE e XDR no lado da infraestrutura, até operações de segurança e identidade. Com base em nossas parcerias existentes — que incluem Palo Alto Networks, CrowdStrike, Microsoft, CyberArk, Okta e muitas mais — vamos melhorar os resultados para nossos clientes conjuntos.

Nossas integrações permitem uma defesa em profundidade enquanto viabilizam operações de segurança em escala, ou seja, o que todas as empresas precisam. Um cliente da Proofpoint pode, por exemplo, conectar-se ao CrowdStrike Falcon, ao Microsoft Defender ou ao Palo Alto WildFire para assegurar que as oportunidades de inteligência e detecção sejam automaticamente vinculadas entre camadas de proteção que podem ver aspectos diferentes de uma mesma ameaça. Além disso, oferecemos controles adaptáveis com base em nossa exclusiva visibilidade sobre o risco centrado em pessoas, aproveitando o Identity Cloud da Okta para proporcionar autenticação reforçada para pessoas muito atacadas (Very Attacked People) e CyberArk para assegurar que perpetradores de ransomware não se aproveitem da conta de um usuário privilegiado potencialmente comprometido.

O futuro está quase aí

Continuaremos a desenvolver essas integrações e teremos muito mais a compartilhar nos próximos trimestres, levando essas integrações a um novo patamar. Em nossa série de eventos Protect repaginada, contaremos com a presença de outros líderes da cibersegurança para expor melhor nossa visão compartilhada de um futuro melhor no qual nossas respectivas plataformas se tornem mais do que a soma de suas partes. Quer saber disso em primeira mão? Inscreva-se aqui para o evento mais próximo.