A plataforma de proteção contra ameaças Proofpoint Aegis utiliza dados, detecção e pesquisa para oferecer insights decisivos que ajudem a formar uma imagem completa das ameaças enfrentadas pela sua empresa — e as melhores maneiras de se defender delas.

Em postagens anteriores, nós nos concentramos em insights decisivos e no que você pode fazer para melhorar a sua postura de segurança. Nós abordamos risco pessoal, risco de origem e risco de comprometimento de e-mail corporativo (BEC, Business Email Compromise). Também exploramos as razões pelas quais assegurar um contexto adequado é fundamental para os seus insights.

Nesta postagem, examinaremos um tipo de ameaça mais recente, mas já predominante — os ataques de phishing por entrega de ataques orientados para telefones (TOAD, Telephone-Oriented Attack Delivery). Também explicaremos como a Proofpoint detecta essas ameaças e discutiremos o valor dos relatórios sobre ataques de TOAD através de insights decisivos no dashboard do Proofpoint Targeted Attack Protection (TAP).

O que é um ataque de TOAD?

Um ataque de TOAD é uma forma relativamente nova de ataque de phishing que combina técnicas de phishing de voz e de e-mail. Os atacantes objetivam induzir os usuários a revelar informações confidenciais ao telefone, como credenciais de login ou dados financeiros, fazendo-se passar por uma pessoa confiável em posição de autoridade. Eles telefonam para a vítima alegando serem representantes de uma empresa ou organização idônea. Em seguida, eles enviam um e-mail com um anexo ou link de phishing.

Técnica de ataque de TOAD.

O que torna os ataques de TOAD particularmente perigosos — e eficazes — é o uso de táticas de engenharia social por parte dos atacantes para gerar confiança e credibilidade perante suas vítimas. Ao se fazer passar por um representante de uma entidade idônea, o atacante tenta contornar muitas das defesas que as empresas costumam ter para se protegerem de ataques de phishing.

Como a Proofpoint detecta ataques de TOAD?

Na Proofpoint, nós compreendemos a importância de proteger nossos clientes contra a ameaça crescente dos ataques de TOAD. É por isso que desenvolvemos autoaprendizagem e inteligência sobre ameaças avançadas que podem detectar ataques de phishing por TOAD e evitar que estes tenham êxito.

A plataforma Proofpoint Aegis analisa dados de várias fontes, inclusive dados de nuvem, rede e e-mail, para identificar indicadores gerais de comprometimento. Nosso mecanismo de inteligência artificial comportamental Supernova utiliza algoritmos de autoaprendizagem para analisar o conteúdo dos e-mails e identificar padrões suspeitos de comportamento que indiquem que há um ataque de TOAD em andamento. Essas duas soluções atuam juntas para bloquear e-mails maliciosos e URLs associados a ataques de TOAD assim que estes são recebidos.

Insights

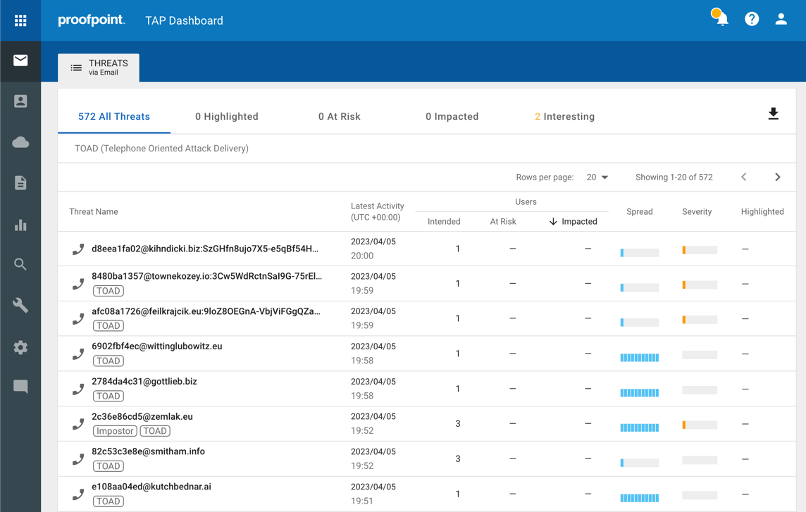

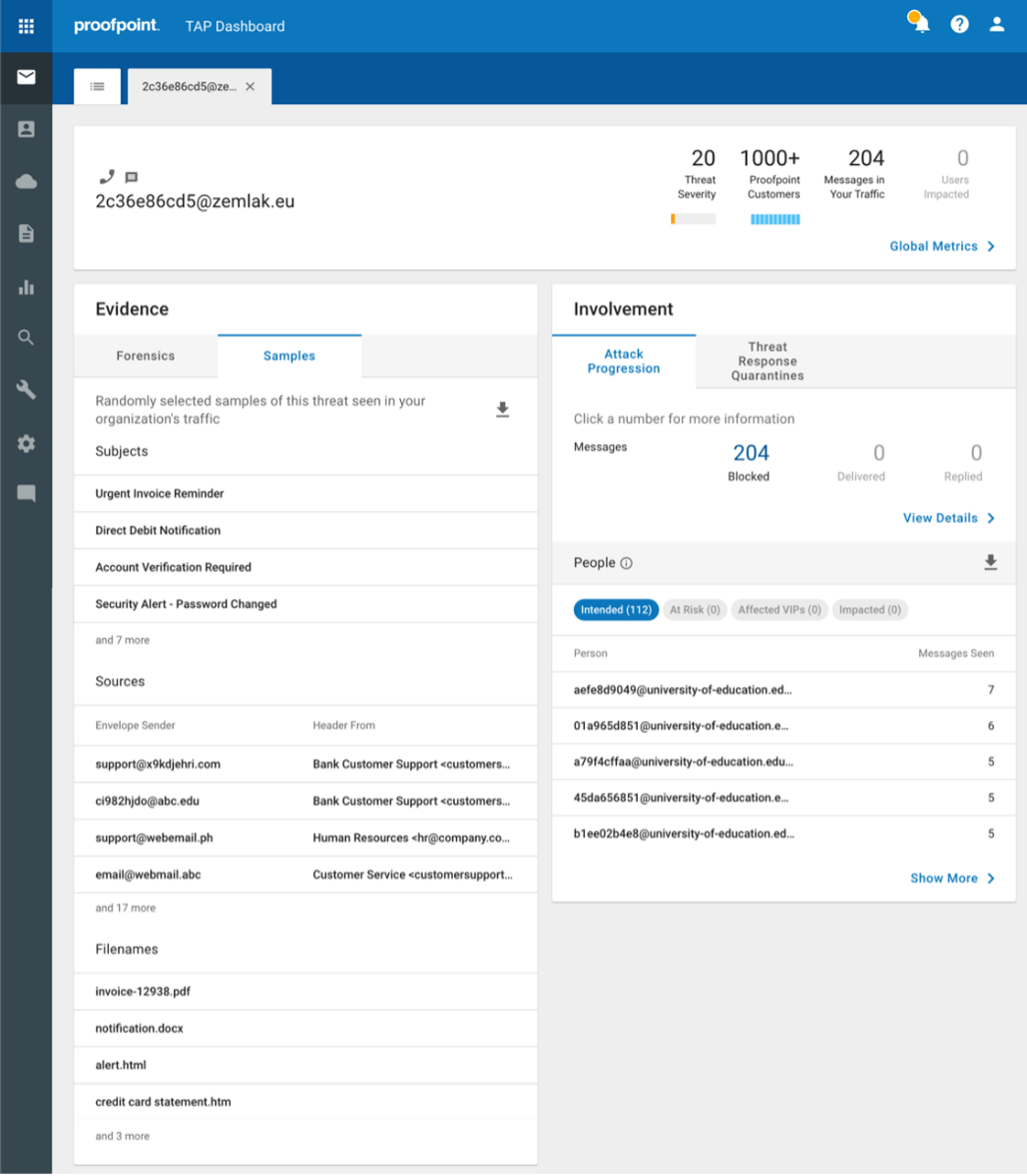

Ao denunciar ataques de TOAD por meio de insights decisivos no dashboard do Proofpoint TAP, nossos clientes podem obter insights valiosos sobre o cenário de ameaças — e se manter um passo à frente dos atacantes. O dashboard oferece visibilidade em tempo real sobre a quantidade e o tipo dos ataques de TOAD detectados. Ele também oferece informações detalhadas sobre as táticas, técnicas e procedimentos utilizados pelos perpetradores de ameaças.

Relatório de ameaças de TOAD mostrado no dashboard Threat Insight do Proofpoint TAP.

Detalhes de ameaças de TOAD exibidos no dashboard do TAP.

Controles direcionados

O Proofpoint Aegis oferece controles direcionados para ajudar as empresas a se concentrarem em determinadas ações e a avaliarem o impacto dessas ações no desempenho. Essa capacidade constitui uma vantagem quando você está tentando otimizar suas medidas de cibersegurança ou identificar áreas que requerem mais atenção.

Seguem exemplos de ações que você pode realizar com controles direcionados:

- Bloqueio de chamadas. Bloqueie chamadas de números maliciosos conhecidos ou envie mensagens de advertência a funcionários que recebem chamadas suspeitas.

- Filtragem de e-mails. Utilize relatórios de eficácia para avaliar o quanto a sua filtragem de e-mail bloqueia ameaças de TOAD. Caso observe que muitas ameaças de TOAD estão passando, você pode ajustar as suas configurações de filtragem de e-mail ou adicionar mais camadas de proteção.

- Educação do usuário. Nossos relatórios Very Attacked People™ (Pessoas muito atacadas) podem ajudar você a compreender o desempenho das suas iniciativas de educação do usuário. Os relatórios também ajudam você a identificar indivíduos que podem precisar de treinamento para conscientização quanto à segurança adicional.

Valor

Os ataques de phishing por TOAD são uma ameça grave e crescente. Por isso é essencial dispor das ferramentas certas para detectá-los e evitá-los. Ao utilizar o dashboard do TAP para rastrear e gerar relatórios sobre ataques de TOAD, a sua empresa pode compreender melhor os riscos associados a eles. Isso, por sua vez, pode ajudar você a desenvolver estratégias mais eficazes para reduzir o risco de que usuários sejam vitimados por esse tipo de ataque.

Você pode usar o dashboard do TAP para monitorar a eficácia dos controles de segurança existentes e tomar decisões informadas sobre onde incrementar a proteção. O uso do dashboard também pode ajudar a sua empresa a cumprir requisitos de conformidade e a fornecer provas de devida diligência caso ocorra um incidente de segurança.

Obtenha mais insights sobre os riscos digitais específicos da sua empresa

Se você deseja conhecer as maiores ameaças digitais à sua empresa, entre em contato para receber uma avaliação rápida de risco de e-mail gratuita. Um de nossos especialistas em segurança pode ajudar você a identificar algumas das ameaças digitais mais significativas enfrentadas pela sua empresa, como risco de domínio — e pode mostrar como mitigá-las.

Saiba mais sobre o dashboard Threat Insight e sobre insights decisivos no Proofpoint TAP.