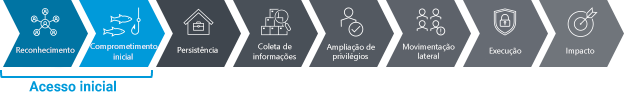

Seja bem-vindo de volta ao Momento de cibersegurança do mês da Proofpoint. Na mais recente postagem de nosso blog, nós exploramos as táticas em constante evolução dos criminosos cibernéticos de hoje. O foco está nas primeiras etapas críticas da cadeia de ataque — reconhecimento e comprometimento inicial — particularmente no contexto de ameaças de e-mail.

O objetivo desta série é ajudar a entender como fortalecer as suas defesas para que você esteja protegido contra ameaças emergentes no mundo digital dinâmico de hoje.

As duas primeiras etapas da cadeia de ataque: reconhecimento e comprometimento inicial.

Em nosso post anterior, nós abordamos um ataque de cadeia de fornecimento e BEC. Nesta edição, veremos uma ameaça insidiosa conhecida como EvilProxy.

O cenário

Durante nossas recentes avaliações de ameaças de e-mail, nós descobrimos que um cliente do setor de tecnologia com 1.500 clientes foi exposto ao EvilProxy. Uma solução de segurança de e-mail existente não conseguiu detectar essa ameaça.

O que é o EvilProxy? EvilProxy é um kit de ferramentas de phishing que pode roubar credenciais de usuários e tokens de autenticação por múltiplos fatores (MFA). Ele atua posicionando-se entre o alvo e uma página da Web legítima.

Quando a vítima conecta-se a uma página de phishing, ela é apresentada a uma página falsa de login com aparência e funcionamento análogos a um portal de login real. O EvilProxy captura as credenciais do usuário e o token da sessão de autenticação. Em seguida, o malfeitor pode efetuar login em nome do usuário, contornando proteções por MFA.

A ameaça: como o ataque aconteceu?

Segue uma visão mais detalhada dos desdobramentos do ataque recente:

1. A mensagem enganosa: o ataque começou com um e-mail que parecia uma notificação legítima de DocuSign solicitando uma assinatura em um documento. Essa mensagem aparentemente inofensiva era, na realidade, a porta de entrada de um ataque cibernético sofisticado.

O e-mail enganoso inicial recebido pelo cliente.

2. O URL malicioso: quando as vítimas clicavam no URL incorporado ao e-mail, elas eram enviadas a uma página de login que supunham ser da Microsoft, mas que tinha por trás de si o proxy do atacante. Com essa página, os criminosos cibernéticos esperavam induzir os usuários a digitar voluntariamente suas credenciais.

A página maliciosa de login na Microsoft.

3. A estrutura de phishing do EvilProxy: a estrutura de phishing do EvilProxy era a força-motriz por trás desse ataque. Os atacantes empregavam uma técnica de proxy reverso para interceptar tentativas de login dos usuários na verdadeira página de login da Microsoft. Assim eles extraíam secretamente códigos de MFA e credenciais de usuário.

4. Contornando a verificação da MFA: com os códigos de MFA e as credenciais de login em seu poder, os malfeitores tiveram acesso livre às contas comprometidas. Eles obtiveram controle total contornando a verificação da MFA. Isso significa que representaram uma ameaça significativa para a empresa de tecnologia e seus 1.500 usuários finais.

Detecção: como a Proofpoint detectou o ataque?

O EvilProxy e outras ameaças que contornam MFA estão se tornando mais frequentes, à medida que os malfeitores se adaptam a controles de segurança aprimorados. Métodos tradicionais, como reputação de IP ou URL, não são suficientes para deter essas ameaças.

A Proofpoint utiliza autoaprendizagem avançada para identificar os comportamentos e as características das mensagens frequentemente encontradas em ataques de phishing de credenciais. Nós também analisamos as mensagens em uma área restrita (sandbox) e as inspecionamos detalhadamente para revelar padrões de redirecionamento para URLs maliciosos e estruturas do EvilProxy.

Detecção de URLs maliciosos na Proofpoint e a cadeia de redirecionamento.

Detecção da estrutura de phishing do EvilProxy na Proofpoint.

Remediação: quais foram as lições aprendidas?

Para se proteger de ameaças como o EvilProxy, é fundamental implementar medidas proativas como:

- Educação do usuário: os seus funcionários e clientes são a sua primeira linha de defesa. Certifique-se de que eles tenham treinamento para conscientização quanto à segurança sobre todos os tipos de ataques de phishing, inclusive e-mails enganosos e páginas de login falsas. Isso pode reduzir significativamente as possibilidades de que eles sejam vitimados.

- Segurança de e-mail robusta: soluções avançadas de segurança de e-mail podem detectar e bloquear tentativas de phishing antes que estas cheguem às caixas de entrada dos usuários. Procure uma solução que utilize algoritmos de autoaprendizagem para identificar e deter essas ameaças, como a plataforma de detecção de ameaças da Proofpoint.

- Segurança de nuvem: Uma boa plataforma de segurança de nuvem pode identificar ataques de sequestro de contas (ATO), bem como evitar acesso não autorizado aos seus recursos de nuvem confidenciais. Ela abrange tanto atividades iniciais quanto posteriores ao comprometimento. Ela permite que a sua equipe de segurança examine de perto quais serviços e aplicativos estão sendo aproveitados pelos atacantes. Certifique-se de procurar uma solução que automatize a remediação. Isso reduz o tempo de permanência dos atacantes e minimiza os danos.

- Proteção de cadeias de fornecimento: Defenda sua cadeia de fornecimento contra ataques que chegam por e-mail. O Proofpoint Supplier Threat Protection utiliza inteligência artificial avançada e a mais recente inteligência sobre ameaças para detectar as contas de fornecedor que foram comprometidas e priorizar as contas que devem ser investigadas.

- Autenticação em múltiplas camadas (MFA): medidas fortes de autenticação, como MFA, podem melhorar muito a sua postura de segurança. Porém, tenha em mente que o cenário que acabamos de discutir mostra como as soluções de MFA tradicionais podem ser ineficazes. Por isso é importante utilizar ferramentas automatizadas contra sequestro de contas que possam remediar prontamente esses tipos de incidentes.

- Avaliações contínuas de ameaças: fique sempre atento ao surgimento de novas ameaças. Avaliações de ameaças regulares podem ajudar você a identificar as vulnerabilidades da sua empresa e a melhorar as suas capacidades de resposta a incidentes.

Proteção do Proofpoint TAP Account Takeover

Com o Proofpoint TAP Account Takeover (TAP ATO), nós estendemos as capacidades avançadas de detecção de ameaças de nossa solução Targeted Attack Protection (TAP). Nós utilizamos inteligência artificial, inteligência sobre ameaças correlacionada e análise comportamental para detectar e remediar automaticamente:

- Contas comprometidas

- Mudanças maliciosas em regras de caixa de entrada

- Aplicativos de terceiro autorizados

- Compartilhamento excessivo de arquivos confidenciais por criminosos cibernéticos

O TAP ATO reduz o tempo de permanência com uma ampla variedade de opções de remediação. Ele acelera a resposta correlacionando eventos e descrevendo toda a sequência do ataque. Uma resposta imediata é essencial, pois os malfeitores estão sempre encontrando métodos diferentes para obter acesso às contas dos usuários. Alguns exemplos são:

- Ameaças como EvilProxy

- Stuffing de senhas

- Violações de dados

- Ataques de força bruta

- Tokens de acesso persistente

O TAP ATO pode ajudar a sua equipe a investigar atividades maliciosas e a responder às ameaças mais rapidamente, o que ajuda a limitar os riscos para a sua empresa.

A Proofpoint ajuda a quebrar a cadeia de ataque

A ameaça EvilProxy ressalta a importância de se ter medidas robustas de cibersegurança. As ameaças cibernéticas sofisticadas de hoje em dia só podem ser bloqueadas pelas empresas quando estas se mantêm vigilantes e adotam medidas proativas para proteger a si mesmas e a seus clientes. Um outro passo importante é implantar tecnologias de ponta e colaborar com parceiros de cibersegurança confiáveis, como a Proofpoint.

Nós convidamos você a ficar ligado em nosso blog, onde continuaremos a revelar as ameaças mais recentes, compartilhar nossas metodologias de detecção e mais. Ao lançar luz sobre a cadeia de ataque, nosso objetivo é quebrá-la e capacitar as empresas a se defender proativamente contra essas ameaças emergentes.

Fique informado, protegido e à frente de tudo

Para saber como se proteger de ameaças como o EvilProxy, faça o download de nosso e-book, Guia definitivo de estratégia de segurança cibernética de e-mail.