Ao ouvir a expressão “risco de cadeia de fornecimento”, talvez você pense em falta de estoque. Porém, existe um risco oculto que pode ter o mesmo impacto financeiro — ou até maior.

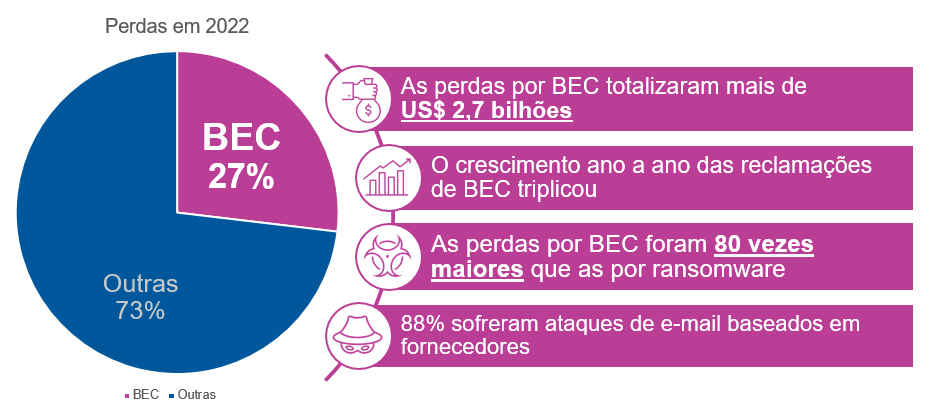

Esse risco é o de malfeitores utilizarem os seus parceiros comerciais confiáveis para atacar você. Assim que os atacantes estabelecem presença na sua organização, eles começam a coletar dados que possam ser utilizados posteriormente para fins de extorsão ou ataques de ransomware. Eles também podem tentar obter fundos por meio de fraudes de comprometimento de e-mail corporativo (BEC).

Figura 1. O valor de US$ 2,4 bilhões representa um aumento de 24,8% em perdas em apenas um ano. Fonte: FBI 2021 Internet Crime Report (Relatório de 2021 do FBI sobre crimes de Internet).

Os ataques baseados em fornecedores estão em alta. De fato, uma análise feita recentemente pela Proofpoint com quase 4.600 organizações revelou que aproximadamente 85% delas sofreram ataques de e-mail baseados em fornecedores ao longo de um período de sete dias terminando em 31 de janeiro de 2023. É interessante ressaltar que esses níveis foram consistentes, independentemente da localização geográfica, do setor ou do porte da empresa.

Examinemos mais detidamente nossas descobertas. As táticas mais comuns nos ataques a cadeias de fornecimento foram phishing ou impostura (85%). Mais de três quartos (78%) desses ataques foram altamente direcionados. Isso significa que os atacantes não estavam visando inúmeros alvos indiscriminadamente, mas estavam atuando de forma concentrada (menos de cinco clientes receberam a mesma ameaça).

Figura 2. Percentuais de ameaças de impostura e phishing e ameaças altamente direcionadas. Fonte: Proofpoint

Eis uma outra informação preocupante: das 4.577 organizações analisadas, 96% vinham fazendo negócios com pelo menos um fornecedor que tinha um domínio parecido ativo.

Como é um ataque de fornecedor — e como você pode proteger melhor a sua organização?

Perpetradores de ameaças aproveitam-se de relacionamentos financeiros estabelecidos entre empresas e fornecedores. Não é algo fora do comum que fornecedores discutam prazos ou pagamentos via e-mail. Se um malfeitor interferir no ponto exato de uma troca de e-mails ou iniciar uma conversa via e-mail fazendo-se passar por outra pessoa, ele poderá aumentar suas chances de roubar pagamentos ou bens. Isso é particularmente verdadeiro quando eles se comunicam utilizando uma conta legítima que foi comprometida.

Figura 3. Táticas comuns utilizadas em ataques a cadeias de fornecimento.

Seguem algumas táticas a observar:

- Falsificação de e-mail. Os atacantes forjam um endereço de e-mail para levar os destinatários a pensar que a mensagem se origina de uma pessoa ou entidade confiável. Se o seu sistema não estiver verificando a autenticidade das fontes de e-mail, a falsificação de e-mail pode passar despercebida.

- Domínios parecidos. Esses domínios se parecem muito com domínios legítimos para enganar usuários que não verificam atentamente os endereços. Por exemplo, um malfeitor pode criar um domínio parecido, como goodomain.com ou goodddomain.com, para visar clientes de gooddomain.com.

- Falsificação do nome de exibição. Esta é mais uma maneira pela qual os atacantes se fazem passar por pessoas confiáveis. Nesse caso, o nome de exibição do e-mail é alterado para que a mensagem pareça vir de um remetente confiável. Criar uma conta com um nome de exibição falsificado é relativamente simples. Reconhecer essa tática pode ser algo particularmente desafiador para usuários móveis porque a maioria dos programas de e-mail de dispositivos móveis só mostra o nome de exibição — e não o endereço completo “De”.

- Contas de fornecedor comprometidas. Malfeitores utilizam contas comprometidas de parceiros e fornecedores para realizar ataques de BEC, phishing e malware. Normalmente, as equipes de segurança não conseguem ver quais contas de fornecedor estão comprometidas e frequentemente se baseiam em notificações dos parceiros. Isso pode levar a uma investigação demasiadamente demorada e manual.

Ransomware, solicitações de pagamento e redirecionamentos

Os atacantes frequentemente buscam compensação financeira, seja por meio de ransomware ou convencendo uma vítima incauta a lhes enviar dinheiro diretamente. Malfeitores enviam faturas fraudulentas ou pedem que pagamentos sejam redirecionados para contas bancárias controladas por eles.

Levando em conta os grandes valores normalmente associados a faturas de fornecedores, essas fraudes costumam ser as mais lesivas para as organizações vitimadas. Quaisquer solicitações de pagamentos ou alterações em dados de pagamento devem ser examinadas atentamente e confirmadas por telefone.

A necessidade de monitoramento proativo

Mesmo com o melhor treinamento de usuário, não é realista esperar que os usuários se defendam de todo e qualquer ataque de e-mail de fornecedor. Nisso a tecnologia pode ajudar.

- Proofpoint Supplier Threat Protection. Essa solução da Proofpoint oferece uma camada adicional de proteção ao monitorar entidades terceiras e seus fornecedores para detectar quando uma conta for comprometida. Utilizando-se análise comportamental avançada com inteligência artificial (AI) e autoaprendizagem, é possível detectar com antecedência e lidar devidamente com contas comprometidas, mesmo que ataques a cadeias de fornecimento ainda não tenham sido direcionados contra a sua empresa.

Figura 4. Informações de contas comprometidas fornecidas através do dashboard do Proofpoint Supplier Threat Protection.

- Proofpoint Domain Discover. Esse sistema de detecção analisa continuamente domínios recém-registrados, ajudando você a identificar domínios parecidos e a responder aos domínios utilizados pelos atacantes para fraudar os seus funcionários, clientes e parceiros. Os dados coletados pelo Proofpoint Domain Discover podem ajudar em suas solicitações de derrubada virtual e na inclusão de domínios maliciosos em listas de bloqueio.

- Proofpoint Nexus Supplier Risk Explorer. A solução Proofpoint Nexus Supplier Risk Explorer identifica automaticamente os seus fornecedores e os domínios que estes utilizam para enviar e-mails a seus usuários. Ela determina o nível de risco desses domínios de fornecedor avaliando várias dimensões, inclusive:

- Ameaças enviadas à sua organização

- Ameaças enviadas a outros clientes da Proofpoint

- Domínios semelhantes aos domínios dos fornecedores

- Se um domínio foi registrado recentemente

- Se um domínio possui uma política de rejeição DMARC

Figura 5. Dashboard do Proofpoint Supplier Risk Explorer mostrando detalhes e níveis de risco de domínios.

Os domínios de fornecedor que enviam ativamente e-mails maliciosos aos seus usuários vão para o topo da lista. Isso ajuda a sua equipe de segurança a concentrar seus esforços nos fornecedores de risco mais elevado.

Fortaleça suas defesas contra ataques a cadeias de fornecimento

Os ataques a cadeias de fornecimento estão se tornando mais frequentes e sofisticados. Para se defender deles, a sua organização precisa investir em tecnologia e treinamento.

Considere uma parceria com um líder do setor que tenha a experiência e o conhecimento necessários para detectar e bloquear a maioria dos ataques antes que estes cheguem à caixa de entrada de um usuário. Em seguida, assegure que seus funcionários estejam treinados para reconhecer as mensagens que não forem bloqueadas.

A plataforma de proteção contra ameaças da Proofpoint, que inclui Proofpoint Advanced Threat Protection, Proofpoint Security Awareness Training, Proofpoint Email Fraud Defense e Proofpoint Supplier Threat Protection, pode ajudar você a reforçar suas defesas contra ataques a cadeias de fornecimento.