Esta postagem faz parte de uma série mensal, Destaque de Cibersegurança do Mês, que explora as táticas em constante evolução dos cibercriminosos atuais. Ela se concentra nos três primeiros passos críticos da cadeia de ataque no contexto das ameaças por e-mail. O objetivo desta série é ajudar você a entender como fortalecer suas defesas para proteger as pessoas e defender os dados contra ameaças emergentes.

Os três primeiros passos críticos da cadeia de ataque: reconhecimento, comprometimento inicial e persistência.

Até agora, nesta série, examinamos esses tipos de ataques:

- Desvendando ataques BEC e de cadeia de suprimentos (junho de 2023)

- Defendendo contra phishing EvilProxy e sequestro de contas na nuvem (julho de 2023)

- Detectando e analisando um ataque SocGholish (agosto de 2023)

- Prevenindo phishing de assinatura eletrônica (setembro de 2023)

- Golpes e phishing com códigos QR (outubro de 2023)

- Sequência de entrega de ataques orientados por telefone (novembro de 2023)

- Usando IA comportamental para eliminar desvios de folha de pagamento (dezembro de 2023)

- Manipulação de autenticação multifator (janeiro de 2024)

- Prevenindo comprometimentos da cadeia de suprimentos (fevereiro de 2024)

- Detectando ataques maliciosos multilayered com códigos QR (março de 2024)

- Derrotando ataques de criação de aplicativos maliciosos (abril de 2024)

- Parando ataques de falsificação na cadeia de suprimentos (maio de 2024)

Nesta postagem, continuamos a explorar o tema das táticas de falsificação, examinando como os agentes de ameaça as utilizam para obter informações com o objetivo de ganho financeiro.

Histórico

No ano passado, a Federal Trade Commission (FTC) recebeu mais de 330.000 relatos de golpes de falsificação de empresas e quase 160.000 relatos de golpes de falsificação de governo. Isso representa cerca de metade de todas as fraudes relatadas diretamente à FTC. As perdas financeiras devido a golpes de falsificação de e-mails são impressionantes. Elas ultrapassaram 1,1 bilhão de dólares em 2023, mais de três vezes o valor relatado em 2020.

A fraude financeira é um problema sério - e está em ascensão. Em 2023, os consumidores relataram a perda de mais de 10 bilhões de dólares devido a fraudes. Esta é a primeira vez que as perdas atingiram esse marco, representando um aumento de 14% em relação a 2022. Os relatos mais comuns foram de golpes de falsificação. Esta categoria viu aumentos significativos nos relatos dos setores empresarial e governamental.

O cenário

A Proofpoint detectou recentemente uma mensagem de um agente de ameaça enviada ao controlador financeiro de uma instituição financeira holandesa, conhecida por sua expertise em risco comercial. Nesse ataque, o agente de ameaça fingiu ser o CEO da empresa—uma tática conhecida como fraude de CEO. Nesse tipo de ataque, o objetivo é explorar a confiança do destinatário para induzi-lo a realizar uma ação específica.

A ameaça: Como o ataque aconteceu?

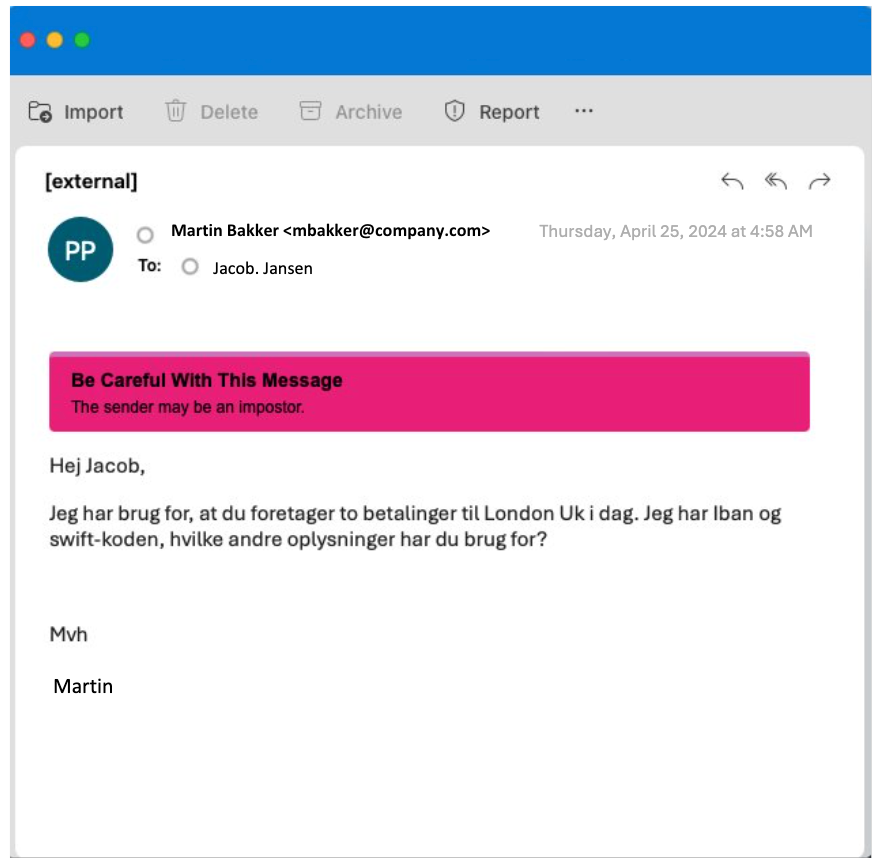

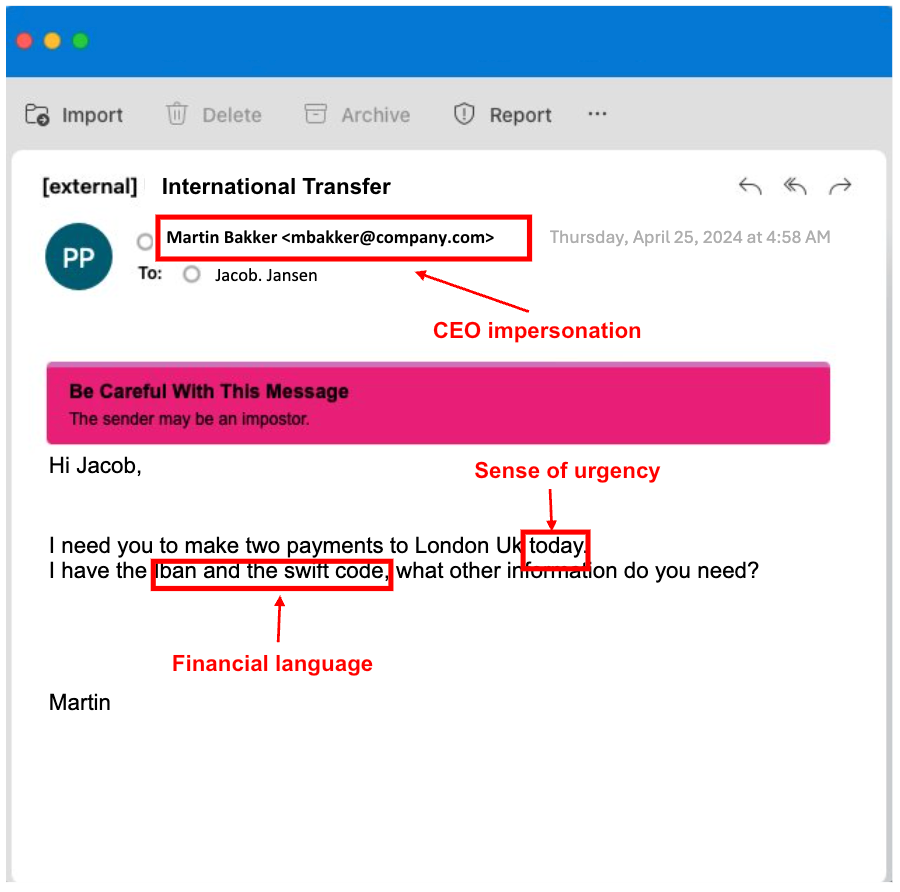

O atacante enviou um e-mail ao controlador financeiro da empresa holandesa, solicitando que dois pagamentos fossem enviados para Londres. O e-mail exigia que os pagamentos fossem feitos “hoje” para criar um senso de urgência. Para ajudar a tornar a mensagem mais convincente, o atacante alegou ter acesso aos códigos IBAN e SWIFT.

Email original enviado pelo hacker.

O mesmo email traduzido para Inglês.

Detecção: Como a Proofpoint preveniu esse ataque?

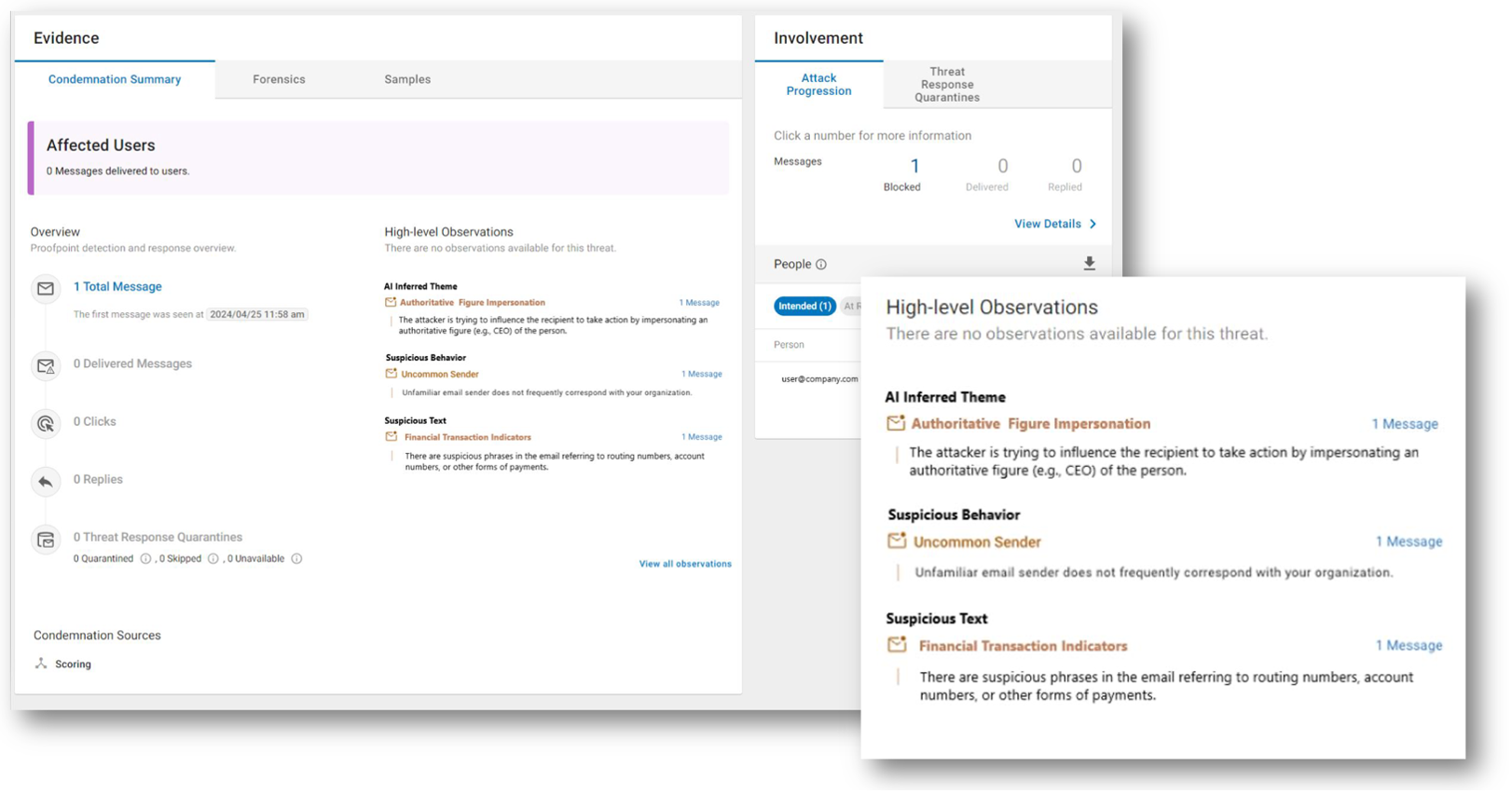

A Proofpoint tem o primeiro motor de detecção de ameaças antes da entrega do setor que usa análise semântica para entender a intenção da mensagem. Alimentado por um grande modelo de linguagem (LLM), ele interrompe ameaças avançadas de e-mail antes que sejam entregues nas caixas de entrada dos usuários. Foi isso que impediu que esta mensagem maliciosa chegasse à caixa de entrada do controlador financeiro.

A proteção antes da entrega é tão crucial porque, com base na telemetria da Proofpoint em mais de 230.000 organizações em todo o mundo, as detecções pós-entrega são frequentemente tardias. Quase um em cada sete cliques em URLs maliciosas ocorrem dentro de um minuto após a chegada do e-mail, e mais de um terço das respostas de BEC acontecem em menos de cinco minutos. Esses prazos estreitos, durante os quais um usuário pode ser vítima de um ataque, ressaltam a importância de bloquear ataques maliciosos antes que possam chegar à caixa de entrada do usuário.

Aqui está mais sobre nosso motor LLM:

- Compreensão de intenção. Nosso motor LLM pode entender a intenção das mensagens recebidas, o que é fundamental para parar ameaças de personificação. Neste caso, o motor LLM identificou o senso de urgência e a linguagem financeira no e-mail do atacante.

- Entendimento contextual. A análise semântica pode entender o uso contextual de palavras, frases e combinações, como urgência e linguagem suspeita. Como resultado, pode interpretar informações e captar o significado completo de uma mensagem dada.

- Independente de linguagem. Não importa quais palavras são usadas ou em qual idioma um e-mail de personificação é escrito. Nossa análise semântica é independente de linguagem e suporta mais de 100 idiomas.

Dashboard TAP com análise semântica. Observações de alto nível mostram como a Proofpoint resume a personificação, incluindo Tema Inferido por IA, Comportamento Suspeito e Texto Suspeito.

Remediação: Quais são as lições aprendidas?

Aqui estão algumas lições deste cenário de personificação de CEO:

- Pare ameaças antes que os usuários as vejam. Tecnologias avançadas como a análise semântica podem ajudar a detectar e prevenir ameaças antes que elas cheguem à caixa de entrada do usuário. Isso garante que menos ameaças passem despercebidas. Também reduz o risco de falsos positivos e melhora a eficácia da detecção de ameaças.

- Relate proativamente mensagens suspeitas. Ferramentas de reporte podem garantir que as ameaças sejam interrompidas rapidamente. Portanto, forneça aos usuários ferramentas para relatar proativamente e-mails suspeitos em suas caixas de entrada.

- Ajude os usuários a mudar seu comportamento. Atores de ameaças usarão métodos sofisticados para manipular os usuários a realizar ações que comprometem a segurança, personificando figuras de autoridade. O treinamento de conscientização em segurança pode ajudar a educar os usuários finais e capacitá-los a relatar mensagens suspeitas.

A Proofpoint adota uma abordagem centrada nas pessoas para a cibersegurança

Fornecemos uma proteção robusta para seus usuários e negócios contra esses e outros tipos de ataques. Entendemos que as pessoas são o elo mais visado na cadeia de ataques, por isso focamos em protegê-las.

Nosso novo LLM de análise semântica oferece detecção de alta fidelidade e eficácia para parar ameaças avançadas de e-mail antes que cheguem às caixas de entrada dos usuários. Nossa abordagem moderna proporciona detecção e análise contínuas de ameaças ao longo de todo o fluxo de entrega de e-mails, desde a pré-entrega até a pós-entrega - e no momento do clique. Essa proteção de ponta a ponta permite que sua empresa se defenda contra ameaças novas e emergentes.