In der Blog-Reihe „Cybersecurity Stop of the Month“ untersuchen wir die äußerst dynamischen Taktiken der Cyberkriminellen von heute und zeigen, wie Unternehmen mit Proofpoint ihren E-Mail-Schutz verbessern können, um die Mitarbeiter vor heutigen Bedrohungen zu schützen.

Cyberkriminelle entwickeln ihre Phishing-Kampagnen mit neuen Technologien und psychologischen Taktiken kontinuierlich weiter. Häufig werden in den Kampagnen vertrauenswürdige Organisationen oder Unternehmen mit gefälschten E-Mail-Adressen und Websites imitiert, die den offiziellen täuschend ähnlich sehen.

Laut der Proofpoint-Bedrohungsforschung haben Phishing-Angriffe zwischen dem 4. Quartal 2023 und dem 4. Quartal 2024 um 147 % zugenommen. Auch bei Phishing-Angriffen, die von großen Cloud-basierten Produktivitätsplattformen ausgehen, gab es einen Anstieg um 33 %. Diese alarmierenden Statistiken unterstreichen die rapide Weiterentwicklung von Phishing-Bedrohungen, bei denen generative KI-Tools wie ChatGPT, Deepfakes und Voice-Cloning-Dienste eine zentrale Rolle spielen.

Eine Phishing-Kampagne, für die die Marke Capital One missbraucht wurde, ist ein gutes Beispiel für die Raffinesse dieser Angriffe, mit denen häufig Finanzinstitute ins Visier genommen werden. In diesem Blog-Beitrag erfahren Sie, wie die Kampagne ablief und wie Proofpoint die Bedrohung abgewehrt hat.

Das Szenario

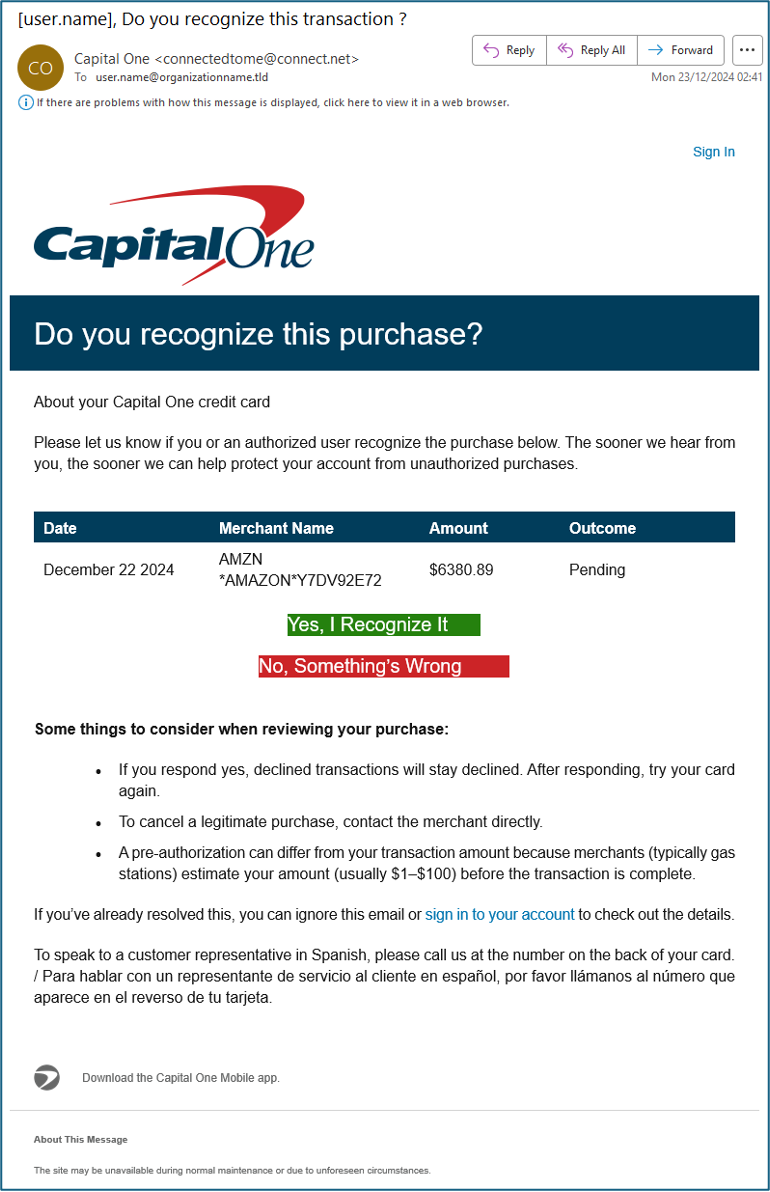

Die Cyberkriminellen verschickten E-Mails, die aussahen, als stammten sie von Capital One. Sie nutzten hauptsächlich zwei Arten von Ködern:

- Transaktionsverifizierung: In den E-Mails wurden die Anwender gefragt, ob sie einen kürzlich getätigten Kauf zuordnen können. Diese Taktik ist besonders in der Weihnachtszeit erfolgreich.

- Zahlungsbenachrichtigung: In den E-Mails erfuhren die Anwender, dass sie eine neue Zahlung erhalten hatten, und wurden aufgefordert, diese zu akzeptieren. Die hohen Geldbeträge erzeugten dabei ein Gefühl der Dringlichkeit.

Zwischen dem 7. Dezember 2024 und dem 12. Januar 2025 wurden mehr als 5.000 Kunden mit rund 130.000 Phishing-Nachrichten angegriffen.

Obwohl Capital One strenge Sicherheitsmaßnahmen implementiert hat (z. B. E-Mail-Authentifizierung und Löschung von Doppelgänger-Domains), finden Bedrohungsakteure immer wieder Wege, die Marke für Phishing-Kampagnen zu missbrauchen. Die Angreifer nutzen das Vertrauen der Anwender in Finanzinstitute für ihre Zwecke und setzen betrügerische Taktiken ein, um Sicherheitskontrollen zu umgehen und ahnungslose Anwender zur Weitergabe vertraulicher Informationen zu motivieren.

Die Bedrohung: Wie lief der Angriff ab?

Nachfolgend werfen wir einen Blick auf den Ablauf des Angriffs:

1. Angreifer legen den Köder aus: Die Angreifer verfassten E-Mails, die eng an die offizielle Kommunikation von Capital One angelehnt waren: Firmenlogo, Branding und Tonfall waren identisch. Die Nachrichten erweckten den Eindruck von Dringlichkeit – eine Taktik, die Bedrohungsakteure häufig verwenden, um die Empfänger zu voreiligen Entscheidungen zu verleiten.

Von Bedrohungsakteuren verwendete Phishing-Köder.

Die Betreffzeilen waren so formuliert, dass sie die Aufmerksamkeit des Lesers sofort auf sich ziehen. Geldangelegenheiten wie nicht autorisierte Käufe oder Zahlungswarnungen waren eine häufige Masche, um Anwender zum Öffnen der E-Mails und zum Klicken auf die Links zu verleiten.

Beispiele:

- „Aktion erforderlich: Sie haben eine neue Zahlung erhalten“

- „[Anwendername], erinnern Sie sich an diesen Kauf?“

Ein weiterer von den Bedrohungsakteuren verwendeter Köder.

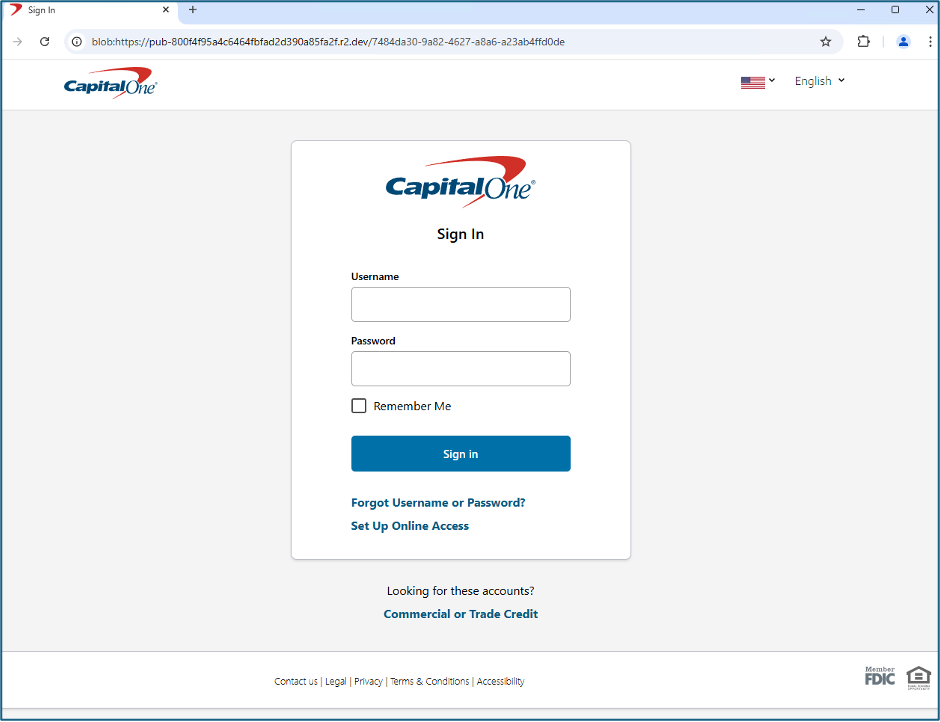

2. Missbrauch von URL-Diensten: Die Angreifer nutzten das Vertrauen der Anwender in Google-URLs aus, indem sie die Empfänger über eingebettete Google-URLs auf Phishing-Websites umleiteten. Diese Websites sahen der offiziellen Anmeldeseite von Capital One zum Verwechseln ähnlich.

Gefälschte Anmeldeseite von Capital One.

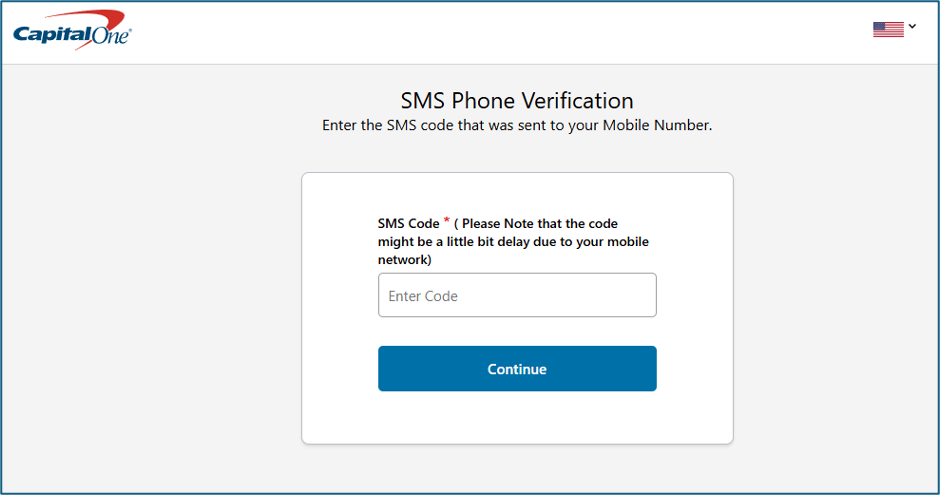

3. Erfassung von Anmeldedaten: Beim Anklicken der Links wurden die Anwender auf gefälschte Anmeldeseiten geleitet. Dort wurden sie aufgefordert, ihre Anmeldedaten und SMS-Verifizierungscodes für Capital One einzugeben. Diese Anmeldedaten wurden von den Angreifern sofort abgefangen, wodurch sie unberechtigten Zugriff auf die Capital One-Konten der Anwender erhielten. Außerdem gelang es ihnen, die Multi-Faktor-Authentifizierung (MFA) zu umgehen.

Gefälschte Proxy-Website mit Verifizierungsaufforderung.

Die Erkennung: Wie konnte Proofpoint den Angriff erkennen?

Wir setzen in unserer Proofpoint Nexus-Plattform eine Vielzahl von Technologien zur Bedrohungserkennung ein. KI ist dabei eine tragende Säule. Unser multimodaler Ansatz vereint semantische und verhaltensbasierte KI-Analysen, Machine Learning-Methoden (ML) sowie von Forschern kuratierte Bedrohungsdaten. Kombiniert bieten diese Technologien mehrschichtigen Schutz, der schädliche Nachrichten und Inhalte in hochentwickelten und dynamischen Bedrohungen zuverlässig erkennen und abwehren kann.

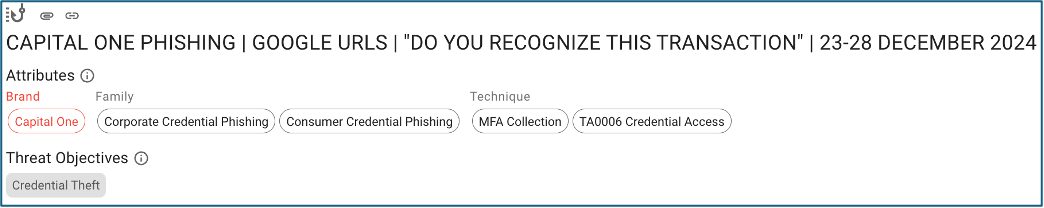

Attribute von Phishing-Kampagnen im Dashboard von Proofpoint Targeted Attack Protection (TAP).

Proofpoint Nexus stufte die Kampagne anhand folgender Beobachtungen als schädlich ein:

- Missbrauch von URL-Diensten: Die von Bedrohungsakteuren häufig genutzten Google-URL-Dienste dienten dazu, die Umleitung auf Phishing-Websites zu verschleiern. Damit nutzten die Angreifer das Vertrauen in Google-Domains aus, um die Anwender zu täuschen und zum Klicken auf schädlichen Link zu motivieren.

- Ungewöhnliche URL-Domains: Die in der Kampagne verwendeten Domains waren entweder neu registriert oder tauchten in unserem überwachten Datenverkehr nur selten auf. Die Tatsache, dass diese Domains keine Vorgeschichte hatten und sie für Phishing verwendet wurden, deutete stark auf böswillige Aktivitäten hin.

- Ungewöhnliches Absenderverhalten: Der Absender war unbekannt und hatte die betroffenen Empfänger noch nie per E-Mail kontaktiert. Zwar sind neue Absender nicht automatisch verdächtig, doch die Kombination aus der Dringlichkeit des E-Mail-Inhalts und anderen Warnsignalen mahnte zur Vorsicht.

- Taktiken mit Doppelgänger-Domains: In der Kampagne wurden Domains verwendet, die den echten URLs von Capital One sehr ähnlich waren, jedoch kleine, schwer zu entdeckende Abweichungen wie veränderte Zeichen oder zusätzliche Symbole enthielten.

- Geringer Domain-Datenverkehr: Die Absender-Domain wies ein sehr geringes E-Mail-Aufkommen im gesamten Proofpoint-Kundenstamm auf. Domains mit geringem Datenverkehr, insbesondere solche, die plötzlich in zielgerichteten Kampagnen auftauchen, sind oft mit Bedrohungsakteuren verbunden, die Infrastruktur speziell für schädliche Zwecke einrichten.

- Von KI ermittelte Absicht: Das Proofpoint Nexus Language Model (LM) analysierte den Inhalt der Nachrichten semantisch und identifizierte wiederkehrende Themen wie Dringlichkeit und Finanzen. Aufgrund ihrer inhaltlichen Muster wurden die E-Mails als äußerst verdächtig eingestuft.

- Verdächtige Anfragen: In den E-Mails wurden die Empfänger aufgefordert, über die angegebenen Links Transaktionen zu verifizieren oder Zahlungen zu akzeptieren. Dabei sollte das Vertrauen der Anwender ausgenutzt werden, um sie zu sofortigem Handeln zu veranlassen – ein typisches Merkmal von Phishing-Kampagnen.

Proofpoint erkannte die Bedrohung nicht nur in den Daten seiner eigenen Kunden, sondern auch hinter den Schutzmaßnahmen von drei anderen führenden Anbietern aus dem Gartner Magic Quadrant für E-Mail-Sicherheitsplattformen. Dies zeigt, dass es sich um einen hochentwickelten Angriff handelte. Zudem beweist es, dass die modernen Proofpoint-Funktionen zur Bedrohungserkennung sehr effektiv sind.

Bei dieser Kampagne wurde keine einzige Nachricht an unsere Anwender zugestellt – sie wurden alle von Proofpoint erkannt und blockiert.

Zusammenfassung der von Proofpoint erkannten Indikatoren, die zur Einstufung als Bedrohung führten.

Die Behebung: Welche Erkenntnisse lassen sich daraus ziehen?

Zum Schutz vor diesen Bedrohungen empfehlen wir folgende Maßnahmen:

- Investieren Sie in URL-Analysen vor der Zustellung. Bei Phishing-Kampagnen werden schädliche Links häufig mittels vertrauenswürdiger URL-Dienste verborgen. Tools, die URLs vor der Zustellung scannen, können diese Links erkennen und blockieren, bevor sie die Posteingänge der Anwender erreichen. Die Tools analysieren die URL-Struktur und gleichen sie mit bekannten schädlichen Mustern ab, sodass auch verschleierte Links erkannt und neutralisiert werden.

- Stärken Sie die Schulungsprogramme für Mitarbeiter. Regelmäßige Schulungen können das Mitarbeiterverhalten im Laufe der Zeit positiv beeinflussen und dazu führen, dass sie aufmerksamer werden und mehr Eigeninitiative zeigen. In Schulungen sollten Anwender lernen, wie sie Phishing-Versuche erkennen können, und dass sie unerwarteten Nachrichten gegenüber skeptisch sein sollten. Zudem sollten sie erfahren, wie wichtig es ist, die Details einer E-Mail zu prüfen (z. B. Absenderadressen und eingebettete Links). Auch die eigenständige Überprüfung von Transaktionswarnungen durch direkte Anmeldung bei Finanzkonten sollte vermittelt werden.

- Nutzen Sie URL-Schutz zum Klickzeitpunkt. Auch bei einer zuverlässigen E-Mail-Filterung ist es möglich, dass schädliche E-Mails durch die Filter gelangen oder nach der Zustellung manipuliert werden. An dieser Stelle bietet URL-Schutz zum Klickzeitpunkt eine zusätzliche Sicherheitsebene: Wenn Anwender auf Links klicken, analysiert die Funktion sie erneut und blockiert in Echtzeit den Zugang zu Phishing-Websites. Dieser dynamische Schutz ist insbesondere dann hilfreich, wenn sich URLs nach der Zustellung ändern, um eine erste Erkennung zu umgehen.

- Richten Sie Phishing-sichere MFA ein. Da herkömmliche MFA-Methoden wie SMS-basierte Codes zunehmend von Angreifern ins Visier genommen werden, empfiehlt es sich, stattdessen Phishing-sichere MFA-Lösungen zu verwenden. FIDO2-basierte Tools können den Diebstahl von Anmeldedaten verhindern und es Bedrohungsakteuren unmöglich machen, Sicherheitsmaßnahmen zu umgehen. Diese Tools verwenden kryptografische Schlüssel und gewährleisten die sichere Authentifizierung – auch wenn die Anmeldedaten der Anwender kompromittiert sind.

- Implementieren Sie Protokolle zur E-Mail-Authentifizierung. Die Protokolle SPF, DKIM und DMARC können E-Mail-Spoofing verhindern und die Authentizität von Nachrichten gewährleisten. Durch die Kombination dieser Technologien wird die Identität der Absender zweifelsfrei festgestellt, wodurch das Risiko von Nachahmungsangriffen deutlich minimiert wird.

Capital One ergreift gezielte Maßnahmen, um Nachahmungen zu verhindern, beispielsweise durch die Authentifizierung der eigenen E-Mail-Domains und die Löschung betrügerischer Websites. Wie diese Kampagne jedoch zeigt, können Cyberkriminelle vertrauenswürdige Marken auch auf andere Weise missbrauchen. Dies unterstreicht die Bedeutung einer umfassenden Sicherheitsstrategie, die Anwenderschulungen, Echtzeit-Bedrohungserkennung und mehrschichtige Schutzmaßnahmen in sich vereint.

Proofpoint bietet personenzentrierten Schutz

Bedrohungsakteure passen ihre Methoden kontinuierlich an, um bestehende Schutzmechanismen zu kompromittieren. Kampagnen mit Anmeldedaten-Phishing wie diese zeigen, wie wichtig eine mehrschichtige Sicherheitslösung ist.

Für die Implementierung von Proofpoint Threat Protection stehen zwei Optionen zur Verfügung:

- Grundlegender E-Mail-Schutz (SEG) bietet umfassenden Schutz vor modernen E-Mail-Bedrohungen. Dank äußerst anpassbaren Konfigurationen können Unternehmen Schutzmaßnahmen und Richtlinien an ihre individuellen Anforderungen anpassen. Für Unternehmen mit ausgereiften Sicherheitsstrukturen bietet Proofpoint außerdem detaillierte Einblicke in Telemetriedaten personenzentrierter Risiken und Bedrohungen.

- Grundlegender E-Mail-Schutz (API) wurde für schlanke Sicherheits- und IT-Teams entwickelt. Die Lösung erweitert Microsoft 365 nahtlos um hochentwickelte Bedrohungserkennung und automatisierte Behebungsmaßnahmen. Dank der automatisierten Erkennung und Reaktion muss sie nur einmal eingerichtet werden und läuft dann von allein, sodass das Sicherheitsteam entlastet wird.

Weitere Informationen finden Sie in der Kurzvorstellung zu Proofpoint Threat Protection.