Die Suche nach einem guten Klempner, Elektriker oder Hausgerätetechniker ist mit der Suche nach einer Nadel im Heuhaufen vergleichbar. Wenn man fündig geworden ist, lohnt es sich, die Telefonnummer zu speichern. Hier kommt unser Kunde ins Spiel. Das in den USA, Kanada und Europa aktive Unternehmen bietet ein Netzwerk zuverlässiger, örtlich tätiger Franchise-Reparaturbetriebe und eine App an, über die Hausbesitzer Termine vereinbaren können.

In diesem Blog-Beitrag erfahren Sie, warum sich das weltweit größte Unternehmen für Heimwerkerdienstleistungen für Proofpoint und gegen Abnormal Security entschieden hat. Das Unternehmen gehört zu unseren Kunden und möchte anonym bleiben, um seine Erfahrungen und Erlebnisse offen schildern zu können.

Schnelles Wachstum führt zu neuen Sicherheitsproblemen

In den letzten fünf Jahren ist das Unternehmen beträchtlich gewachsen. Es verfügt heute über mehr als 30 Marken und 5.500 Franchise-Unternehmen weltweit, die im vergangenen Jahr einen Umsatz von über vier Milliarden US-Dollar erwirtschafteten. Mit diesem Erfolg gehen jedoch neue Sicherheitsprobleme einher, denn sein Franchise-Modell mit dezentraler Struktur macht das Unternehmen für mehrere Angriffsvektoren anfällig. Zusätzlich verschärft wird die Situation dadurch, dass die Franchise-Unternehmen selbst in der Regel nur über wenig Know-how, Ressourcen und Schulungen im Bereich Cybersicherheit verfügen. Dadurch fiel es unserem Kunden schwer, seinen Hauptsitz und seine weltweit ansässigen Franchise-Unternehmen umfassend vor E-Mail-Bedrohungen zu schützen.

Folgende Cybersicherheitsbedrohungen waren für den Kunden an der Tagesordnung:

- Komplexe Phishing-Angriffe: Bei diesen hochentwickelten Angriffen versuchen Kriminelle, Mitarbeiter dazu zu bringen, Anmeldedaten, Finanzinformationen oder persönliche Daten preiszugeben. Typische Beispiele sind Spearphishing und Business Email Compromise (BEC).

- Malware-Angriffe: Malware bezeichnet Schadsoftware bzw. Schadcode, mit dem Kriminelle Netzwerke, Systeme und Geräte stören, beschädigen oder kompromittieren. Beispiele hierfür sind Ransomware, Rootkits und Botnets.

- Social-Engineering-Angriffe: Menschen sind leicht manipulierbar. Social-Engineering-Angriffe nutzen menschliche Emotionen (meist Angst und Zeitdruck) aus, um die Opfer zu einer bestimmten Handlung zu bewegen, zum Beispiel Geld an die Angreifer zu senden oder vertrauliche Kunden- oder Anmeldedaten weiterzugeben. Beispiele hierfür sind Pretexting, Vishing und Nachahmung.

Ein mehrschichtiger Schutzansatz

Vor der Zusammenarbeit mit Proofpoint vertraute das Unternehmen bei der Abwehr von Bedrohungen auf die nativen E-Mail-Sicherheitsfunktionen von Microsoft 365 E3. Dies erwies sich jedoch als problematisch. Microsoft E3 identifiziert zuverlässig herkömmliche Bedrohungen, die von ungeübten Kriminellen mithilfe vorgefertigter Cybercrime-Tools verbreitet werden. Bei der Erkennung moderner E-Mail-Bedrohungen (z. B. schädliche URLs, Phishing-Angriffe ohne Schaddaten und BEC-Angriffe) zeigt die Lösung jedoch Schwächen.

Die zuständigen Sicherheits- und IT-Mitarbeiter waren sich dessen bewusst und kamen zu dem Schluss, dass die Abwehrmaßnahmen des Unternehmens durch einen mehrschichtigen Schutzansatz gestärkt werden mussten. Um die am besten geeignete Lösung zu ermitteln, unterzogen sie daher den Lösungen von Abnormal Security und Proofpoint jeweils einen Proof of Concept (POC).

Folgende wichtige Anforderungen wurden in den POCs getestet:

- Effektivität der Abwehr von Bedrohungen vor der E-Mail-Zustellung

- Transparenz und Einblicke in Bedrohungen

- Skalierbarkeit der Plattform

Effektivität vor der Zustellung: Proofpoint gewinnt

Sowohl das Sicherheits- als auch das IT-Team waren nicht davon überzeugt, dass die Microsoft-Lösung E-Mail-Bedrohungen vor der Zustellung stoppen würde. Bei den POCs war daher die Optimierung dieser Abwehrfunktion eine Priorität. Im Gegensatz zu Proofpoint bietet das Abnormal-Tool keine Erkennungs- und Analysefunktionen vor der E-Mail-Zustellung. Die Wirksamkeitsrate der Erkennung vor der E-Mail-Zustellung beträgt 0 %.

Im Vergleich dazu bietet die Proofpoint-Lösung eine Erkennungseffektivität von 99,99 % und stoppt Bedrohungen, noch bevor sie die Posteingänge der Anwender erreichen. Dies verhindert, dass Anwender den Bedrohungen ausgesetzt werden. Dadurch wird auch das Sicherheitsteam entlastet.

Proofpoint nutzt mehrere Erkennungsmethoden, um ein extrem breites Spektrum an Bedrohungen zu identifizieren. Dank unserer vielseitigen Erkennungstechnologien können wir jede Bedrohung mit der richtigen Technik zum richtigen Zeitpunkt abwehren. Bei der Prüfung verdächtiger Nachrichten mit URLs wird Proofpoint Attachment Defense mit Funktionen kombiniert, die E-Mails vor der Zustellung abfangen und Sandbox-Analysen unterziehen. So wird sichergestellt, dass weniger schädliche URLs und Malware in den Posteingängen der Anwender landen. Dies gilt auch für QR-Codes und schädliche Dateien in E-Mail-Anhängen.

Und dank unserem neuen, in Proofpoint Nexus enthaltenen LLM-Erkennungsmodul (Large Language Model) bieten wir Unternehmen auch Schutz vor Bedrohungen wie BEC-Angriffen. Das Modul prüft E-Mails bereits vor der Zustellung mittels semantischer Analysen und kann so die Absicht und den Kontext des in der E-Mail verwendeten Wortlauts verstehen (z. B. Dringlichkeit oder Hinweise auf Finanztransaktionen).

Neben den fehlenden Funktionen zur Bedrohungserkennung vor der Zustellung stellte der Kunde bei Abnormal außerdem fest, dass die verhaltensbasierte KI nur oberflächliche Einblicke bereitstellte (z. B. „Dies ist eine Phishing-Bedrohung“) und keine detaillierten oder erweiterten Analysen bot (z. B. „Diese Phishing-Bedrohung stammt von Akteur X“ und „nimmt folgende Mitarbeiter im Unternehmen ins Visier“). Nach Abschluss des POC zeigte sich, dass die Proofpoint-Funktionen zur Bedrohungserkennung vor und nach der Zustellung sowie zum Klickzeitpunkt dem sehr eingeschränkten Abnormal-Tool deutlich überlegen waren.

Transparenz und Einblicke: Proofpoint gewinnt

Microsoft 365 lieferte den Sicherheits- und IT-Mitarbeitern keine Einblicke darin, welche Anwender aus den Franchise-Unternehmen auf hochentwickelte E-Mail-Bedrohungen hereinfielen. Sie vermuteten, dass es in einigen Franchise-Unternehmen Personen gab, die wiederholt auf schädliche URLs geklickt haben, und dass eine große Anzahl von Mitarbeitern von kriminellen Akteuren ins Visier genommen wurde.

Beim Testlauf des Abnormal-Tools stellten die Teams fest, dass das Tool dazu keine Details bereitstellen konnte. Abnormal Security bietet zudem keinen Überblick über Bedrohungs- oder Telemetriedaten, die Aufschluss über unbekannte oder neue Bedrohungen in der globalen Bedrohungslandschaft geben, und hat daher ein großes Defizit im Bereich der Erkennung.

Im Vergleich dazu bietet Ihnen Proofpoint einzigartige Erkenntnisse zu Ihren Very Attacked People™ (VAPs) und den Bedrohungen gegen Ihr Unternehmen. Dadurch erhalten Sie wertvolle Informationen zu Ihren Mitarbeitern – wie häufig sie angegriffen werden, wie anfällig sie für Angriffe sind und über welche Berechtigungen sie verfügen.

Im Verlauf des Proofpoint-POC stellten die Teams fest, dass die umfassenden Einblicke in personenbezogene Risiken weitere Vorteile mit sich brachten. Dank der Daten konnten sie erkennen, in welchen Franchise-Unternehmen es mangelhafte Sicherheitsmaßnahmen oder „Wiederholungstäter“ gab. Dadurch konnten sie gezielt mit adaptiven Kontrollen (z. B. Browser-Isolierung, Security-Awareness-Schulungen und zusätzliche Authentifizierungsmaßnahmen) gegensteuern und den Schutz der Mitarbeiter und Unternehmen verbessern.

Anders als Abnormal bietet Proofpoint weltweite Bedrohungsdaten, die wertvolle Einblicke in neue und unbekannte Bedrohungen in der dynamischen Bedrohungslandschaft geben. Proofpoint ist Ihr Frühwarnsystem. Wir stellen Ihnen aktiv Informationen für Führungskräfte über globale und branchenspezifische Bedrohungen bereit, sodass Sie immer über neue Veränderungen in der E-Mail-Bedrohungslandschaft informiert sind. Zudem stellen wir Ihnen detaillierte Erkenntnisse zu Bedrohungsakteuren zur Verfügung, die ihr Unternehmen gerade ins Visier nehmen. Dazu gehören auch Details zu neuen Taktiken und Techniken.

Proofpoint-Bedrohungsdaten sind außerdem leicht zu verstehen: Sie erklären nicht nur, warum eine Bedrohung erkannt wurde, sondern bieten auch eine Zeitleiste, eine Liste mit betroffenen Anwendern und andere Beobachtungen unserer verhaltensbasierten KI.

Für den Kunden waren der Umfang und der Detailgrad unserer Bedrohungseinblicke von großem Wert. Bei einem Vergleich der Daten und Einblicke von Abnormal mit denen von Proofpoint fiel auf, dass erstere doch sehr spärlich waren.

Skalierbarkeit der Plattform: Proofpoint gewinnt

In Bezug auf die Skalierbarkeit der Plattform sah es zunächst so aus, als würde Abnormal Security alle Erwartungen erfüllen. Die Lösung erkannte zuverlässig spezifische Bedrohungen und entfernte unerwünschte Spam- und Phishing-Mails mittels automatischer Behebungsmaßnahmen. Die Grenzen dieses Ansatzes zeigten sich jedoch schon bald: Als Einzelprodukt ist die Lösung auf die Erkennung bestimmter Arten von E-Mail-Bedrohungen beschränkt und konnte daher nicht mit dem hohen Volumen neu eingehender Bedrohungen und dem stetigen Wachstum des Kunden Schritt halten.

Im Gegensatz zum Abnormal-Tool kann die Proofpoint-Lösung hervorragend mit der Menge der Bedrohungen skalieren. Proofpoint Nexus kann dank hochentwickelter KI, Machine Learning und Sprachmodellen enorme Mengen an Bedrohungsdaten verarbeiten und analysieren – jährlich 1,3 Billionen E-Mails, 1,8 Billionen URLs und über 1 Billion Anhänge. Auf diese Weise stellen wir eine effektive und effiziente Bedrohungserkennung sicher.

Unsere mehrschichtigen Erkennungslösungen ermöglichen es uns, ein extrem breites Spektrum an Bedrohungen (z. B. hochentwickelte Phishing-, BEC- und Social-Engineering-Angriffe) zuverlässig zu stoppen. Dank unserer vielseitigen Erkennungstechnologien können wir jede Bedrohung mit der richtigen Technik abwehren.

Zum Beispiel können wir schädliche URL-basierte Bedrohungen mit unseren umfassenden Sandbox-Analysen erkennen. Zudem nutzen wir verhaltensbasierte Analysen, um BEC-Bedrohungen zu stoppen, und analysieren eingehende Nachrichten kontinuierlich vor und nach der Zustellung. Unsere Lösungen setzen also eine Vielzahl an Methoden ein, um Bedrohungen zu erkennen.

Am Ende kamen die Teams zu dem Schluss, dass Proofpoint in jeder Hinsicht die beste Lösung für das schnell wachsende Unternehmen ist.

Eine einfache Entscheidung

Nach Abschluss des Abnormal-POC musste der Kunde feststellen, dass der Gesamteindruck nicht den Erwartungen entsprach. Die Anzahl an False Positives war extrem hoch, es fehlten Einblicke zu Bedrohungsdaten und die Erkennung und Behebung nach der E-Mail-Zustellung war sehr ineffektiv. Zudem war der Kauf der Abnormal-Lösung für den Kunden keine wirtschaftlich sinnvolle Option, da das Unternehmen auf eine Microsoft 365 E5-Lizenz hätte aufrüsten müssen, um das gewünschte Maß an Sicherheit zu erreichen. Es war einfach nicht möglich, die erforderliche E-Mail-Sicherheit mit dieser Lösung allein sicherzustellen.

Um die nativen E-Mail-Sicherheitsfunktionen von Microsoft 365 zu ergänzen, entschied sich der Kunde daher für Proofpoint und die Lösung Proofpoint People Protection.

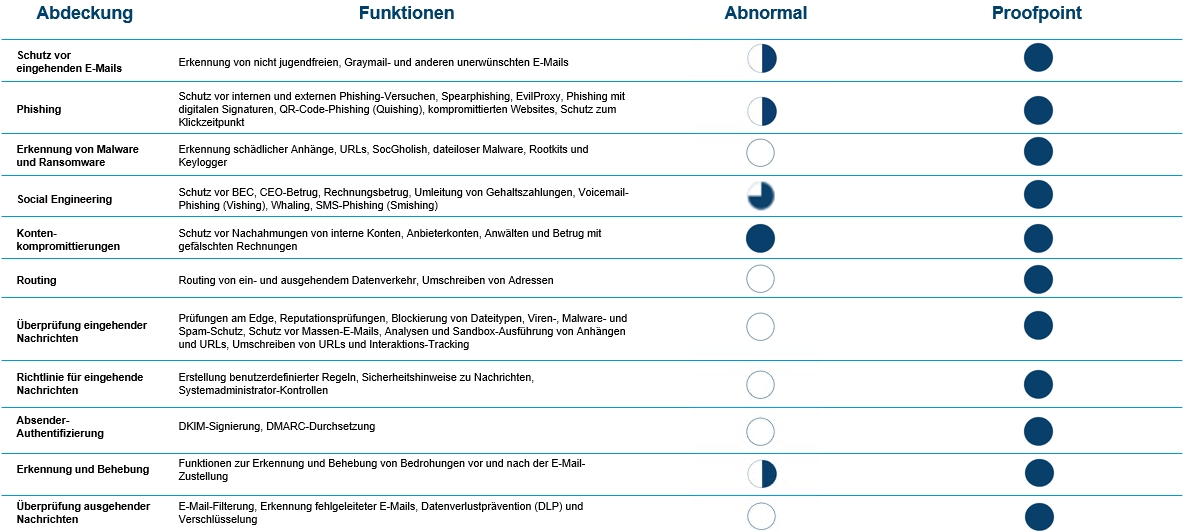

Ein Vergleich zwischen Abnormal Security und Proofpoint.

Die Erfahrungen und Lehren, die das Unternehmen daraus gezogen hat, sind kein Einzelfall. Unsere Untersuchungen zeigen, dass Unternehmen mit Proofpoint ihre Rate zur Erkennung und Abwehr von schädlichen Nachrichten um mehr als 36 % steigern können.

Abnormal verliert unter Berücksichtigung aller Risiken schnell an Attraktivität. Die Lösung ist mit versteckten Kosten und Komplexitäten verbunden, die für das betroffene Unternehmen eine große Belastung in den Bereichen Wartung, Abläufe und Support darstellen und somit die Gesamtbetriebskosten in die Höhe treiben. Beachten Sie auch, dass die Abnormal-Lösung nicht ohne Microsoft 365 funktioniert, sodass die E-Mail-Sicherheit eines Unternehmens einzig und allein von den grundlegenden E-Mail-Sicherheitsfunktionen von Microsoft abhängt.

Die nächste Entwicklungsstufe: personenzentrierte Sicherheit

Um sich vor typischen und hochentwickelten E-Mail-Bedrohungen zu schützen, müssen die nativen E-Mail-Sicherheitsfunktionen von Microsoft 365 ergänzt werden. Dies erfordert zunächst eine mehrschichtige Schutzstrategie. Proofpoint bietet eine umfassende Lösung mit kontinuierlicher Erkennung und Analysen für den gesamten E-Mail-Zustellungsprozess – vor und nach der Zustellung sowie zum Klickzeitpunkt.

Unsere KI- und ML-gestützten Funktionen für Bedrohungsschutz, verhaltensbasierte Analysen und automatische Behebungsmaßnahmen bieten Ihrem Unternehmen durchgehenden Schutz. Unser personenzentrierter Sicherheitsansatz ist unverzichtbar, um Ihre Mitarbeiter vor einem breiten Spektrum aktueller E-Mail-Bedrohungen zu schützen.

Weitere Informationen finden Sie in unserer Kurzvorstellung Microsoft 365 und Proofpoint: Gemeinsam sicherer.