An meiner Arbeit im Bereich Cybersicherheit gefällt mir unter anderem, dass mein Unternehmen dazu beiträgt, Menschen vor der Ausbeutung durch Kriminelle zu schützen. Bei jeder Kundenveranstaltung, an der ich teilnehme, erfahre ich von Kunden, dass unsere Lösungen ihnen in vielen Fällen helfen, bei ihren Führungskräften einen guten Eindruck zu machen. Doch viele dieser Kunden tun möglicherweise gerade etwas, das ein ziemlich schlechtes Licht auf sie werfen kann. Vielleicht befinden Sie sich in einer ähnlichen Situation und sind sich dessen nicht einmal bewusst. In diesem Blog-Beitrag möchten ich Ihnen daher einige Maßnahmen vorstellen, mit denen Sie verhindern können, dass Ihre Transaktions-E-Mails negative Auswirkungen auf Ihre Anwender-E-Mails haben.

Wir setzen hier voraus, dass Ihnen der Begriff „Transaktions-E-Mail“ geläufig ist. Wenn Sie sich mit diesem Thema noch nicht vertraut gemacht haben, können Sie sich in unserem Blog-Beitrag „Transaktions-E-Mails: Best Practices und Hintergründe“ darüber informieren, wo Transaktions-E-Mails generiert werden und warum sie so wichtig sind.

Drei Methoden zur Weiterleitung von Transaktions-E-Mails

Im Folgenden werden die drei verschiedenen Methoden zur Weiterleitung von Transaktions-E-Mails erläutert.

1. Lokaler Mail Transfer Agent (MTA)

Microsoft Exchange ist ein Beispiel für eine lokale Lösung, die zur Weiterleitung von Transaktions-E-Mails genutzt werden kann. Allerdings sind beim Einsatz dieser Lösung auch einige Herausforderungen zu beachten: Durch den Betrieb lokaler Server und die anfallenden Lizenzgebühren ist sie mit hohen Kosten verbunden. Zudem besteht das Risiko, dass nach dem Ende des Produktlebenszyklus auch kein Support mehr verfügbar ist. Außerdem ist diese Methode in der Regel nicht mit dem Unternehmensziel vereinbar, diese Art von Funktionen in die Cloud zu übertragen. Ein weiterer Nachteil ist, dass zum Versand von Nachrichten über den Host-Namen keine Authentifizierung notwendig ist und die Lösung daher von kriminellen Akteuren missbraucht werden kann.

2. E-Mail-Service-Anbieter

E-Mail-Service-Anbieter sind Drittanbieter, die Transaktions-E-Mails im Auftrag von Unternehmen weiterleiten können. Diese Methode ist sehr beliebt, da sie sehr kostengünstig ist. Leider sind diese Anbieter daher auch ein beliebtes Ziel für Bedrohungsakteure, die durch das einfache Registrieren neuer Konten Angriffe ausführen oder bestehende Konten kompromittieren können. Wenn Angreifer die übergeordnete Ebene der autorisierten Infrastruktur Ihres E-Mail-Anbieters oder Konten von Anwendungsadministratoren kompromittieren, können sie schädliche E-Mails in Ihrem Namen versenden. Schlimmer noch: Diese E-Mails werden mit hoher Wahrscheinlichkeit zugestellt, da sie die E-Mail-Authentifizierung bestehen.

3. Nutzung der IP-Adressen, die auch für den Versand von Anwender-E-Mails genutzt werden

Diese Methode ist am riskantesten – und häufig sind die Risiken deutlich größer als der Komfort und die potenziellen Kosteneinsparungen. E-Mail ist heute eines der wichtigsten Kommunikationsmittel in der Geschäftswelt. Jedes Problem, das durch Anwendungen oder Drittanbieter entsteht, die E-Mails in Ihrem Namen versenden, kann Versand-IP-Adressen anfällig machen. Diese Methode ist so riskant, dass viele E-Mail-Anbieter in ihren Geschäftsbedingungen die Nutzung dieser Methode durch Unternehmen ausschließen.

Folgende Risiken entstehen bei dieser Methode:

- Transaktions-E-Mails werden in der Regel in deutlich größerem Umfang versandt. Dies kann zu Leistungseinbußen und zur verzögerten Zustellung von geschäftskritischen E-Mails führen („Haben Sie meine E-Mail erhalten?“).

- Die Übertragung von Nachrichten über ein „offenes Relay“ kann zur Blockierung Ihrer IP-Adressen führen. Wenn Sie Dritten erlauben, in Ihrem Namen E-Mails zu versenden, erzeugen Sie damit ein sogenanntes „offenes Relay“. Wenn es missbraucht wird, können Ihre primären Versand-IP-Adressen auf eine Blocklist gesetzt werden.

- Auf einer Blocklist geführte Adressen können den Geschäftsbetrieb zum Erliegen bringen. Wenn Ihre Adressen aufgrund von hohem Datenverkehrvolumen (z. B. durch eine Kompromittierung oder eine fehlerhafte Anwendung) auf einer Blocklist landen, kann dies den gesamten Geschäftsbetrieb Ihres Unternehmens zum Erliegen bringen.

Der letzte Punkt ist der beunruhigendste, denn es kann passieren, dass alle Ihre E-Mails aufgrund von Problemen mit Ihren Transaktions-E-Mails blockiert werden. Diese Szenario ist durchaus möglich – und wenn es eintritt, sind alle Kosteneinsparpotenziale sofort vergessen, da der E-Mail-Verkehr so schnell wie möglich wiederhergestellt werden muss.

Welche Methode ist die beste?

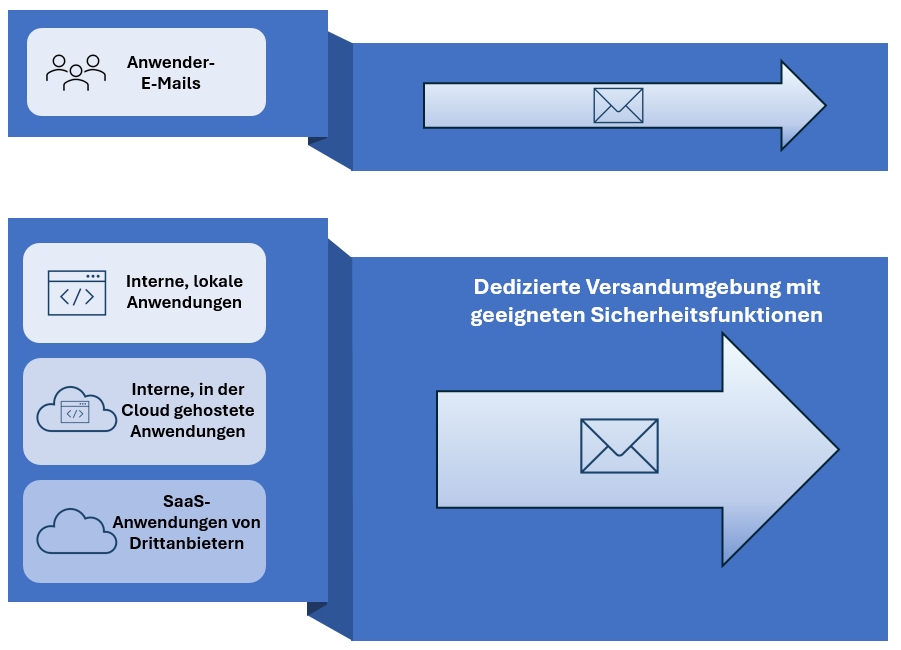

Die mit Abstand beste Methode ist der Versand von Transaktions-E-Mails über eine dedizierte E-Mail-Umgebung.

Bei dieser Methode nutzen Sie eine dedizierte Gateway-Umgebung, die speziell für die Weiterleitung von Transaktions-E-Mails entwickelt wurde. Auf diese Weise können Sie den Versand aller App-E-Mails zentral kontrollieren – unabhängig davon, ob diese intern erzeugt oder von externen Partnern in Ihrem Namen versendet werden. Durch diese Trennung von Anwender-E-Mails und Transaktions-E-Mails schützen Sie die IP-Adressen, die für den Versand von Anwender-E-Mails genutzt werden.

Die Trennung von Anwender-E-Mails und Transaktions-E-Mails ist eine empfohlene Vorgehensweise.

Sie benötigen Unterstützung beim Aufbau einer Umgebung für Transaktions-E-Mails?

Nicht alle Lösungen bieten das gleiche Maß an Sicherheit. Proofpoint ist im Bereich E-Mail-Sicherheit branchenführend. Wir verfügen über die Ressourcen, Technologien und Expertise, die Sie zur Trennung und Absicherung Ihrer Transaktions-E-Mails benötigen. Dadurch können Sie eine Schutzebene zwischen Ihren App-E-Mails und den E-Mail-Empfängern einrichten, ohne die Sicherheit zu beeinträchtigen. Zudem bieten wir Ihnen mit Proofpoint Secure Email Relay (SER) eine Cloud-basierte Lösung, die kostengünstig ist und äußerst schnell bereitgestellt werden kann.

Mit Proofpoint SER können authentifizierte Quellen E-Mails zur Weiterleitung übermitteln. Im Anschluss werden alle Nachrichten auf schädliche Inhalte, Spam und Viren geprüft, um die Verbreitung unerwünschter Inhalte zu verhindern. Zudem werden die Nachrichten mit einer DKIM-Signatur versehen, die vor Nachahmung schützt, die DMARC-Authentifizierung erleichtert und die Zustellbarkeit verbessert.

Proofpoint SER unterstützt Sie zudem bei der Verwaltung von Abmeldelisten und fügt auf Wunsch einen Abmelde-Link in den E-Mail-Header ein, sodass Sie die neuen Anforderungen von Google, Yahoo und Apple bezüglich der „Abmeldung mit einem Klick“ erfüllen. Darüber hinaus bieten wir Add-ons für DLP und Verschlüsselung an, die Anwender am Versand vertraulicher Inhalte hindern und eine zusätzliche Sicherheitsebene für Nachrichten vor dem Versand schaffen.

Nutzen Sie die Vorteile von Proofpoint SER

Mit Proofpoint SER erhält Ihr Unternehmen eine zentralisierte Lösung, mit der Sie alle Anwendungen und externen SaaS-Partner verwalten können, die von Ihrer Domain aus E-Mails versenden. Wenn es zu einer Kompromittierung einer dieser Quellen kommt, kann die betroffene Quelle sofort deaktiviert werden. Dies ist insbesondere für Drittanbieter-Anwendungen wichtig, die in der Vergangenheit außerhalb Ihres Einflussbereichs lagen und Ihrer E-Mail-Identität und Ihrer Marke erheblichen Schaden zufügen konnten.

Wenn Sie Ihre Transaktions-E-Mails isolieren, auf lokale Relays verzichten, DKIM nutzen oder die Kontrolle über App-E-Mails verbessern möchten, dann ist Proofpoint Secure Email Relay wahrscheinlich die optimale Lösung für Sie. Einen Überblick über die Funktionsweise erhalten Sie im Video „Was ist Proofpoint Secure Email Relay?“