Die Kommunikation von Cyberrisiken auf geschäftlicher Ebene ist alles andere als einfach. CISOs (Chief Information Security Officers) und Verantwortliche für Sicherheits- und Risikomanagement haben gelernt, Cyberrisiken greifbar zu veranschaulichen und sich dadurch ihren Platz in Vorstandssitzungen zu verdienen. Dennoch gleicht diese Fähigkeit einer Art Zauberei, die die meisten Sicherheitsexperten täglich mit viel Mühe praktizieren – und ihr ganzes Berufsleben lang perfektionieren.

Genau aus diesem Grund hat Cyber Risk Quantification (Quantifizierung von Cyberrisiken, CRQ) das Interesse vieler Verantwortlicher für Sicherheits- und Risikomanagement geweckt. Gartner® definiert CRQ als „ein Verfahren, mit dem Unternehmensrisiken im Zusammenhang mit miteinander vernetzten digitalen Umgebungen auf geschäftlicher Ebene ausgedrückt werden. Risiken können als Kosten, Marktanteil, Kunden- und Nutznießerbindung sowie als Störungen bei Produkten oder Dienstleistungen über einen bestimmten Zeitraum ausgedrückt werden“.

Kosten sind die entscheidende Kennzahl in der Wirtschaft. Allerdings lassen sich Black Swan-Cyberereignisse (d. h. Ereignisse mit geringer Wahrscheinlichkeit und erheblichen Folgen) oder auch nur ungefähre Opportunitätskosten häufig nicht in nackten Geldbeträgen ausdrücken.

Laut Gartner sind die fünf häufigsten Anwendungsszenarien für CRQ in Bezug auf den Anteil der Verantwortlichen für Sicherheits- und Risikomanagement wie folgt definiert:

- 78 % Priorisierung der Verringerung von Cyberrisiken

- 61 % Kommunikation mit Risikoträgern

- 61 % Kommunikation mit Führungskräften

- 53 % Kommunikation mit dem Vorstand

- 53 % Berücksichtigung der Cyberrisiken bei anderen Risikomanagement-Praktiken

Argumente wirken besonders dann wirklich überzeugend, wenn der Mensch im Mittelpunkt steht. Im Folgenden wird erläutert, wie Mitarbeiter Cyberrisiken verursachen und wie Sie diese quantifizieren können, um Ihre Sicht der Dinge besser zu kommunizieren.

Cyberrisiken aus personenzentrierter Perspektive

Wenn Sie den Faktor Mensch bei Cyberrisiken veranschaulichen, macht das die Auswirkungen für die Geschäftsführung greifbarer und relevanter. Ein häufiger Ausgangspunkt sind Berichte über Zwischenfälle, die Mitarbeiter im Unternehmen betreffen. Diese Art der Szenario-Analyse eignet sich besonders gut, um die Folgen überzeugend und anschaulich darzustellen.

Damit wird jedoch – gemäß der Ausdrucksweise beim FAIR-Ansatz (Factor Analysis of Information Risk) zur Faktoranalyse von Informationsrisiken – nur ein Bruchteil der Geschichte erzählt, denn dabei beschränken sich das Ausmaß und die Häufigkeit von Verlusten nur auf den jeweiligen Zwischenfall oder die einzelne Person.

Für ein umfassenderes Bild personenzentrierter Cyberrisiken muss das Risikomodell berücksichtigen, dass menschliche und technische Schwachstellen durch eine Vielzahl an Verhaltensweisen, Ereignissen und Handlungen entstehen, die Mitarbeiter, Unternehmen und Institutionen für Cyberbedrohungen anfällig machen. Folgende Aspekte sollten bei einer umfassenden Betrachtung des Risikofaktors Mensch unbedingt beachtet werden.

1. Schulungen und Sensibilisierung für Sicherheit

Vielen Anwendern fehlen ausreichende Kenntnisse über Best Practices für Cybersicherheit. Unwissen in Bezug auf Phishing-Betrug, die Bedeutung starker Kennwörter und die Gefahren beim Herunterladen verdächtiger Anhänge können Cyberbedrohungen ungewollt Tür und Tor öffnen.

2. Fahrlässigkeit und Flüchtigkeitsfehler von Anwendern

Auch wenn Anwender ausreichend sensibilisiert sind, stellen menschliche Fehler nach wie vor einen erheblichen Risikofaktor dar. Fahrlässiges Verhalten wie das unbeaufsichtigte Liegenlassen (entsperrter) Geräte, die ungesicherte Nutzung öffentlicher WLANs oder ignorierte Software-Updates können Schwachstellen schaffen, die Cyberkriminelle ausnutzen.

3. Social Engineering

Die meisten modernen Cyberangriffe nutzen die menschliche Natur mithilfe von Social-Engineering-Taktiken aus. Techniken wie Phishing (bei dem Angreifer sich als vertrauenswürdige Personen oder Unternehmen ausgeben, um an vertrauliche Informationen zu gelangen) nutzen das Vertrauen von Menschen aus.

4. Bedrohungen durch Insider

Mitarbeiter oder andere Anwender mit Zugang zu vertraulichen Daten können eine Insider-Bedrohung darstellen. Ob in böswilliger Absicht oder durch unachtsames Handeln: Insider können die Datensicherheit kompromittieren und sind daher ein ernstes Problem für Unternehmen.

5. Bedrohungslandschaft oder Bedrohungsdaten

Menschliches Verhalten ist nicht per se böswillig oder riskant. Es kommt immer auf den Kontext an, da potenzielle Risiken, Schwachstellen und Bedrohungen auch eigentlich harmlose Verhaltensweisen die Informationssicherheit von Unternehmen gefährden können.

6. Sicherheitslage und Kontrollen

Viele Unternehmen haben erheblich in Maßnahmen und Funktionen für Cybersicherheit investiert, um potenzielle Bedrohungen abzuwehren und Risiken zu verringern. Darunter fallen alle Aktivitäten, Strategien, Richtlinien und Praktiken, die Informationssysteme, Netzwerke und Daten schützen sollen.

Beim Faktor Mensch neigen Verantwortliche für Sicherheits- und Risikomanagement oft dazu, Security-Awareness-Schulungen als primäre oder gar einzige Gegenmaßnahme zu setzen. Risiken müssen jedoch aus der Perspektive der Mitarbeiter betrachtet werden, die sie verursachen, wobei auch der zeitliche Aspekt wichtig ist.

Die Herausforderung besteht darin, Risiken zu quantifizieren und zu verstehen, wann Cyberrisiken durch Mitarbeiter entstehen. Die Telemetriedaten finden sich überall verteilt im Sicherheitsökosystem und nicht bequem in einem einzelnen Produkt – auch nicht in Produkten mit Integrationen.

Die meisten Führungspersonen würden das „Analyse-Optimum“ als ein Szenario beschreiben, bei dem Berichte mit zuverlässigen und relevanten Daten zur Verfügung stehen, die eine Entscheidungsfindung nahezu in Echtzeit ermöglichen. Die gleiche Hoffnung besteht im Cybersicherheitsbereich in Bezug auf Risiken, was jedoch nicht so leicht umzusetzen ist.

Proofpoint hilft Ihnen, Cyberrisiken und personenzentrierte Risiken zu quantifizieren

Wenn es um die Quantifizierung von Cyberrisiken geht, ist es höchst unwahrscheinlich, dass ein einzelner Anbieter die perfekte Antwort oder den einzig richtigen Ansatz liefern kann.

Proofpoint hat sich das Ziel gesetzt, seinen Kunden ein besseres Verständnis ihrer Cyberrisiken zu ermöglichen. Wir sind überzeugt, dass der Schlüssel zum Erfolg darin liegt, die Mitarbeiter und den Faktor Mensch zu verstehen.

Proofpoint Nexus People Risk Explorer konzentriert sich auf die Vorteile von CRQ. Die Lösung berücksichtigt mehrere Faktoren, um den Bedürfnissen unserer Kunden und ihrer Technologiestrategie gerecht zu werden.

1. Ein personenzentrierter Ansatz mit integrierten Systemen und Daten

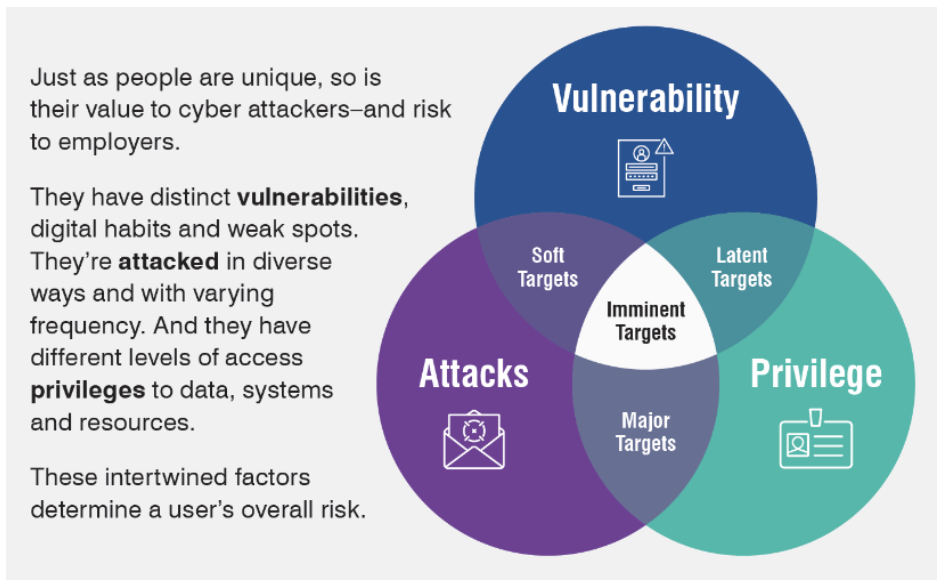

Proofpoint steht für einen personenzentrierten Blick auf Cyberrisiken. Wir stellen Berichte über Zwischenfälle, Bedrohungen, Verhaltensweisen und andere Telemetriedaten aus der gesamten Sicherheitsinfrastruktur des Unternehmens bereit. Zudem bewerten wir Risiken unter Berücksichtigung folgender Elemente:

- Anfälligkeit: Die Wahrscheinlichkeit, mit der Anwender aufgrund ihres Verhaltens oder ihrer Interaktion mit Bedrohungen Opfer werden.

- Angriffe: Die Wahrscheinlichkeit, mit der Anwender von Cyberangreifern ins Visier genommen werden oder mit schwerwiegenden Bedrohungen zu tun haben.

- Berechtigungen: Die Folgen der Schäden, die das Unternehmen durch einen erfolgreichen Angriff erleiden würde (z. B. wenn der Anwender Administrator geschäftskritischer Infrastrukturen oder Systeme ist).

Ein Mengendiagramm, das zeigt, wie Proofpoint Risiken bewertet.

2. Branchen- und unternehmensbezogene Benchmarks

Proofpoint Nexus People Risk Explorer bietet eine Vielzahl an Risikowerten und verwendet statistische Modellierungstechniken, um Risikowahrscheinlichkeiten zu berechnen. Zudem werden mit ML-Techniken (Machine Learning) große Datenmengen analysiert, um Risiken bei Bedarf oder täglich zu kalkulieren.

Proofpoint nutzt einen der umfassendsten Datensätze der Sicherheitsbranche, einschließlich:

- 2,8 Billionen E-Mails

- 1,7 Billionen URLs

- 1,3 Billionen gescannte SMS/MMS pro Jahr

- 46 Million geschützte Endnutzer, die auf DLP-Aktivitäten (Datenverlustprävention) überwacht werden

Risikowerte lassen sich nach Anwendern, Abteilungen, Branchen oder auch benutzerdefinierten Gruppen vergleichen.

3. Anpassung des Risikomodells an unternehmensspezifische Risikotoleranz und Sicherheitskultur

Das Vorhandensein von Sicherheitskontrollen bedeutet nicht unbedingt, dass die Risiken tatsächlich verringert oder die Kontrollen ordnungsgemäß angewendet werden. Zu wissen, wann welche Maßnahme unter welchen Umständen anzuwenden ist, stellt die grundlegende Herausforderung eines jeden Cybersicherheitsprogramms dar.

Proofpoint bietet benutzerdefinierte Kontrollen mit anpassbaren Risikoschwellenwerten, um die wichtigsten Bereiche im Unternehmen hervorzuheben und zu priorisieren. Zudem verfügt die Lösung über integrierte Metriken zum Sicherheitsbewusstsein und zur Klickrate, die die Sicherheitskultur des Unternehmens widerspiegeln.

Im Zuge des technologischen Fortschritts entwickelt sich auch das Wechselspiel zwischen Menschen und digitalen Systemen weiter. Fortschritte im Bereich künstliche Intelligenz und Verhaltensanalysen werden sich als Reaktion auf aktuelle Cyberbedrohungen weiterentwickeln und verbesserte Abwehrmaßnahmen ermöglichen. Der Faktor Mensch jedoch bleibt ein Faktor, der immer berücksichtigt werden muss – auch und gerade im Hinblick auf das Sicherheitsbewusstsein.

Kein System bietet absolute Sicherheit. Der richtige Umgang mit dem Faktor Mensch ist bei der Abwehr von Cyberrisiken daher entscheidend, um die Resilienz der Mitarbeiter zu stärken und die Angriffskette zu unterbrechen.

Weitere Informationen zu Proofpoint Nexus People Risk Explorer erhalten Sie auf unserer Website oder in unserem Demo-Video.

Gartner unterstützt keine der in den eigenen Forschungspublikationen dargestellten Anbieter, Produkte oder Dienstleistungen und empfiehlt Technologienutzern nicht, nur die Anbieter mit den höchsten Bewertungen oder anderen Auszeichnungen zu wählen. Die Forschungspublikationen von Gartner stellen Meinungsäußerungen des Gartner-Forschungsteams dar und sollten nicht als Tatsachenfeststellung interpretiert werden. Gartner schließt hinsichtlich dieser Forschung jedwede Garantie, ausdrücklich oder impliziert, aus, einschließlich die der Marktgängigkeit oder der Eignung für einen bestimmten Zweck. GARTNER ist eine eingetragene Handelsmarke und Dienstmarke von Gartner, Inc. und/oder seinen Tochtergesellschaften in den USA und auf der ganzen Welt und wird hier mit Genehmigung von Gartner verwendet. Alle Rechte vorbehalten.