In der Blog-Reihe „Cybersecurity Stop of the Month“ untersuchen wir die äußerst dynamischen Taktiken der Cyberkriminellen von heute und wie Proofpoint Unternehmen dabei unterstützt, ihre E-Mail-Abwehr zu stärken, um Anwender vor den neuesten Bedrohungen zu schützen.

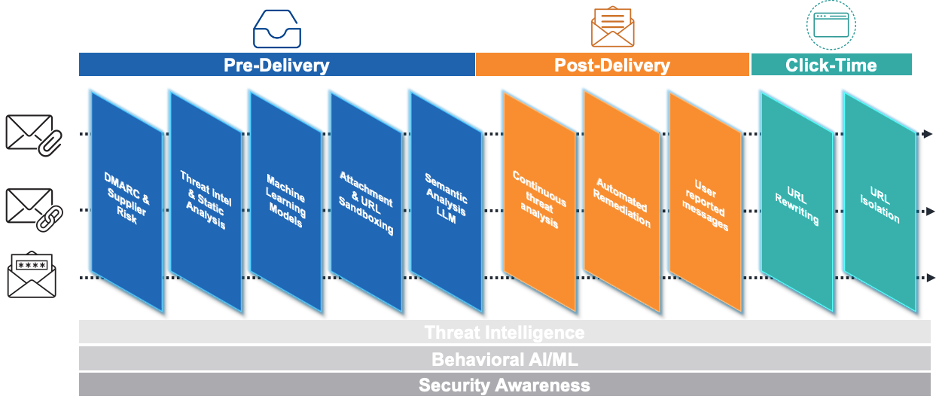

Proofpoint People Protection-Produkte – umfassend, vollständig und kontinuierlich.

In dieser Reihe haben wir bereits die folgenden Angriffstypen behandelt:

- Erkennen von BEC- und Supply-Chain-Angriffen (Juni 2023)

- Was ist Evil Proxy und wie schützen Sie sich? (Juli 2023)

- Erkennen und Analysieren von SocGholish-Angriffen (August 2023)

- Verhindern von Phishing mit digitalen Signaturen (September 2023)

- QR-Code-Betrug und Phishing (Oktober 2023)

- Ablauf von Angriffen übers Telefon (November 2023)

- Verhaltensbasierte KI zum Stoppen von Umleitung von Gehaltszahlungen (Dezember 2023)

- Manipulieren der Multifaktor-Authentifizierung (Januar 2024)

- Verhindern von Supply-Chain-Angriffen (Februar 2024)

- Erkennen mehrschichtiger Angriffe mit schädlichen QR-Codes (März 2024)

- Vereiteln von Angriffen mit speziell erstellten schädlichen Anwendungen (April 2024)

- Nachahmerangriffe mit Lieferketten als Ziel (Mai 2024)

- Angriffe durch Nachahmung des CEOs (Juni 2024)

Hintergrund

Im letzten Jahr gab es weltweit 6,08 Milliarden Malware-Angriffe. Das entspricht einer Zunahme um 10 % gegenüber 2022. Warum entwickeln Cyberkriminelle so viele Malware-Varianten? Sie sind schlichtweg das Mittel, mit dem Cyberkriminelle Unternehmen, Netzwerke oder Computer infiltrieren und dann vertrauliche Daten stehlen oder zerstören.

Es gibt viele verschiedene Arten von Malware-Infektionen, zum Beispiel:

- SocGholish (kompromittierte Website, die bekanntermaßen zu Ransomware führt)

- Rhadamanthys (Informationsdieb)

- DarkGate (multifunktionale Malware)

DarkGate ist ein bemerkenswertes Beispiel. Diese raffinierte und adaptive Malware-Variante kann verschiedene schädliche Aktivitäten wie Datendiebstähle, nicht autorisierte Zugriffe und Systemkompromittierungen durchführen. Folgende wichtigen Eigenschaften machen DarkGate so besonders:

- Multifunktionalität: Diese Malware kann verschiedene schädliche Funktionen ausführen, z. B. Keylogging, Datenexfiltration und Fernzugriff.

- Verschleierungstechniken: Mithilfe hochentwickelter Verschleierungstechniken wie Code-Verschleierung (Obfuskation), Verschlüsselung und Maßnahmen zum Schutz vor Debugging versucht diese Malware, der Erkennung zu entgehen.

- Verbreitungsmethoden: Kriminelle Akteure können DarkGate über verschiedene Wege verteilen, um Anwender zur Installation zu verleiten. Zu diesen Verteilungsmethoden gehören Phishing-E-Mails, schädliche Anhänge, kompromittierte Webseiten und Social-Engineering-Taktiken.

- Command and Control: DarkGate verbindet sich automatisch mit Remote-Control-Servern, wodurch diese Malware-Variante Anweisungen erhalten und Daten exfiltrieren kann.

Genau diese adaptive Flexibilität macht DarkGate bei vielen Cyberkriminellen so beliebt.

Das Szenario

Bei einem aktuellen Angriff hat ein Bedrohungsakteur (TA571) mithilfe von DarkGate versucht, mehr als 1.000 Unternehmen weltweit zu infiltrieren. Der Angriff umfasste 14.000 Kampagnen und nutzte mehr als 1.300 verschiedene Malware-Varianten.

DarkGate fungierte als Erstzugriffsvermittler mit dem Ziel, nicht autorisierten Zugriff auf das Netzwerk, die Systeme und die Anmeldedaten von Anwendern eines Unternehmens zu erlangen, um Daten zu exfiltrieren oder Ransomware zu verteilen. Sobald der Fernzugriff hergestellt ist, verkaufen Bedrohungsakteure diesen Zugriff an andere kriminelle Akteure, damit diese dann weitere Angriffe durchführen können.

In diesem Szenario hatte Bedrohungsakteur TA571 einen Badeort an der Ostküste der USA im Visier, der für seine Sandstrände und jährlich 10 Millionen Besucher bekannt ist.

Die Bedrohung: Wie lief der Angriff ab?

Nachfolgend werfen wir einen Blick auf den Ablauf des jüngsten Angriffs.

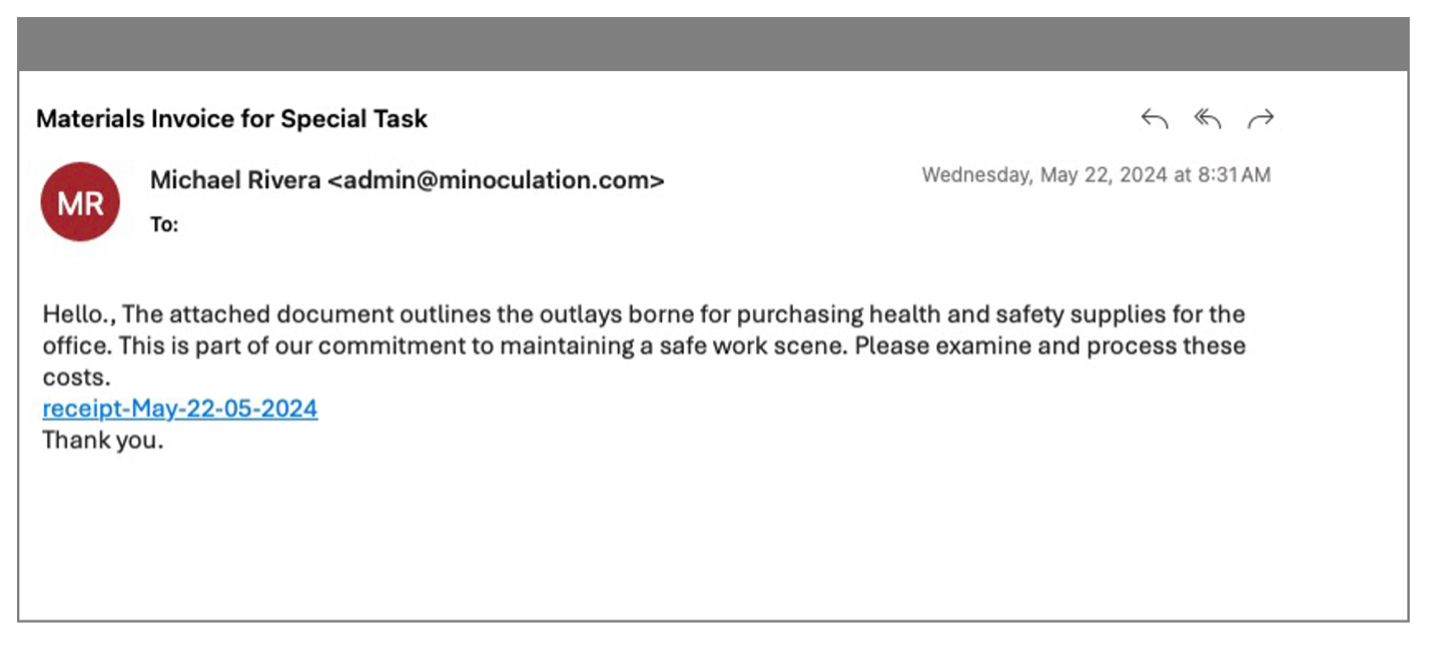

1. Falsche Nachricht. Die Angreifer verfassten eine Nachricht, die wie eine legitime E-Mail von einem bekannten Lieferanten aussah, und Details zum Kauf von Gesundheits- und Sicherheitsbedarf für das Büro der Stadtverwaltung enthielt. Statt eines Anhangs nutzten die Bedrohungsakteure eingebettete URLs, um keinen Verdacht zu erregen und das in der Verwaltung installierte E-Mail-Sicherheitstool zu umgehen.

Schädliche E-Mail, die vom vorhandenen Sicherheitstool übermittelt, aber von Proofpoint erkannt wurde.

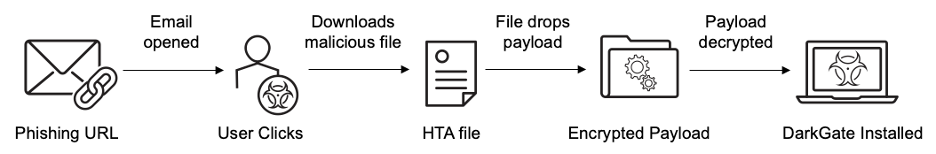

2. Ablauf des Malware-Angriffs. Um der Erkennung zu entgehen, nutzten die Angreifer eine Reihe von URL-Weiterleitungen über ein kompromittiertes Datenverkehr-Verteilungssystem (Traffic Distribution System, TDS).

Ablauf des Malware-Angriffs.

Die ursprüngliche URL scheint auf eine harmlose Google-Seite zu verweisen. Durch die Kompromittierung des TDS-Mechanismus erreichen die kriminellen Akteure, dass nur Anwender, die bestimmte Kriterien erfüllen (z. B. mit bestimmten Cookies in ihrem Browser), zu einer schädlichen URL weitergeleitet und dort zum Herunterladen der Malware aufgefordert werden.

Nach dem Herunterladen und Ausführen der Datei wird die Malware aktiviert und beginnt im Hintergrund sofort, zusätzliche Komponenten wie Keylogger, Tools zur Datenexfiltration oder Ransomware herunterzuladen.

Die Erkennung: Wie konnte Proofpoint den Angriff erkennen?

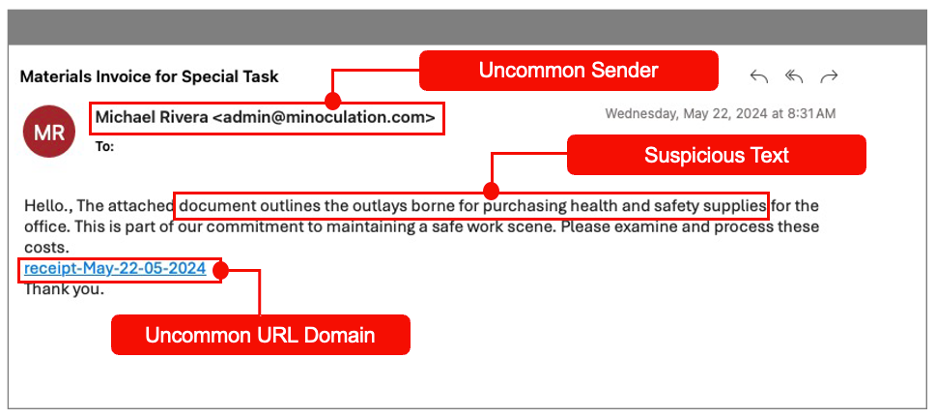

DarkGate-Malware ist raffiniert und schwer zu erkennen. Proofpoint wendet eine hochentwickelte Kombination von Indikatoren und Analysestufen an, um zwischen manipulierten und harmlosen E-Mails, Anhängen und URLs zu unterscheiden. In diesem Beispiel haben wir folgende Daten analysiert und in einem Profil erfasst:

- Absender

- Vorherige Sendemuster des Absenders

- Beziehung zwischen Absender und Empfänger basierend auf ihren früheren Nachrichten

- E-Mail-Schaddaten (Dateien und eingebettete URLs)

Mithilfe dieser Indikatoren konnten wir verdächtige Absender identifizieren und bestimmen, ob sie sich anders als früher verhalten haben. Wir hatten vorher noch nie gesehen, dass dieser Absender aus diesem Beispiel mit diesem Badeort oder Empfänger kommuniziert hat. Daher haben wir ihn proaktiv als neue Bedrohung eingestuft.

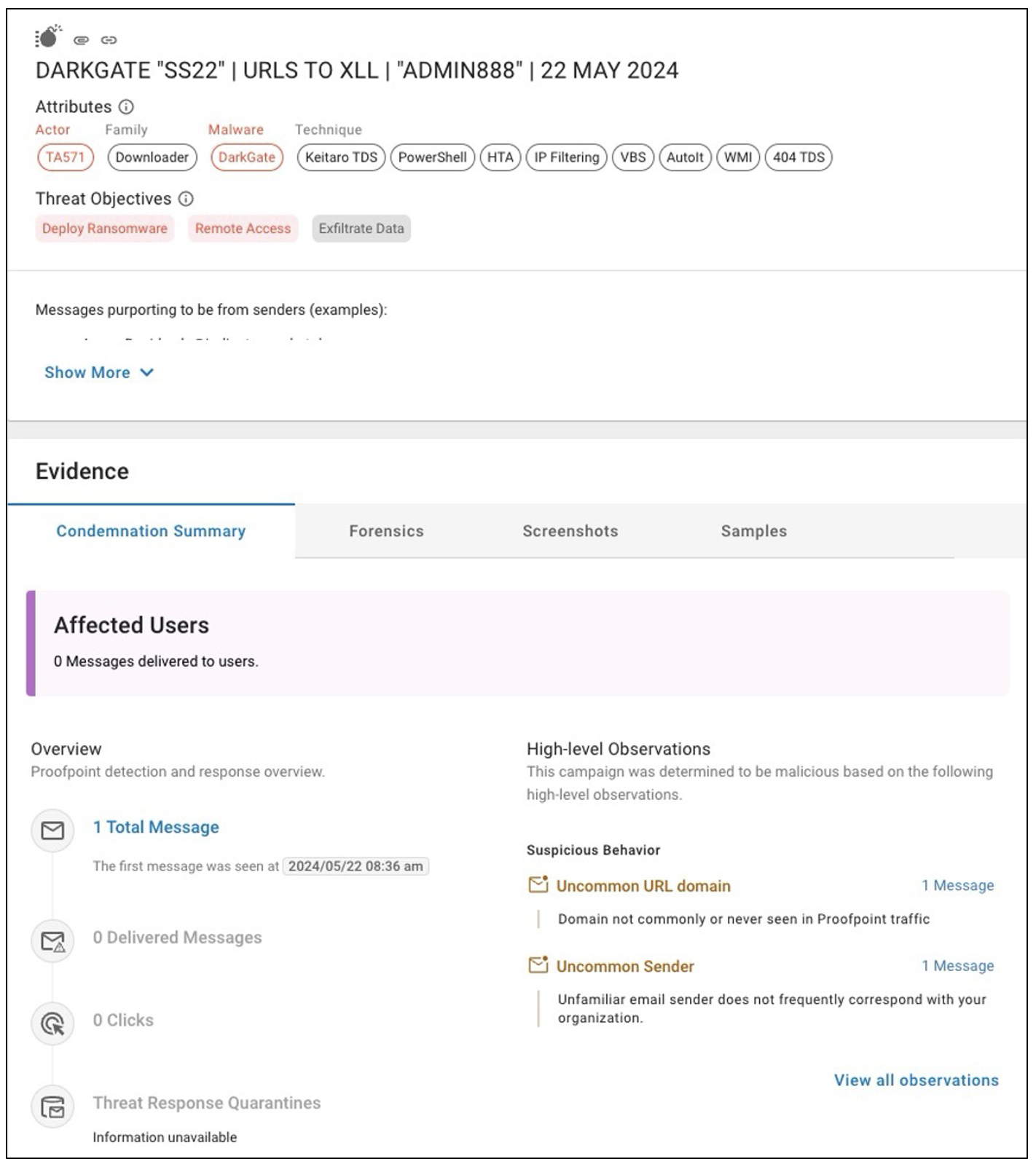

Indikatoren, die Proofpoint zur Einstufung der Nachricht als Bedrohung verwendet hat.

Wenn Nachrichten nur basierend auf ungewöhnlichen Sendemustern eingestuft werden, werden mitunter harmlose Nachricht fälschlicherweise als schädliche klassifiziert. Das ist oft bei E-Mail-Sicherheitstools der Fall, die keine hochentwickelten, auf Bedrohungsdaten basierenden Module besitzen.

Proofpoint kombiniert mehrere Indikatoren, um die Thematik und Absicht von Nachrichten festzustellen und so die Anzahl der False Positives zu reduzieren. Wir analysieren den E-Mail-Verlauf des Absenders, führen linguistische und semantische Analysen des Nachrichtentexts durch und können so feststellen, ob E-Mail-Empfänger zu einer Aktion aufgefordert werden. In diesem Beispiel wollten die Angreifer den Empfänger dazu verleiten, auf eine eingebettete schädliche URL zu klicken.

Neben Verhaltens- und Sprachanalyse setzte Proofpoint auf Machine Learning (ML), verhaltensbasierte KI und das Proofpoint-Bedrohungsforscherteam, um diese Bedrohung zu erkennen. Doch damit haben wir uns nicht zufriedengegeben, sondern noch genauer hingesehen.

Dank unserer Funktion für verbesserten Schutz vor der E-Mail-Zustellung können wir verdächtige Nachrichten, die URLs enthalten, für Sandbox-Analysen zurückzuhalten. Dadurch wird das Risiko minimiert, dass Anwender auf eine schädliche URL hereinfallen.

Wir nutzen verhaltensbasierte Indikatoren und Bedrohungsdaten, um zu bestimmen, ob eine Nachricht für eine gründlichere Untersuchung zurückgehalten werden sollte. Unsere Sandbox-Technologie umfasst detaillierte statische und dynamische URL-Analysen. Mit unseren Erkennungstechniken identifizieren und blockieren wir URL-Angriffe, bevor sie in das Postfach der Anwender gelangen. Dadurch wird das Risiko verringert, dass solche Angriffe durch Anwender aktiviert werden.

Beachten Sie außerdem, dass URLs nicht immer von Anfang an schädlich sind, da sie in einigen Fällen erst nach der Zustellung einer E-Mail manipuliert werden. E-Mails mit Links sollten immer genau geprüft werden, um Anwender und Unternehmen vor hochentwickelten Bedrohungen zu schützen. Deshalb sind kontinuierliche Analysen – beginnend vor der eigentlichen E-Mail-Zustellung bis zum Klickzeitpunkt – für die Abwehr von URL-Angriffen extrem wichtig.

Eine Zusammenfassung der Einstufung der Indikatoren, mit denen Proofpoint diese Bedrohung erkannt hat, sodass sie blockiert werden konnte.

Die Behebung: Welche Erkenntnisse lassen sich daraus ziehen?

Für optimalen Schutz vor Phishing- und Malware-Angriffen mit DarkGate empfehlen wir Unternehmen die folgenden Maßnahmen:

- Implementieren Sie Bedrohungsschutz vor der E-Mail-Zustellung. Bei unseren Untersuchungen haben wir festgestellt, dass jeder siebte Anwender schädliche E-Mails innerhalb von einer Minute nach der Zustellung anklickt. Sie können Ihre Anwender also nur schützen, wenn Sie schädliche Nachrichten blockieren, bevor sie zugestellt werden. Wählen Sie deshalb ein Tool, das KI-gestützte ML-Algorithmen und erweiterte Bedrohungsdaten kombiniert, um Bedrohungen zu identifizieren und zu blockieren.

- Schulen Sie Ihre Anwender. Ihre Mitarbeiter und Kunden sind die erste Verteidigungslinie Ihres Unternehmens. Um diese wichtige Rolle ausfüllen zu können, müssen Anwender Security-Awareness-Schulungen absolvieren, bei denen sie alle Arten von Phishing-Angriffen kennenlernen. Auf jeden Fall sollten in Ihren Schulungen Themen wie gefälschte E-Mails und Anmeldeseiten besprochen werden, damit das Risiko durch solche Angriffe reduziert wird.

- Verwenden Sie Funktionen zur Erkennung und Behebung von Bedrohungen nach der E-Mail-Zustellung. Mit seinen flexiblen Bereitstellungs- und Täuschungstechniken schafft DarkGate es, dass Anwender nach der E-Mail-Zustellung auf manipulierte URLs klicken. Deshalb benötigen Sie eine E-Mail-Sicherheitslösung, die kontinuierlich überwacht, ob sich Links in bereits zugestellten Nachrichten im Laufe der Zeit verändern. In diesem Fall werden die entsprechenden Links automatisch und in Echtzeit korrigiert.

Proofpoint bietet personenzentrierte Sicherheit

Bei den heutigen raffinierten Cyberbedrohungen zählen Wachsamkeit und proaktives Handeln, um Ihre Anwender und Ihr Unternehmen zu schützen. Gleichzeitig suchen und finden kriminelle Akteure immer neue Möglichkeiten zum Umgehen von Sicherheitstools. Die vielfältigen Täuschungstechniken und Bereitstellungsmethoden von DarkGate zeigen deutlich, warum mehrschichtige und umfassende E-Mail-Sicherheitsmaßnahmen zur Abwehr aktueller Angriffe unverzichtbar sind.

Ein umfassender Sicherheitsansatz ist ein Muss. Proofpoint bietet kontinuierliche Erkennung und Analysen während des gesamten E-Mail-Zustellungsprozesses (vor und nach der Zustellung sowie zum Klickzeitpunkt), damit unsere Kunden durchgehend vor modernen E-Mail-Bedrohungen geschützt sind. Wir bieten äußerst zuverlässige Erkennung mit einer Wirksamkeitsrate von 99,99 %. Dank unserer Kombination aus verhaltensbasierter KI, Bedrohungsdaten und Sandboxing-Techniken können Sie Bedrohungsakteuren einen Schritt voraus bleiben.

Wenn Sie mehr darüber erfahren möchten, wie Sie Ihre Anwender und Ihr Unternehmen vor Bedrohungen wie DarkGate schützen können, lesen Sie die Kurzvorstellung zu Proofpoint Threat Protection.