Stop Human Targeted Attacks

Powerful AI based detection

Email security trusted by 85 of the Fortune 100 to block human-targeted attacks like phishing, malware and business email compromise (BEC)

People Struggle With Targeted Email Attacks

Email remains the #1 threat vector to target organizations. What makes cyber-attacks like business email compromise (BEC), credential phishing, ransomware and account takeover so successful is how effectively they target your users using a personalized approach. Email security built into productivity suites isn’t stopping enough of these threats from reaching users. Stronger email protection is critical.

Experience the benefits of our Core Email Protection

We protect against every type of email threat, every time, every way a user may encounter it

Proofpoint’s Core Email Protection stops 99.99% of all email threats before they become compromises.

Powered by the breakthrough innovations of Proofpoint Nexus and unrivaled global threat intelligence, it identifies and remediates advanced email threats including BEC, ransomware, phishing, ATO, and exec impersonations. Security analysts work efficiently with comprehensive threat visibility, automated remediation workflows and deep integrations across the modern security stack. Customers are future proofed for tomorrow’s threat landscape with flexible deployment options and security architectures.

Stop the widest variety of advanced threats

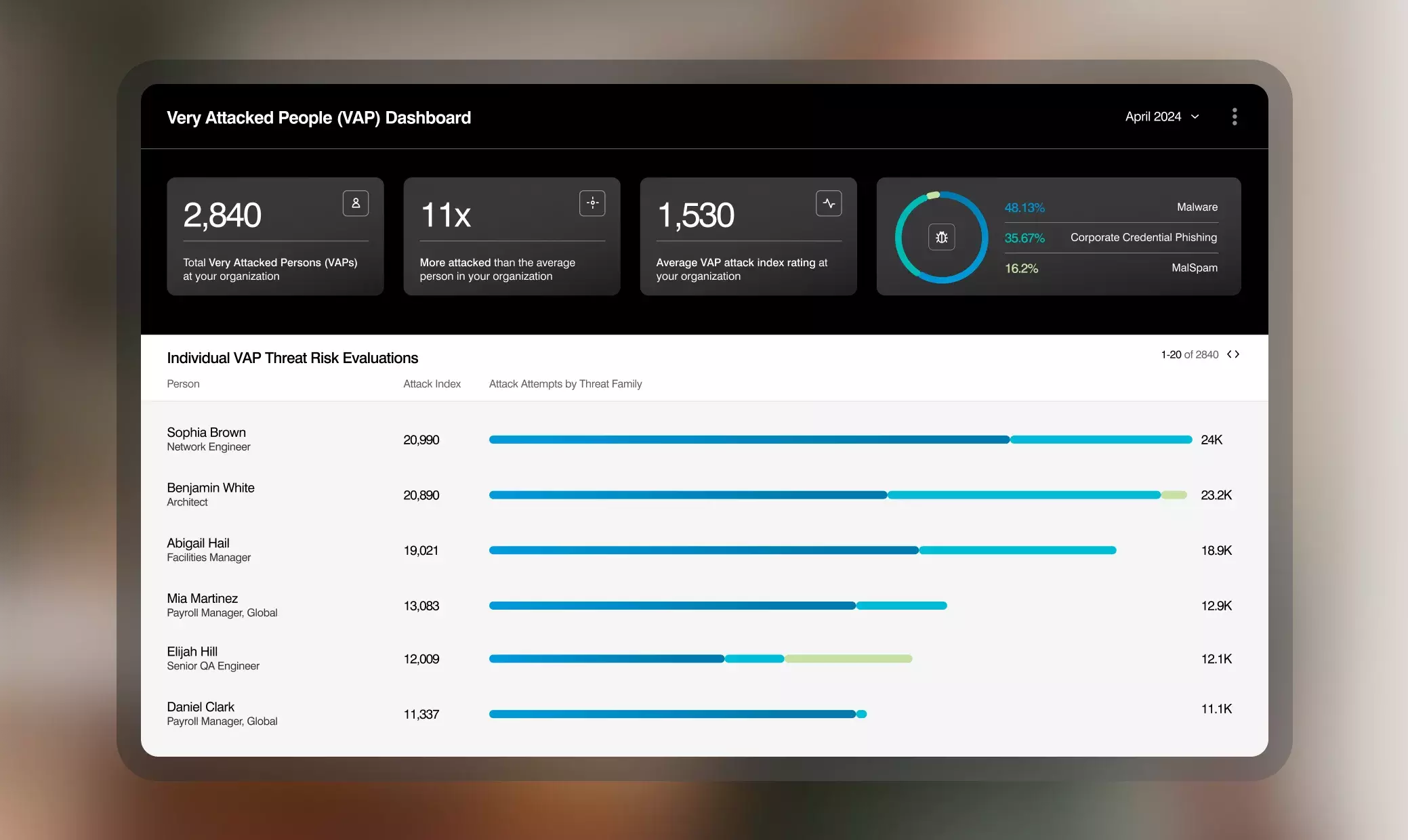

We stop the broadest range of email cyberattacks with industry leading precision and intuitive classification. Security admins get visibility into the attack landscape faced by their organization, including the emerging threats and tactics used to reach users.

View our series on stopping BEC, Phishing and Ransomware.

Realize the most efficient SOC

Our platform maximizes automated protection with high efficiency workflows, enabling teams to focus on the most important tasks. Integrated search and alert-based workflows combined with threats summarized by generative AI means more risk reduced in less time.

Read our blog on eliminating guesswork in classifying email threats.

Flexible deployment options that work best for you

Some of our customers value comprehensive protection and customization. Others lean into rapid deployment and simple configurations. That’s why Proofpoint offers flexibility in how we enable customers to protect their email – whether that be through a Secure Email Gateway, or via API.

Get total visibility

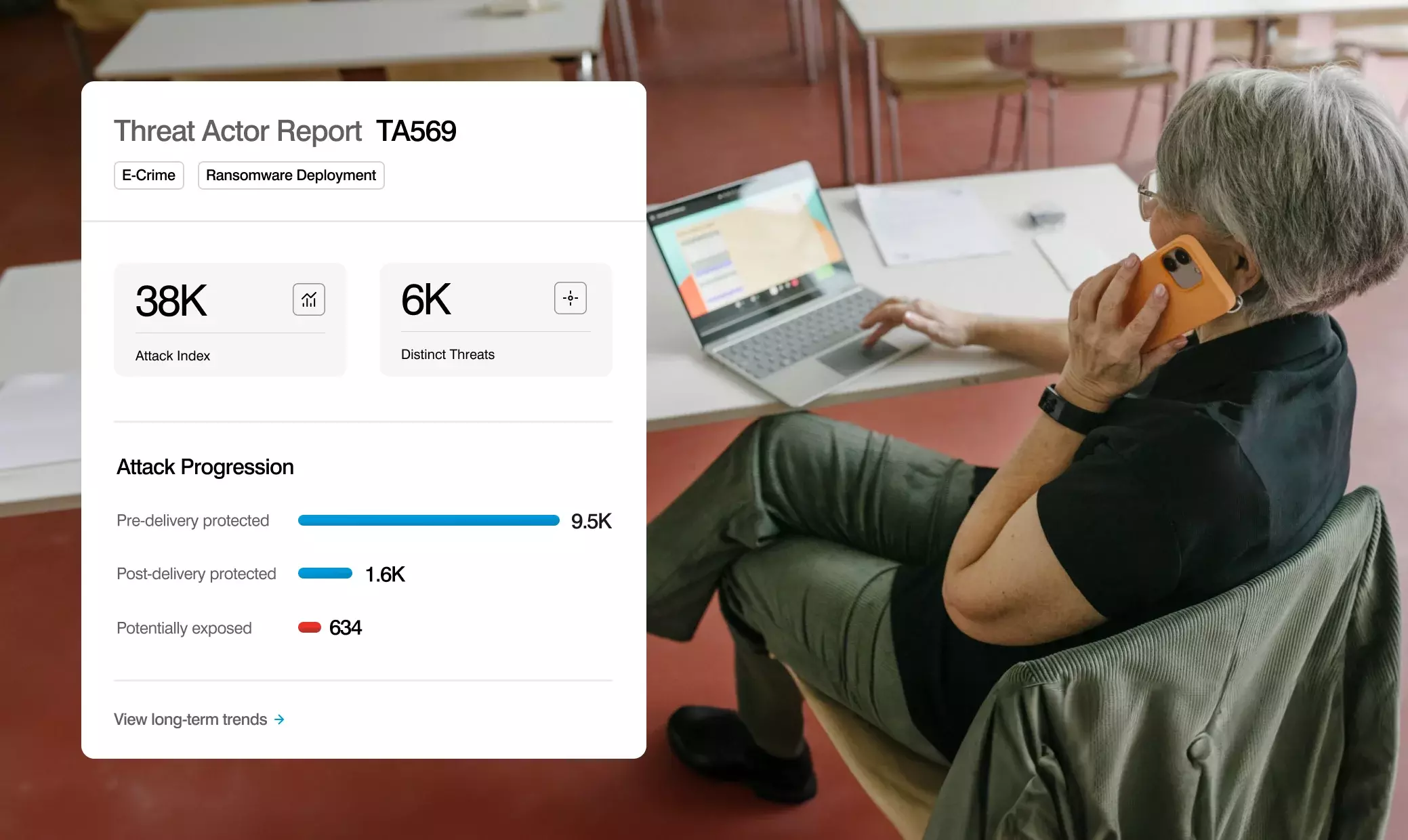

Our unparallelled email threat data provides you with the risk insights you need for rapid investigation and remediation. With our secure email gateway deployment, customers get robust people, organization and threat actor risk data to ensure the SOC is always up to date on risks faced by the organization.

Read our blog on how a customer eliminated blind spots.

Future proof for tomorrow’s threat landscape

We prepare our customers to reduce risk everywhere users interact, today and in the future. Proofpoint helps customers further reduce risk with user and collaboration protection, prevention for accidental and intentional data loss, and integrations across the modern security stack.

Key features that stop human-targeted attacks

Proofpoint Nexus mitigates risks with AI and threat intelligence

Proofpoint Nexus threat intelligence platform delivers seamless orchestration of advanced AI, machine learning, behavioral analysis, threat intelligence and visual threat detection. By integrating these diverse methods into a cohesive system, Proofpoint Nexus provides a powerful, adaptive defense that dynamically responds to emerging threats.

Up to the minute protection for the risks targeting your people

Our team of threat researchers investigates email threats, tracking new campaigns and threat actor activity within and outside of the Proofpoint ecosystem. Protection against newly discovered threats is automatic, with visibility into threat actors, trends and insight available on-demand.

Seamless experiences for end users

Real time, contextual warnings

We empower your users to make informed decisions on suspicious emails, with in-the-moment contextual warning banners. These include an integrated “report suspicious” button, making it easy to report suspicious messages even on a mobile device.

Intuitive email reporting workflows

We make it easy for users to report suspicious messages across all devices, and communicate that activity back to the submitting user. Once submitted, emails are automatically classified, triaged and remediated. If we discover that a user-reported message is malicious, we’ll automatically remove all instances of it from all user inboxes.

URL & Malware Protection

Organizations continue to receive a barrage of malicious links and attachments via email, which can only be stopped with advanced email protections. Predictive sandboxing, URL extraction, evasion detection and browser isolation are just some of the advanced techniques we use to achieve the highest efficacy defense against malicious payloads.

Business Email Compromise (BEC) Protection

Zero payload impersonation attacks like BEC attacks are among the most challenging to detect due to the possibility of legitimacy. The Nexus Relationship Graph (RG) and Language Model (LM) engines conduct an AI based analysis, while leveraging header attribute mismatches, a DMARC feedback loop, and sender behavior insights to stop BEC in its tracks.

TOAD Protection

Also known as callback Phishing, Telephone Oriented Attack Delivery (TOAD) encourages recipients to move from email and onto a phone call. The Nexus Machine Learning (ML) and Computer Vision (CV) engines detect known threat behavior, including the presence of malicious phone numbers, QR codes and image-based impersonations to detect and block TOAD attacks.

Automated protection

For all email, internal and external

Proofpoint scans email from external and internal senders, ensuring that emails from all sources are checked for indicators of compromise. When internal communications are flagged for anomalies, Proofpoint provides adaptive controls to mitigate the risks of an account takeover.

Automated Quarantine Post-Delivery

If a malicious message is detected post-delivery, we automatically move it to quarantine. And we follow forwarded mail and distribution lists.

Click time protection

Our secure email gateway re-writes URLs to protect users on any network and device to detect if a message has been weaponized post-delivery. When users click on re-written URLs, automated browser isolation and real-time sandboxing protect against malware and credential theft.

We’re recognized as an industry leader by leading analyst firms and customers alike.

Proofpoint Named a Leader in 2024 Gartner® Magic Quadrant™ for Email Security Platforms

Proofpoint Recognized as Overall Market Leader Frost Radar™: Email Security, 2024

Proofpoint Named a Leader in The Forrester Wave™: Enterprise Email Security, Q2 2023

Proofpoint is the only vendor that delivers on all five areas for email security as an integrated platform. — Gartner

Email Protection Guidance and Insights

More Secure Together: Proofpoint and Microsoft

Read More

Enterprise Prime Threat Protection

5 Reasons Proofpoint Is a Leading Choice for Augmenting Microsoft 365 Email Security via API

Future proof with comprehensive threat protection

Core Email protection with User & Impersonation Protection

The Proofpoint Prime solution delivers on your need for a single strategic partner to stop all human- centric threats for today and tomorrow’s landscape.

Powerful Products

Learn more about the capabilities in our solutions

User Protection

Empower users and extend protections to collaboration apps and compromised accounts.

Impersonation Protection

Holistic brand and supplier defense that stops 100% of domain spoofing.