Die Reduzierung von personenzentrierten Risiken ist für Unternehmen keine einfache Aufgabe. Jeden Tag verlieren Anwender Anmeldedaten, laden Malware herunter und führen sie aus, fallen auf Social-Engineering-Angriffe herein und gefährden unbeabsichtigt Daten. Gleichzeitig verursachen Anwender diese Risiken mit genau den Anwendungen, die für den Geschäftsbetrieb von Unternehmen unverzichtbar sind: E-Mail, Collaboration-Tools, Cloud-Anwendungen usw.

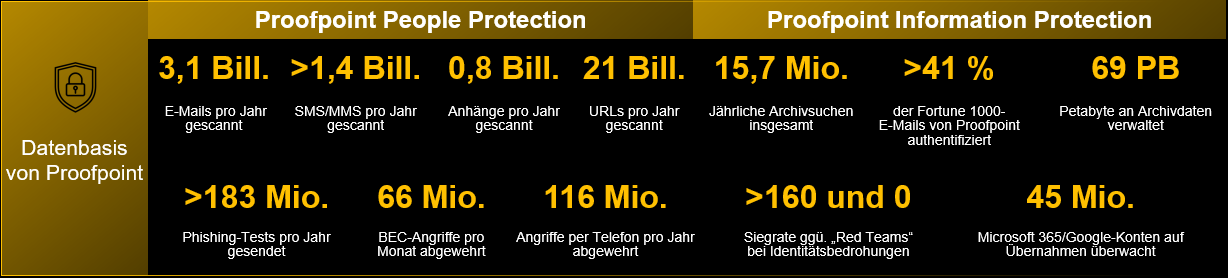

Hier kommt Proofpoint Nexus ins Spiel. Mit Proofpoint Nexus haben Sicherheitsteams jetzt Zugriff auf eine integrierte Plattform, deren Module mit Billionen E-Mails, Web- und Cloud-Interaktionen trainiert wurden. Die Plattform umfasst alle notwendigen Funktionalitäten – von hochentwickelter semantischer und verhaltenbasierter KI bis zu Bedrohungsdaten-basierten Erkennungen. Dadurch wird gewährleistet, dass Unternehmen komplexe personenzentrierte Cybersicherheitsprobleme beheben und ihre Mitarbeiter und Daten schützen können.

Proofpoint Nexus liefert Erkenntnisse zu vier Bereichen

Proofpoint Nexus generiert wertvolle Erkenntnisse aus enorme Mengen an Rohdaten und unterstützt unsere innovativen Produkte in diesen Bereichen:

- Schutz vor Bedrohungen

- Schutz von Informationen

- Sicherheitshinweise

- Anwendungs- und Identitätssicherheit

Proofpoint bietet einzigartige Erkenntnisse.

Mit dem Launch von Nexus konzentriert sich Proofpoint auf den Schutz vor Bedrohungen. Cyberkriminelle sind in allen Phasen der Angriffskette aktiv – und nutzen dabei E-Mails, Collaboration-Tools und Cloud-Plattformen.

Proofpoint Nexus kombiniert semantische und verhaltenbasierte KI, Machine Learning (ML) sowie von Forschern kuratierte Bedrohungsdaten. Dadurch erhalten Sie mehrschichtigen Schutz, der Ihnen dabei hilft, neu aufkommende Bedrohungen wie MFA-Phishing, Cloud-Kontoübernahmen, Ransomware und Business Email Compromise (BEC) in Echtzeit zu identifizieren, zu stoppen und zu analysieren.

Erkennungstechnologie für personenzentrierte Sicherheit

Die aktuellen Bedrohungen verändern sich permanent, sodass eine einzige Sicherheitsebene keinen zuverlässigen Schutz mehr bietet. Proofpoint Nexus verarbeitet enorme Datenmengen aus E-Mails, Cloud-Plattformen und Collaboration-Tools, um alle Kommunikations- und Interaktionsebenen abzusichern. Durch den modularen Aufbau, bei dem jede Plattformkomponente eine eigene Aufgabe erfüllt, werden alle Bereiche abgedeckt. Auf diese Weise werden Bedrohungen gestoppt, bevor sie Ihre Anwender erreichen, und riskante E-Mails auch nach der Zustellung überwacht.

Diese fünf Module kommen bei Proofpoint Nexus zum Einsatz:

1. Nexus Language Model (LM) for BEC

Dieses Modul setzt auf hochentwickelte KI-Sprachmodelle, um BEC abzuwehren. Es untersucht den E-Mail-Inhalt sorgfältig auf BEC-typische Elemente wie Begriffe im Zusammenhang mit Überweisungen sowie Versuche, ein Gefühl der Dringlichkeit aufzubauen. Durch die Erkennung subtiler Sprachmuster und Indikatoren für Verhaltensweisen identifiziert Nexus LM for BEC verdächtige E-Mails, bevor diese Schaden verursachen können.

Highlights:

- Da Nexus LM auf einem Sprachmodell basiert, können die Absicht und der Kontext von Nachrichten analysiert werden. Dadurch lassen sich auch subtile schädliche Muster identifizieren, die herkömmlichen Erkennungssystemen entgehen.

- Nexus LM kann verborgene Bedrohungen in E-Mails, Collaboration-Tools und Messaging-Plattformen aufdecken.

- Die grundlegenden sprachlichen Eigenheiten der individuellen Anwender werden nicht analysiert.

Proofpoint Nexus in Aktion

Nexus LM bildet eine wichtige Sicherheitsebene zum Schutz vor raffinierten E-Mail-Angriffen. Bei einem BEC-Angriff könnte ein Bedrohungsakteur beispielsweise den CEO imitieren und eine Geldüberweisung anfordern. Obwohl in der E-Mail keine typischen Phishing-Marker zu finden sind, interpretiert Proofpoint Nexus die zugrunde liegende Absicht und stellt fest, dass es sich um versuchten Finanzbetrug handelt. Daher wird eine Sicherheitswarnung auslöst.

2. Nexus Threat Intelligence (TI)

Um Bedrohungen stets einen Schritt voraus zu bleiben, benötigen Sie Echtzeit-Bedrohungsdaten, die Angreifertaktiken vorhersagen können. Nexus TI integriert kontinuierlich umfangreiche Bestände an Bedrohungsdaten, um die Erkennungsmöglichkeiten der Proofpoint-Produkte zu verbessern. Außerdem erhalten Sicherheitsexperten dadurch Echtzeitinformationen über neue Bedrohungen, Angreifertaktiken sowie Systemschwachstellen.

Dank der hochwertigen Bedrohungsdaten gewährleistet Nexus TI, dass die Proofpoint-Produkte Angriffe proaktiv erkennen und abwehren können. Dieser Ansatz ist wichtig, um raffinierten Cyberangreifern keine Chance zu lassen.

Highlights:

- Nexus TI erfasst weltweit riesige Datenmengen und nutzt ML, um daraus entscheidungsrelevante Erkenntnisse zu gewinnen.

- Diese Bedrohungsdaten stehen allen Proofpoint-Lösungen zur Verfügung.

- Nexus TI passt sich kontinuierlich an, damit Unternehmen einen Vorsprung vor den Angreifern haben.

Proofpoint Nexus in Aktion

Vor Kurzem identifizierte Proofpoint Nexus eine Phishing-Kampagne, die gegen Finanzinstitute gerichtet war. Als nach einer Gesetzesänderung bei Phishing-Versuchen damit begonnen wurde, Steuerbehörden zu imitieren, erkannte Proofpoint Nexus diese Methoden und warnte die Sicherheitsteams. Dank dieser schnellen und intelligenten Reaktion konnten die Institute innerhalb kürzester Zeit ihre Sicherheitsmaßnahmen verbessern und diesen Angriff blockieren.

3. Nexus Relationship Graph (RG)

Insider-Bedrohungen und kompromittierte Konten können von klassischen Sicherheitsmaßnahmen leicht übersehen werden. Deshalb ist es wichtig, subtile Verhaltensänderungen bei Ihren Anwendern zu identifizieren. Nexus RG überwacht und analysiert mithilfe von KI das Anwenderverhalten und stärkt auf diese Weise die Cybersicherheitsmaßnahmen. Dabei verwendet Nexus RG Verhaltensanalysen, Machine Learning und Anomalieerkennung zum Aufdecken von Abweichungen von normalen Anwenderaktionen, was auf eine potenzielle Bedrohung hinweisen kann.

Nexus RG integriert sich nahtlos in die übrigen Proofpoint-Bedrohungserkennungssysteme und verstärkt dadurch den Echtzeitschutz vor verhaltensbasierten Cyberrisiken sowie den Schutz Ihres Unternehmens vor Bedrohungen durch riskantes Anwenderverhalten.

Highlights:

- Proofpoint RG überwacht kontinuierlich alle Anwenderaktivitäten. Dabei werden Echtzeitdaten analysiert und Abweichungen erkannt, die auf schädliche Aktivitäten hinweisen.

- Nexus RG gibt proaktiv Warnungen aus, damit Ihre Sicherheitsteams schnell reagieren und Schäden verhindern können.

- Nexus RG unterstützt einen personenzentrierten Sicherheitsansatz, der sowohl externe als auch interne Risiken abdeckt.

Proofpoint Nexus in Aktion

Nexus RG kann bei der proaktiven Abwehr von Risiken und Insider-Bedrohungen eine zentrale Rolle spielen. Beispielsweise kann Nexus RG auf Angestellte hinweisen, die normalerweise Marketing-Daten verwalten und plötzlich nach Feierabend Finanzdaten herunterladen. Diese ungewöhnlichen Aktivitäten lösen eine Warnmeldung aus, die zur Erkennung eines kompromittierten Kontos führt. Dadurch können Sicherheitsteams die Datenexfiltration stoppen, noch bevor Schaden entstehen kann.

4. Nexus Machine Learning (ML)

Da Bedrohungen immer komplexer werden, können klassische regelbasierte Schutzmaßnahmen nicht mehr mithalten. Nexus ML ist die grundlegende KI-Technologie, die sicherstellt, dass Proofpoint-Produkte ein breites Spektrum an neuen Bedrohungen in verschiedenen Cybersicherheitsbereichen erkennen sowie abwehren können. Dazu werden hochentwickelte Techniken wie überwachtes und unüberwachtes Lernen sowie Ensemble-Methoden genutzt, um skalierbare und zuverlässige Sicherheit zu erreichen.

Highlights:

- Nexus ML entwickelt seine Modelle basierend auf realen Angriffsdaten, was die Erkennungsgenauigkeit verbessert und False Positives minimiert.

- Nexus ML verwendet bei aktiven Angriffsszenarien KI-gestützte Bedrohungsdaten und gewährleistet auf diese Weise, dass die Schutzmaßnahmen zuverlässig und flexibel agieren können.

- Nexus ML stärkt die Bedrohungserkennung der Proofpoint-Produkte mithilfe hochentwickelter Machine-Learning-Funktionen.

Proofpoint Nexus in Aktion

Nexus ML kann subtile Indikatoren wie veränderte URLs oder untypische Anhänge in großen E-Mail- und Web-Datenverkehrvolumen registrieren. Auf diese Weise werden auch bislang unbekannte Bedrohungen wie neue Phishing-Angriffe erkannt – und Nexus ML kann sie anschließend im gesamten Netzwerk blockieren.

5. Nexus Computer Vision (CV)

Bedrohungsakteure nutzen visuelle Täuschungsmaßnahmen wie Phishing-Websites, schädliche Anhänge und gefälschte Websites, mit denen sie herkömmliche Schutzmaßnahmen unterlaufen. Nexus CV erkennt Bedrohungen, die in visuellen Elementen wie Bildern, QR-Codes und manipulierten E-Mails verborgen sind. Das Modul kann dadurch Angriffe, die eingebettete Bilder und andere grafische Inhalte nutzen, zuverlässig ins Leere laufen lassen.

Highlights:

- Nexus CV identifiziert und neutralisiert visuelle Bedrohungen.

- Nexus CV kann mithilfe hochentwickelter Bilderkennungstechnologien Bedrohungen erkennen, die in visuellen Elementen verborgen sind, z. B. Phishing-Websites, QR-Codes, schädliche Anhänge und gefälschte E-Mails.

Proofpoint Nexus in Aktion

Nexus CV identifiziert zum Beispiel schädliche QR-Codes, die in Dokumenten oder E-Mail-Anhängen eingebettet wurden und Anwender auf gefährliche Websites leiten oder Malware-Downloads auslösen. Nexus CV erkennt diese subtilen Bedrohungen und kennzeichnet sie, bevor Anwender damit interagieren.

Nexus CV kann auch Bilder identifizieren, die zu Compliance-Risiken führen, z. B. unzulässige Inhalte oder Bilder, die gegen Regeln verstoßen. Diese Art von proaktiver Erkennung bildet eine leistungsstarke Schutzebene, die über die üblichen textbasierten Methoden hinausgeht.

Proofpoint Nexus wehrt auch die Bedrohungen von morgen ab

Proofpoint Nexus steht im Zentrum unseres personenzentrierten Sicherheitsansatzes. Die Nexus-Module arbeiten zusammen, um verborgene Bedrohungen zu erkennen, Risiken zu neutralisieren und Ihr Unternehmen präventiv vor neuen Angriffsvektoren zu schützen. Damit stellt die Plattform proaktiven und mehrschichtigen Schutz bereit, der auch die Bedrohungen von morgen zuverlässig abwehren kann.

Kontaktieren Sie uns, um eine individuelle Demo zu erhalten und selbst zu sehen, wie unsere Plattform mit KI Ihre Sicherheit verbessern kann.