In der Blog-Reihe „Cybersecurity Stop of the Month“ untersuchen wir die äußerst dynamischen Taktiken der Cyberkriminellen von heute und wie Proofpoint Unternehmen dabei unterstützt, ihre E-Mail-Abwehr zu stärken, um Anwender vor den neuesten Bedrohungen zu schützen.

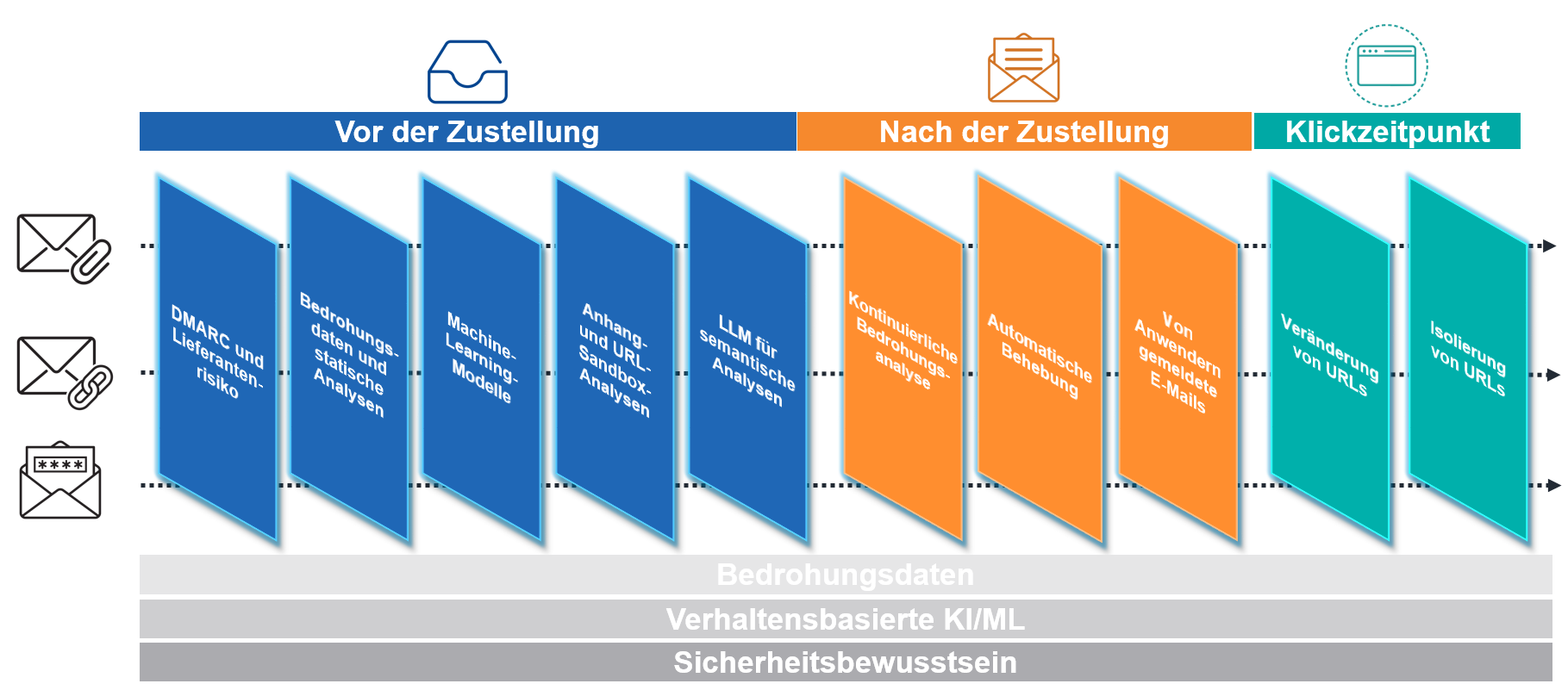

Proofpoint People Protection-Produkte – umfassend, vollständig und kontinuierlich.

In dieser Reihe haben wir bereits die folgenden Angriffstypen behandelt:

- Erkennen von BEC- und Supply-Chain-Angriffen (Juni 2023)

- Was ist EvilProxy und wie schützen Sie sich? (Juli 2023)

- Erkennen und Analysieren von SocGholish-Angriffen (August 2023)

- Verhindern von Phishing mit digitalen Signaturen (September 2023)

- QR-Code-Betrug und Phishing (Oktober 2023)

- Ablauf von Angriffen per Telefon (November 2023)

- Verhaltensbasierte KI zum Stoppen von Umleitung von Gehaltszahlungen (Dezember 2023)

- Manipulieren der Multifaktor-Authentifizierung (Januar 2024)

- Verhindern von Supply-Chain-Angriffen (Februar 2024)

- Erkennen mehrschichtiger Angriffe mit schädlichen QR-Codes (März 2024)

- Vereiteln von Angriffen mit speziell erstellten schädlichen Anwendungen (April 2024)

- Nachahmerangriffe mit Lieferketten als Ziel (Mai 2024)

- Angriffe durch Nachahmung des CEOs (Juni 2024)

- DarkGate-Malware (Juli 2024)

- Anmeldedaten-Phishing-Angriff (August 2024)

In diesem Blog-Beitrag zeigen wir, wie Bedrohungsakteure mit einem BEC-Angriff (Business Email Compromise) eines der größten Luftfahrtunternehmen der Welt und dessen weltweites Netzwerk angegriffen haben.

Hintergrund

Bedrohungsakteure versuchen immer häufiger, mithilfe raffinierter BEC-Angriffe Finanzbetrug zu begehen. Sie kompromittieren dazu legitime geschäftliche E-Mail-Konten, damit sie unter falschem Namen unbefugte Geldüberweisungen in Auftrag geben können.

Diese Angriffe verursachen erhebliche Schäden. Berichten zufolge verzeichneten Unternehmen zwischen Oktober 2013 und Dezember 2022 Verluste in Höhe von mehr als 50 Milliarden US-Dollar. Diese Betrugsfälle wurden aus allen US-Bundesstaaten und 177 Ländern der Welt gemeldet, wobei Banken in Hongkong und China besonders häufig das Ziel der betrügerischen Überweisungen sind.

Das Szenario

Ein Bedrohungsakteur imitierte ein Luftfahrtunternehmen im EMEA-Raum und sprach dessen Kunden an, bei denen es sich um weltweite und US-amerikanische Luftfahrtunternehmen handelt. Im Zuge des Angriffs versendete der Bedrohungsakteur E-Mails an die Rechnungsabteilungen der Kunden und forderte zur Bezahlung ausstehender Rechnungen auf.

Während Proofpoint den Angriff erkennen konnte, wurde er von einem bekannten Anbieter sicherer E-Mail-Gateways nicht bemerkt. Der Grund: Proofpoint beschränkt sich nicht nur auf einfache kundenspezifische Nachahmungsrichtlinien, die einige Kunden eingerichtet haben. Solche Richtlinien können gegen einige BEC-Bedrohungen durchaus wirksam sind, bleiben gegen andere jedoch machtlos.

Die Bedrohung: Wie lief der Angriff ab?

Im Laufe des Juli sendeten Bedrohungsakteure mehrfach E-Mails an Luftfahrtunternehmen und forderten zur Bezahlung ausstehender Rechnungen auf. Mitte August zeigten neue Bedrohungsdaten und Erkenntnisse von Proofpoint, dass die beim Angriff verwendeten Domains mehrfach gewechselt wurden: Im Laufe der gesamten Kampagne änderten die Angreifer mindestens fünf Mal die Typosquatting-Domains.

Damit die E-Mails und aufgetischten Geschichten glaubwürdig wirken, erstellten die Angreifer auch ein gefälschtes LinkedIn-Profil. Im Laufe mehrerer Monate kontaktierten sie mehrfach Personal in der Buchhaltung und der Finanzabteilung sowie in Verteilerlisten mit Bezug zu Finanzen und Rechnungswesen.

Das von den Angreifern erstellte gefälschte LinkedIn-Konto, das die E-Mails legitim erscheinen lassen sollte.

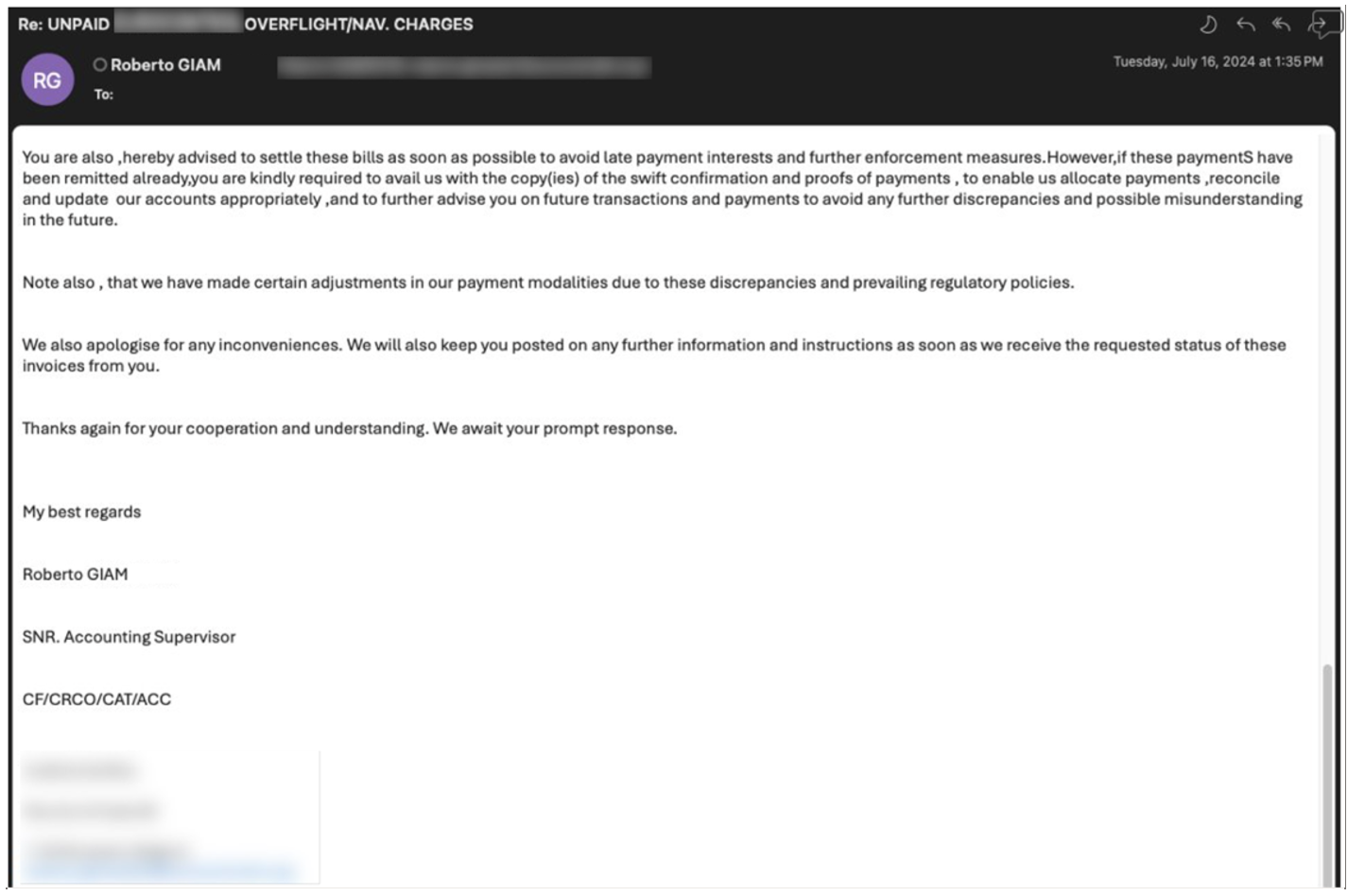

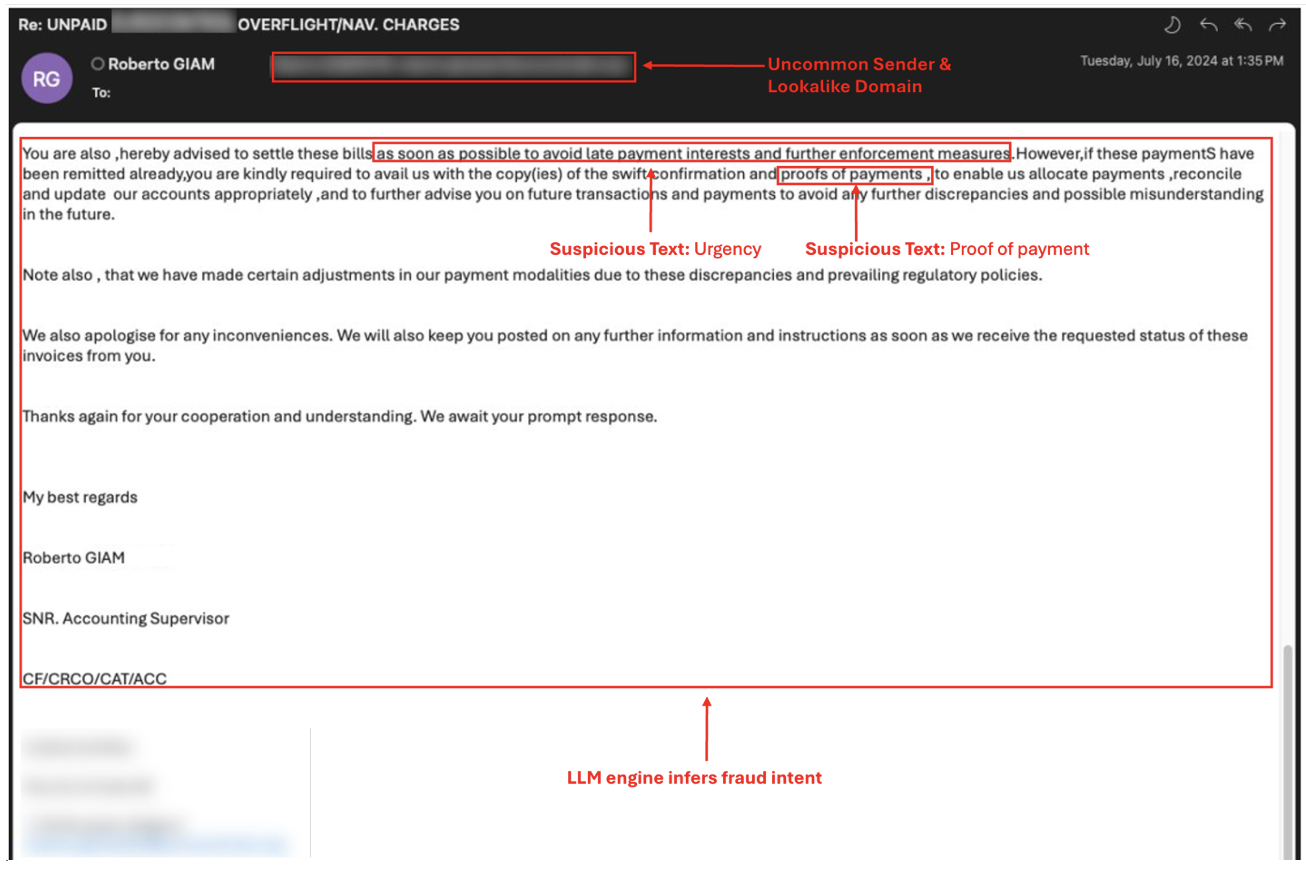

Gefälschte E-Mail des EMEA-basierten Luftfahrtunternehmens.

Die Erkennung: Wie konnte Proofpoint den Angriff verhindern?

Proofpoint erkennt viele verschiedene Arten von schädlichen E-Mails, darunter auch Nachrichten, mit denen Bedrohungsakteure versuchen, Unternehmen zu betrügen. Proofpoint nutzt zustandslose und zustandsbehaftete KI zum Analysieren des Inhalts, einschließlich des Nachrichtentexts, der Header, URLs und Payloads.

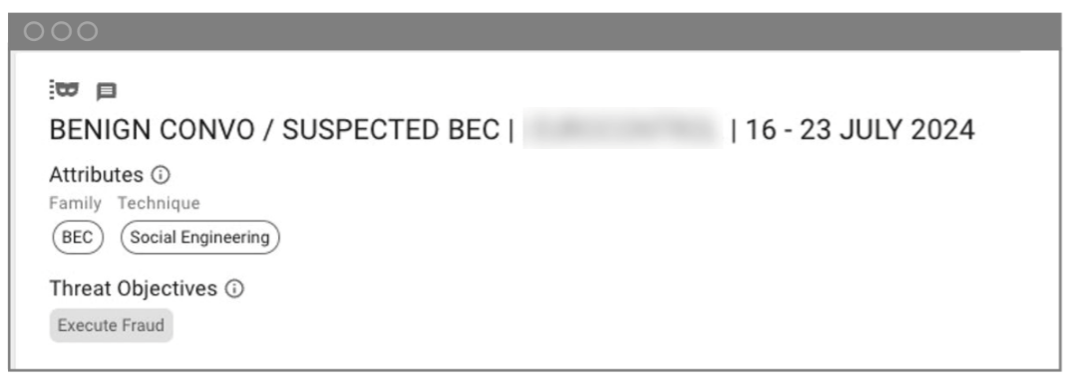

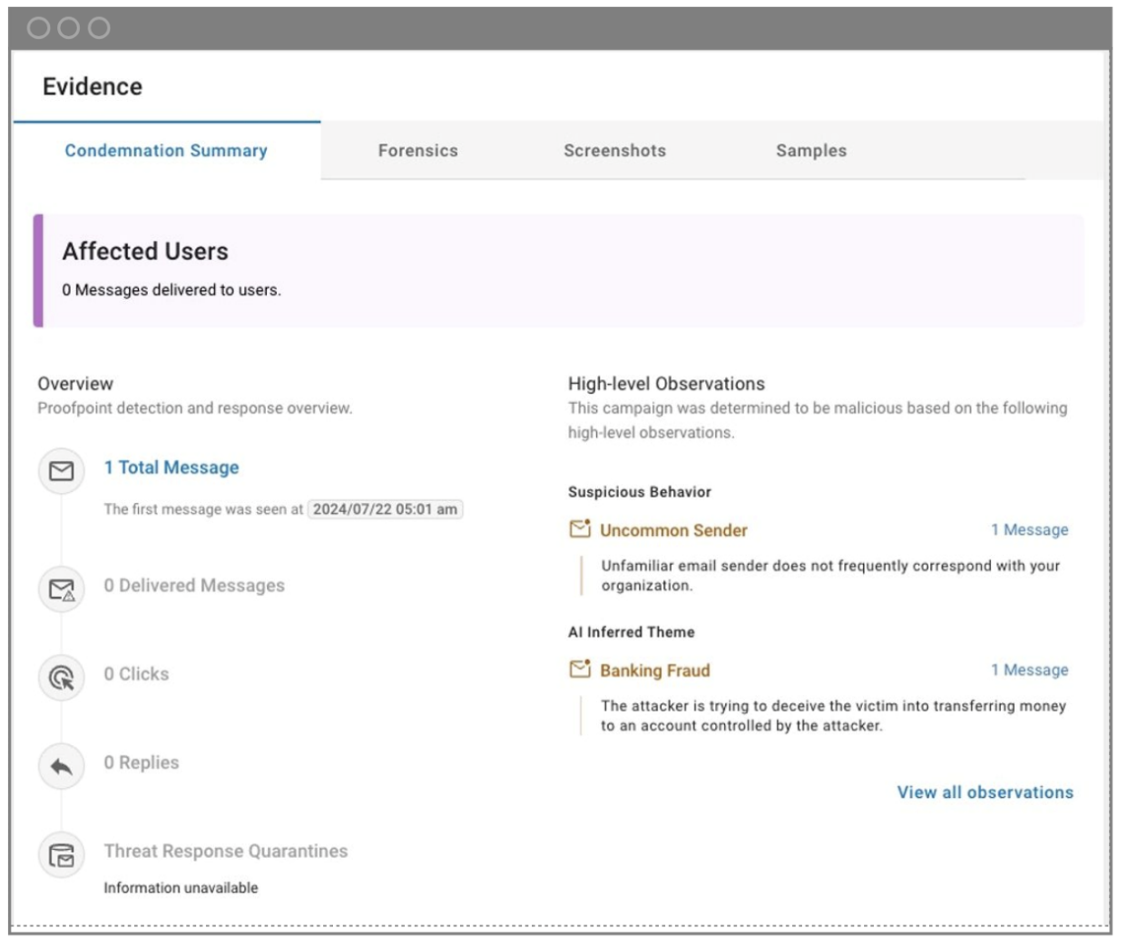

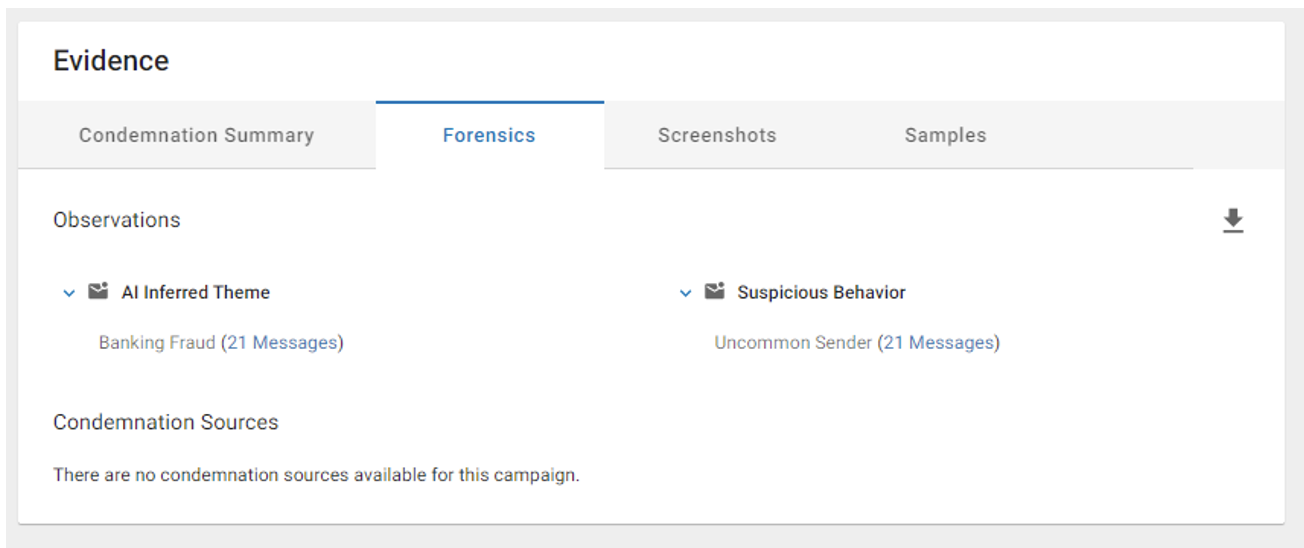

Das Proofpoint Targeted Attack Protection (TAP)-Dashboard, das auf BEC- und Social-Engineering-Angriffe hinweist.

Von Proofpoint entdeckte Indikatoren in der gefälschten E-Mail.

Proofpoint TAP-Dashboard, das gefährliche Indikatoren hervorhebt.

Diese Indikatoren wurden von Proofpoint entdeckt:

- Ungewöhnlicher Absender: Der Empfänger und der Absender haben keine etablierte Beziehung und haben zuvor noch nie per E-Mail kommuniziert. Unerwartete Nachrichten von neuen Absendern bedeuten nicht zwingend, dass eine E-Mail schädlich ist. Wenn dieser Indikator jedoch mit anderen Indikatoren wie Dringlichkeit kombiniert wird, kann das auf die Gefährlichkeit der Nachricht hinweisen – selbst wenn es keine Schaddaten wie eine URL oder Datei gibt.

- Neu registrierte Domain: Die Domain des Absenders wurde vor Kurzem registriert, was verdächtig wirkt.

- Domain mit geringem Datenaufkommen: Proofpoint analysiert Sendemuster basierend auf dem Inhalt, Volumen, Server des Absenders und weiteren Faktoren, um festzustellen, ob eine Nachricht möglicherweise schädlich ist. Die Domain wurde nicht nur erst vor Kurzem registriert, sondern war dem Unternehmen auch unbekannt und tauschte nur sehr wenige E-Mails mit anderen Proofpoint-Kunden aus.

- Doppelgänger-Domain: Um die böswillige Identität zu verbergen, registrierte der Absender eine Domain, die der eines bestehenden Lieferanten sehr ähnlich sah. Die Nutzung einer Doppelgänger-Domain ist eine Taktik, mit der Bedrohungsakteure ihre verdächtigen Anfragen legitim erscheinen lassen. In diesem Beispiel hatte die Domain einen zusätzlichen Buchstaben „I“, wodurch der Angreifer hoffte, unerkannt zu bleiben.

- KI-abgeleitetes Thema: Proofpoint analysiert den E-Mail-Inhalt mithilfe eines Large Language Model (LLM) darauf, ob KI-abgeleitete Themen verwendet werden.

- Verdächtige Anfrage: Der Empfänger wurde aufgefordert, die Rechnungen zu bezahlen oder einen Nachweis zu liefern, dass die Rechnung bereits bezahlt wurde. Das ist verdächtig, da ein legitimer Absender bereits über die Zahlungsdetails verfügen würde und nicht danach fragen müsste.

Verhaltenserkennung von Proofpoint Nexus.

Die Verhaltenserkennung von Proofpoint Nexus identifiziert mithilfe der KI- und ML-Module verdächtige Nachrichten mit Finanzbetrug-Thema. In diesem Fall wiesen zahlreiche Indikatoren – darunter eine Finanzanfrage, eine ungewöhnliche Beziehung und die Nutzung einer neu registrierten Domain – auf einen Betrugsversuch hin, sodass Proofpoint den Angriff als solchen erkennen konnte.

Die Behebung: Welche Erkenntnisse lassen sich daraus ziehen?

Zum Schutz vor Angriffen mit Anbieter-Nachahmungsbetrug und anderen BEC-Bedrohungen ist es wichtig, proaktive Maßnahmen zu implementieren:

- Nutzen Sie präventive E-Mail-Sicherheit: Die einzig sichere Methode zum Schutz der Anwender ist die Blockierung von Bedrohungen. Entscheiden Sie sich für ein Tool, das Machine-Learning-Algorithmen und hochentwickelte Bedrohungserkennung kombiniert. Auch wenn viele Tools behaupten, diese Bedrohungen zu erkennen, greifen sie dabei oft zu spät – wenn die Bedrohung bereits die Posteingänge der Anwender erreicht hat. Diese sind so lange gefährdet, bis die Bedrohungen beseitigt wurden.

- Schulen Sie Ihre Anwender: Ihre Mitarbeiter und Kunden sind die letzte Verteidigungslinie Ihres Unternehmens. Daher sollten sie Security-Awareness-Schulungen mit Informationen über alle Arten von schädlichen E-Mails sowie über täuschende und betrügerische Anfragen erhalten. Diese Schulungen verringern die Wahrscheinlichkeit, dass die Anwender auf Phishing-Angriffe hereinfallen.

- Schützen Sie Ihre Lieferkette: Wehren Sie E-Mail-Angriffe auf Ihre Lieferkette ab. Entscheiden Sie sich für eine Lösung, die hochentwickelte KI und aktuellste Bedrohungsdaten nutzt, um kompromittierte Lieferantenkonten zu erkennen. Die Lösung sollte auch Konten priorisieren, die von Sicherheitsteams untersucht werden müssen.

Proofpoint bietet personenzentrierten Schutz

Der umfassende Proofpoint-Schutz vor BEC-Angriffen nutzt hochentwickeltes Machine Learning und künstliche Intelligenz zur Erkennung und Abwehr finanzbezogener E-Mail-Betrugsversuche. Unsere integrierte Plattform analysiert verschiedene Nachrichtenattribute, um BEC-Taktiken wie Domain-Spoofing, Display-Name-Spoofing und Doppelgänger-Domains zu identifizieren sowie abzuwehren. Proofpoint bietet einen Überblick über die am häufigsten angegriffenen Anwender, automatisiert die Bedrohungserkennung und -abwehr und gewährleistet dadurch umfassenden Schutz.

Registrieren Sie sich für eines unserer Proofpoint Protect 2024-Events in London, Austin oder Chicago und erfahren Sie, wie Sie Ihre Mitarbeiter und Daten in der aktuellen komplexen Bedrohungslage schützen können.