Unternehmen, die sich für Proofpoint entscheiden, bleiben in der Regel auch bei uns. Häufig nutzen sie zunächst unsere Tools zur Erkennung von E-Mail-Bedrohungen und konsolidieren dann später ihre anderen Cybersicherheitstools mit unseren Lösungen, um mit der Proofpoint-Plattform auch Identitätsbedrohungen und Informationsschutz abzudecken.

Doch was passiert, wenn der Einsatz von Abnormal Security von der Geschäftsführung angeordnet wird? Genau das ist bei dem Fortune 500-Finanzdienstleister passiert, der Thema dieses Blog-Beitrags ist. Das Unternehmen möchte seine Geschichte erzählen, dabei aber anonym bleiben. Als Kunde von Proofpoint und Abnormal Security weiß es genau, was Proofpoint von seinen Mitbewerbern unterscheidet.

Der mehrschichtige Schutzansatz

Als Kunde der Microsoft 365 E5-Suite verfolgte das Unternehmen eine mehrschichtige Schutzstrategie, da die nativen E-Mail-Sicherheitsfunktionen und die von Microsoft Defender nicht gut genug waren, um alle Phishing-, Malware- und Ransomware-Angriffe zu erkennen und zu stoppen. Zudem ergänzten sie das Sicherheitspaket durch eine CrowdStrike-Lösung und Proofpoint Threat Protection. Proofpoint stellte dabei sicher, dass unter anderem folgende hochentwickelte E-Mail-Bedrohungen erkannt und blockiert wurden:

- Social-Engineering-Angriffe

- Business Email Compromise (BEC)

- Komplexes Anmeldedaten-Phishing

Durch eine Kombination aus Microsoft-, Proofpoint- und CrowdStrike-Lösungen verfügte der Kunde über leistungsfähige E-Mail-Sicherheitsmaßnahmen, die E-Mail-Bedrohungen erkennen und blockieren sowie automatisierte Behebungsmaßnahmen an allen Standorten weltweit durchführen konnten. Und es gab ein zuverlässiges Modell zur kontinuierlichen Erkennung (vor und nach der E-Mail-Zustellung und zum Klickzeitpunkt), das den gesamten E-Mail-Fluss abdeckt. Durchgehender Schutz der Mitarbeiter und des Unternehmens ist für 87 % der Fortune 100-Unternehmen der entscheidende Grund, Proofpoint zu wählen.

Da die Geschäftsführung des Kundenunternehmens vom mehrschichtigen Schutzansatz überzeugt war, beschloss sie, mit Abnormal Security eine weitere Sicherheitsebene zu schaffen. Abnormal ist ein API-basiertes Tool, das sich ausschließlich auf Behebungsmaßnahmen für bereits zugestellte Nachrichten konzentriert und als anwenderfreundlich gilt. Mit seiner verhaltensbasierten KI wird es als ein Tool verkauft, das nur einmal eingerichtet werden muss und dann von alleine läuft. Außerdem soll es E-Mail-Bedrohungen schneller erkennen und beheben können, während gleichzeitig die operative Effizienz verbessert wird.

Das Unternehmen integrierte also das Abnormal-Tool in seine bestehenden Microsoft 365-APIs, sodass es E-Mails von Microsoft empfangen konnte. Parallel dazu wurde die automatisierte Behebung in Proofpoint Threat Response Auto-Pull deaktiviert, wodurch die Abnormal-Lösung die Analyse von bereits zugestellten E-Mails übernahm.

„Uns wurde gesagt, dass wir Abnormal nur einmal einrichten müssten und dann alles von alleine läuft. Wir mussten aber feststellen, dass das weit von der Realität entfernt war.“

– IT Director, Datensicherheit, Fortune 500-Finanzdienstleister

Ein direkter Vergleich: Proofpoint und Abnormal

Nach der Bereitstellung des Abnormal-Tools beobachtete das Cybersicherheits-Team, wie sich das Tool verhält, und bewertete, wie gut sich der neue mehrschichtige Schutzansatz des Unternehmen bewährt. Dabei machte es die hier beschriebenen Beobachtungen.

Effizienz vor der E-Mail-Zustellung: Proofpoint gewinnt

Im Gegensatz zu Proofpoint bietet das Abnormal-Tool keine Erkennungs- und Analysefunktionen vor der E-Mail-Zustellung. Die Wirksamkeitsrate vor der E-Mail-Zustellung beträgt 0 %. Im Vergleich dazu wird die Erkennungsfunktion von Proofpoint bereits vor der E-Mail-Zustellung wirksam und stoppt bekannte und neue Bedrohungen, noch bevor sie die Posteingänge der Anwender erreichen. Dies verhindert, dass Anwender den Bedrohungen ausgesetzt werden, sodass das Sicherheitsteams entlastet wird.

Proofpoint setzt mehrere Erkennungsmethoden ein, um ein extrem breites Spektrum an Bedrohungen zu identifizieren und zu stoppen. Dank unserer vielseitigen Erkennungstechnologien können wir jede Bedrohung mit der richtigen Technik abwehren. Hierzu zählen unter anderem QR-Code-Betrug, URL-basierte Bedrohungen und BEC-Angriffe.

Bei der Prüfung verdächtiger Nachrichten mit URLs wird Proofpoint Attachment Defense mit neuen Funktionen kombiniert, die E-Mails vor der Zustellung abfangen und Sandbox-Analysen unterziehen. So wird sichergestellt, dass weniger schädliche URLs und Malware in den Posteingängen der Anwender landen. Dies gilt auch für QR-Codes und schädliche Dateien in E-Mail-Anhängen. Darüber hinaus bieten wir Unternehmen dank unseres neuen LLM-Erkennungsmoduls (Large Language Model) auch Schutz vor Bedrohungen wie BEC-Angriffen. Das Modul prüft E-Mails vor der Zustellung mittels semantischer Analysen und kann so die Absicht und den Kontext des in der E-Mail verwendeten Wortlauts verstehen.

Proofpoint besitzt mehr als 20 Jahre Erfahrung im Bereich künstliche Intelligenz (KI) und Machine Learning (ML). Unsere Modelle werden mit sehr umfangreichen Datensätzen trainiert und sind daher äußerst zuverlässig und effizient. Wir analysieren pro Jahr über drei Billionen Nachrichten von mehr als 510.000 Unternehmen auf der ganzen Welt. Da wir über die richtigen Daten verfügen, um unsere KI- und ML-Modelle kontinuierlich zu trainieren, können wir eine Wirksamkeitsrate von 99,99 % erzielen.

Einblicke in Bedrohungsdaten: Proofpoint gewinnt

Im Gegensatz zu Proofpoint bietet Abnormal Security keine Einblicke in Bedrohungs- oder Telemetriedaten, die Aufschluss über unbekannte oder neue Bedrohungen in der globalen Bedrohungslandschaft geben. Die Lösung hat daher ein großes Defizit im Bereich der Erkennung. Mit Proofpoint erhalten Sie hingegen umfangreiche Bedrohungsdaten, dank derer Sie der dynamischen Bedrohungslandschaft immer einen Schritt voraus sind. Wir verstehen uns als Frühwarnsystem.

Wir haben ein dediziertes Team von Forschern, das Bedrohungen untersucht, neue Trends identifiziert und die Aktivitäten von Bedrohungsakteuren wie APT-Gruppen (Advanced Persistent Threats, hochentwickelte hartnäckige Bedrohungen) verfolgt. Diese Daten behalten wir nicht für uns, sondern nutzen sie aktiv, um Ihnen Informationen für Führungskräfte über globale und branchenspezifische Bedrohungen bereitzustellen, sodass Sie immer über neue Veränderungen in der E-Mail-Bedrohungslandschaft informiert sind. Zudem stellen wir Ihnen detaillierte Erkenntnisse (z. B. Einblicke in neue Taktiken und Techniken) zu Bedrohungsakteuren zur Verfügung, die Ihr Unternehmen ins Visier nehmen.

Proofpoint-Bedrohungsdaten sind außerdem leicht zu verstehen: Sie erklären nicht nur, warum eine Bedrohung erkannt wurde, sondern bieten auch eine Zeitleiste, eine Liste mit betroffenen Anwendern und andere Beobachtungen unserer verhaltensbasierten KI. Für den Kunden waren der Umfang und der Detailgrad unserer Bedrohungseinblicke von großem Wert. Bei einem Vergleich der Daten und Einblicke von Abnormal mit denen von Proofpoint fiel auf, dass erstere doch sehr spärlich waren.

Behebung nach der E-Mail-Zustellung: Proofpoint gewinnt

Abnormal setzt nur eine Erkennungsmethode ein: die Erkennung von Anomalien. Auf sich allein gestellt, erzeugt diese sehr viele False Positives und führt somit zu Geschäftsunterbrechungen, da legitime Nachrichten als verdächtig oder schädlich eingestuft werden. Doch damit noch nicht genug: Auch das Sicherheitsteam wird stärker belastet, da es jede Nachricht manuell triagieren, untersuchen und beheben muss.

Die Abnormal-Lösung erforderte also sehr viel Aufmerksamkeit. Immer wieder musste das Sicherheitsteam E-Mail-Nachrichten verifizieren, False Positives zurück in die Posteingänge der Anwender verschieben und schädliche Nachrichten entfernen, die durchgedrungen waren. Tatsächlich war ein Sicherheitsexperte in Vollzeit fast ein ganzes Jahr lang damit beschäftigt, täglich jede einzelne Warnmeldung zu prüfen.

Schlimmer noch: Die Abnormal-Lösung trommelte das Sicherheitsteam auch nachts wach. Was war der Grund? Wenn die Proofpoint-Lösung eine Nachricht als schädlich einstufte, schickte sie eine Warnmeldung über eine bereits zugestellte E-Mail an das Abnormal-Tool. Dieses musste dann entscheiden, ob die Nachricht aus dem Anwender-Posteingang entfernt werden soll. Wenn es die Lösung die Nachricht als harmlos einstufte, wurde die E-Mail nicht entfernt und blieb im Posteingang des Anwenders, sodass ein Mitarbeiter des Sicherheitsteams jedes Mal eingreifen musste, um die von Proofpoint als schädlich eingestuften Nachrichten zu entfernen. (Dieser Umstand war besonders ärgerlich, wenn Nachrichten beispielsweise am Wochenende um ein Uhr nachts manuell entfernt werden mussten.)

Der Kunde machte das Abnormal-Team auf diese Problematik aufmerksam, bekam jedoch gesagt, dass die Situation „die Algorithmen verwirre“ und keine Ausnahmen für Proofpoint-Warnmeldungen über schädliche Nachrichten hinzugefügt werden könnten.

Die Entscheidung ist eindeutig

Nach fast einem Jahr der Nutzung war der Kunde von der Leistung der Lösung enttäuscht. Die wachsende Anzahl an False Positives überforderte das Unternehmen und der fehlende Einblick in Bedrohungen sowie die Wirkungslosigkeit der Behebungsmaßnahmen nach der E-Mail-Zustellung fielen deutlich negativ auf. Aus diesem Grund bat der Kunde Proofpoint darum, die jährliche Verlängerung von Threat Response Auto-Pull vorzuziehen. Das Abnormal-Tool wurde so schnell wie möglich aus der Umgebung entfernt.

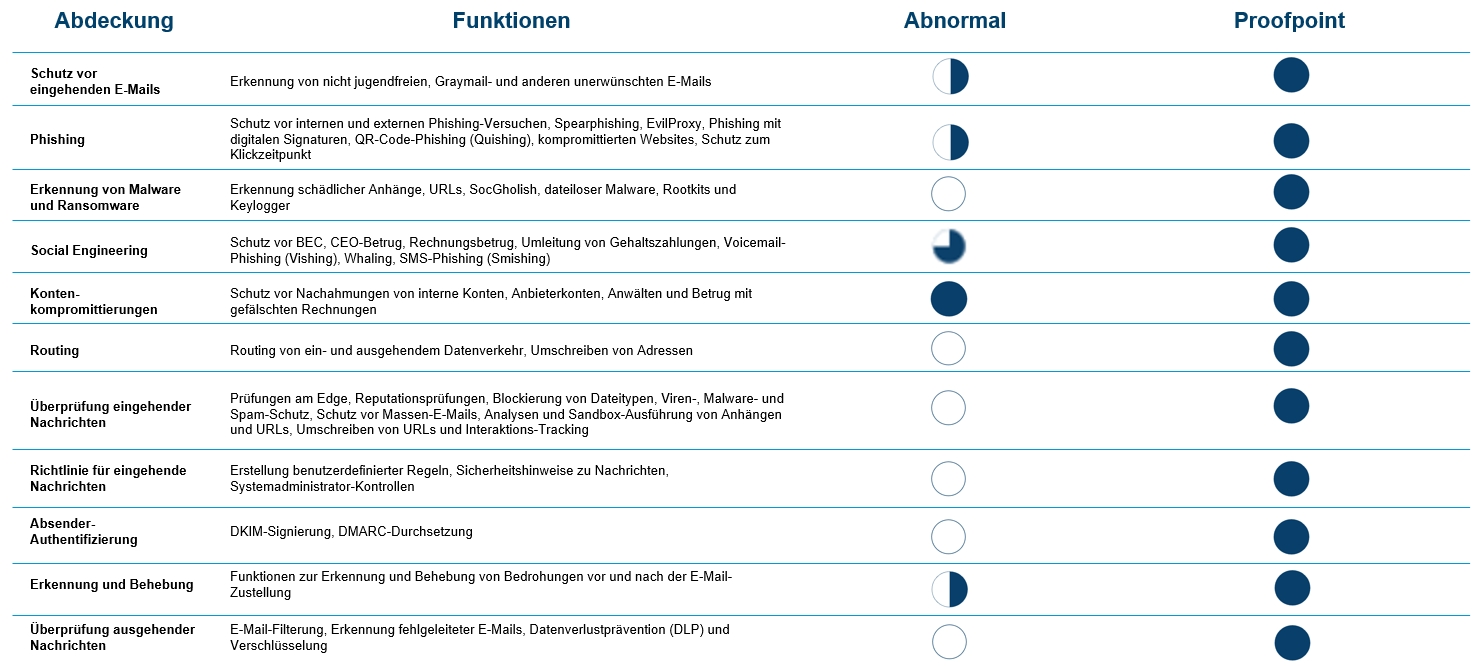

Ein Vergleich zwischen Abnormal Security und Proofpoint.

Die Erfahrungen und Lehren, die das Unternehmen daraus gezogen hat, sind kein Einzelfall. Unsere Untersuchungen zeigen, dass Unternehmen, die zu Proofpoint wechseln, schädliche Nachrichten um mehr als 30 % besser erkennen und abwehren können.

Der Reiz der Abnormal-Lösung verblasst schnell, wenn Sie sich die Risiken vor Augen führen: verborgene Kosten und Komplexitäten, die für das betroffene Unternehmen eine große Belastung in den Bereichen Wartung, Abläufe, Support und Gesamtbetriebskosten darstellten. Beachten Sie auch, dass die Abnormal-Lösung nicht ohne Microsoft funktioniert, sodass die Sicherheit des Unternehmens allein von den E-Mail-Sicherheitsfunktionen von Microsoft abhängt.

Proofpoint bietet personenzentrierte Sicherheit

Die Wahl einer Cybersicherheitslösung hat große Auswirkungen auf die Mitarbeiter und das Unternehmen. Beim Vergleich zwischen Proofpoint und Abnormal schneidet Proofpoint in jeder Hinsicht besser ab.

Um Ihr Unternehmen vor aktuellen hochentwickelten Bedrohungen zu schützen, müssen Sie eine mehrschichtige Schutzstrategie verfolgen, die die nativen E-Mail-Sicherheitsfunktionen von Microsoft ergänzt. Umfassender Schutz lässt sich nur mit einem modernen Ansatz für E-Mail-Sicherheit erzielen, der auf die kontinuierliche Erkennung und Analyse von Bedrohungen (vor und nach der E-Mail-Zustellung und zum Klickzeitpunkt) ausgerichtet ist, um den gesamten E-Mail-Fluss abzudecken.

In dieser fragmentierten Landschaft bietet Proofpoint eine einheitliche Lösung, die KI- und ML-gestützte Funktionen für Bedrohungsschutz, Verhaltensanalyse und automatisierte Behebung umfasst. Personenzentrierte Sicherheit ist unverzichtbar für den Schutz Ihres Unternehmens vor einem breiten Spektrum an hochentwickelten E-Mail-Bedrohungen.

Weitere Informationen zu personenzentrierter Sicherheit und dazu, wie Proofpoint Ihnen helfen kann, Ihre Mitarbeiter und Ihr Unternehmen zu schützen, finden Sie in unserer Kurzvorstellung Microsoft and Proofpoint: More Secure Together (Microsoft und Proofpoint: Gemeinsam sicherer).