Laut dem Proofpoint-Bericht State of the Phish 2024 standen im Jahr 2023 mehr als 68 Millionen schädliche Nachrichten im Zusammenhang mit Microsoft-Produkten und Marken. Damit ist Microsoft die von Cyberkriminellen weltweit am häufigsten missbrauchte Marke.

Mit mehr als 400 Millionen lizenzierten Microsoft 365-Nutzern haben SharePoint und andere Microsoft-Produktivitäts- und Collaboration-Tools eine marktbeherrschende Position. Microsoft hat bei Produktivitäts-Software einen beeindruckenden Marktanteil von 88 % (Gartner). Da Unternehmen immer stärker auf die integrierten Microsoft-Sicherheitslösungen setzen, werden die Risiken hier zunehmend konzentriert. Viele Unternehmen nutzen Microsoft SharePoint für die Echtzeit-Zusammenarbeit mit Angestellten, Partnern sowie Kunden und nutzen die Funktionen dieser Lösung, um nicht mehr auf einfache Inhalts-Repositorys angewiesen zu sein. SharePoint ermöglicht den Aufbau von Team-Websites, Intranet- und Extranet-Portalen, Wikis, Blogs und Social-Media-Communitys.

Als beliebte webbasierte Collaboration-Plattform für die Verwaltung und Speicherung von Dokumenten ist SharePoint ein primäres Ziel für verschiedene Cyberangriffe – vor allem für solche, die Anwenderauthentifizierung benötigen. Dabei werden häufig legitime Anmeldedaten für den Zugriff auf SharePoint-Umgebungen und ihre nachfolgende Manipulation missbraucht, was zu Datenschutzverletzungen, Informationsdiebstahl und anderen böswilligen Aktivitäten führt. Dem Verizon Data Breach Investigations Report (DBIR) 2024 zufolge beginnen fast 80 % aller Datenschutzverletzungen mit einem Phishing-Angriff und kompromittierten Anmeldedaten. Obwohl im letzten Jahr Schwachstellenausnutzungen als bevorzugter Angriffsvektor stark zunahmen, bleibt der Missbrauch gestohlener Anmeldedaten durch Cyberkriminelle unangefochten auf Platz 1 der Angriffsmethoden.

Die Angreifer wissen, dass sie durch die Kompromittierung der Microsoft-Sicherheitsfunktionen Zugang zu tausenden Unternehmen erhalten. Einer der Gründe für das große Interesse an der Microsoft-Plattform ist der umfassende Zugang, den sie bietet. Wenn die Bedrohungsakteure also erfolgreich sind, erhalten sie Zugriff auf die E-Mail-Systeme des betreffenden Unternehmens, auf die Anwenderidentitäten in Active Directory sowie auf die Cloud-Umgebungen – und können Angriffe starten, vertrauliche Informationen stehlen und großflächige Störungen verursachen. Vor Kurzem beobachtete Proofpoint eine deutliche Zunahme bei Angriffen, die die Microsoft SharePoint-Infrastruktur missbrauchen. In diesem Blog-Beitrag beleuchten wir, wie diese Angriffe erfolgen und wie Proofpoint sie abwehren kann.

Was ist passiert?

In diesem Beispiel stellte Proofpoint fest, dass Bedrohungsakteure Zugriff auf ein legitimes Unternehmenskonto erlangt hatten, ein schädliches Dokument hochladen konnten und dieses Dokument an andere interne Kontakte weitergaben, die mit dem kompromittierten Konto verbunden waren. Die Empfänger mussten sich authentifizieren, um das Dokument anzeigen zu können.

Nachfolgend ein genauerer Blick auf den Ablauf dieses Angriffs:

1. Das SharePoint-Konto eines Lieferanten wird kompromittiert. Dadurch kann der Bedrohungsakteur auf das legitime Konto zugreifen und seinen Angriff weiterverbreiten. (Hinweis: In diesem Szenario ist der Lieferant kein Proofpoint-Kunde.)

2. Der Angreifer lädt ein Dokument mit Schaddaten hoch, z. B. eine OneNote-Datei mit Text, der den Anwender zum Klicken auf einen schädlichen URL-Link verleitet.

3. Der Angreifer missbraucht die legitime SharePoint-Infrastruktur zum Verteilen des schädlichen Dokuments an alle Kontakte. Dazu gibt er das Dokument an konkrete Empfänger weiter und legt fest, dass sie sich zum Anzeigen des Inhalts authentifizieren müssen. (Hinweis: Die Empfänger sind Proofpoint-Kunden.)

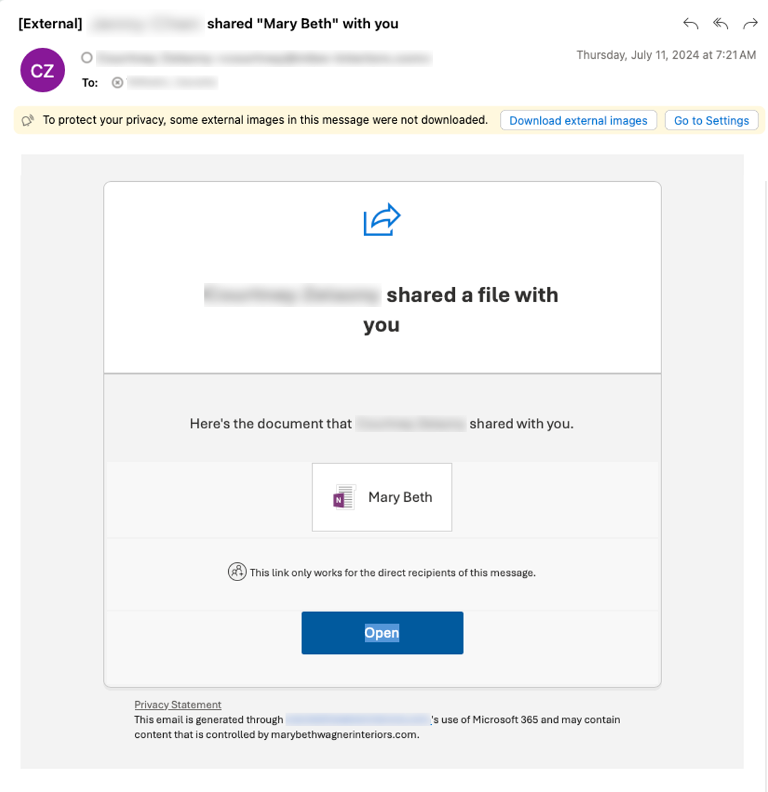

Eine weitergegebene Datei mit Schaddaten.

4. Die E-Mail enthält einen URL-Link zu einer legitimen SharePoint-Anmeldeseite. Wenn Anwender ihre Anmeldedaten eingeben, werden diese vom Angreifer-Dokument erfasst.

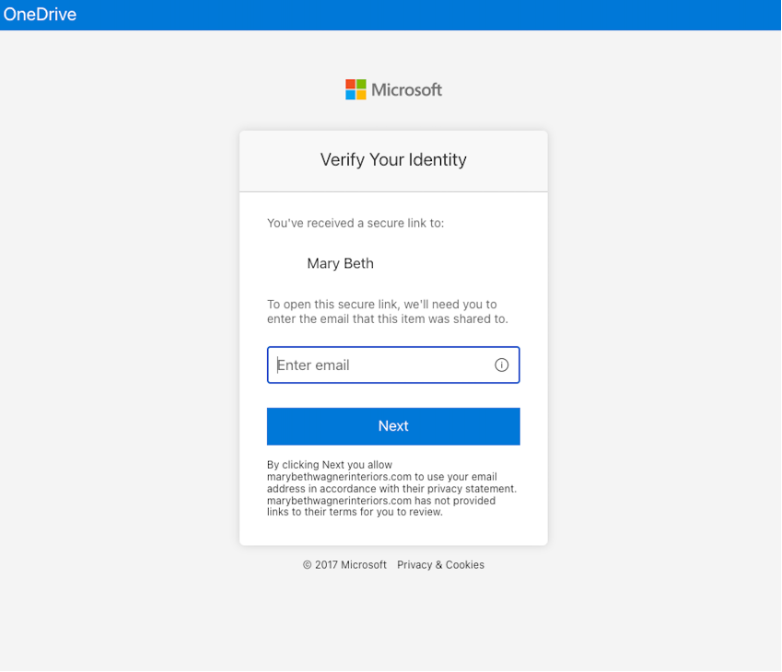

Die legitime SharePoint-Anmeldeseite für den Zugriff auf die weitergegebene Datei.

5. Sobald der Empfänger das weitergegebene Dokument anzeigt, auf die enthaltene schädliche URL klickt und seine Anmeldedaten eingibt, kann der Angreifer diese Anmeldedaten stehlen. Dieser unbefugte Zugriff auf Dokumente und Daten in SharePoint kann zur Verbreitung von Malware oder Ransomware führen.

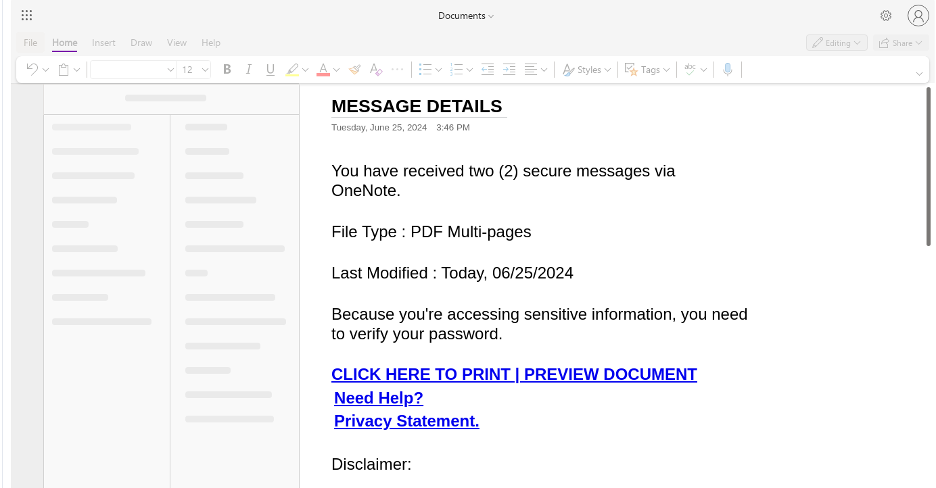

Beispiel einer weitergegebenen Datei mit einer eingebetteten Phishing-URL, über die Angreifer die Anmeldedaten des Empfängers nach der Authentifizierung stehlen.

6. Die Kontoübernahme in SharePoint hat noch weitere Auswirkungen:

- Vollständige Kontrolle über das kompromittierte Konto, sodass Angreifer Zugriff auf vertrauliche Daten erhalten, Dokumente manipulieren und den Anwender imitieren können

- Datendiebstahl, unbefugte Weitergabe von Dokumenten und potenzielle Spearphishing-Angriffe innerhalb des Unternehmens

- Mögliche laterale Bewegungen des Angreifers innerhalb des Netzwerks, um Berechtigungen zu erweitern und weitere Konten und Systeme zu kompromittieren

Wie konnte Proofpoint den Angriff verhindern?

Diese mehrstufigen SharePoint-Angriffe sind für Anwender schwer zu erkennen und für Sicherheitsverantwortliche schwer zu stoppen. Der Grund:

- Die Bedrohungen stammen von realen Absendern mit legitimen Konten und vertrauenswürdigen bestehenden Beziehungen.

- Es werden legitime SharePoint-URLs und -Vorlagen weitergegeben.

- Das schädliche Dokument ist erst nach der Anwenderauthentifizierung zugänglich.

Proofpoint hat in den jüngsten Proof-of-Concept-Daten zahlreiche SharePoint-Angriffe festgestellt, die von anderen E-Mail-Sicherheitslösungen nicht erkannt wurden. Die betroffenen Unternehmen erklärten, dass API-basierte Tools, die erst nach der Zustellung aktiv werden, mit der Abwehr dieser Angriffe Schwierigkeiten haben.

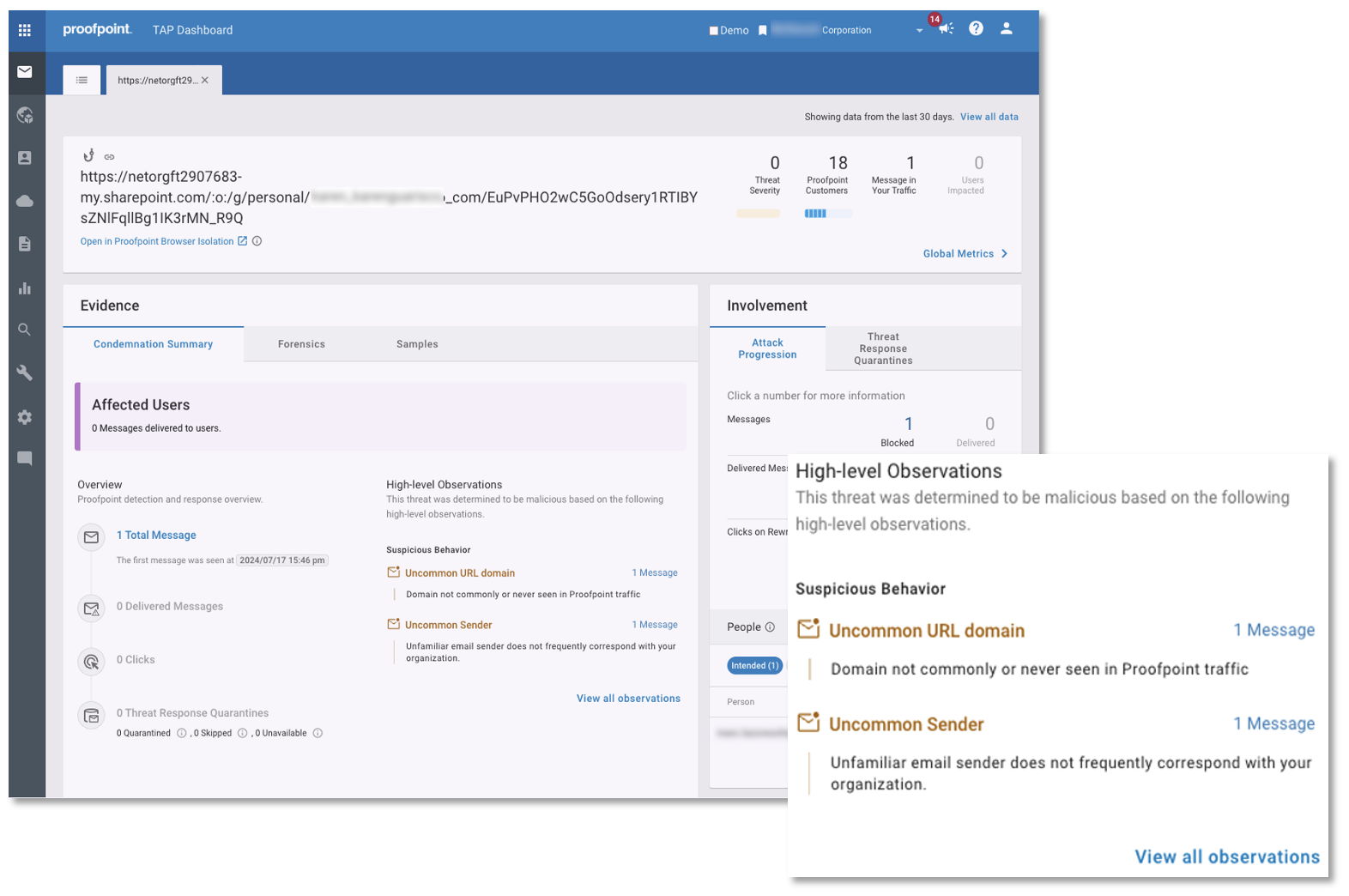

Auch wenn kein Erkennungsnetzwerk hundertprozentigen Erfolg garantieren kann, machen wir es Bedrohungsakteuren maximal schwer, unsere E-Mail-Sicherheitsmaßnahmen zu unterlaufen. In diesem Szenario konnten wir dank der Unterstützung durch unser Bedrohungsforscher-Team die vorhandenen, auf künstlicher Intelligenz (KI) basierenden Erkennungsindikatoren schnell optimieren und die Erkennung sowie Blockierung von SharePoint-Missbrauch-E-Mails verbessern.

Unsere kontinuierlich lernenden Machine-Learning-Techniken und die verhaltensbasierte KI spielen bei der Erkennung solcher Bedrohungen eine wichtige Rolle. Unser erweiterter Erkennungsklassifizierer kann eine SharePoint-Nachricht anhand mehrerer Verhaltensindikatoren als schädlich identifizieren. Zu den Indikatoren gehören:

- Anzahl der E-Mails, die von einem Konto verteilt werden

- Vorhandensein einer SharePoint-URL

- Anzahl der Kunden, die vom Bedrohungsakteur angegriffen werden

- Vorhandensein weiterer schädlicher E-Mails mit ähnlichen Eigenschaften

- Anpassbarer Text in der E-Mail-Nachricht

Dank unserer mehrschichtigen Erkennungstechnologie, der Echtzeit-Bedrohungsdaten sowie unserer verhaltensbasierten KI können wir die SharePoint-Missbrauchserkennung kontinuierlich verbessern und branchenführende Erkennung und Analyse für personenzentrierten Schutz bereitstellen.

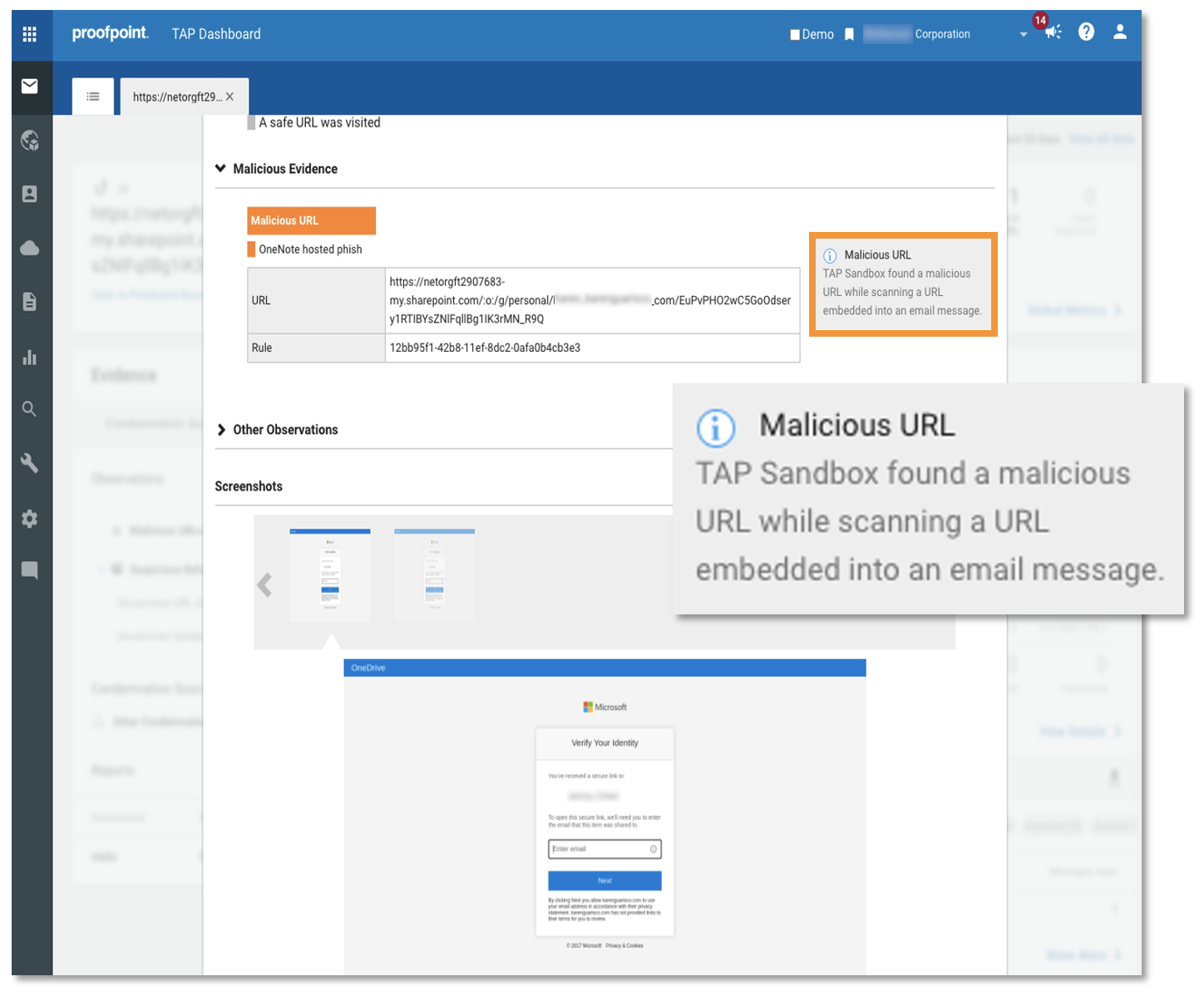

Proofpoint TAP-Dashboard mit Angaben dazu, warum unsere Verhaltensanalyse die Bedrohung als gefährlich eingestuft hat.

Kompromittierungsindikatoren und Forensikdaten der Bedrohung im Proofpoint TAP-Dashboard, die auf eine schädliche URL in der SharePoint-Datei hinweisen.

Welche Erkenntnisse lassen sich daraus ziehen?

Die Abwehr von Anmeldedaten-Phishing und Kontoübernahmen erfordert einen proaktiven und mehrschichtigen Ansatz, der Technologie, Anwenderschulungen und zuverlässige Sicherheitsrichtlinien kombiniert. Diese Strategien haben sich als effektiv erwiesen:

- E-Mail-Schutz vor der Zustellung: Vom Öffnen einer E-Mail bis zur Eingabe der Anmeldedaten vergehen bei einem Phishing-Angriff im Durchschnitt weniger als 60 Sekunden. Für zuverlässigen Schutz müssen gefährliche E-Mails abgefangen werden, noch bevor sie in die Posteingänge der Anwender gelangen. Wählen Sie eine Lösung, die KI-gestütztes Machine Learning mit umfassenden Bedrohungsdaten kombiniert, um raffinierte Angriffe zu identifizieren und zu blockieren, bevor schädliche E-Mails zugestellt werden.

- Multifaktor-Authentifizierung (MFA): MFA bildet eine zusätzliche Sicherheitsebene und verlangt von Anwendern mindestens zwei Verifizierungsfaktoren, bevor Zugriff auf ein Konto gewährt wird. Dies ist jedoch kein Allheilmittel, das Kontoübernahmen verhindert. Unternehmen müssen gewährleisten, dass MFA für alle Anwenderkonten aktiv ist – v. a. für solche mit Zugriff auf vertrauliche Informationen.

- Schulungen und Sensibilisierung für Anwender: Regelmäßige Schulungsprogramme können Anwendern helfen, Phishing-Versuche zu erkennen und abzuwehren. Geschulte Anwender fallen nur selten auf Phishing-Betrug herein, was das Kompromittierungsrisiko für ihre Anmeldedaten minimiert. Mit regelmäßigen Phishing-Simulationen und Rückmeldungen können Sie das Bewusstsein der Anwender für diese Gefahren verbessern.

Proofpoint bietet personenzentrierte Sicherheit

Die rasante Zunahme bei Anmeldedaten-Phishing und Kontoübernahmen in Microsoft SharePoint ist eine wichtige Erinnerung daran, dass die Bedrohungslandschaft im ständigen Wandel ist. Zur Abwehr neuer und raffinierter Cyberbedrohungen müssen Sie stets wachsam sein und proaktive Sicherheitsfunktionen implementieren. Cyberkriminelle finden immer wieder neue und innovative Methoden, mit denen sie Ihre vorhandenen Sicherheitsmaßnahmen umgehen können.

Proofpoint stellt eine umfassende Lösung bereit, die Bedrohungen kontinuierlich erkennen und analysieren kann – während des gesamten E-Mail-Zustellungsprozesses. Anders als klassische E-Mail-Sicherheitstools und API-basierte Produkte ist Proofpoint Threat Protection eine KI-gestützte Lösung, die 99,99 % aller Bedrohungen vor und nach der Zustellung sowie zum Klickzeitpunkt abfangen kann.

Dieser mehrschichtige Ansatz minimiert nicht nur effektiv Risiken, sondern kann dank zuverlässiger Erkennungen und automatisierter Behebungs-Workflows auch Ihre Sicherheitsteams entlasten. Proofpoint bietet einzigartige Erkenntnisse zu personenzentrierten Risiken sowie umfassende Bedrohungsdaten, sodass Ihre Teams sich auf die am stärksten gefährdeten Bereiche konzentrieren können.

Mit Proofpoint erhalten Sie durchgehenden Schutz vor Bedrohungen, noch bevor sie die Posteingänge Ihrer Anwender erreichen, und können die zuverlässige Sicherheit Ihrer Mitarbeiter und Ihres Unternehmens gewährleisten. Für weitere Informationen darüber, wie Sie sich vor neuen Bedrohungen schützen können, lesen Sie unsere Kurzvorstellung zu Proofpoint Threat Protection oder registrieren Sie sich für ein Proofpoint Protect-Event in New York, London, Austin oder Chicago.