Es gibt drei grundlegende Wahrheiten über die Cybersicherheit, die (bislang) unverändert gelten:

- Die meisten Datenschutzverletzungen gehen mit einer menschlichen Komponente einher. Der neueste Data Breach Investigations Report (DBIR) von Verizon weist darauf hin, dass mehr als drei Viertel (76 %) aller Datenschutzverletzungen mit einer menschlichen Komponente einhergehen.

- Phishing ist eine der häufigsten Taktiken für den Erstzugriff auf Unternehmensressourcen. Wie der DBIR zeigt, war Phishing im Jahr 2023 gleich nach gestohlenen Anmeldedaten die zweithäufigste Methode. (Interessant ist dabei, dass Anmeldedaten häufig zuerst bei Phishing-Angriffen verloren gehen.)

- Menschen sind bereit, Risiken einzugehen. Sie fallen häufig auf Angriffe herein, weil sie riskante Aktionen durchführen und beispielsweise auf Links klicken oder Anhänge von unbekannten Absendern öffnen. Untersuchungen für unseren State of the Phish 2024-Bericht zeigen, dass 68 % aller Anwender dieses Verhalten zeigen.

Angesichts dessen ist eine personenzentrierte Sicherheitsstrategie für den zuverlässigen Schutz von Unternehmen unverzichtbar. Auch das Minimieren von menschlichen Risiken sollte ein zentraler Faktor sein.

Dieser Cybersicherheitsansatz geht davon aus, dass technische Lösungen zwar unverzichtbar sind, für sich allein jedoch nicht ausreichen, weil menschliches Verhalten direkt berücksichtigt werden muss. Wenn Sie ein Awareness-Programm aufbauen, das Bedrohungsdaten nutzt und Anwendern Hilfsmittel zur Abwehr von Phishing-Angriffen in die Hand gibt, erzielen Sie messbare Ergebnisse.

In diesem Blog geben wir Ihnen drei Tipps, mit denen Sie sofort ein Security-Awareness-Schulungsprogramm aufbauen und so das Verhalten Ihrer Anwender ändern können.

Tipp 1: Priorisieren Sie besonders riskante Anwendergruppen

Personenzentrierte Cybersicherheit beginnt mit einem Überblick darüber, welche Personen das größte Risiko in Ihrem Unternehmen darstellen. Häufig verursachen die Aktionen eines sehr kleinen Anteils der Angestellten die meisten Sicherheitszwischenfälle. Wenn Sie verstehen, von wem die größten Risiken ausgehen, können Sie die Wirkung Ihres Programms maximieren und die Resilienz dieser Personen verbessern.

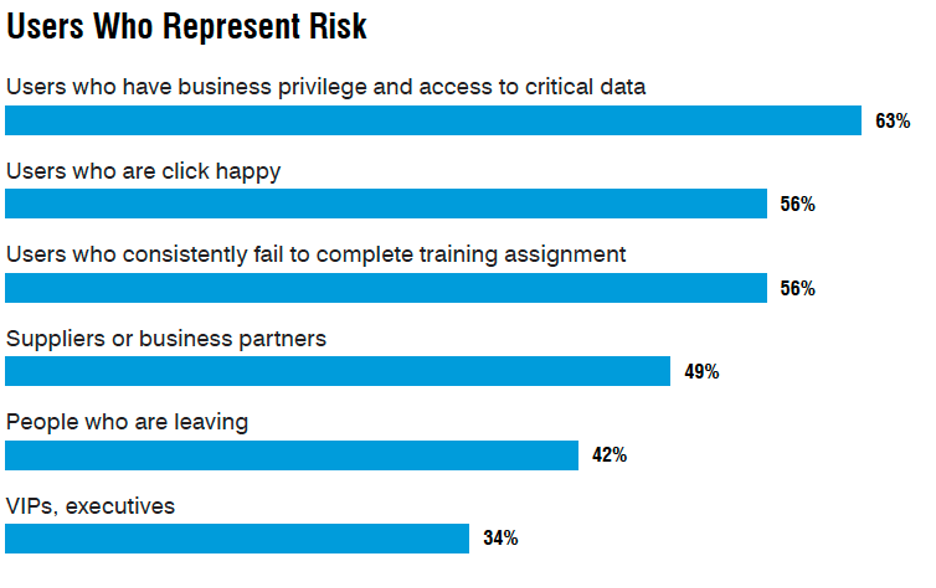

Für unseren State of the Phish 2024-Bericht wollten wir von IT-Sicherheitsexperten wissen, von wem ihrer Meinung nach das größte Risiko für ihr Unternehmen ausgeht: Am häufigsten nannten sie Anwender mit Zugang zu kritischen Daten (privilegierte Anwender).

Ein Diagramm von Anwendern, die in ihrem Unternehmen ein Risiko darstellen. (Quelle: „State of the Phish 2024“-Bericht von Proofpoint.)

Berechtigungsrisiken sind ein wichtiger Faktor bei der Einschätzung des personenbezogenen Gesamtrisikos. Dabei wird der Schaden berücksichtigt, der durch einen erfolgreichen Angriff entstehen kann. Weitere wichtige Faktoren sind aber auch:

- Angriffsrisiko: Je häufiger eine Person in der jüngeren Vergangenheit angegriffen wurde, desto größer ist die Wahrscheinlichkeit eines Angriffs in naher Zukunft.

- Schwachstellenrisiko: Die Wahrscheinlichkeit, dass ein Angriff auf eine Person erfolgreich ist. Zur Ermittlung dieses Risikofaktors ist es wichtig, das Anwenderverhalten bei realen sowie simulierten Angriffen (einschließlich Klicks auf URLs in Live-E-Mails) sowie das Abschneiden bei Wissenstests zum Sicherheitsbewusstsein und Phishing-Simulationen zu erfassen.

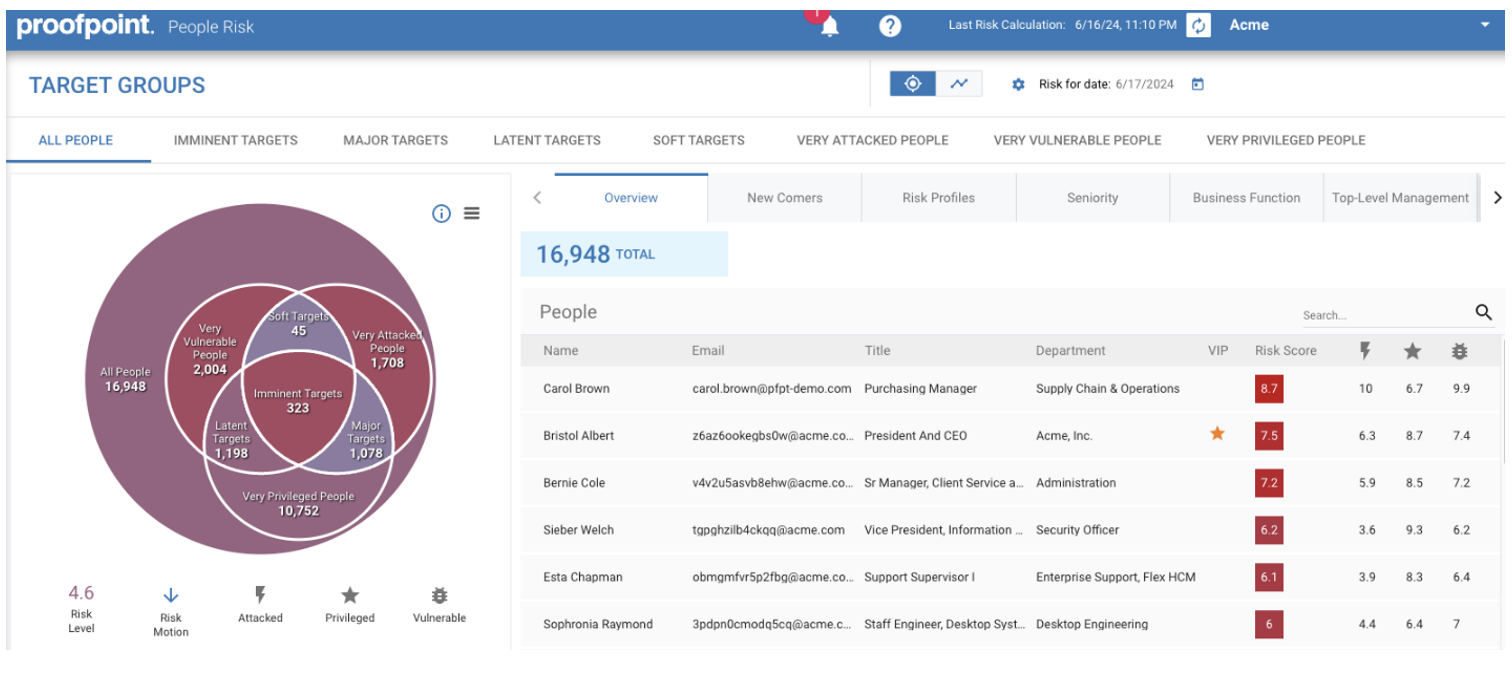

Dank Proofpoint ist es kein Problem, die personenbezogenen Risiken zu ermitteln und herauszufinden, wer das größte Risiko in Ihrem Unternehmen darstellt. Zum Nachverfolgen dieser Risiken in Bezug auf die drei zentralen Faktoren Berechtigungen, Angriffe und Schwachstellen müssen unsere Kunden nicht mehr auf manuelle Prozesse zurückgreifen, sondern können stattdessen Proofpoint Nexus People Risk Explorer (NPRE) einsetzen.

Diese Lösung erfasst das Verhalten und die Identitätsinformationen jeder Person, um eine individuelle Anwenderrisikobewertung zu erstellen. Basierend darauf werden die Anwender automatisch gruppiert. Dank der NPRE-Informationen zu Anwenderrisiken lässt sich leicht feststellen, welche Gruppen die größte Aufmerksamkeit benötigen und welche Schulungsmaßnahmen die größte Wirkung versprechen.

Das Dashboard von Proofpoint Nexus People Risk Explorer.

Tipp 2: Gestalten Sie Ihr Programm flexibel

Die Bedrohungslandschaft wirkt sich auf jedes Unternehmen anders aus. Der Vergleich eines Finanzdienstleisters mit einem Fertigungsunternehmen zeigt, dass letzteres häufiger mit Ransomware als mit Supply-Chain-basierten BEC-Angriffen attackiert wird.

Ihr Programm sollte flexibel sein, damit Sie es leicht an die dynamische Bedrohungslandschaft anpassen können. Der nächste Tipp für maximalen Schulungseffekt ist die kontinuierliche Überwachung von Bedrohungen, die Ihre Anwender angreifen.

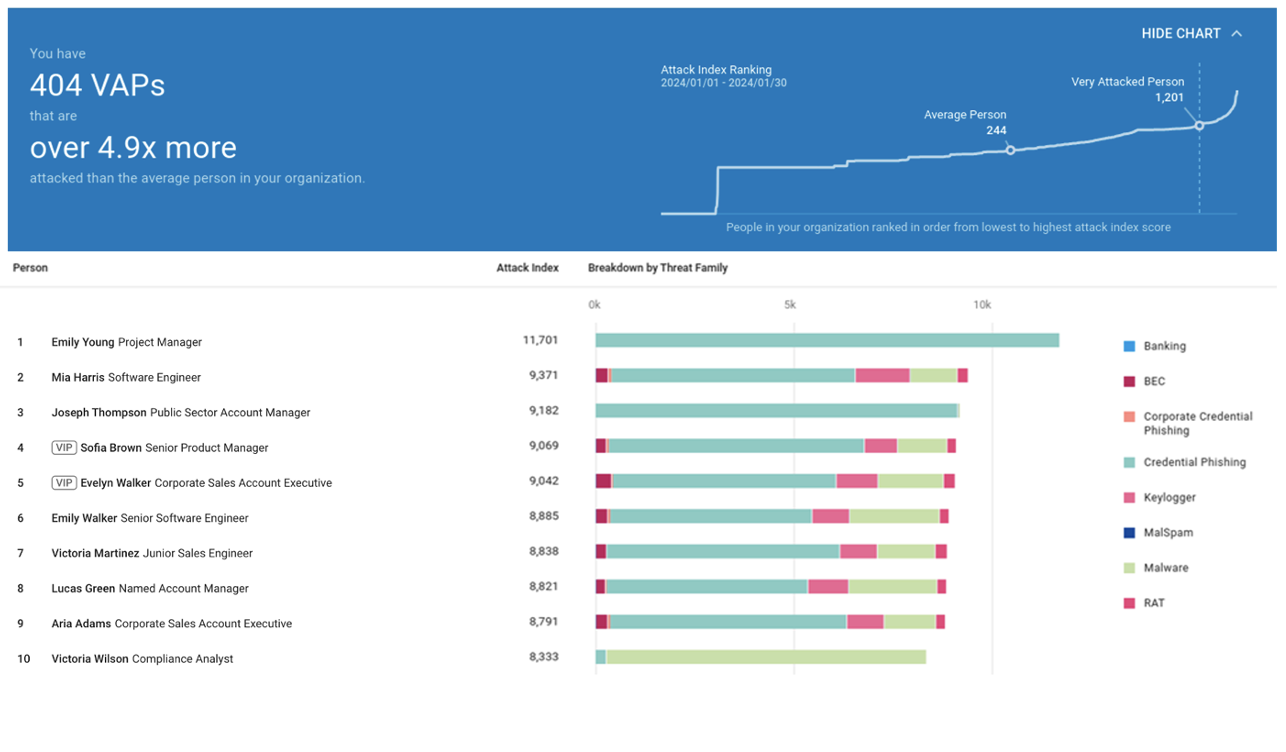

Beispiel: Sie überwachen eine hochriskante Gruppe von Very Attacked People™ (VAPs). Die Personen in dieser Gruppe werden weitaus häufiger angegriffen als durchschnittliche Anwender, und laut den Bedrohungsinformationen kommen dabei Phishing-Köder zum Einsatz, die sich auf Finanzdienstleister beziehen. Unten sehen Sie ein Beispiel dafür, wie Proofpoint Targeted Attack Protection Sie bei der Überwachung von VAPs unterstützt.

Das Dashboard von Proofpoint Targeted Attack Protection (TAP).

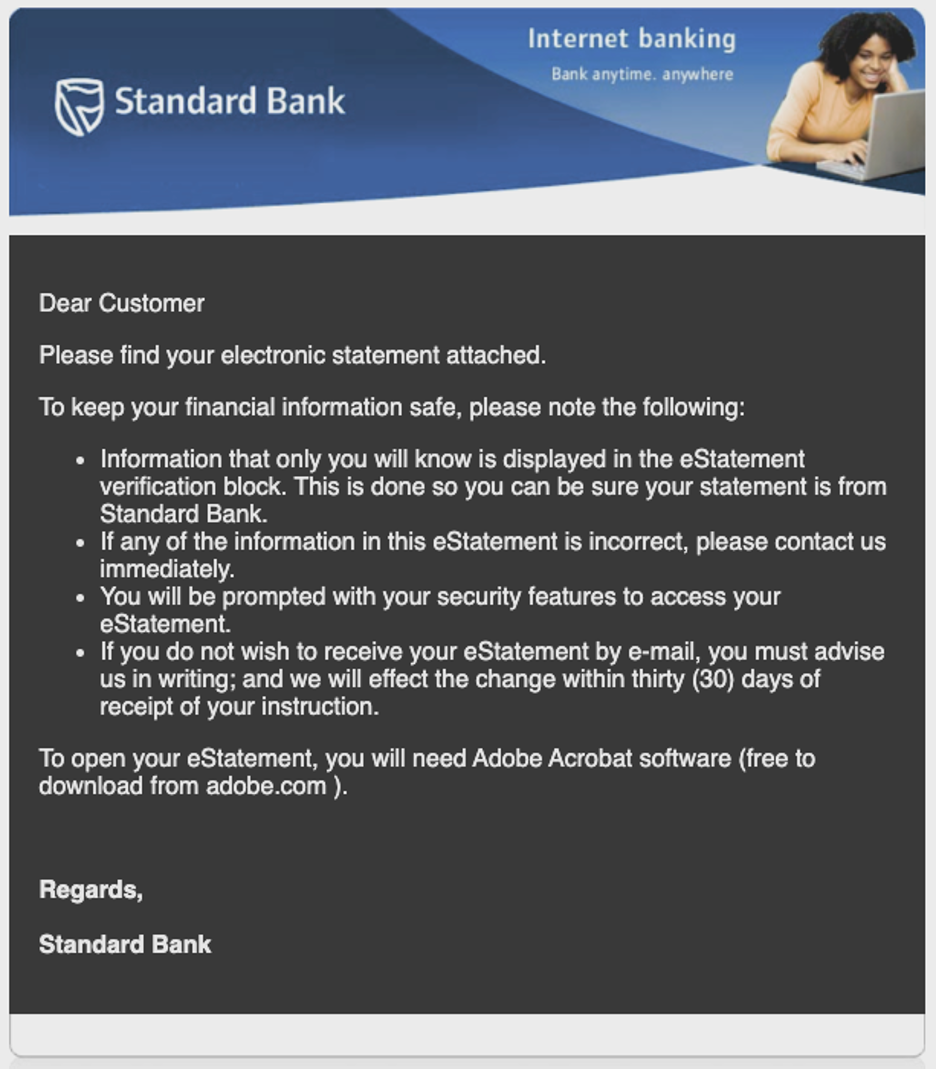

Mithilfe dieser Daten können Sie Ihr Security-Awareness-Schulungsprogramm optimal anpassen. In diesem Fall wären das Phishing-Simulationen zu aktuellen Angriffen, die sich auf Banken beziehen.

Beispiele für Phishing-Köder, die Finanzdienstleister nachahmen.

Je nachdem, wie Anwender bei diesen Ködern abschneiden und welche Rollen und Zuständigkeiten sie haben, wissen Sie nun, mit welchen Schulungsinhalten ihre realen Verhaltensweisen verbessert werden können.

Beispiel für ein Schulungsmodul von Proofpoint Security Awareness.

Wenn Sie Anwendern relevante Security-Awareness-Schulungen bereitstellen, die reale Angriffe krimineller Akteure thematisieren, trägt das zur Festigung des Gelernten bei. Wenn sie sich sicherer darin fühlen, diese Angriffe zu erkennen, werden sie verdächtige Aktivitäten schneller melden.

Tipp 3: Bieten Sie Anwendern Tools zum Melden von Phishing-Angriffen an

Sobald Sie Tipps 1 und 2 implementieren und Ihren Anwendern relevante Schulungen zu realen Angriffen zeitnah bereitstellen, verbessert sich auch deren Wissen. Anstatt einfach nicht auf Angriffe zu reagieren, werden sie in der Lage sein, diese Angriffe aktiv zu melden.

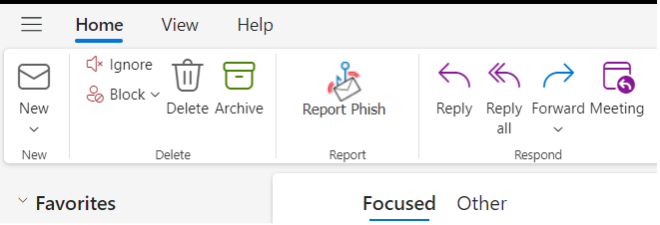

Daher ist es wichtig, ein benutzerfreundliches Tool zum Melden verdächtiger E-Mails bereitzustellen. Proofpoint ist Partner von Microsoft und stellt eine integrierte PhishAlarm-Schaltfläche zum Melden verdächtiger E-Mails bereit.

Ein Screenshot der PhishAlarm-Schaltfläche „Report Phish“ (Phishing melden) von Proofpoint.

PhishAlarm wird von Google Workspace und allen Versionen der Microsoft Outlook-Clients unterstützt, einschließlich der neuesten Outlook-Versionen und Outlook für Microsoft 365. In der neuen Version von Microsoft Outlook kann die PhishAlarm-Schaltfläche die vorhandene Microsoft-Schaltfläche zur E-Mail-Meldung direkt ersetzen. Dadurch wird im Outlook-Ribbon nur noch eine entsprechende Schaltfläche angezeigt und Verwirrung aufseiten der Anwender vermieden.

Ein wichtiges Unterscheidungsmerkmal ist, dass Proofpoint Cloud Threat Response die gemeldete Nachricht analysiert und die Untersuchung für unsere Kunden automatisiert, damit deren Administratoren entlastet werden. Die Lösung nutzt unsere branchenweit führenden Bedrohungsdaten und kann in Kombination mit unserer Funktion Proofpoint Closed-Loop Email Analysis and Response (CLEAR) die schädliche Nachricht aus jedem Posteingang im gesamten Unternehmen entfernen, sodass Bedrohungen automatisch beseitigt werden.

Pflege einer Kultur der Wachsamkeit

Ohne ein effektives Security-Awareness-Programm für Ihre Mitarbeiter ist es kaum möglich, die Herausforderungen der heutigen Cybersicherheitslandschaft zu bewältigen. Konzentrieren Sie sich auf hochriskante Anwendergruppen, pflegen Sie bei der Schulung von Anwendern einen flexiblen Ansatz und stellen Sie ihnen Tools bereit, mit denen sie Phishing-Angriffe melden können. In ihrer Kombination können diese Maßnahmen die Sicherheitslage Ihres Unternehmens erheblich verbessern.

Wenn Sie Ihre Mitarbeiter auf diese Weise unterstützen, reduzieren Sie das Risiko von Datenschutzverletzungen und fördern eine Kultur der Wachsamkeit sowie des proaktiven Schutzes vor Cyberbedrohungen. Durch das Implementieren der Tipps in diesem Beitrag gewährleisten Sie, dass Ihr Security-Awareness-Programm umfassend ist und flexibel auf die dynamische Bedrohungslandschaft reagieren kann. Insgesamt können diese Maßnahmen helfen, Ihr Unternehmen resilienter und sicherer zu machen.

Wenn Sie weiterhin Schwierigkeiten haben, die Anfälligkeit der Anwender für Phishing zu verringern, kann Proofpoint Sie unterstützen. Kontaktieren Sie uns noch heute.